ThinkPHP 6.0 SQL注入漏洞修复

公司买的官网被政府网安检测出SQL注入漏洞:

隐患描述

SQL漏洞证明语句:

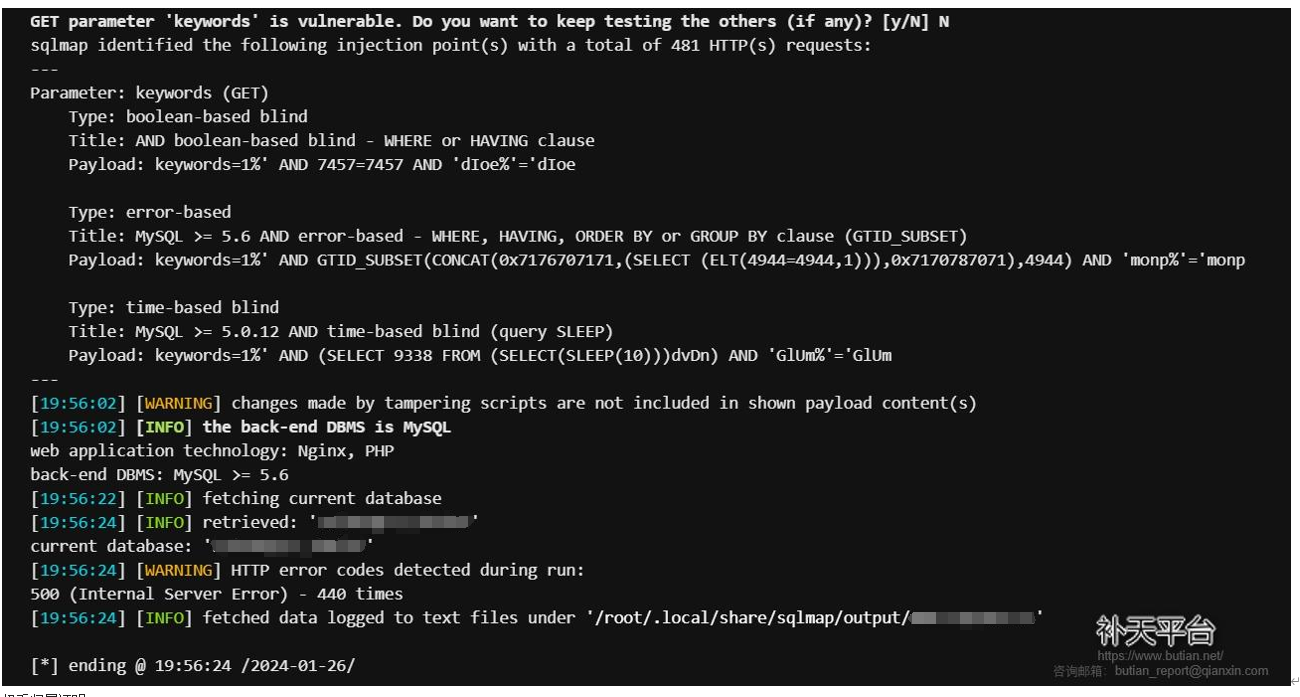

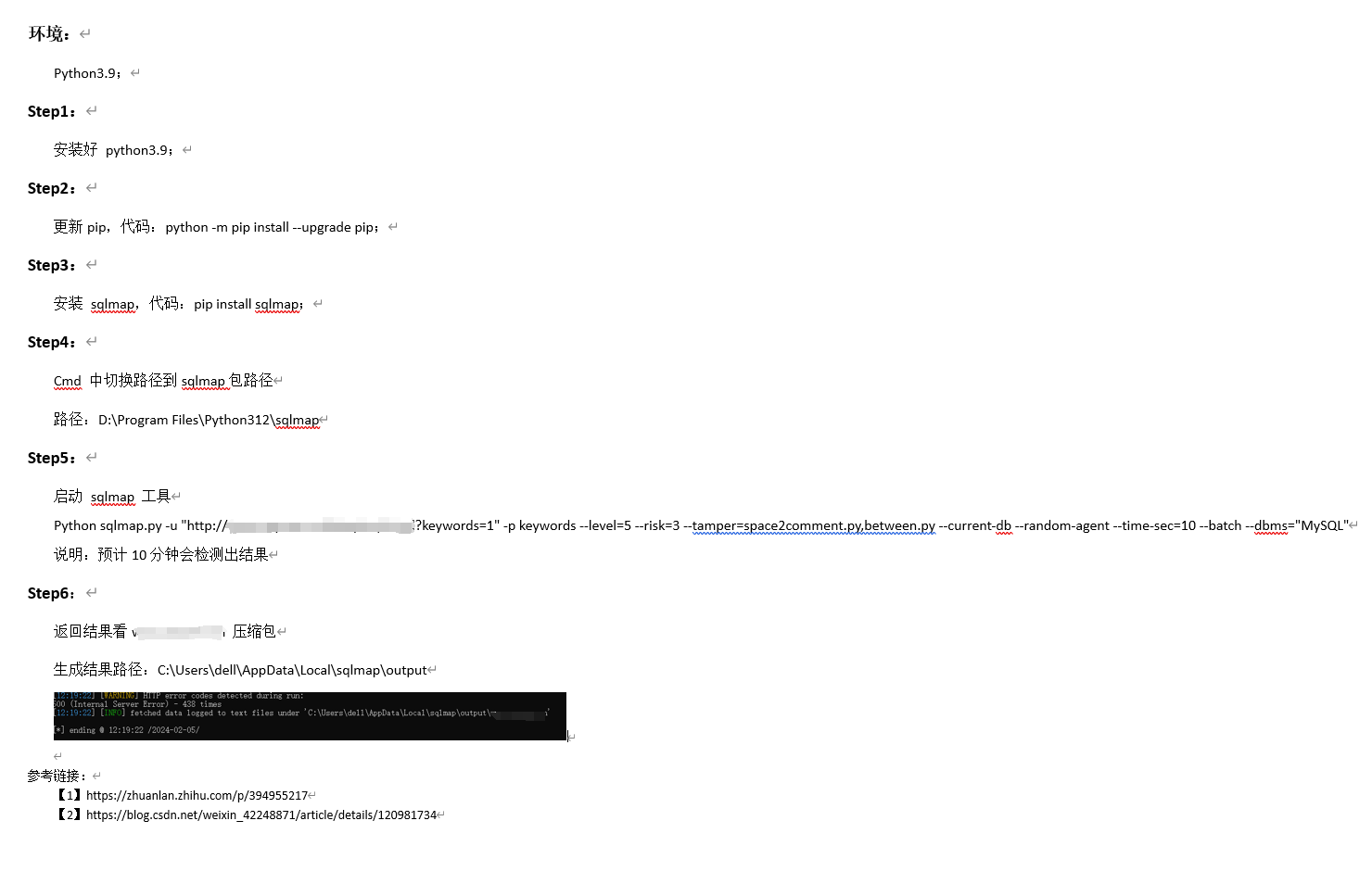

python3 sqlmap.py -u "http://xxxx?keywords=1" -p keywords --level=5 --risk=3 --tamper=space2comment.py,between.py --current-db --random-agent --time-sec=10 --batch --dbms="MySQL"

漏洞回显:

权重归属证明:https://www.aizhan.com/cha/

审查项目代码,发现整个页面都是模板生成。找到前端:lists_down.html:

<div class="boxBottom">

{zhl:list titlelen='30' addfields='file,ftype' orderby='sort_order desc,add_time desc' id="val" pagesize="8"}

<div class="item">

<a href="javascript:;" onclick="go_down(this)" data-file="{$val.file}" class="flexBetween">

<div class="left">

<div>{$val.title} </div>

<p>{$val.ftype} | {:date('Y年m月d日',$val.add_time)}</p>

</div>

<div class="right">

<p>

<img src="{__PUBLIC_PATH}/images/icon19.png" class="img1">

<img src="{__PUBLIC_PATH}/images/icon19_.png" class="img2">

资料下载

</p>

</div>

</a>

</div>

{/zhl:list}

</div>

然后再无头绪,不知道后端代码在哪。直到偶然机会搜索到:\vendor\topthink\think-template\src\template\taglib\Zhl.php文件下的tagList方法,

顺藤摸瓜找到:vendor\topthink\think-template\src\template\taglib\zhl\TagList.php文件中,对keywords的处理,是通过sql拼接:

array_push($condition, "a.title like '%{$keywords}%'");

打上日志后发现果然在这,于是在其前面加上敏感字符处理:

//duxd 处理sql注入 240206

$keywords = $value;

$keywords = str_replace('\\', '\\\\', $keywords); // 转义反斜杠

$keywords = str_replace('\'', '\\\'', $keywords); // 转义单引号

$keywords = str_replace('"', '\\"', $keywords); // 转义双引号

处理完毕,留个记号,以备后查。

中间用到了python复现检测,方法参照:https://blog.csdn.net/u013541325/article/details/109334272

中间感谢同事们的帮助。

隐患描述

SQL漏洞证明语句:

python3 sqlmap.py -u "http://www.raynen.cn/bianpinqi.html?keywords=1" -p keywords --level=5 --risk=3 --tamper=space2comment.py,between.py --current-db --random-agent --time-sec=10 --batch --dbms="MySQL"

ThinkPHP 6.0 SQL注入漏洞修复的更多相关文章

- ref:ThinkPHP Builder.php SQL注入漏洞(<= 3.2.3)

ThinkPHP Builder.php SQL注入漏洞(<= 3.2.3) ref:https://www.jianshu.com/p/18d06277161e TimeSHU 2018.04 ...

- 关于ECSHOP中sql注入漏洞修复

标签:ecshop sql注入漏洞修复 公司部署了一个ecshop网站用于做网上商城使用,部署在阿里云服务器上,第二天收到阿里云控制台发来的告警信息,发现ecshop网站目录下文件sql注入漏洞以及程 ...

- Beescms_v4.0 sql注入漏洞分析

Beescms_v4.0 sql注入漏洞分析 一.漏洞描述 Beescms v4.0由于后台登录验证码设计缺陷以及代码防护缺陷导致存在bypass全局防护的SQL注入. 二.漏洞环境搭建 1.官方下载 ...

- 网站sql注入漏洞修复方案之metinfo 6.1.0系列

近日,我们SINE安全对metinfo进行网站安全检测发现,metinfo米拓建站系统存在高危的sql注入漏洞,攻击者可以利用该漏洞对网站的代码进行sql注入攻击,伪造恶意的sql非法语句,对网站的数 ...

- [CMS] UsualToolCMS-8.0 sql注入漏洞【转载】

原文地址:http://lyscholar.cn/2019/07/30/代码审计-usualtoolcms存在sql注入漏洞/ 0x01 漏洞环境 版本信息:UsualToolCMS-8.0-Rele ...

- PHPCMS V9.6.0 SQL注入漏洞分析

0x01 此SQL注入漏洞与metinfo v6.2.0版本以下SQL盲注漏洞个人认为较为相似.且较为有趣,故在此分析并附上exp. 0x02 首先复现漏洞,环境为: PHP:5.4.45 + Apa ...

- DT6.0关于SQL注入漏洞修复问题

阿里云安全平台提示:Destoon SQL注入,关于: Destoon的/mobile/guestbook.php中$do->add($post);这行代码对参数$post未进行正确转义,导致黑 ...

- ThinkPHP最新版本SQL注入漏洞

如下controller即可触发SQL注入: code 区域 public function test() { $uname = I('get.uname'); $u = M('user')-> ...

- ThinkPHP<6.0 SQL注入代码审计分析

版本过多只分析大版本和使用人数较多的版本目前使用人数最多的3.2.3.审计时也是发现多个版本未公开漏洞 测试环境: Mysql5.6/PHP5.5 首先明确的是在不使用PDO做参数绑定时ThinkP ...

- 【原创】风讯DotNetCMS V1.0~V2.0 SQL注入漏洞

文章作者:rebeyond 注:文章首发I.S.T.O信息安全团队,后由原创作者友情提交到乌云-漏洞报告平台.I.S.T.O版权所有,转载需注明作者. 受影响版本:貌似都受影响. 漏洞文件:use ...

随机推荐

- element-plus-admin学习笔记

https://toscode.gitee.com/hsiangleev/element-plus-admin

- CommonJS 和 ES6 Module 究竟有什么区别?

https://juejin.im/post/5e5f10176fb9a07cd443c1e2

- php开发之文件下载的实现

前言 php是网络安全学习里必不可少的一环,简单理解php的开发环节能更好的帮助我们去学习php以及其他语言的web漏洞原理 正文 在正常的开发中,文件下载的功能是必不可少,比如我们在论坛看到好看图片 ...

- 解决Ubuntu 20.04下VS code无法使用中文输入法的问题

技术背景 在Ubuntu 20.04下,如果从应用商城中直接下载VS code,有可能会导致无法使用中文输入法的问题,那么就只能从其他地方写了中文再复制过来,非常的麻烦.从一些文章中收集到的信息来看, ...

- 百度网盘(百度云)SVIP超级会员共享账号每日更新(2023.11.25)

来给大家伙送福利了! 一.百度网盘SVIP超级会员共享账号 可能很多人不懂这个共享账号是什么意思,小编在这里给大家做一下解答. 我们多知道百度网盘很大的用处就是类似U盘,不同的人把文件上传到百度网盘, ...

- 在TypeScript项目中搭配Axios封装后端接口调用

前言 本来是想发 next.js 开发笔记的,结果发现里面涉及了太多东西,还是拆分出来发吧~ 本文记录一下在 TypeScript 项目里封装 axios 的过程,之前在开发 StarBlog-Adm ...

- [转帖]Google SRE 薪水,看看同样作为 SRE 的你相差多少

https://zhuanlan.zhihu.com/p/566098252 SRE 是确保所有生产环境(Infra/Server/DBS 等)一直正常运行的人.每个网络科技公司基本都有这个部门.但是 ...

- [转帖]time_zone 是怎么打爆你的MySQL的

https://plantegg.github.io/2023/10/03/time_zone%E6%98%AF%E6%80%8E%E4%B9%88%E6%89%93%E7%88%86%E4%BD%A ...

- [转帖]LVS入门篇(三)之LVS的工作模式和调度算法

LVS入门篇(三)之LVS的工作模式和调度算法 https://www.cnblogs.com/linuxk/p/9358512.html 1.NAT模型 (1)原理图: ①.客户端(200.10.1 ...

- 【转帖】Lua,LuaJIT,Luarocks的安装与配置-史上最详细【Linux】

目录 一,lunux下lua安装 二,安装luarocks---lua包管理工具 三,LuaJIT的安装 既然各位都点开看了,那么Lua语言不用我介绍了吧,LuaJIT是lua的一个Just-In-T ...