web安全之XSS基础-常见编码科普

0x01常用编码

html实体编码(10进制与16进制):

如把尖括号编码[ < ] -----> html十进制: < html十六进制:<

javascript的八进制跟十六进制:

如把尖括号编码[ < ] -----> js八进制:\74 js十六进制:\x3c

jsunicode编码:

如把尖括号编码[ < ] ----->jsunicode:\u003c

url编码 base64编码:

如把尖括号编码[ < ] -----> url: %22 base64: Ig==

0x02 html实体编码

html实体编码本身存在的意义是防止与HTML本身语义标记的冲突。

但是在XSS中却成为了我们的一大利器,但是也不能盲目的使用!

html中正常情况只识别:html10进制,html16进制!

现在介绍一下我们应该如何在xss过程中灵活的使用各种编码呢?

比如现在你的输出点在这:

<img src="[代码]">

在这里过滤了script < > / \ http: 以及各种危险字符 比如创建一个html节点什么的!

有的站只允许你引用一个img文件夹里的图片 但是图片是你可以控的 可以通过抓包来修改的!

我们如果想加载外部js 或者一个xss平台的钩子我们应该怎么写呢?

那么我们可以在这里 闭合双引号 写事件:

onerror=[html language="实体编码"][/html][/html]

比如我现在弹个窗:

<img src="x" onerror="alert(1)">

原code:

<img src="x" onerror="alert(1)">

这里我用的是html十进制编码 也可以使用十六进制的html实体编码!

但是为什么这里我没有用jsunicode 以及 js八进制跟js十六进制呢!

浏览器是不会在html标签里解析js中的那些编码的!所以我们在onerror=后面放js中的编码是不会解析 你放进去是什么 解析就是什么!

大多数网站是不会&#号的,如果过滤了怎么办呢?

那么再来讲一下另外一个案例:

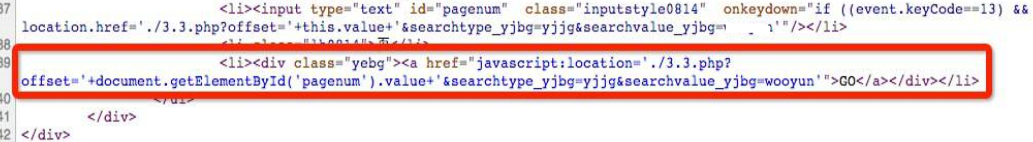

页面中的Go按钮中包含一个a标签 输入的值会存在于a标签的href属性中,href中用了javascript伪协议,可以在href跳转时执行js代码!

所以造成了xss!

我们提交的值如下:

%26%23x27,alert(1)%2b%26%23x27

由于页面对单引号 & 符号 以及 #符号过滤!但是html中可以识别html实体编码!但是实体编码是由&#组成!

这个时候&#已经被过滤 我们只能通过url编码来对 & # 两个符号进行编码!再让浏览器解码成 &# 然后拼接x27 最后就成为了单引号的html16进制编码!

解码后:我们的提交值为:

',alert(1)'

href代码为:

<a href="javascript:location='./3.3.php?offset='+document.getElementById('pagenum').value+'&searchtype_yjbg=yjjg&searchvalue_yjbg='">GO</a><a href="javascript:location='./3.3.php?offset='+document.getElementById('pagenum').value+'&searchtype_yjbg=yjjg&searchvalue_yjbg='">GO</a>

ps:在之前说了html标签中识别html实体编码,并且会在html页面加载时会对编码进行解码!那么' 已经是单引号了 但是并不会闭合! 然后在点击过程中执行javascript代码 这个时候由于html里'被解析成单引号但是没闭合 这个时候js被执行 这个我们提交的在html加载时解析成了字符串单引号但是不能闭合之前的引号 因为现在是把我们提交的编码了的单引号 当成字符串来显示 但是现在他是存在于a标签中的href里的 href链接里的地址是javascript伪协议,我们现在点击的时候 会执行里面的代码 关键来了 这个时候我们之前被当做字符串的单引号 被再次解析 这个时候就没任何过滤规则来过滤它 程序也没那么智能 之前当做字符串的单引号起作用了 javascript不知道他是个字符串 它只知道浏览器解析成了什么 他就带入进去!就在这个时候我们的字符串单引号就成功的闭合了!当点击go时 我们的代码执行!

上面这个例子讲了html编码 以及特殊情况下的编码那么再讲下当你的输入点存在于script标签中的时候!我们就应该用js中的编码了!

既然知道是如何解析的了 那么便又有了以下新的想法!

0x03 新增的实体编码与浏览器的工作原理

通常程序做 XSS 防御的时候会考虑到一些 HTML 编码的问题,会拦截或转义 " \ 这样的东西 那么我的双引号跟尖括号就被拦截了!

但基础这种黑名单方式可能出现的问题:

1. 不认识 HTML5 新增的实体命名编码,如

: => [冒号]

=> [换行]

case: <a href="javasc

ript:alert(1)">click</a>

2.对 HTML 编码的解析规则不够熟悉,就像十进制和十六进制编码的分号是可以去掉的。

还有,数字编码前面加「0」,这也是一条很好的绕过 WAF 的向量。

数字前面是可以加多个0的

<a href="javasc

ript:alert(1)">click</a>

这句代码能够执行么?

不知道那些不是很清楚浏览器工作原理的朋友,在最开始有没有怀疑这段代码能不能执行!

起码我最开始 怀疑过!即使编码被解析回来了 换行了还能执行么!

解析器-词法分析器Parser-Lexer combination

解析可以分为两个子过程——语法分析及词法分析

词法分析就是将输入分解为符号,符号是语言的词汇表——基本有效单元的集合。对于人类语言来说,它相当于我们字典中出现的所有单词。

语法分析指对语言应用语法规则。

解析器一般将工作分配给两个组件——词法分析器(有时也叫分词器)负责将输入分解为合法的符号,解析器则根据语言的语法规则分析文档结构,从而构建解析树,词法分析器知道怎么跳过空白和换行之类的无关字符。

然后我的理解是这样的:

<a href="javasc

ript:alert(1)">click</a>

首先html编码被还原出来 然后就成了换行 跟冒号

<a href="javasc

ript:alert(1)">click</a>

为什么换行后还能够执行 是因为浏览器中的解析器中词法分析器 起的作用会跳过空白跟换行之类的无效字符。

然后就构造成了一个完整的语句

<a href="javascript:alert(1)">click</a>

代码执行!

看完那些之后瞬间心里觉得原来跟原理性相关的东西真的很重要!能够让你写 xss payload更加灵活!

0x04 javascript编码

javascript中只识别几种编码:Jsunicode js8进制 js10进制

就拿下面这个例子来讲吧!

第一种情况 你输入的值存入某个变量 然后最后出现在某个能把字符串当做js代码来执行的函数里!

如:

eval() setTimeout() setInterval()

以上都是会将字符串当做js代码执行的函数! 如果是以下情况:

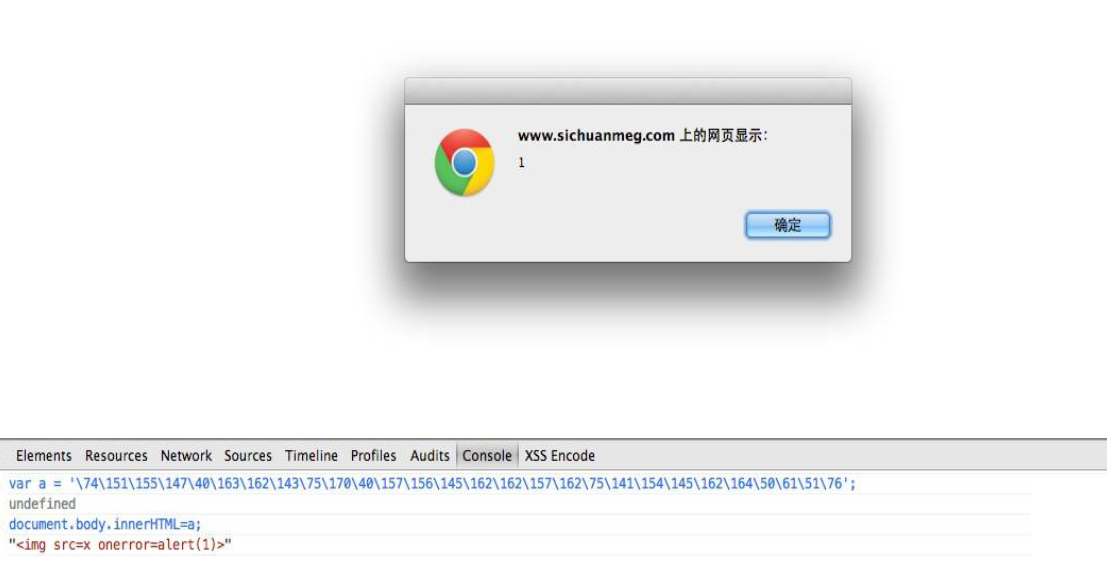

var search = "可控点"; document.getElementById().innerHTML=search;

以上情况很多都是出现在你搜索后 然后显示的 你所查询的关键字

如果过滤了 <> ' " & % 等等这些!然后再输出到页面上!

按理说这样是安全了!但是我们把输入的值改成 jsunicode 编码

如 我们改成 <img src=x onerror=alert(1)> 然后进行js八进制编码 然后服务器端接受后 经过过滤器 没有发现该过滤的就进入到了innerHTML中

现在我们来看看 输出是什么效果!

我就用chrome console来演示吧!

看到了把 经过js的解码 我们的代码又还原回来了 并且注入到了网页中!这时候代码执行!成功弹窗!

在js中是可以用jsunicode js16进制 js8进制的!

为什么这里不用16进制 跟unicode编码!是因为 八进制的相对而言最短!

在xss中字符数的长短 也是一个很重要的问题!越短越好!

在asp的站中插XSS代码的时候,存储型 会因为你数据库中字段的长度不够

而存不进去 然后报错!这种情况经常发生!所有养成用最少的字符 来达到你的目的 是最好的!

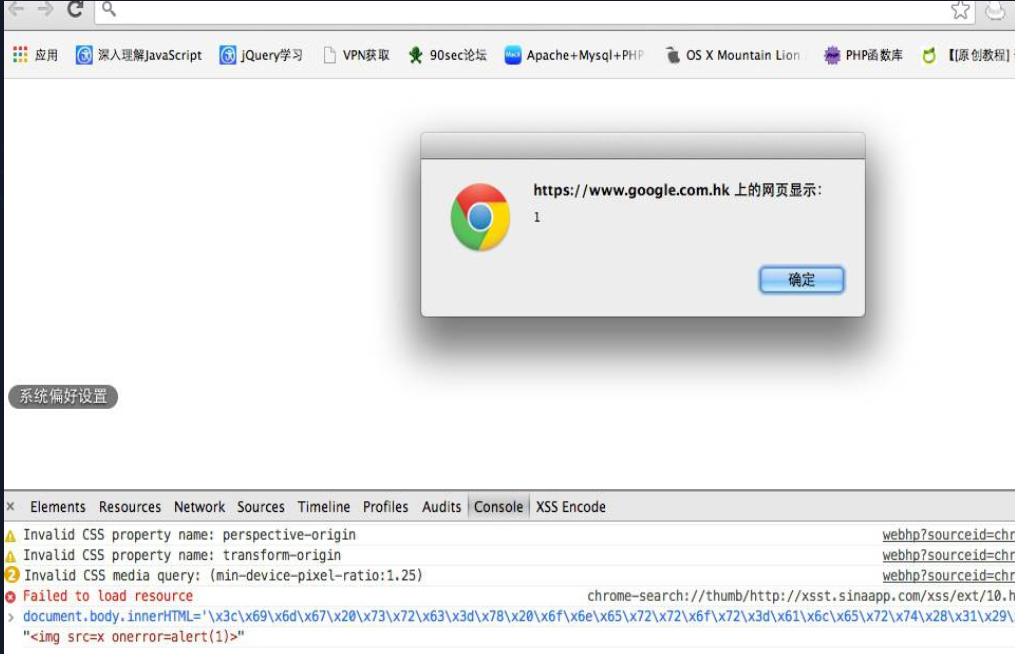

既然提到了js中的十六进制编码 跟js中的unicode编码 那么也上两张图吧!

十六进制在js中是\x[16hex] 来表示的 如:< \x3c

大家看到跟八进制的用法也是一样的!只不过多了一个字符X 虽然我很喜欢这个字符 但是我更喜欢八进制的短小精悍!

下面再说说jsunicode编码:

他的表示方式是这样的:\uxxxx \uxxx < 转码后: /u003c

上图:

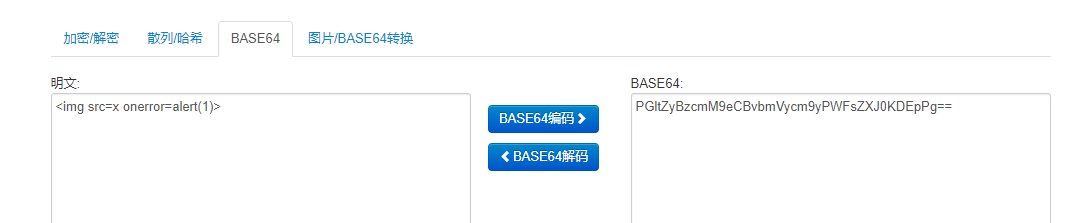

0x05 base64编码

到目前为止 我遇到使用base64编码的情况 大多数是这样!

<a href="可控点"> <iframe src="可控点">

在这种情况下 如果过滤了<> ' " javascript 的话 那么要xss可以这样写 然后利用base64编码!

<a href="data:text/html;base64, PGltZyBzcmM9eCBvbmVycm9yPWFsZXJ0KDEpPg==">test</a>

这样当test A链接点击时 就会以data协议 页面以html/text的方式解析 编码为base64 然后单点击a链接时 base64的编码就被还原成我们原本的

<img src=x onerror=alert(1)>

然后成功弹窗!

如下图:

web安全之XSS基础-常见编码科普的更多相关文章

- Java web中常见编码乱码问题(一)

最近在看Java web中中文编码问题,特此记录下. 本文将会介绍常见编码方式和Java web中遇到中文乱码问题的常见解决方法: 一.常见编码方式: 1.ASCII 码 众所周知,这是最简单的编码. ...

- Java web中常见编码乱码问题(二)

根据上篇记录Java web中常见编码乱码问题(一), 接着记录乱码案例: 案例分析: 2.输出流写入内容或者输入流读取内容时乱码(内容中有中文) 原因分析: a. 如果是按字节写入或读取时乱码, ...

- Web安全漏洞深入分析及其安全编码

摘自:http://blog.nsfocus.net/web-vulnerability-analysis-coding-security/ 超全Web漏洞详解及其对应的安全编码规则,包括:SQL注入 ...

- vue—你必须知道的 js数据类型 前端学习 CSS 居中 事件委托和this 让js调试更简单—console AMD && CMD 模式识别课程笔记(一) web攻击 web安全之XSS JSONP && CORS css 定位 react小结

vue—你必须知道的 目录 更多总结 猛戳这里 属性与方法 语法 计算属性 特殊属性 vue 样式绑定 vue事件处理器 表单控件绑定 父子组件通信 过渡效果 vue经验总结 javascript ...

- XSS基础学习

XSS基础学习 By:Mirror王宇阳 什么是XSS XSS攻击是指在网页中嵌入一段恶意的客户端Js脚本代码片段,JS脚本恶意代码可以获取用户的Cookie.URL跳转.内容篡改.会话劫持--等. ...

- WEB安全:XSS漏洞与SQL注入漏洞介绍及解决方案(转)

对web安全方面的知识非常薄弱,这篇文章把Xss跨站攻击和sql注入的相关知识整理了下,希望大家多多提意见. 对于防止sql注入发生,我只用过简单拼接字符串的注入及参数化查询,可以说没什么好经验,为避 ...

- WEB开发中的字符集和编码

html,body,div,span,applet,object,iframe,h1,h2,h3,h4,h5,h6,p,blockquote,pre,a,abbr,acronym,address,bi ...

- WEB安全:XSS漏洞与SQL注入漏洞介绍及解决方案

对web安全方面的知识非常薄弱,这篇文章把Xss跨站攻击和sql注入的相关知识整理了下,希望大家多多提意见. 对于防止sql注入发生,我只用过简单拼接字符串的注入及参数化查询,可以说没什么好经验,为避 ...

- Java基础常见英语词汇

Java基础常见英语词汇(共70个) ['ɔbdʒekt] ['ɔ:rientid]导向的 ['prəʊɡræmɪŋ]编程 OO: object ...

随机推荐

- .Net基础篇_学习笔记_第六天_for循环的嵌套_乘法口诀表

using System; using System.Collections.Generic; using System.Linq; using System.Text; using System.T ...

- python接口自动化测试二十七:密码MD5加密 ''' MD5加密 ''' # 由于MD5模块在python3中被移除 # 在python3中使用hashlib模块进行md5操作 import hashlib # 待加密信息 str = 'asdas89799,.//plrmf' # 创建md5对象 hl = hashlib.md5() # Tips # 此处必须声明encode # 若写法为

python接口自动化测试二十七:密码MD5加密 ''' MD5加密 '''# 由于MD5模块在python3中被移除# 在python3中使用hashlib模块进行md5操作import has ...

- 1小时让你掌握响应式编程,并入门Reactor

我看同步阻塞 “你知道什么是同步阻塞吗”,当然知道了.“那你怎么看它呢”,这个... 在同步阻塞的世界里,代码执行到哪里,数据就跟到哪里.如果数据很慢跟不上来,代码就停在那里等待数据的到来,然后再带着 ...

- asp.net core系列 73 Exceptionless+Nlog以及Apollo介绍

一. 介绍 在一上篇中介绍了Exceptionless的基本使用,这篇主要讲Exceptionless结合Nlog的实现双重日志记录,包括Exceptionles的UI可视化日志以及Nlog的txt文 ...

- SpringBoot和Hibernate整合

1.先使用idea创建maven项目(这个就不详细讲了,很简单的操作) 2.创建完maven项目之后添加springboot依赖,pom.xml文件如下: <?xml version=" ...

- 树莓派3安装ros

树莓派3上面安装ros总结参考wiki和诸多博客安装ros仍然遇到了很多问题,重装了好几遍才成功,为了自己和其他人以后再安装ros时,不在重蹈覆辙.1.准备和说明树莓派3,安装系统Raspbian j ...

- 在linux服务器上装svn版本管理,自动部署代码到web项目

在linux服务器上装svn版本管理,自动部署代码到项目 1.安装svn服务器端 yum install subversion 从镜像下载安装svn服务器端 中间会提示是否ok,输入y,确认 ...

- vuex(vue状态管理)

vuex(vue状态管理) 1.先安装vuex npm install vuex --save 2.在项目的src目录下创建store目录,并且新建index.js文件,然后创建vuex实例,引入 ...

- 详解http报文

摘要 作为一个web开发者,每天都在使用者Http协议,却总是一知半解.本文参看Http RFC7230规范,梳理了http报文部分. http 报文构成 start-line: 起始行,描述请求或响 ...

- CAS详细登录流程(转)

转:https://www.cnblogs.com/lihuidu/p/6495247.html 4.CAS的详细登录流程 上图是3个登录场景,分别为:第一次访问www.qiandu.com.第二次访 ...