kolla-ansible源码分析

一.kolla-ansible 源码的目录结构

kolla-ansible是从kolla项目分离出来的一个可交付的项目,kolla-ansible负责部署容器化的openstack各个服务和基础设施组件。kolla是用于构建docker镜像

[root@openstack01 ansible]# tree -L 2

.

├── action_plugins //actions_plugins目录下存放的是kolla-ansible自定义的ansible插件

│ ├── merge_configs.py //在playbook内通过使用merge_config来合并配置文件模板,生成openstack各服务的配置文件

│ ├── merge_configs.pyc

│ ├── merge_configs.pyo

│ ├── merge_yaml.py

│ ├── merge_yaml.pyc

│ └── merge_yaml.pyo

├── bifrost.yml

├── certificates.yml

├── destroy.yml

├── group_vars

│ └── all.yml //all.yml文件作为ansible的变量文件,定义了各类配置信息。比如:配置文件路径,网卡,IP,端口号,各服务的开启等。与global.yml文件的差别就是,部分的配置已经在global.yml文件内做了定义,global.yml具有更高优先级

├── inventory //inventory目录下存放的是主机清单

│ ├── all-in-one //all-in-one用于单节点的环境下,指定要部署的主机和该主机的角色

│ └── multinode //multinode用于多节点环境,指定要部署的主机和该主机的角色

├── kolla-host.yml

├── library //kolla-ansible自定义的ansible模块

│ ├── bslurp.py //从远程节点获取文件,并分发到更多节点

│ ├── bslurp.pyc

│ ├── bslurp.pyo

│ ├── kolla_container_facts.py //获取容器的facts信息

│ ├── kolla_container_facts.pyc

│ ├── kolla_container_facts.pyo

│ ├── kolla_docker.py //通过调用docker.py来驱动docker,进行启动容器,删除容器的操作

│ ├── kolla_docker.pyc

│ ├── kolla_docker.pyo

│ ├── kolla_toolbox.py //用于调用kolla_toolbox容器内定义的ansible模块

│ ├── kolla_toolbox.pyc

│ ├── kolla_toolbox.pyo

│ ├── merge_configs.py

│ ├── merge_configs.pyc

│ ├── merge_configs.pyo

│ ├── merge_yaml.py

│ ├── merge_yaml.pyc

│ └── merge_yaml.pyo

├── mariadb_recovery.yml

├── post-deploy.yml

├── roles //在实际的业务使用中,不同的业务需要不同的playbook文件,很难维护,这里ansible采用role的方式对playbook进行目录的结构化处理

│ ├── aodh

│ ├── barbican

│ ├── baremetal

│ ├── bifrost

│ ├── blazar

│ ├── ceilometer

│ ├── ceph

│ ├── ceph_pools.yml

│ ├── certificates

│ ├── chrony

│ ├── cinder

│ ├── cloudkitty

│ ├── collectd

│ ├── common

│ ├── congress

│ ├── designate

│ ├── destroy

│ ├── elasticsearch

│ ├── etcd

│ ├── freezer

│ ├── glance

│ ├── gnocchi

│ ├── grafana

│ ├── haproxy

│ ├── heat

│ ├── horizon

│ ├── influxdb

│ ├── ironic

│ ├── iscsi

│ ├── karbor

│ ├── keystone

│ ├── kibana

│ ├── kuryr

│ ├── magnum

│ ├── manila

│ ├── mariadb

│ ├── memcached

│ ├── mistral

│ ├── mongodb

│ ├── multipathd

│ ├── murano

│ ├── neutron

│ ├── nova

│ ├── nova-hyperv

│ ├── octavia

│ ├── opendaylight

│ ├── openvswitch

│ ├── ovs-dpdk

│ ├── panko

│ ├── prechecks

│ ├── qdrouterd

│ ├── rabbitmq

│ ├── rally

│ ├── redis

│ ├── sahara

│ ├── searchlight

│ ├── senlin

│ ├── skydive

│ ├── solum

│ ├── stop

│ ├── swift

│ ├── tacker

│ ├── telegraf

│ ├── tempest

│ ├── trove

│ ├── vitrage

│ ├── vmtp

│ ├── watcher

│ └── zun

├── site.retry

├── site.yml //roles引用的入口文件

└── stop.yml

二. kolla-ansible代码roles目录分析

这里以roles目录下的neutron目录为例进行说明:

[root@openstack01 roles]# tree neutron -L 1

neutron

├── defaults

├── handlers

├── meta

├── tasks

└── templates

roles/neutron目录下有5个文件夹:

- default: 定义了部署neutron各服务的各类参数

- handlers:定义了启动neutron各服务容器的操作

- meta:定义了部署neutron的依赖

- tasks:部署neutron的各playbook

- templates:neutron各服务配置文件的模板

三. neutron目录下的文件分析

[root@openstack01 roles]# tree neutron/

neutron/

├── defaults

│ └── main.yml //作为当前role的变量文件,定义了关于neutron以及neutron各服务的相关参数

├── handlers

│ └── main.yml //创建,启动neutron各服务容器的playbook,但handlers只能在被触发的情况下才会去执行相关被触发的task

├── meta

│ └── main.yml //指定neutron这个role的依赖,从main.yml内容看出实际是依赖于common这个role,也就是在执行neutron的task前,会先去common这个role下执行相关task

├── tasks

│ ├── bootstrap_service.yml //将会启动bootstrap引导容器,用于解决neutron服务所需的依赖配置,在完成后,这些引导容器将被自动删除

│ ├── bootstrap.yml //为neutron创建数据库及数据库用户等

│ ├── check.yml

│ ├── config-neutron-fake.yml

│ ├── config.yml //通过模板为neutron的各个服务生成配置文件

│ ├── deploy.yml

│ ├── ironic-check.yml

│ ├── main.yml //入口执行文件

│ ├── precheck.yml

│ ├── pull.yml

│ ├── reconfigure.yml

│ ├── register.yml

│ └── upgrade.yml

└── templates //templates目录下存放着很多j2格式的文件,他们都是neutron各服务的配置文件模板,这些模板将被config.yml根据需要生成为各服务的配置文件

├── bgp_dragent.ini.j2

├── dhcp_agent.ini.j2

├── dnsmasq.conf.j2

├── fwaas_driver.ini.j2

├── l3_agent.ini.j2

├── lbaas_agent.ini.j2

├── metadata_agent.ini.j2

├── ml2_conf.ini.j2

├── ml2_conf_xenapi.ini.j2

├── neutron-bgp-dragent.json.j2

├── neutron.conf.j2

├── neutron-dhcp-agent.json.j2

├── neutron-l3-agent.json.j2

├── neutron-l3-agent-wrapper.sh.j2

├── neutron-lbaas-agent.json.j2

├── neutron_lbaas.conf.j2

├── neutron-linuxbridge-agent.json.j2

├── neutron-metadata-agent.json.j2

├── neutron-openvswitch-agent.json.j2

├── neutron-openvswitch-agent-xenapi.json.j2

├── neutron-server.json.j2

├── neutron-sriov-agent.json.j2

├── neutron-vpnaas-agent.json.j2

├── neutron-vpnaas-agent-wrapper.sh.j2

├── neutron_vpnaas.conf.j2

├── nsx.ini.j2

├── sriov_agent.ini.j2

└── vpnaas_agent.ini.j2

四. kolla-ansible部署过程代码调用

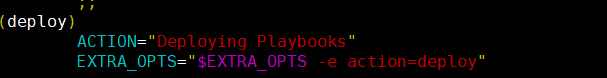

执行kolla-anisble -i multinode deploy 时调用如下:

执行的命令如下:

这里我们解析下CMD命令:

ansible-playbook -i multinode -e @/etc/kolla/globals.yml -e @/etc/kolla/passwords.yml -e CONFIG_DIR=/etc/kolla -e action=deploy /usr/share/kolla-ansible/ansible/site.yml

其中INVENTORY参数表示multinode文件,主要是指定主机角色 CONFIG_OPTS指定globals.yml,passwords.yml,配置文件目录,主要是指定一些配置相关。EXTRA_OPTS主要是指定执行的动作,PLAYBOOK为roles的入口文件site.yml

因此调用的过程也就是:

kolla-ansible -i multinode deploy ---->调用/usr/share/kolla-ansible/ansible/site.yml ---->根据site.yml文件的task调用执行各role

kolla-ansible源码分析的更多相关文章

- ABP源码分析一:整体项目结构及目录

ABP是一套非常优秀的web应用程序架构,适合用来搭建集中式架构的web应用程序. 整个Abp的Infrastructure是以Abp这个package为核心模块(core)+15个模块(module ...

- HashMap与TreeMap源码分析

1. 引言 在红黑树--算法导论(15)中学习了红黑树的原理.本来打算自己来试着实现一下,然而在看了JDK(1.8.0)TreeMap的源码后恍然发现原来它就是利用红黑树实现的(很惭愧学了Ja ...

- nginx源码分析之网络初始化

nginx作为一个高性能的HTTP服务器,网络的处理是其核心,了解网络的初始化有助于加深对nginx网络处理的了解,本文主要通过nginx的源代码来分析其网络初始化. 从配置文件中读取初始化信息 与网 ...

- zookeeper源码分析之五服务端(集群leader)处理请求流程

leader的实现类为LeaderZooKeeperServer,它间接继承自标准ZookeeperServer.它规定了请求到达leader时需要经历的路径: PrepRequestProcesso ...

- zookeeper源码分析之四服务端(单机)处理请求流程

上文: zookeeper源码分析之一服务端启动过程 中,我们介绍了zookeeper服务器的启动过程,其中单机是ZookeeperServer启动,集群使用QuorumPeer启动,那么这次我们分析 ...

- zookeeper源码分析之三客户端发送请求流程

znode 可以被监控,包括这个目录节点中存储的数据的修改,子节点目录的变化等,一旦变化可以通知设置监控的客户端,这个功能是zookeeper对于应用最重要的特性,通过这个特性可以实现的功能包括配置的 ...

- java使用websocket,并且获取HttpSession,源码分析

转载请在页首注明作者与出处 http://www.cnblogs.com/zhuxiaojie/p/6238826.html 一:本文使用范围 此文不仅仅局限于spring boot,普通的sprin ...

- ABP源码分析二:ABP中配置的注册和初始化

一般来说,ASP.NET Web应用程序的第一个执行的方法是Global.asax下定义的Start方法.执行这个方法前HttpApplication 实例必须存在,也就是说其构造函数的执行必然是完成 ...

- ABP源码分析三:ABP Module

Abp是一种基于模块化设计的思想构建的.开发人员可以将自定义的功能以模块(module)的形式集成到ABP中.具体的功能都可以设计成一个单独的Module.Abp底层框架提供便捷的方法集成每个Modu ...

- ABP源码分析四:Configuration

核心模块的配置 Configuration是ABP中设计比较巧妙的地方.其通过AbpStartupConfiguration,Castle的依赖注入,Dictionary对象和扩展方法很巧妙的实现了配 ...

随机推荐

- Kubernetes持久化存储2——探究实验

目录贴:Kubernetes学习系列 一.简介 本文在“创建PV,创建PVC挂载PV,创建POD挂载PVC”这个环境的基础上,进行各种删除实验,并记录.分析各资源的状态. 二.实验脚本 实验创建了一个 ...

- 创建react项目的几种方法

前言: 构建React项目的几种方式: 构建:create-react-app 快速脚手架 构建:generator-react-webpack 构建:webpack一步一步构建 1)构建:creat ...

- Solr和Lucene的区别?

1.Lucene 是工具包 是jar包 2.Solr是索引引擎服务 War 3.Solr是基于Lucene(底层是由Lucene写的) 4.上面二个软件都是Apache公司由java写的 5.Luc ...

- 基于Docker搭建MySQL多源复制环境

MySQL5.7在主从复制上面相对之前版本多了一些新特性,包括多源复制.基于组提交的并行复制.在线修改Replication Filter.GTID增强.半同步复制增强等. 多源复制:多源复制加入了一 ...

- 1-趣味解读DNS工作原理——转载疯猫网络科技

因为只要我们输入百度.腾讯.淘宝的名字,无论它们的服务器在哪里,历经多少轮查询,我们都能找到并访问之.这就是计算机网络中著名的域名系统DNS(Domain Name System),它能实现把一个网站 ...

- RESTful API 设计指南-阮一峰

作者: 阮一峰 日期: 2014年5月22日 网络应用程序,分为前端和后端两个部分.当前的发展趋势,就是前端设备层出不穷(手机.平板.桌面电脑.其他专用设备......). 因此,必须有一种统一的机制 ...

- 剑指offer(61)序列化二叉树

题目描述 请实现两个函数,分别用来序列化和反序列化二叉树 题目分析 首先拿到题目时候,我先想到的是什么是序列化二叉树?序列化主要就是在前后端交互时候需要转换下,毕竟网络传输的是流式数据(二进制或者文本 ...

- Machine Learning--week3 逻辑回归函数(分类)、决策边界、逻辑回归代价函数、多分类与(逻辑回归和线性回归的)正则化

Classification It's not a good idea to use linear regression for classification problem. We can use ...

- 代码覆盖率-JaCoCo

代码覆盖率 在做单元测试时,代码覆盖率常常被拿来作为衡量测试好坏的指标,甚至,用代码覆盖率来考核测试任务完成情况,比如,代码覆盖率必须达到80%或 90%. JaCoCo Jacoco从多种角度对代码 ...

- Failed to auto-configure a DataSource: 'spring.datasource.url' is not specified and no embedded datasource could be auto-configured.

从报错信息中,我们就可以分析出错误原因是触发了数据源的自动化配置,然而当前项目其实并不需要数据源.查其根源是依赖方提供的API依赖中引用了一些多余的依赖触发了该自动化配置的加载. 如何解决 为了解决上 ...