20145215《网络对抗》Exp6 信息搜集与漏洞扫描

20145215《网络对抗》Exp6 信息搜集与漏洞扫描

基础问题回答

- 哪些组织负责DNS,IP的管理?

- 全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理。

- 全球根域名服务器:绝大多数在欧洲和北美(全球13台,用A~M编号),中国仅拥有镜像服务器(备份)。

- 全球一共有5个地区性注册机构:ARIN主要负责北美地区业务,RIPE主要负责欧洲地区业务,APNIC主要负责亚太地区业务,LACNIC主要负责拉丁美洲美洲业务,AfriNIC负责非洲地区业务。

- 什么是3R信息?

- 3R即注册人(Registrant)、注册商(Registrar)、官方注册局(Registry)

- 3R注册信息分散在官方注册局或注册商各自维护数据库中,官方注册局一般会提供注册商和Referral URL信息,具体注册信息一般位于注册商数据库中。

实践内容

目录

信息搜集

whois查询

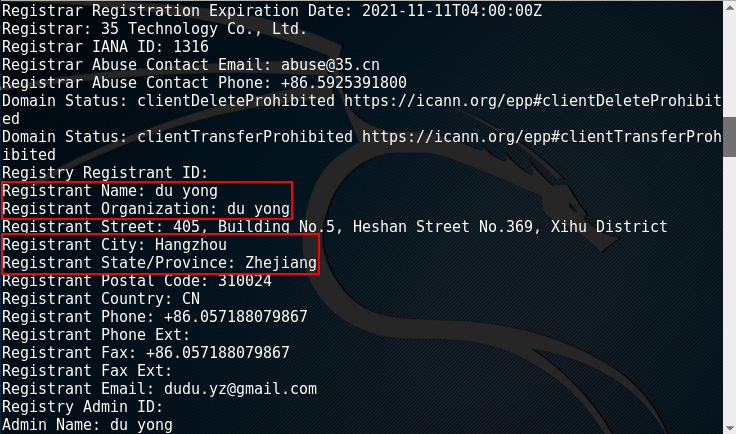

以博客园的网址为例,使用whois查询域名注册信息(进行whois查询时去掉www等前缀,因为注册域名时通常会注册一个上层域名,子域名由自身的域名服务器管理,在whois数据库中可能查询不到):

从上图中可以得到3R注册信息,包括注册人的名字、组织、城市等信息。

nslookup,dig查询

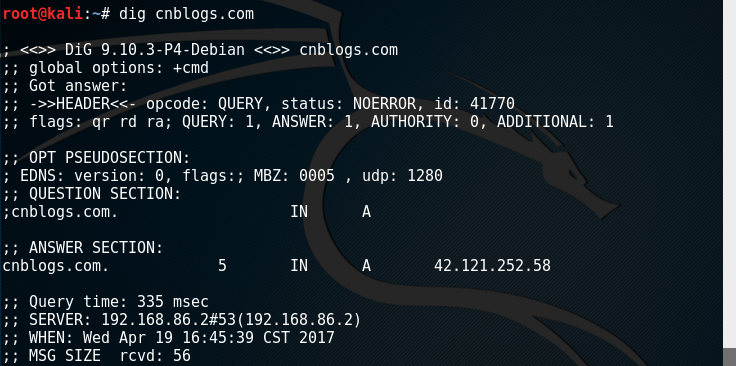

先以博客园为例进行dig查询:

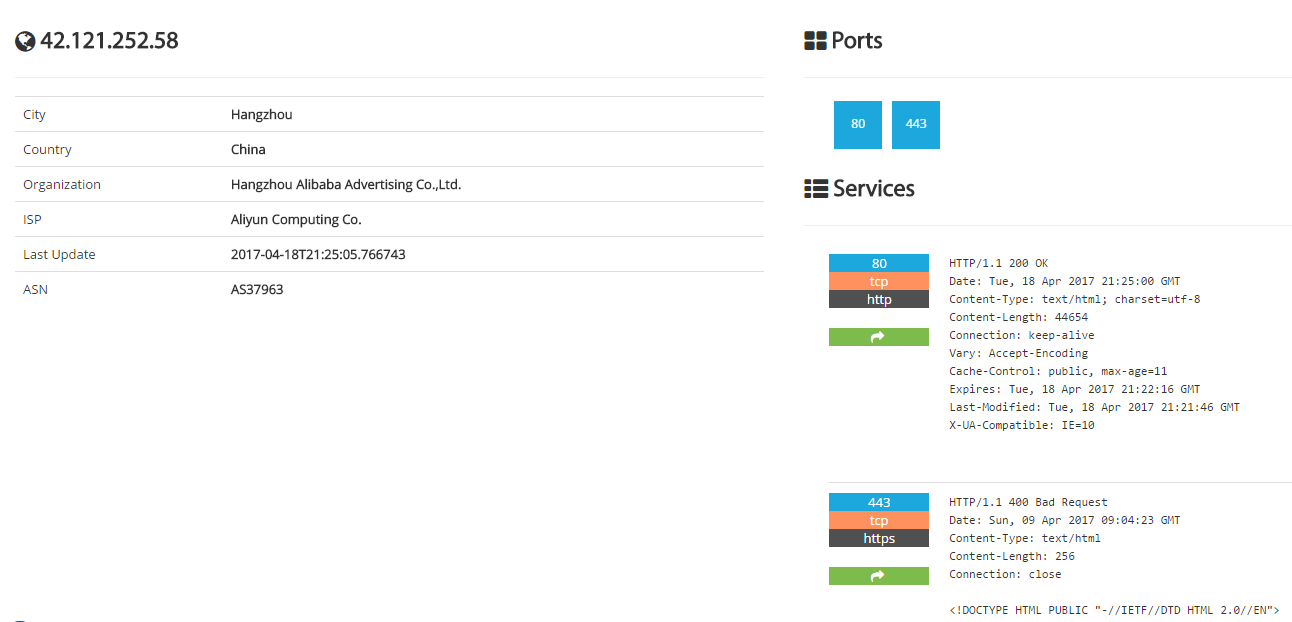

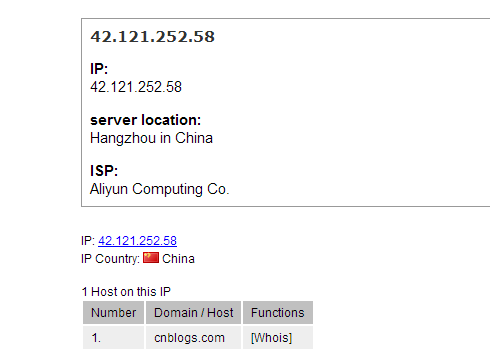

可以使用shodan搜索引擎进行查询,得到一些注册信息:

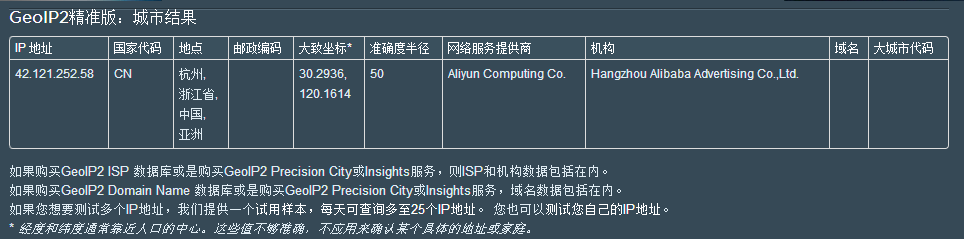

可以使用IP2Location进行地理位置查询:

还可以通过IP反域名查询:

接下来使用nslookup命令进行查询,nslookup与dig不同的是,nslookup可以得到DNS解析服务器保存的Cache的结果,但并不是一定准确的,而dig可以从官方DNS服务器上查询精确的结果:

tracert路由探测

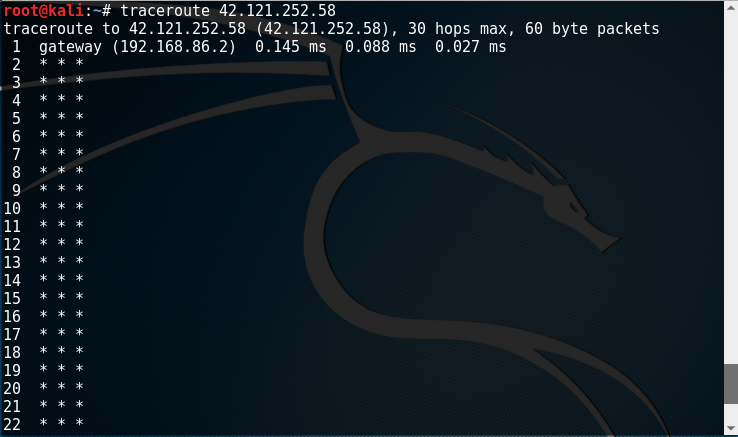

在Linux下使用traceroute命令探测到博客园经过的路由:

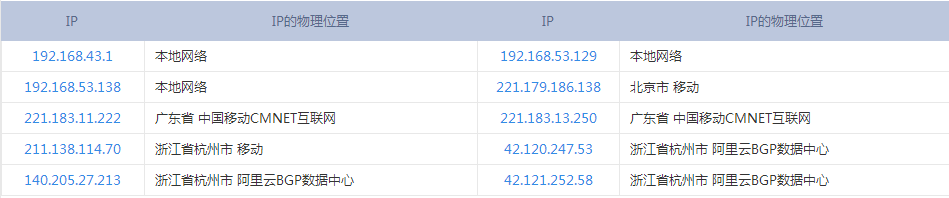

由于虚拟机使用的是nat连接,traceroute返回的TTL exceeded消息无法映射到源IP地址、源端口、目的IP地址、目的端口和协议,因此无法反向NAT将消息路由传递回来,所以在Windows下重新进行探测,可以通过网上的ip查询工具查询到这些路由所在地,分析出数据包所走的路线:

搜索引擎查询技术

- 可以利用百度等搜索引擎查询我们想要的信息,例如我要在站点范围为edu.cn的网站查询有关奖学金的doc文档:

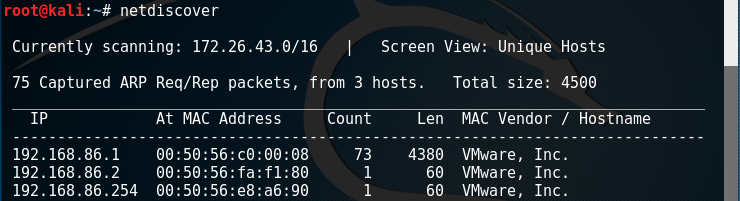

netdiscover发现

- 在linux下可以通过执行netdiscover命令直接对私有网段进行主机探测:

nmap扫描

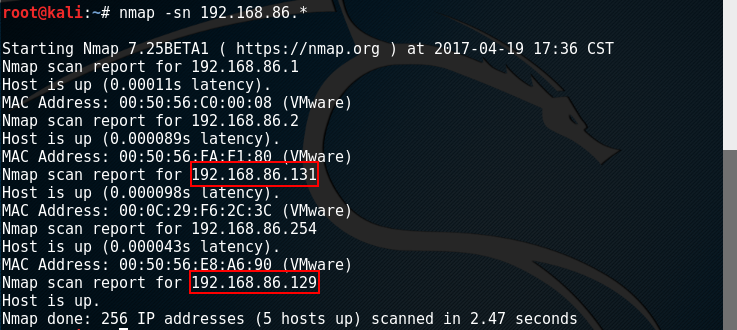

使用nmap –sn命令扫描活动的主机:

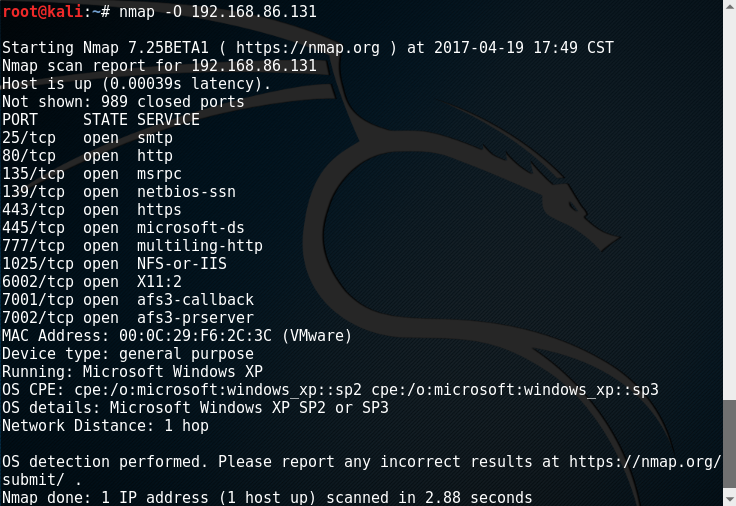

使用TCP SYN方式对目标主机192.168.86.131进行扫描,可以看到,该主机在扫描的默认1000个TCP端口中有989个关闭的端口,列表显示了开放的11个TCP端口:

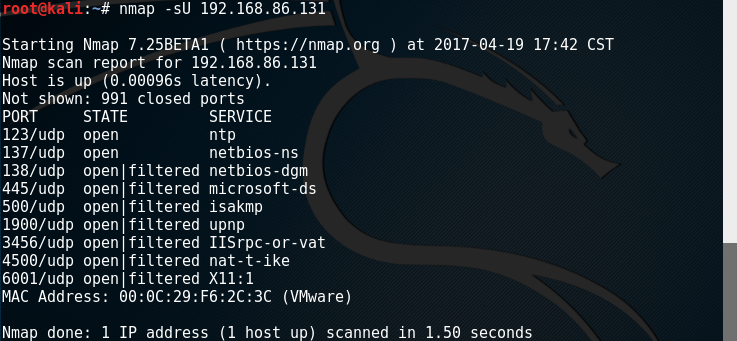

扫描采用UDP协议的端口信息:

对操作系统进行扫描,可以看到目标主机使用的操作系统是Windows xp sp2或sp3:

对微软特定服务的版本信息的扫描:

smb服务的查点

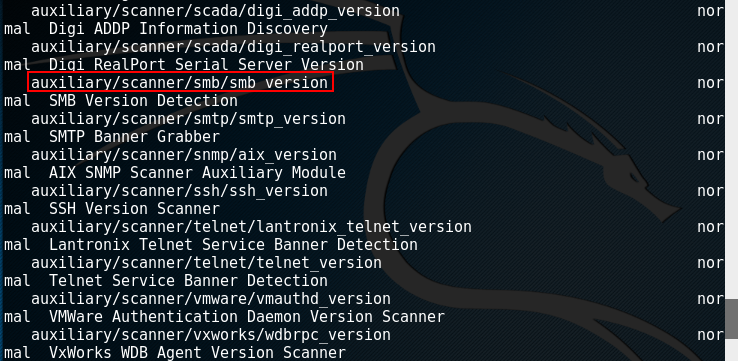

使用

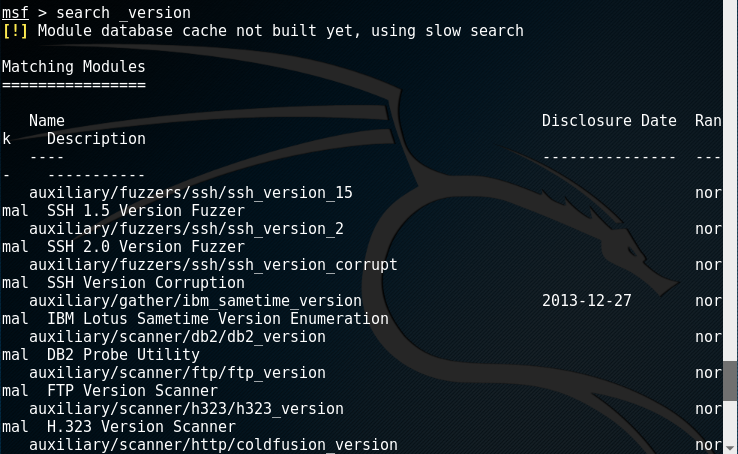

msfconsole指令进入msf,再输入search _version指令查询可提供的查点辅助模块:

输入

use auxiliary/scanner/smb/smb_version指令使用辅助模块,查看需要配置的参数:

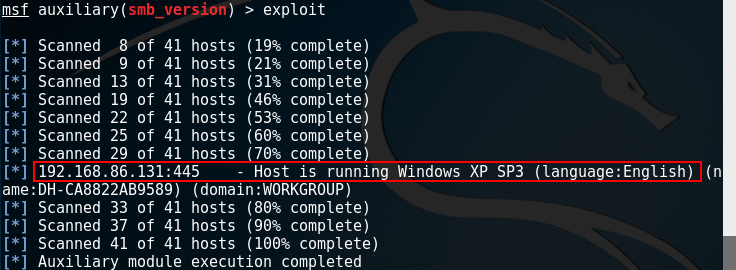

配置好RHOSTS参数后,使用

exploit指令开始扫描,可以发现目标主机的smb版本信息:

漏洞扫描

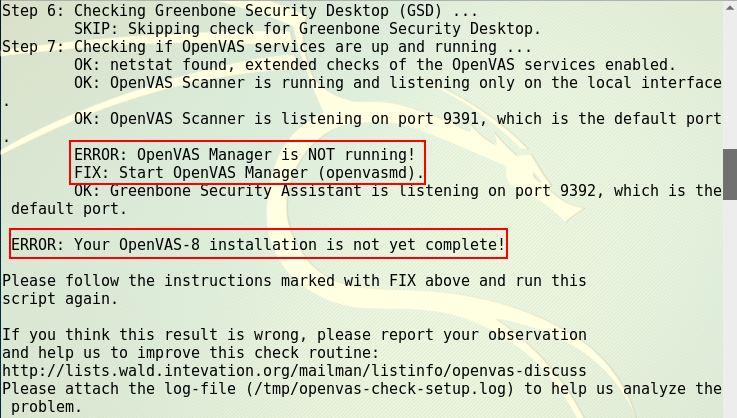

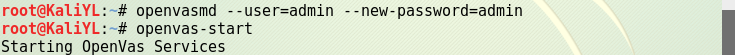

先输入指令

openvas-check-setup检查安装状态,提示出现错误:

输入

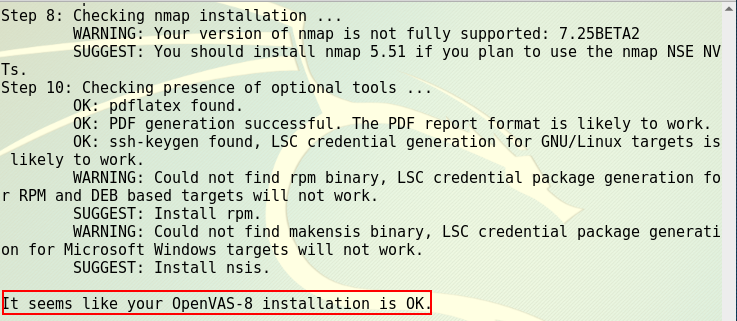

openvasmd指令来开启服务后重新检测,出现下列信息说明安装状态正常:

使用命令

openvasmd --user=admin --new-password=admin添加admin用户,然后输入openvas-start开启openvas:

在kali的Firefox浏览器中访问https://127.0.0.1:9392/,输入刚才设置的用户名和密码进行登录:

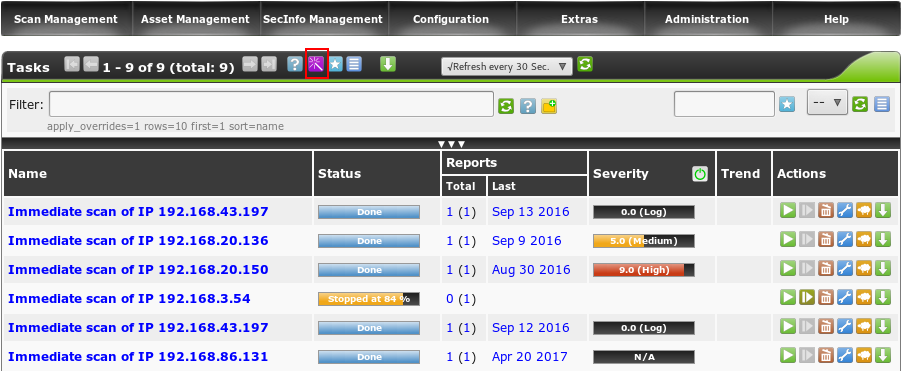

点击如图所示按钮,建立一个新的任务向导,进入扫描界面:

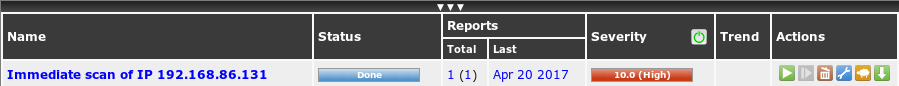

输入要扫描的主机的IP地址(我扫描的是WinXP SP3),扫描完成后如图所示:

点击

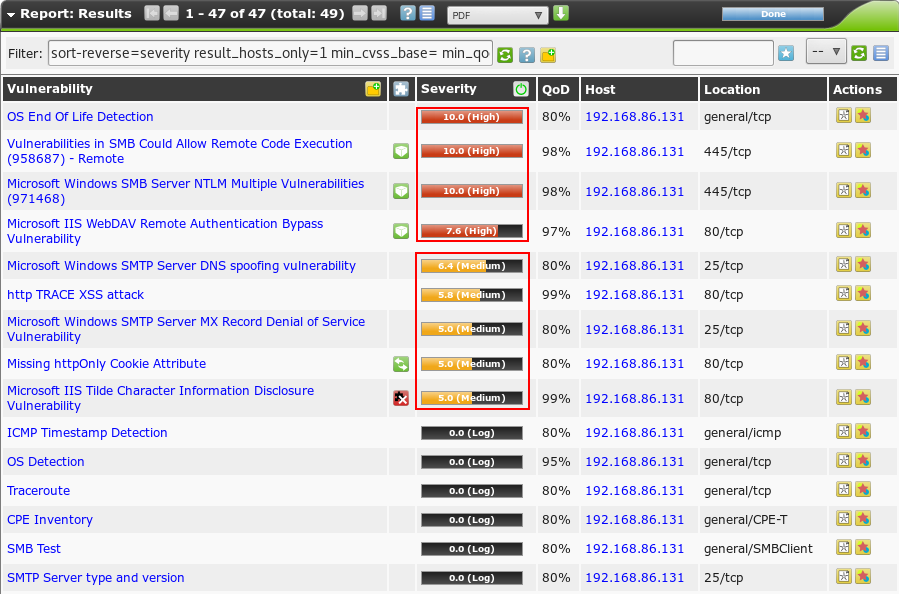

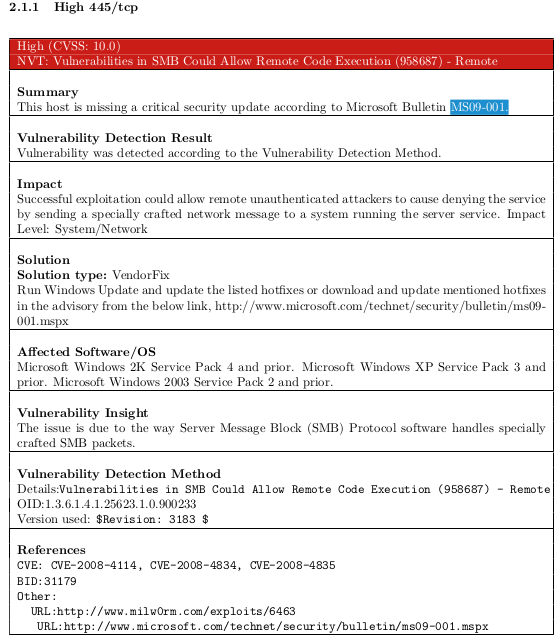

done查看漏洞级别及数量,可以看到有4个高危漏洞、5个中等级别漏洞:

下载pdf报告查看详细扫描信息,例如445端口存在的ms09-001高危漏洞,它是SMB协议中的漏洞可能允许在受影响的系统上远程执行代码,具体漏洞信息可以上微软安全技术中心进行查看,也可以在那上面打补丁:

实验总结与体会

- 通过此次实验,使得我对信息的收集手段、方式、方法等有了一定的理解和掌握,在对信息进行收集好了的基础之上,再进行安全的漏洞扫描。对于黑客来说,信息收集和漏洞扫描是进行攻击渗透的前期准备工作,这些准备工作是必不可少的,只有你了解了你想要攻击的目标主机,才能利用它的弱点去进行攻击;对于管理员来说,漏洞扫描同样非常重要,利用它可以及时发现安全漏洞,及早解决安全隐患,避免服务器因为漏洞而被入侵或者感染病毒。网络安全扫描能够有效地预先评估和分析服务器的安全问题,是加强服务器安全性的重要措施之一,因此,漏洞扫描是非常重要的一步,在做好安全防卫的工作中,漏洞扫描也必不可少,只有做好防范,才能未雨绸缪。

- 在实验的过程中,我们不仅学到了按照步骤怎样一步步去完成实验,更是知道这是什么样的实验,有什么作用,学来做什么,我们为什么要去学习它,最重要的是能够学会分析利用我们所收集到的信息和扫描出的漏洞,将知识活学活用。

20145215《网络对抗》Exp6 信息搜集与漏洞扫描的更多相关文章

- 2018-2019-2 20165232 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165232 <网络对抗技术> Exp6 信息搜集与漏洞扫描 一.实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 二.实践内容. 各种搜索技巧的应 D ...

- 2018-2019-2 网络对抗技术 20165237 Exp6 信息搜集与漏洞扫描

2018-2019-2 网络对抗技术 20165237 Exp6 信息搜集与漏洞扫描 实验目标 1 各种搜索技巧的应用: 2 DNS IP注册信息的查询: 3 基本的扫描技术: 主机发现.端口扫描.O ...

- 2018-2019-2 20165221 【网络对抗技术】-- Exp6 信息搜集与漏洞扫描

2018-2019-2 20165221 [网络对抗技术]-- Exp6 信息搜集与漏洞扫描 目录 1. 实践目标 2. 实践内容 3. 各种搜索技巧的应用 a. 搜索网址的目录结构 b.使用IP路由 ...

- 2018-2019-2 20165325 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165325 <网络对抗技术> Exp6 信息搜集与漏洞扫描 实验内容(概要) 1 各种搜索技巧的应用: 2 DNS IP注册信息的查询: 3 基本的扫描技术 ...

- 2018-2019-2 网络对抗技术 20165206 Exp6 信息搜集与漏洞扫描

- 2018-2019-2 网络对抗技术 20165206 Exp6 信息搜集与漏洞扫描 - 实验任务 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口 ...

- 2018-2019-2 20165235 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165235 <网络对抗技术> Exp6 信息搜集与漏洞扫描 1.实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 2.实践内容 (1)各种搜索技巧的应 ...

- 网络对抗技术 20165220 Exp6 信息搜集与漏洞扫描

网络对抗技术 20165220 Exp6 信息搜集与漏洞扫描 实验任务 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口扫描.OS及服务版本探测.具体服 ...

- 2018-2019-2 网络对抗技术 20165225 Exp6 信息搜集与漏洞扫描

2018-2019-2 网络对抗技术 20165225 Exp6 信息搜集与漏洞扫描 实践内容 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口扫描.O ...

- 2018-2019-2 20165336 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165336 <网络对抗技术> Exp6 信息搜集与漏洞扫描 一.原理与实践说明 1.实践内容 本实践的目标是掌握信息搜集的最基础技能.具体有: 各种搜索技巧的 ...

随机推荐

- bootstrap是什么

Bootstrap,来自 Twitter,是目前最受欢迎的前端框架. Bootstrap 是基于 HTML.CSS.JAVASCRIPT 的,它简洁灵活,使得 Web 开发更加快捷. 本教程将向您讲解 ...

- 牛客OI赛制测试赛-序列-模拟

哇这道题好坑啊,可能是我太菜了 题意就是叫把一个连续序列分成K组,使得每个组的和都相等 我最开始的想法是由于要分成K组,那我们知道,每组一定有sum(a[i])/k这样我们只需要每次当num==sum ...

- Notes of Daily Scrum Meeting(12.22)

今天的团队任务总结如下: 团队成员 今日团队工作 陈少杰 进行网络连接的调试 王迪 优化搜索的算法 金鑫 准备前台的接口,查阅相关的资料 雷元勇 优化算法,对搜索进行测试 高孟烨 修改UI的接口,准备 ...

- Scrum Meeting 8

第八次会议 No_00:工作情况 No_01:任务说明 待完成 已完成 No_10:燃尽图 No_11:照片记录 待更新 No_100:代码/文档签入记录 No_101:出席表 ...

- 《Linux内核分析》第六周学习总结

<Linux内核分析>第六周学习总结 ——进程的描述和进程的创建 姓名:王玮怡 学号:20135116 一.理论部分 (一)进程的描述 1 ...

- Linux内核第三节 20135332武西垚

总结部分: Linux内核源代码: Arch 支持不同cpu的源代码:主要关注x86 Init 内核启动的相关代码:主要关注main.c,整个Linux内核启动代码start_kernel函数 K ...

- opencv学习笔记(四)

ROI---设定感兴趣的区域(region of interest) 定义: Mat imageROI; //方法一:通过Rect指定矩形区域 imageROI=image(Rect(500,250, ...

- vue路由异步组件案例

最近研究了vue性能优化,涉及到vue异步组件.一番研究得出如下的解决方案. 原理:利用webpack对代码进行分割是异步调用组件前提.异步组件在优先级上让位同步组件.下面介绍的是怎么实现异步组件. ...

- JHipster - Generate your Spring Boot + Angular/React applications!

JHipster - Generate your Spring Boot + Angular/React applications!https://www.jhipster.tech/

- JDK学习AbstractQueuedSynchronizer和AbstractQueuedLongSynchronizer

AbstractQueuedLongSynchronizer类是扩展自AbstractQueuedSynchronizer的,实现了java.io.Serializable接口. 其中提到的wait ...