GSM Hacking Part① :使用SDR扫描嗅探GSM网络

0×00 写在开头

近期,发现Crazy Danish Hacker在YouTuBe发布了一个挺不错的教程视频:使用SDR嗅探监听GSM网络的通信流量(GSM Sniffing Teaser – Software Defined Radio Series)。该教程从电视棒的安装到扫描、嗅探工具的使用、GSM流量包的捕获解密都有详细说明演示:

作为搬运工,在这里将分两三部分参考&总结一下该教程的主要内容,输出一篇中文教程,希望能够给对这方面感兴趣的童鞋带来一定帮助。

0×01 环境搭建

HardWare:电视棒(rtl-sdr)、HackRF、Bladerf 均可

1.安装编译依赖包

sudo apt-get install git cmake libboost-all-dev libcppunit-dev swig doxygen liblog4cpp5-dev python-scipy

Kali 2.0

apt-get install gnuradio gnuradio-dev rtl-sdr librtlsdr-dev osmo-sdr libosmosdr-dev libosmocore libosmocore-dev cmake libboost-all-dev libcppunit-dev swig doxygen liblog4cpp5-dev python-scipy

2.编译gr-gsm

git clone https://github.com/ptrkrysik/gr-gsm.git

cd gr-gsm

mkdir build

cd build

cmake ..

make

sudo make install

sudo ldconfig

3.编译kalibrate

kalibrate-hackrf (kalibrate For HackRF)

git clone https://github.com/scateu/kalibrate-hackrf.git

cd kalibrate-hackrf

./bootstrap

./configure

make

sudo make install

kalibrate-rtl(kalibrate For rtl-sdr)

git clone https://github.com/steve-m/kalibrate-rtl.git

cd kalibrate-rtl

./bootstrap

./configure

make

sudo make install

0×01 扫描基站

1.1 kal

kal

error: must enter channel or frequency

kalibrate v0.4.1-hackrf, Copyright (c) 2010, Joshua Lackey

modified for use with hackrf devices, Copyright (c) 2014, scateu@gmail.com

Usage:

GSM Base Station Scan:

kal <-s band indicator> [options] Clock Offset Calculation:

kal <-f frequency | -c channel> [options] Where options are:

-s band to scan (GSM850, GSM-R, GSM900, EGSM, DCS, PCS) //指定扫描的网络类型&频段

-f frequency of nearby GSM base station

-c channel of nearby GSM base station

-b band indicator (GSM850, GSM-R, GSM900, EGSM, DCS, PCS)

-a rf amplifier enable

-g vga (bb) gain in dB, 0-40dB, 8dB step

-l lna (if) gain in dB, 0-62dB, 2dB step

-d rtl-sdr device index

-e initial frequency error in ppm

-E manual frequency offset in hz

-v verbose

-D enable debug messages

-h help

kal -s GSM900 -g 40 -l 40 //扫描GSM900频段

1.2 gr-gsm (HackRF、BladeRF)

在编译完成的gr-gsm项目中,App目录里有用于扫描、解码gsm流量的脚本:

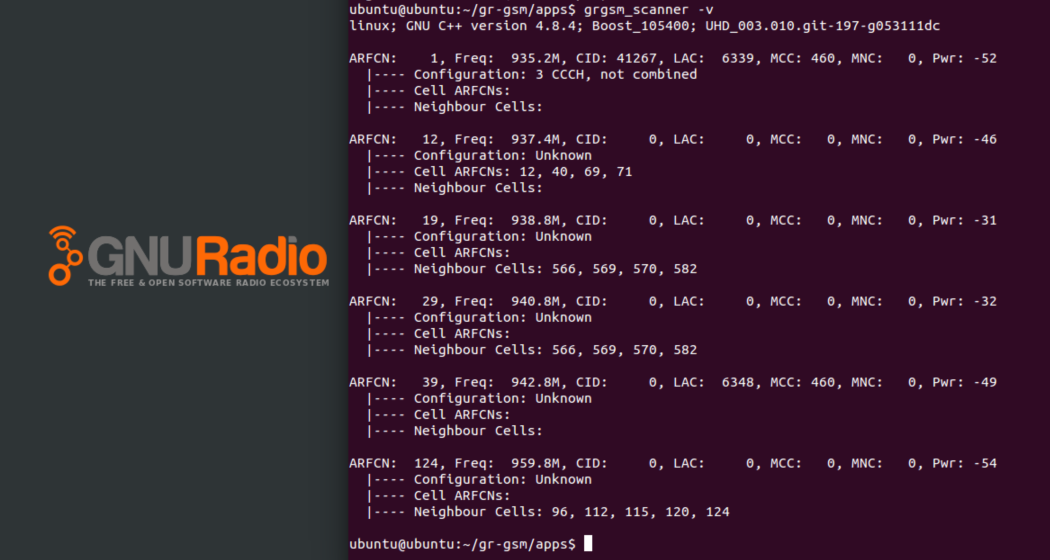

grgsm_scanner -h

linux; GNU C++ version 4.8.4; Boost_105400; UHD_003.010.git-197-g053111dc Usage: grgsm_scanner: [options] Options:

-h, --help show this help message and exit

-b BAND, --band=BAND Specify the GSM band for the frequency. Available

bands are: P-GSM, DCS1800, PCS1900, E-GSM, R-GSM,

GSM450, GSM480, GSM850

-s SAMP_RATE, --samp-rate=SAMP_RATE

Set sample rate [default=2000000.0] - allowed values

even_number*0.2e6

-p PPM, --ppm=PPM Set frequency correction in ppm [default=0]

-g GAIN, --gain=GAIN Set gain [default=24.0]

--args=ARGS Set device arguments [default=]

--speed=SPEED Scan speed [default=4]. Value range 0-5.

-v, --verbose If set, verbose information output is printed: ccch

configuration, cell ARFCN's, neighbour ARFCN's

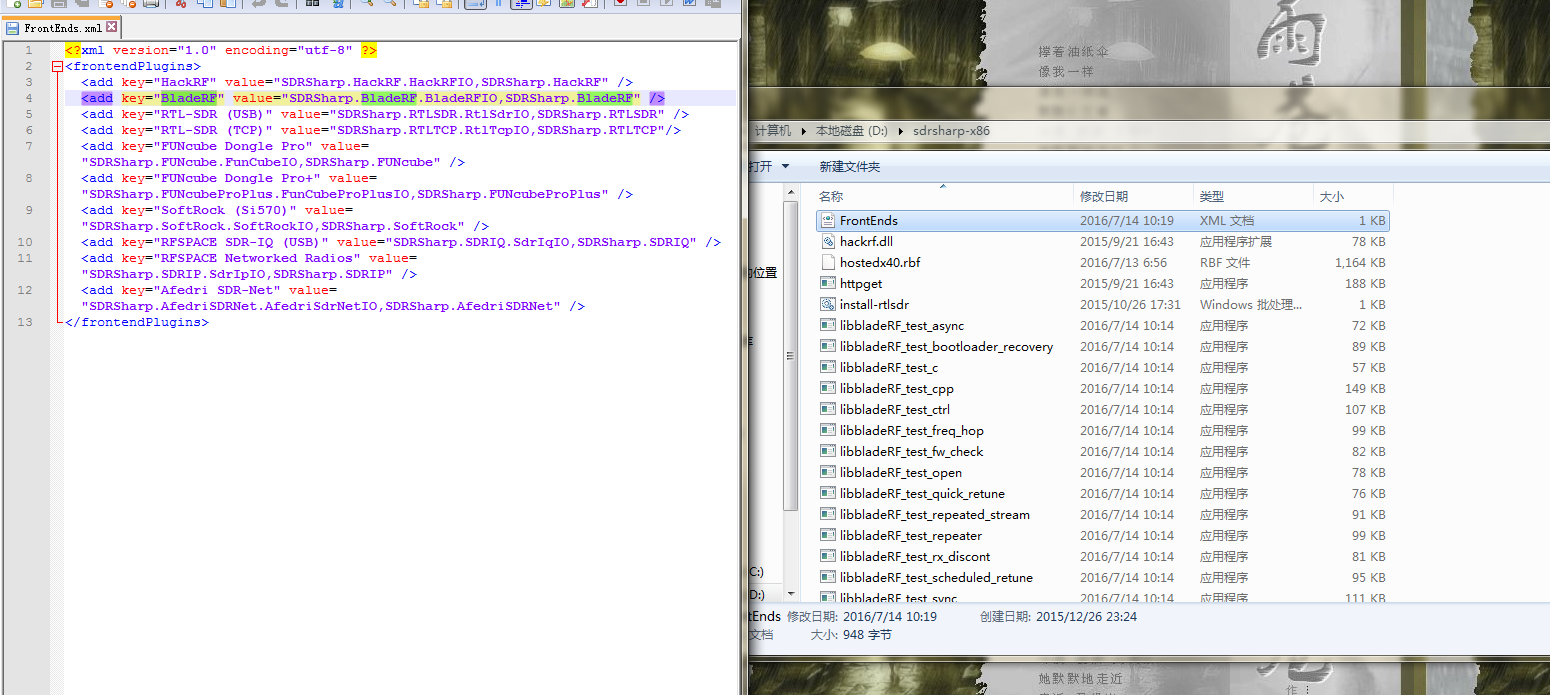

1.3 Bladerf 配合 SDR-sharp

通过上述方式,我们获取到了基站的一些参数信息,如:中心频率、信道、ARFCN值、LAC、MCC、MNC值等。这为我们接下来的工作提供了便利。那么windows用户有其它方式来确定基站的中心频率么?

Windows用户可通过SDR-sharp的瀑布图来确认基站的工作频率,由于HackRF性能问题,查看GSM频率时瀑布图效果不明显,所以我这里用BladeRF来实现这需求。由于SDR-sharp默认不支持BladeRF硬件,首先我们需为其安装硬件驱动,详情可参考:https://github.com/jmichelp/sdrsharp-bladerf

复制Release目录中的SDRSharp.BladeRF.dll到SDR主目录;

复制GitHub项目中的LibBladeRF目录下所有dll文件到SDR主目录;

在FrontEnds.xml文件增加

<add key="BladeRF" value="SDRSharp.BladeRF.BladeRFIO,SDRSharp.BladeRF" />

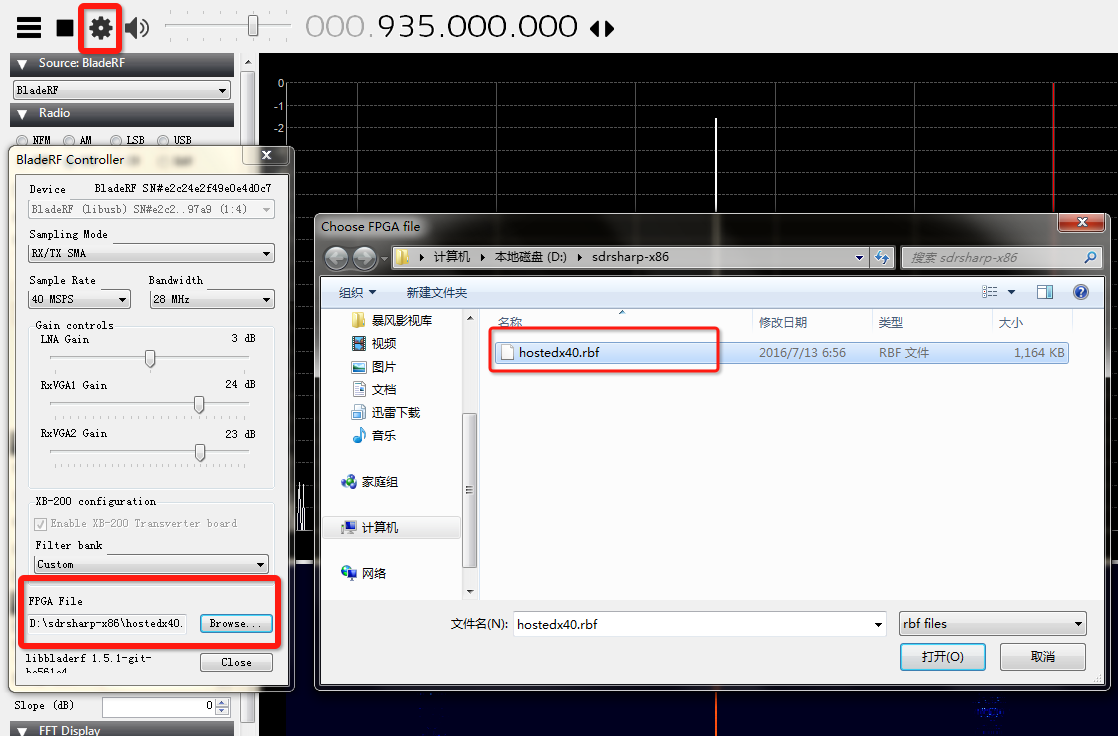

在SDR-sharp中加载BladeRF的FPGA固件:

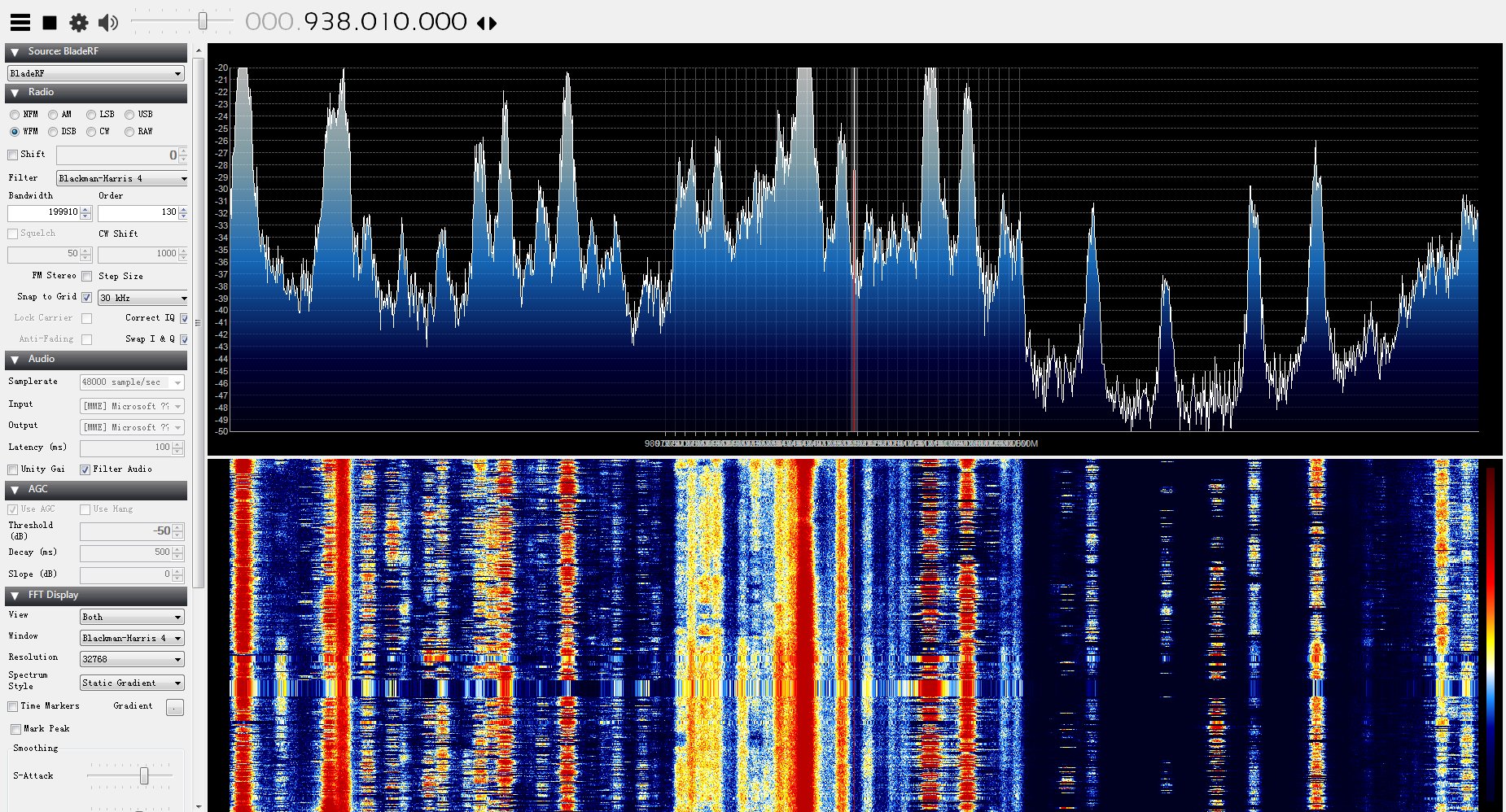

最终效果:

0×02 Sniffer 嗅探

通过扫描我们获取到了基站的中心频率、信道、ARFCN值、LAC、MCC、MNC值等参数信息:

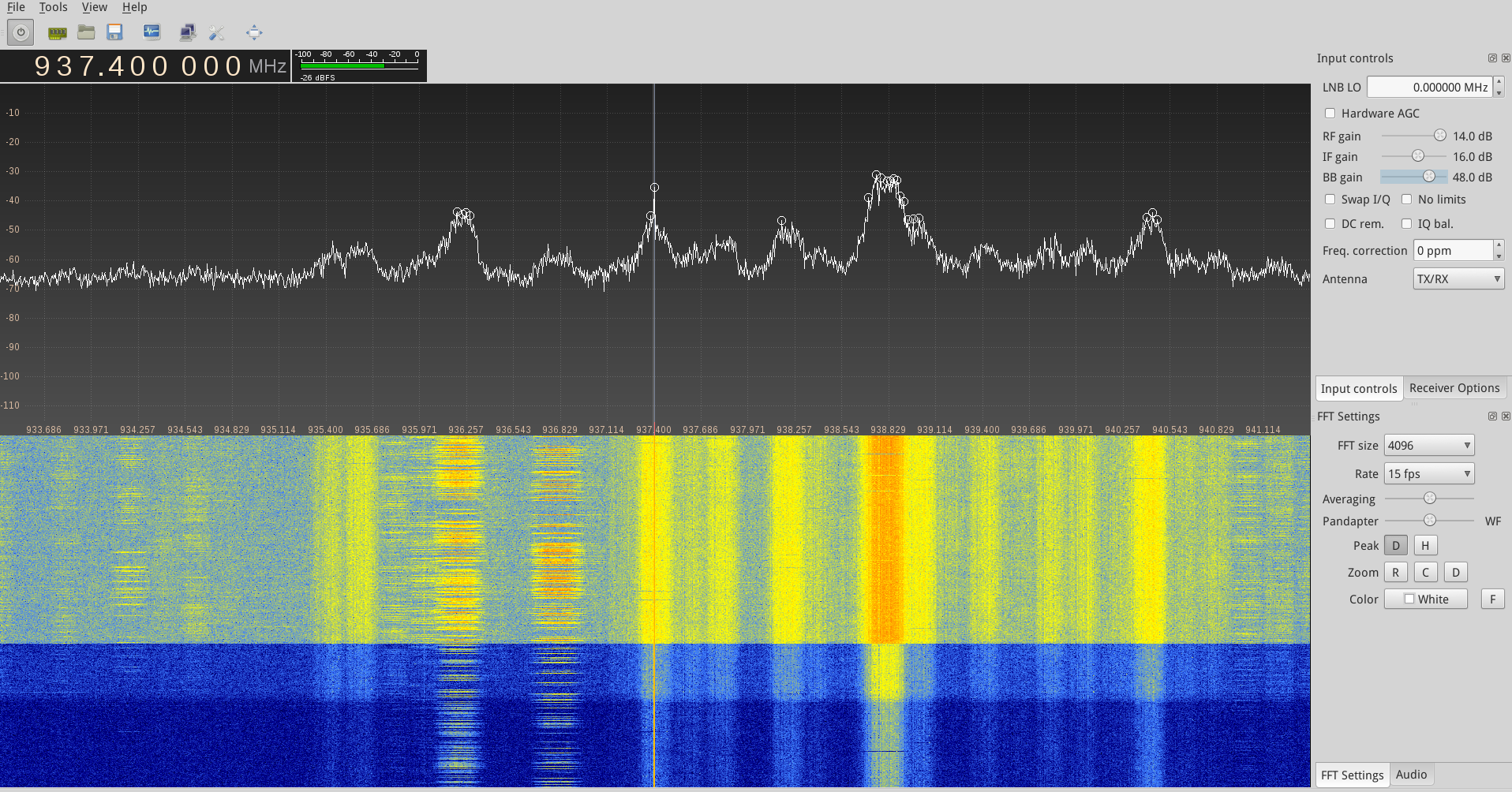

上图表明在935-950MHz频率区间发现GSM基站信号。通过gqrx瀑布图来看看:

ubuntu@ubuntu:~/gr-gsm/apps$ ls

CMakeLists.txt grgsm_livemon grgsm_livemon.py helpers

grgsm_decode grgsm_livemon.grc grgsm_scanner README ubuntu@ubuntu:~/gr-gsm/apps$ grgsm_livemon -h

linux; GNU C++ version 4.8.4; Boost_105400; UHD_003.010.git-197-g053111dc Usage: grgsm_livemon: [options] Options:

-h, --help show this help message and exit

--args=ARGS Set Device Arguments [default=]

-f FC, --fc=FC Set fc [default=939.4M]

-g GAIN, --gain=GAIN Set gain [default=30]

-p PPM, --ppm=PPM Set ppm [default=0]

-s SAMP_RATE, --samp-rate=SAMP_RATE

Set samp_rate [default=2M]

-o SHIFTOFF, --shiftoff=SHIFTOFF

Set shiftoff [default=400k]

--osr=OSR Set OSR [default=4]

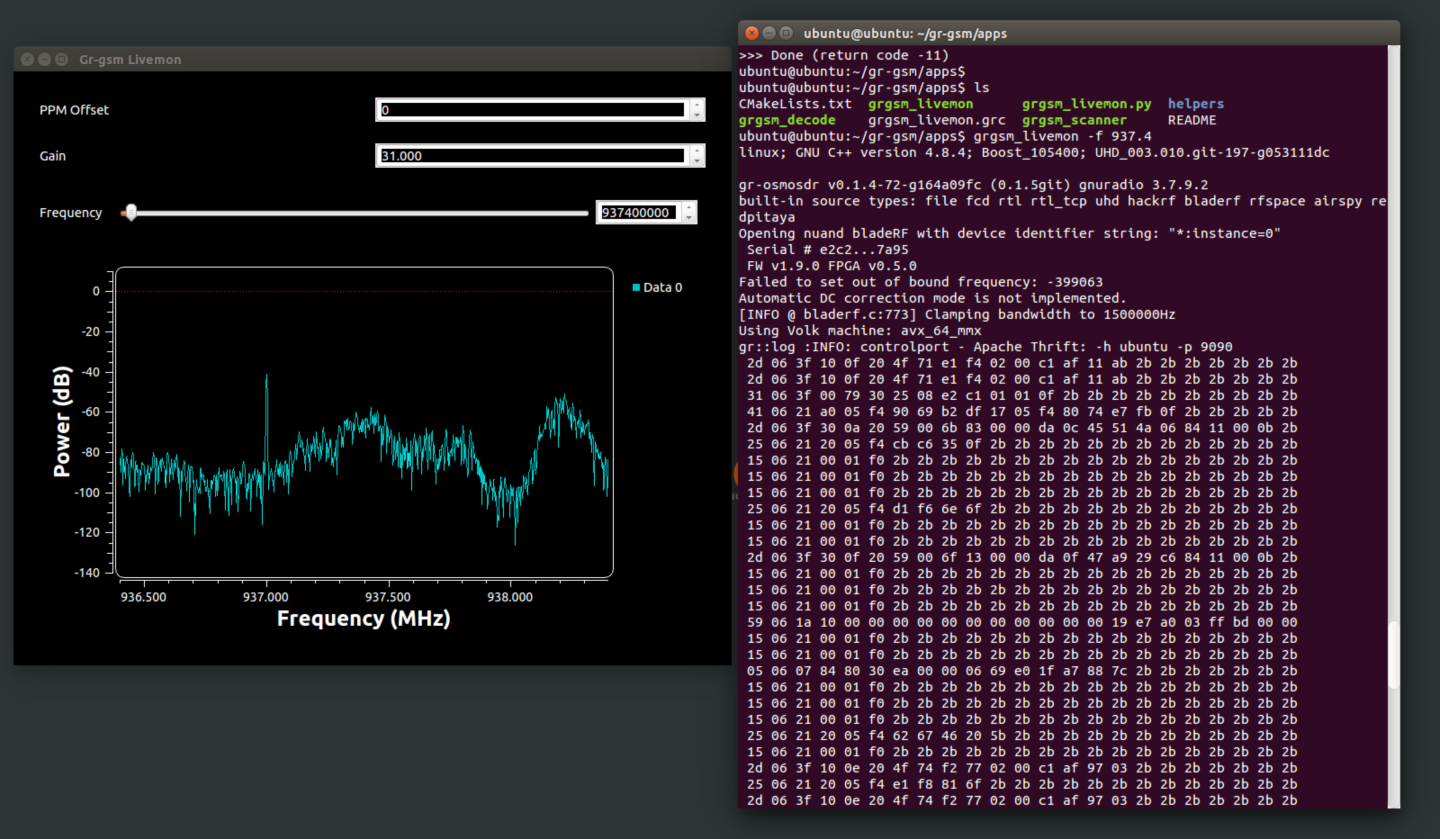

我们来嗅探一下937.4MHz的基站:

grgsm_livemon -f 937.4

右侧终端显示成功捕获到了基站通信数据包。

0×03 Decode解密

3.1 安装WireShark

apt-get install wireshark

3.2 嗅探&解密

ubuntu@ubuntu:~/gr-gsm/apps$ ls

CMakeLists.txt grgsm_livemon grgsm_livemon.py helpers

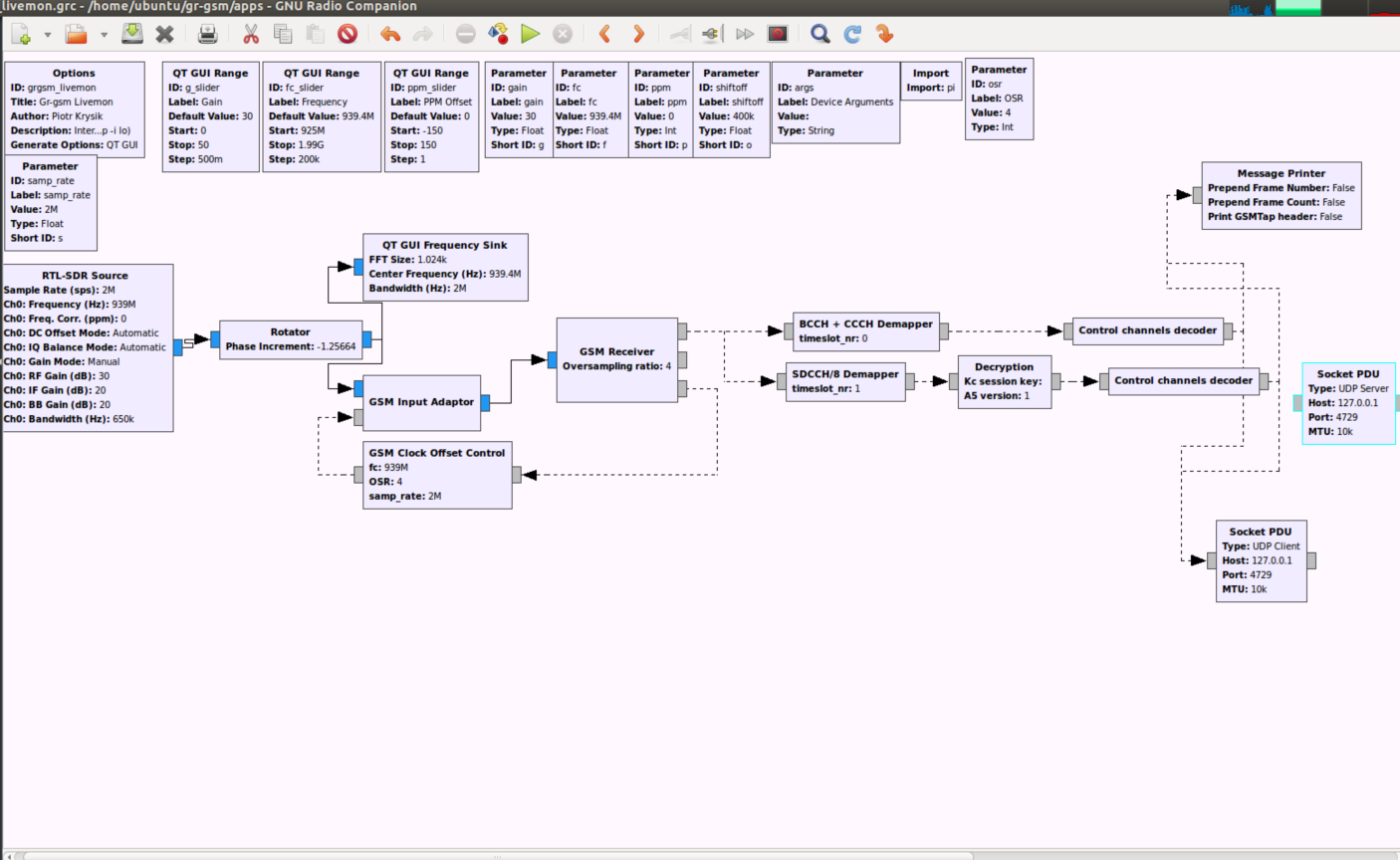

grgsm_decode grgsm_livemon.grc grgsm_scanner README ubuntu@ubuntu:~/gr-gsm/apps$ gnuradio-companion grgsm_livemon.grc

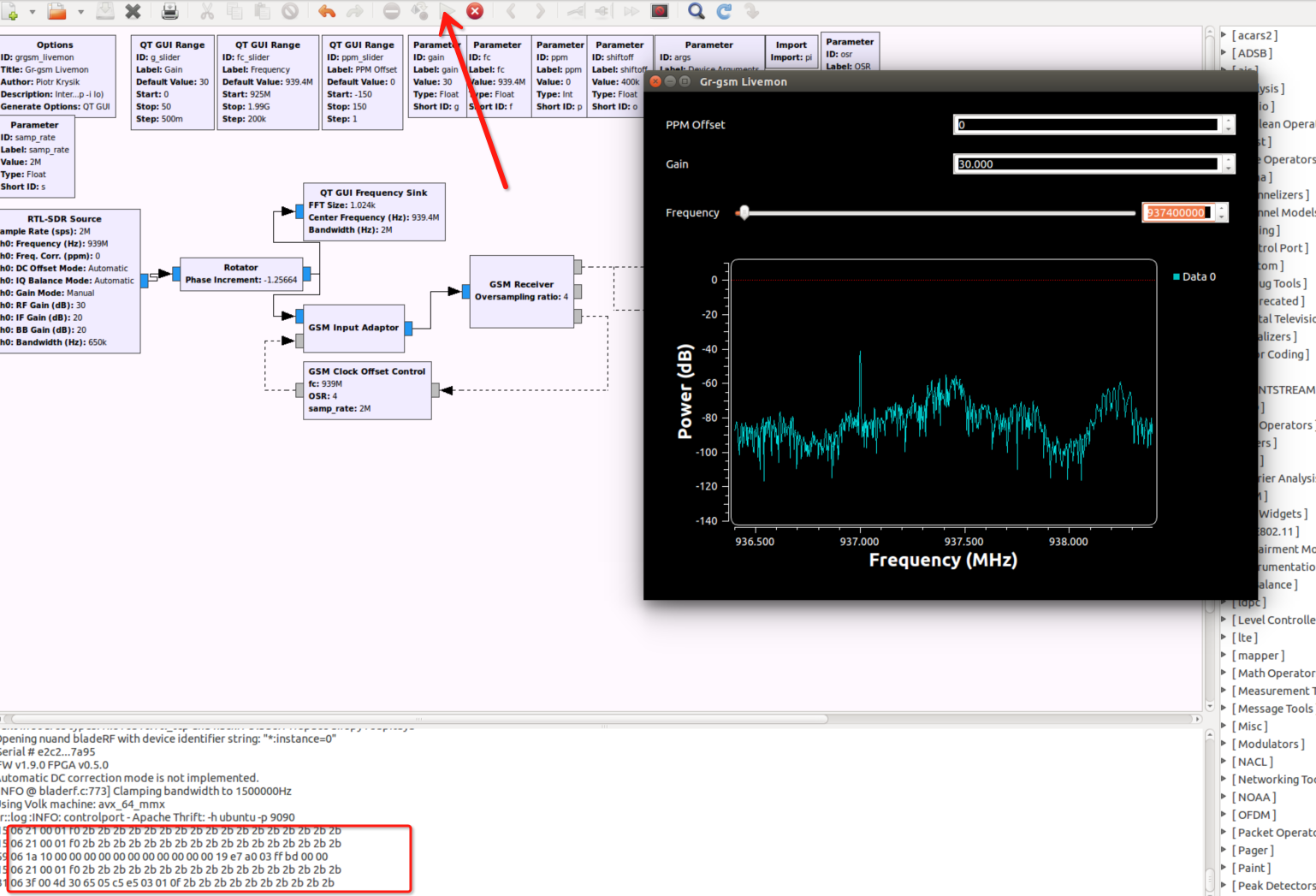

执行GRC流图:

sudo wireshark -k -Y 'gsmtap && !icmp' -i lo

捕获到的数据包如下:

解密方式可先参考GitHub:

Usage: Decoding How To · ptrkrysik/gr-gsm Wiki

在后续内容中,我们将使用SDR来捕获手机在通话过程中的GSM数据包以及利用三星手机锁屏绕过漏洞直接获取TMSI、KC来解密捕获到的数据包,从中提取出通话过程中的语音内容。

maybe,我们还可以根据gr-lte开源项目来讨论分析4G LTE基站的安全问题。(the gr-lte project is an Open Source Software Package which aims to provide a GNU Radio LTE Receiver to receive, synchronize and decode LTE signals.)

0×04 refer

https://github.com/ptrkrysik/gr-gsm/wiki/Usage

https://z4ziggy.wordpress.com/2015/05/17/sniffing-gsm-traffic-with-hackrf/

GSM Sniffing: Kalibrate-RTL Usage – Software Defined Radio Series #5

GSM Sniffing: Installing GR-GSM – Software Defined Radio Series #7

GSM Sniffing: Using GR-GSM – Software Defined Radio Series #8

原文地址:http://www.freebuf.com/articles/wireless/110773.html

GSM Hacking Part① :使用SDR扫描嗅探GSM网络的更多相关文章

- GSM Hacking Part② :使用SDR捕获GSM网络数据并解密

0×00 在文章第一部分 GSM Hacking Part① :使用SDR扫描嗅探GSM网络 搭建了嗅探GSM流量的环境,在第二部中,我们来讨论如何捕获发短信以及通话过程中的流量,从捕获到的数据中解密 ...

- GnuRadio Hacking②:使用SDR嗅探北欧芯片无线键盘鼠标数据包

0×00 前言 上半年的时候安全公司Bastille Networks(巴士底狱)安全研究员发现大多数无线鼠标和接收器之间的通信信号是不加密的,黑客可对一两百米范围内存在漏洞的无线键鼠进行嗅探甚至劫持 ...

- GSM Hacking:使用BladeRF、树莓派、YatesBTS搭建便携式GSM基站

每次看到黑客在网上发布的那些GSM技术相关文章我都十分惊讶.然而在没有Software Defined Radios (SDRs)之前,玩GSM并不便宜,除此之外想要好好玩你得下大功夫. 拓展阅读 G ...

- Nmap扫描教程之网络基础服务DHCP服务类

Nmap扫描教程之网络基础服务DHCP服务类 Nmap网络基础服务 网络基础服务是网络正常工作的基石,常见的网络基础服务包括DHCP服务和DNS服务.其中,DHCP服务用来为计算机动态分配IP地址:D ...

- GSM Hacking:如何对GSM/GPRS网络测试进行测试

写在前面 这里需要介绍的是GSM / GPRS网络测试的一些方法,随着现在硬件设备连网现象的普遍存在,例如智能电表.自动变速箱控制单元(TCU).POS机.报警系统等.这些设备通常需要与网络连接,GS ...

- BLE Hacking:使用Ubertooth one扫描嗅探低功耗蓝牙

0×00 前言 低功耗蓝牙(Low Energy; LE),又视为Bluetooth Smart或蓝牙核心规格4.0版本.其特点具备节能.便于采用,是蓝牙技术专为物联网(Internet of Thi ...

- nmap扫描某段网络连通性

nmap -v -sP 10.0.10.0/24 进行ping扫描,打印出对扫描做出响应的主机,不做进一步测试(如端口扫描或者操作系统探测): nmap -sP 192.168.1.0/24 仅列出指 ...

- 一种基于SDR实现的被动GSM嗅探

软件定义无线电(SDR)是一种无线电通信系统,简单来说,就是通过数字信号处理技术在通用可编程数字信号处理硬件平台上,利用软件定义来实现无线电台的各单元功能,从而对无线电信号进行调制.解调.测量.SDR ...

- GSM:嗅探语音流量

GSM: Sniffing voice traffic I wrap up the GSM series with a walkthrough on how to decrypt voice traf ...

随机推荐

- [HTML/HTML5]8 使用表格

8.1 创建基本的表格结构 8.1.1 表格结构 HTML表格包含4种基本元素: table:在HTML中table元素是一个容器,其中包含用于创建表格的其它的元素: tr:表示表格中的行,开始标 ...

- js效果-多选只能选两项,如果超出自动取消第一次选的

这个效果很有意思,个人觉得难点在于点击选中状态的多选的数组操作,以下是代码,感谢落梨 <!DOCTYPE> <html> <head> <title> ...

- PHP之OOP要点摘要

类和对象: 类是生成对象的模板,对象是活动组件; 面向对象编程实际操作都是通过类的实例(而不是类本身)完成的: 访问控制(public.protected.private):(1) ...

- Asp.net MVC3表格共用分页功能

在建立的mvc3项目中,在Razor(CSHTML)视图引擎下,数据会在表格中自动的生成,但分页没有好的控件实现,这里我们开发了设计了一个分页的模板,适合于没有数据提交和有数据提交的分页的分页. 第一 ...

- uva 10817(状压dp)

题意:就是有个学校要招老师.要让没门课至少有两个老师可以上.每个样样例先输入三个数字课程数量s,已经在任的老师数量,和应聘的老师数量.已经在任的一定要聘请. 思路是参考了刘汝佳书上的,关键如何状压. ...

- html生成图片并保存到本地方法(Windows)

// 最近用到一个保存html为图片到本地的功能(保存到下载目录),记之,该功能IE使用Blob 存储数据,关于兼容性问题参见如下表格,其他浏览器使用a标签download属性新功能下载 Browse ...

- Android App的签名打包三步骤

1.签名的意义 为了保证每个应用程序开发商合法ID,防止部分开放商可能通过使用相同的Package Name来混淆替换已经安装的程序,我们需要对我们发布的APK文件进行唯一签名,保证我们每次发布的版本 ...

- 杭电1597--find the nth digit--假设:S1 = 1,S1=12,S3=123,S4=1234...

我是把它分层来求的,也就是说第一层是1,第二层是12,第三层是123......你们该懂的!! #include <iostream>#include <cmath>using ...

- Ubuntu安装node

#!/bin/bash echo "添加环境变量需要root权限,如无root权限,则不添加环境变量" echo "输入Node下载地址(目前仅支持Node官方网站上Li ...

- 更新Mac OSX XCode后Git 不能使用提示Can't start Git: /usr/bin/git

更新Mac OSX XCode后Git 不能使用提示Can't start Git: /usr/bin/git 解决办法: 终端运行 sudo xcodebuild -license 同意协议就好了.