ATT&CK实战系列——红队实战(一)

一、环境搭建

1.环境搭建测试

最近想要开始学习内网渗透,搜集了一些教程,准备先实验一个vulnstack靶机,熟悉一下内网渗透操作再学习基础知识。

靶场下载地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

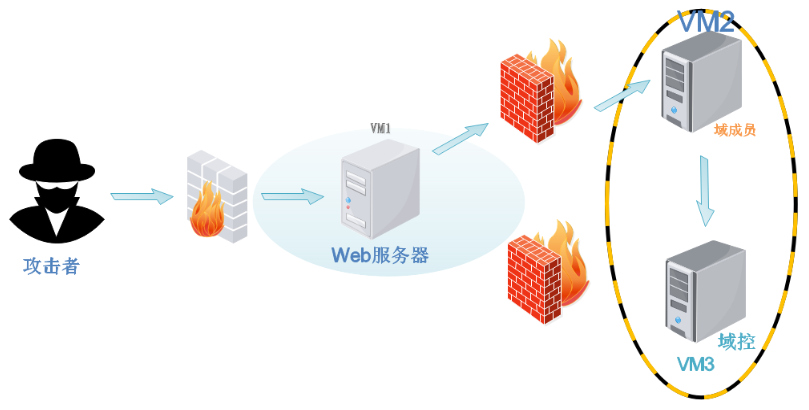

压缩包中的win7为VM1,win2003为VM2,win2008为VM3,拓扑图如下所示:

kali设置成NAT模式,win7网络适配器1设置成自定义(VMnet1仅主机模式),网络适配器2设置成NAT模式,win2003、win2008 网络适配器设置成自定义(VMnet1仅主机模式)。主机默认开机密码都是hongrisec@2019,手动在win7的c盘下开启phpstudy,关闭家用或工作(专用)网络

设置完毕后VM1、VM2、VM3就在同一内网中了,只有VM1web服务器能够访问内网,所以要想访问win2008和win2003服务器必须要先拿下win7服务器,用它做跳板进内网进行横向渗透。

登录就要修改密码,在这记录一下改成 shashihoukaixuea2020!(万一哪天又翻出来玩呢)

攻击机:kali ip:192.168.136.128 / 物理机 ip:192.168.136.1

win7 内网ip:192.168.52.143 外网ip:192.168.136.129

win2003 ip:192.168.52.141

win2008 ip:192.168.52.138

二、信息收集

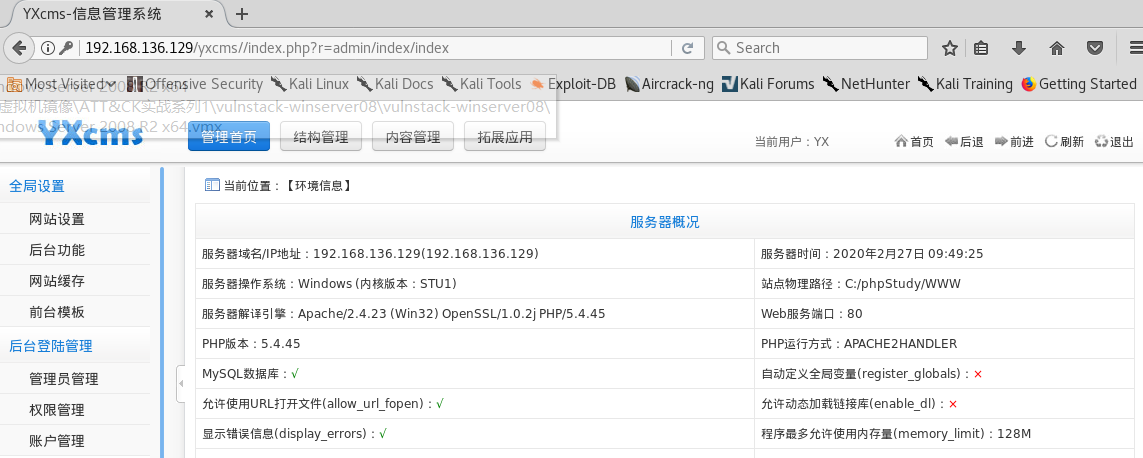

nmap扫一下可以看到win7开放了80端口,访问一下得知是yxcms,百度下关于yxcms的漏洞 https://www.freebuf.com/column/162886.html 都是需要后台才可以getshell的

二、漏洞利用

1.yxcms后台getshell

打开默认后台 http://192.168.136.129/yxcms//index.php?r=admin/index/login 爆破一下,admin 123456 登进后台。

在前台模板->管理模板文件->index_index.php处编辑,插入一句话木马

蚁剑连接即可获得shell

2.phpmyadmin后台getshell

此时先不往下进行,既然是靶机,就多去尝试一下发掘它其他的漏洞

参考:

https://blog.csdn.net/rlenew/article/details/104456386

https://www.anquanke.com/post/id/189940

ATT&CK实战系列——红队实战(一)的更多相关文章

- ATT&CK实战系列 红队实战(一)————环境搭建

首先感谢红日安全团队分享的靶机实战环境.红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练习.视频教程.博客三位一体学习. 靶机下载地址:http://vulnstack.qiyuanxue ...

- 【红日安全-VulnStack】ATT&CK实战系列——红队实战(二)

一.环境搭建 1.1 靶场下载 靶场下载地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/3/ 靶机通用密码: 1qaz@WSX 1.2 环境配置 ...

- ATT&CK实战系列——红队实战(二)

一.环境搭建 靶场下载地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/3/ DC IP:10.10.10.10OS:Windows 2012应用:A ...

- ElasticSearch实战系列七: Logstash实战使用-图文讲解

前言 在上一篇中我们介绍了Logstash快速入门,本文主要介绍的是ELK日志系统中的Logstash的实战使用.实战使用我打算从以下的几个场景来进行讲解. 时区问题解决方案 在我们使用logstas ...

- 靶机练习 - ATT&CK红队实战靶场 - 1. 环境搭建和漏洞利用

最近某个公众号介绍了网上的一套环境,这个环境是多个Windows靶机组成的,涉及到内网渗透,正好Windows和内网渗透一直没怎么接触过,所以拿来学习下. 下载地址:http://vulnstack. ...

- ATK&CK红队评估实战靶场 (一)的搭建和模拟攻击过程全过程

介绍及环境搭建 靶机地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/2 官方靶机说明: 红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练 ...

- ATT&CK 实战 - 红日安全 vulnstack (一) 环境部署

靶场描述: 红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练习.视频教程.博客三位一体学习.另外本次实战完全模拟ATT&CK攻击链路进行搭建,开成完整闭环.后续也会搭建真实APT实 ...

- ATT&CK 实战 - 红日安全 vulnstack (二) 环境部署(劝退水文)

靶机下载地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/3/ 靶场简述 红队实战系列,主要以真实企业环境为实例搭建一系列靶场,通过练习.视频教程.博 ...

- ElasticSearch实战系列八: Filebeat快速入门和使用---图文详解

前言 本文主要介绍的是ELK日志系统中的Filebeat快速入门教程. ELK介绍 ELK是三个开源软件的缩写,分别表示:Elasticsearch , Logstash, Kibana , 它们都是 ...

随机推荐

- SQL Server不同服务器不同数据库间的操作

什么是跨服务器操作? 跨服务器操作就是可以在本地连接到远程服务器上的数据库,可以在对方的数据库上进行相关的数据库操作,比如增删改查. 为什么要进行跨服务器操作 随着数据量的增多,业务量的扩张,需要在不 ...

- 解决tensorflow Saver.restore()无效的问题

解决tensorflow 的 Saver.restore()无法从本地读取变量的问题 最近做tensorflow 手写数字识别的时候遇到了一个问题,Saver的restore()方法无法从本地恢复变量 ...

- scala安装此时不应有 \scala\bin\scala.bat

scala安装目录有空格导致的,不应该有空格

- 如何利用wx.request进行post请求

1,method 是 get 方式的时候,会将数据转换成 query string method 为 post 时,header为{"Content-Type": " ...

- 两个Beta函数类型的积分及其一般形式

\[\Large\displaystyle \int_{0}^{1}\frac{\sqrt[4]{x\left ( 1-x \right )^{3}}}{\left ( 1+x \right )^{3 ...

- 17,a:img的alt和title有何异同? b:strong与en的异同?

alt(alt text):为不能显示的图像,窗体或者applets的用户代理,alt属性用来指定替换文字.替换文字的语言用lang属性来指定. eg:下例中将图像作为链接来使用 <a href ...

- 2 数据结构的性能分析 timeit

# python数据结构的性能分析 https://www.cnblogs.com/bobo-zhang/p/10521769.html from timeit import Timer #计算运行平 ...

- 洛谷 P1076 寻宝(模拟 && 剪枝)

嗯... 题目链接:https://www.luogu.org/problem/P1076 这道题的题意首先太难理解...并且细节太多... 可以用b[i][j]记录每个指示牌上的数字,a[i][j] ...

- mac机器smb映射

1 finder中打开前往 2 输入:smb://10.216.90.* 链接 3 输入 账户和密码(名称和密码是你机器的smb密码:比如123***)

- Ubuntu Rabbitmq 安装与配置

原文链接:http://blog.csdn.net/rickey17/article/details/72756766 添加源 新增公钥(不加会有警告) 更新源 安装rabbitmq-server e ...