SQL注入之Sqli-labs系列第二十四关(二阶注入)

开始挑战第二十四关(Second Degree Injections)

0x1 前言

SQL注入一般分为两类:一阶SQL注入(普通SQL注入),二阶SQL注入 。二次注入不是注入两次的意思,请不要混淆

0x2 什么是二阶注入

二阶注入是指客通过构造数据的形式,在浏览器或者其他软件中提交HTTP数据报文请求到服务端进行处理,提交的数据报文请求中可能包含了黑客构造的SQL语句或者命令信息。虽然参数在过滤后会添加 “\” 进行转义,但是“\”并不会插入到数据库中,这样就可以利用这个构造一个二次注入。

二阶注入也称为存储型的注入,就是将可能导致SQL注入的字符先存入到数据库中,当再次调用这个恶意构造的字符时,就可以出发SQL注入二次排序注入思

0x3一阶注入和二阶注入区别

一阶注入原理

(1)一阶SQL注入发生在一个HTTP请求和响应中,对系统的攻击是立即执行的;

(2)攻击者在http请求中提交非法输入;

(3)应用程序处理非法输入,使用非法输入构造SQL语句;

(4)在攻击过程中向攻击者返回结果。

二阶注入原理:

(1)攻击者在http请求中提交恶意输入;

(2)恶意输入保存在数据库中;

(3)攻击者提交第二次http请求;

(4)为处理第二次http请求,程序在检索存储在数据库中的恶意输入,构造SQL语句;

(5)如果攻击成功,在第二次请求响应中返回结果。

0x4源码分析

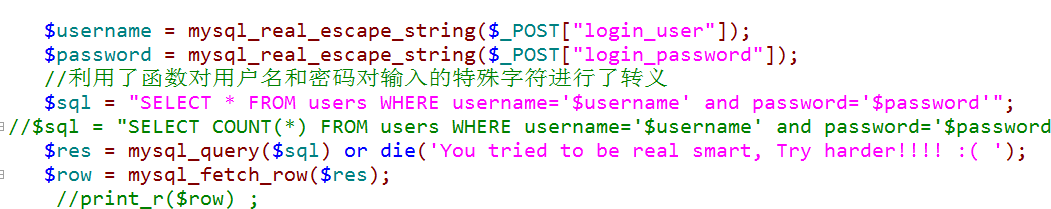

(1)首先是login.php中(对登录进行处理的文件)很明显进行了过滤

(2)接下来是login_create.php(对新建用户进行处理的文件),同样进行了过滤

(3)再看pass_change.php,这里四个参数,只过滤了三个,在更改密码时,直接从SESSION里面获取而没有进行任何的过滤,一旦我的用户名有注释符,就可以任意修改其他用户密码

0x5开始注入

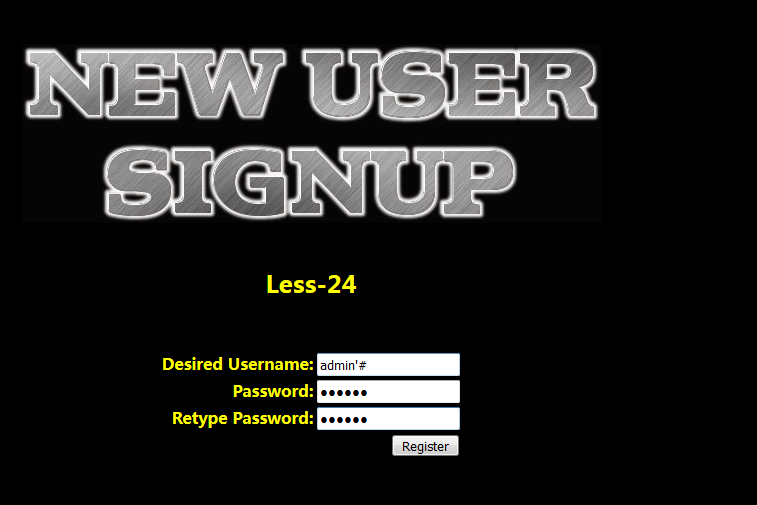

(1)首先创建一个代用注释符(#或--+)

(2)看下数据库,成功添加了记录(有人会有疑问,不是单引号进行了转义了吗,是的,虽然转义了,但数据存入数据库中还是单引号,转义只不过是暂时的)

(3)从上图中可以看出管理员的密码为admin, 我们现在来进行修改 先解释下源码中的sql语句

原SQL语句:UPDATE users SET PASSWORD='$pass' where username='$username' and password='$curr_pass'

修改密码sql语句:UPDATE users SET PASSWORD='$pass' where username='admin'#' and password='$curr_pass'

最后真正执行的sql语句:UPDATE users SET PASSWORD='$pass' where username='admin'

(4)好吧,开始吧,我们利用注册的账户admin'#进行登录,再进到修改密码界面,将123456密码改为000000

SQL注入之Sqli-labs系列第二十四关(二阶注入)的更多相关文章

- SQL注入之Sqli-labs系列第二十九关(基于WAF防护的单引号报错注入)

开始挑战第二十九关(Protection with WAF) 0x1查看源码 (1)login.php页面存在防护,只要检测到存在问题就跳转到hacked.php页面(其他信息看备注) 0x2 for ...

- SQL注入之Sqli-labs系列第二十六关(过滤空格、注释符、逻辑运算符注入)和第二十六A

开始挑战第二十六关(Trick with comments and space) 0x1看看源代码 (1)过滤了# or and /**/ / \ ,通过判断也过滤了空格 (2)这样一来只能看 ...

- SQL注入之Sqli-labs系列第二十五关(过滤 OR & AND)和第二十五A关(过滤逻辑运算符注释符)

开始挑战第二十五关(Trick with OR & AND) 第二十五关A(Trick with comments) 0x1先查看源码 (1)这里的or和and采用了i正则匹配,大小写都无法绕 ...

- SQL注入之Sqli-labs系列第二十八关(过滤空格、注释符、union select)和第二十八A关

开始挑战第二十八关(Trick with SELECT & UNION) 第二十八A关(Trick with SELECT & UNION) 0x1看看源代码 (1)与27关一样,只是 ...

- SQL注入之Sqli-labs系列第十四关(基于双引号POST报错注入)

开始挑战第十四关(Double Injection- Double quotes- String) 访问地址,输入报错语句 ' '' ') ") - 等使其报错 分析报错信息 很明显是 ...

- 第二十四章 springboot注入servlet

问:有了springMVC,为什么还要用servlet?有了servlet3的注解,为什么还要使用ServletRegistrationBean注入的方式? 使用场景:在有些场景下,比如我们要使用hy ...

- WP8.1学习系列(第二十四章)——Json解析

.net已经集成了json解析,类名叫DataContractJsonSerializer DataContractJsonSerializer 类型公开以下成员. 构造函数 名称 说明 Da ...

- SQL注入之Sqli-labs系列第四十一关(基于堆叠注入的盲注)和四十二关四十三关四十四关四十五关

0x1普通测试方式 (1)输入and1=1和and1=2测试,返回错误,证明存在注入 (2)union select联合查询 (3)查询表名 (4)其他 payload: ,( ,( 0x2 堆叠注入 ...

- SQL注入之Sqli-labs系列第三十四关(基于宽字符逃逸POST注入)和三十五关

开始挑战第三十四关和第三十五关(Bypass add addslashes) 0x1查看源码 本关是post型的注入漏洞,同样的也是将post过来的内容进行了 ' \ 的处理. if(isset($_ ...

随机推荐

- hdu 1257 LIS (略坑5

---恢复内容开始--- 最少拦截系统 Time Limit: 2000/1000 MS (Java/Others) Memory Limit: 65536/32768 K (Java/Others) ...

- vue路由守卫应用,监听是否登录

路由跳转前做一些验证,比如登录验证,是网站中的普遍需求. 对此,vue-route 提供的 beforeRouteUpdate 可以方便地实现导航守卫(navigation-guards). 导航守卫 ...

- iphone手机在网页返回上一页时,部分字体变大问题

最近做一个项目是,发现了一个iphone的兼容性问题,在返回上一页后,部分字体会变大,刷新就会正常. 经过总结,发现都是span标签里面的字体变大.经过查询发现,需要给span添加一个属性:displ ...

- python 小练习 8

砝码问题1有一组砝码,重量互不相等,分别为m1.m2.m3……mn:它们可取的最大数量分别为x1.x2.x3……xn. 现要用这些砝码去称物体的重量,问能称出多少种不同的重量. 现在给你两个正整数列表 ...

- MyBatis动态传入表名

mybatis里#{}与${}的用法: 在动态sql解析过程,#{}与${}的效果是不一样的: #{ } 解析为一个 JDBC 预编译语句(prepared statement)的参数标记符. 如以下 ...

- 2017-6-6&6-8/大型网站架构总结

一.WikiPedia(维基百科) WikiPedia是非盈利网站,因此尽可能地使用免费的软件和廉价的服务器.截止到2012年,这个只有区区数百台服务器和十余个技术人员开发.维护的网站,成为流量全球排 ...

- 通过cassandra-cli客户端了解cassandra的内部数据结构

和cassandra数据库交互的方式有两种,一种是通过类似于cassandra-cli命令的thrift api,或者通过cassandra提供的cql(cassandra query lanugag ...

- 前端基础之CSS的引入+HTML标签选择器+CSS操作属性

clear:left/ringt属性 CSS:语法形式上由选择器+以及一条或多条声明组成:选择器查找到指定的html标签后,使用css属性设置html标签的样式: ...

- Oracle常用表和常见操作命令

一.说明 Oracle数据库数据库名.表名.字段名等不区分大小写,字段值区分大小写. Oracle单词之间一般用下划线连接:表名最后一般加s字段名最后一般没s. 二.常见数据表 dba_*DBA拥有的 ...

- 使用Java实现面向对象编程

使用Java实现面向对象编程 源码展示: package cdjj.s2t075.com; import java.util.Scanner; public class Door { /* * Doo ...