2018-2019-2 20162329 《网络对抗技术》Exp7: 网络欺诈防范

目录

Exp7: 网络欺诈防范

一、 基础问题回答

1. 通常在什么场景下容易受到DNS spoof攻击

在一个DNS服务器被不可信的人控制的网络下。

2. 在日常生活工作中如何防范以上两攻击方法

- 尽量不使用不可信的无线网络,或不在不可信的网络中输入敏感信息。

- 在不可信网络中,仔细检查网络的真伪性

尽可能使用https安全协议上网

二、 实验过程

1. 简单应用SET工具建立冒名网站

kali中已经为我们提供了实现该功能的工具。使用步骤如下:

开启工具

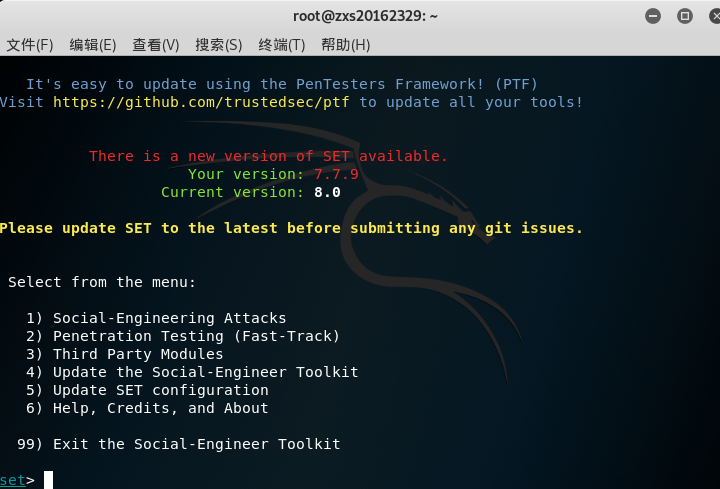

输入setoolkit命令,如果是首次进入,系统会询问用户是否同意服务条款,输入“Y”后同意并进入界面。如下:

选择攻击模式

在进入工具界面后选择攻击模式,选项如下:

1)Social-Engineering Attacks 社会工程学攻击

2)Penetration Testing (Fast-Track) 渗透测试(快速)

3)Third Party Modules 第三方模块

4)Update the Social-Engineer Toolkit 更新社会工程师工具包

5)Update SET configuration 更新设置配置

6)Help, Credits, and About 帮助等

我们所要使用的模块在该工具中位于“社会工程学选项下”(我认为是因为钓鱼攻击既然是钓鱼就需要进行一定的诱导,所以归类为社会工程学)

选择模块,只需要输入该选项的序号即可-->命令行输入1结果如下:

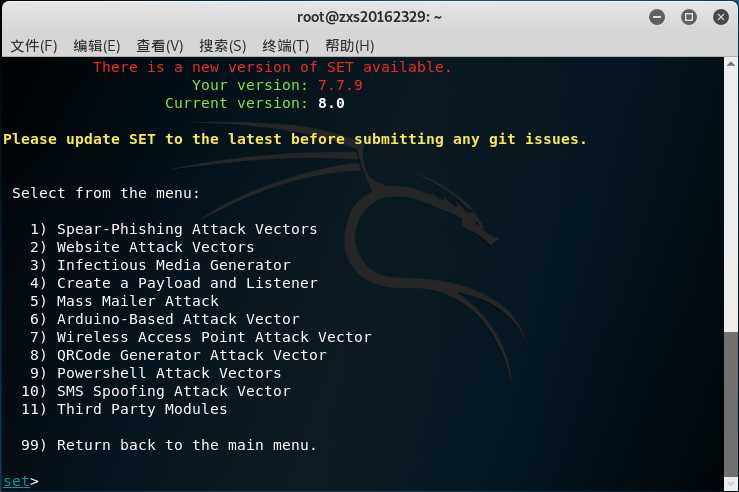

如图又出现了一些选项:

1) Spear-Phishing Attack Vectors 鱼叉式钓鱼攻击载体

2) Website Attack Vectors 网站攻击载体

3) Infectious Media Generator 感染介质发生器

4) Create a Payload and Listener 创建一个有效负载和侦听器

5) Mass Mailer Attack 大规模邮件攻击

6) Arduino-Based Attack Vector 基于arduino的攻击

7) Wireless Access Point Attack Vector 无线接入点攻击

8) QRCode Generator Attack Vector QRCode生成器攻击

9) Powershell Attack Vectors Powershell攻击

10) SMS Spoofing Attack Vector 短信欺骗攻击

11) Third Party Modules 第三方模块

然后继续选择2号攻击模块,如下:

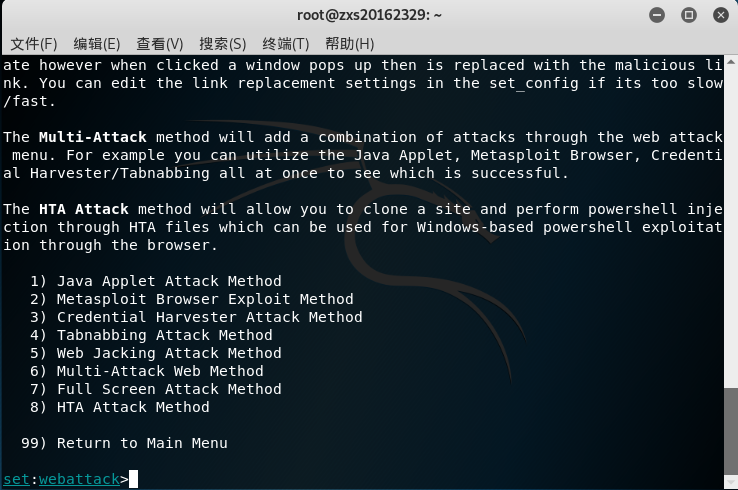

选项解释如下:

1) Java Applet Attack Method Java Applet攻击

2) Metasploit Browser Exploit Method Metasploit浏览器利用

3) Credential Harvester Attack Method 凭证收集攻击

4) Tabnabbing Attack Method 制表攻击法

5) Web Jacking Attack Method 顶网攻击方法

6) Multi-Attack Web Method 多点Web攻击方法

7) Full Screen Attack Method 全屏攻击方法

8) HTA Attack Method HTA攻击方法

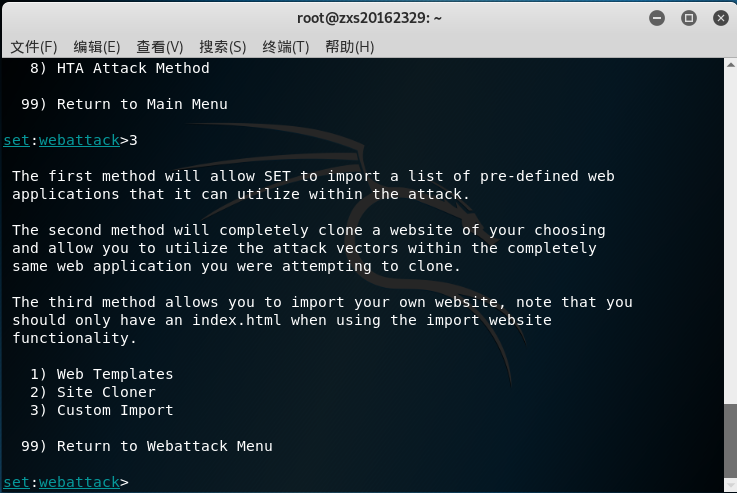

攻击者攻击目的,一般是获取用户的登录信息(即用户名,密码等盗取账号),所以我们选择序号3凭证收集,如下图:

选项解析:

1) Web Templates 网页模板

2) Site Cloner 现场克隆

3) Custom Import 自定义导入

我们选择2,克隆一个你想模拟的网站,如图:

克隆网站

本次实验以学校教务处登录网站为例http://www.besti.edu.cn,将该URL输入上图中的,结果如下:

在靶机浏览器上访问,kali虚拟机的IP,结果如下:

2. ettercap DNS spoof

前期准备

输入命令ifconfig eth0 promisc 将网卡设为混杂模式

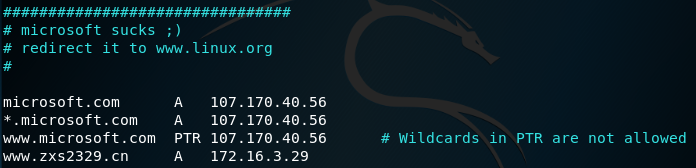

用vi工具打开dns缓存表/etc/ettercap/etter.dns,添加域名映射规则:

www.zxs2329.cn A 172.16.3.29

环境搭建

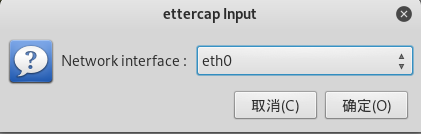

输入命令ettercap -G启动软件,这时会弹出一个页面,如下:

选择监听网卡,Sniff——>unified sniffing,默认当前网卡,点击确定:

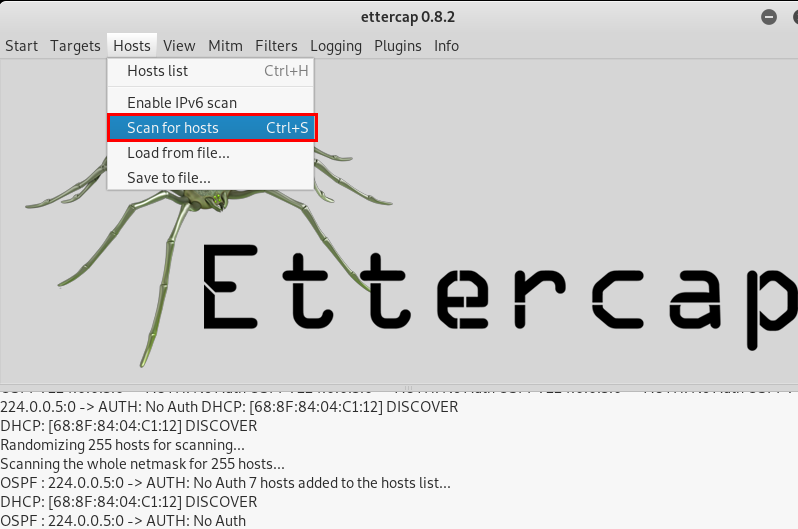

扫描当前网络Hosts——>Scan for hosts

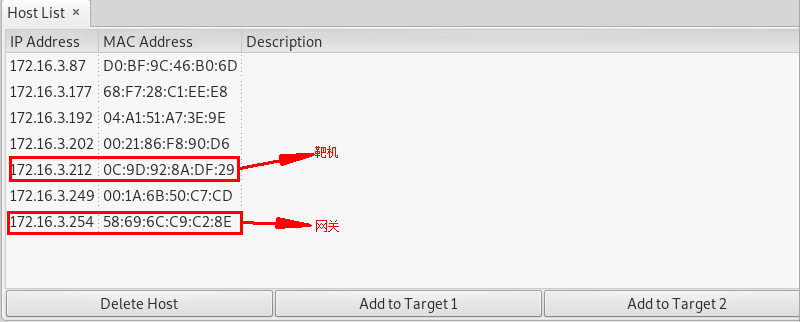

查看网络中存活的主机Hosts——>Hosts list:

将上图中的网关添加到Targ1中,靶机IP添加到Targ2中。

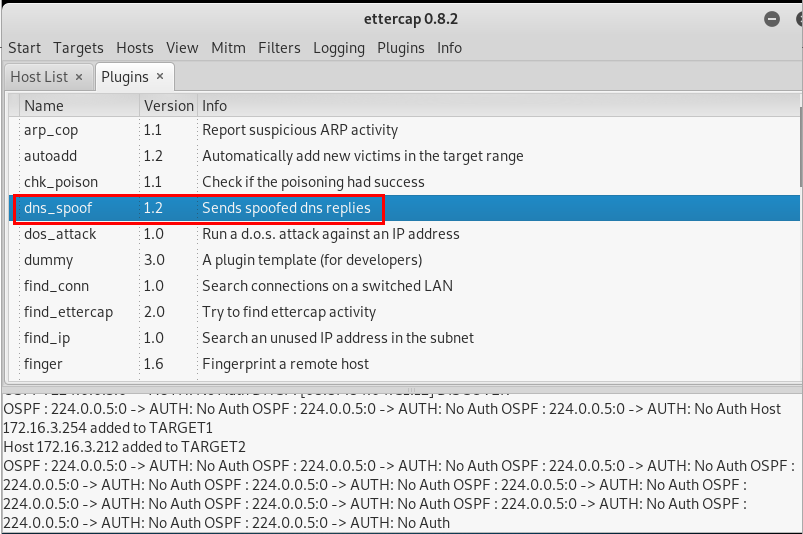

然后,选择Plugins——>Manage the plugins在界面双击dns_spoof选择DNS欺骗插件:

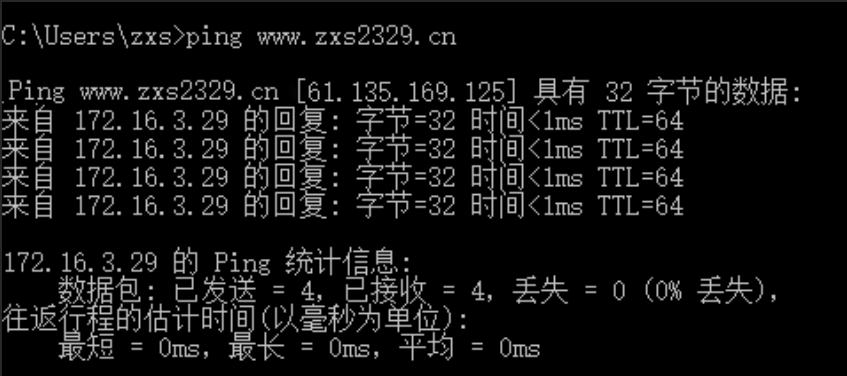

在左上角点击start开始嗅探,在靶机上使用ping命令查看结果:

3. 结合应用两种技术,用DNS spoof引导特定访问到冒名网站。

结合上面的技术,实现结果DNS欺骗钓鱼网站如下:

在网站上输入测试用户名密码:

三、实验感想与体会

本次实验通过自己亲手搭建网站, 设置域名欺骗,实现了在局域网下获取用户名密码的目的。通过本次实验让我们体会到了,在不可信的网络下上网可能存在的隐患,提高了我们的网络安全防范意识。

2018-2019-2 20162329 《网络对抗技术》Exp7: 网络欺诈防范的更多相关文章

- 20145226夏艺华 网络对抗技术 EXP7 网络欺诈技术防范

20145226夏艺华 网络对抗技术 EXP7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. · 简单应用SET工具建立冒名网站 · ett ...

- 2018-2019-2 20165205 网络对抗技术 Exp7 网络欺诈防范

2018-2019-2 20165205 网络对抗技术 Exp7 网络欺诈防范 实验内容 本次实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET ...

- 20145236《网络对抗》Exp7 网络欺诈技术防范

20145236<网络对抗>Exp7 网络欺诈技术防范 一.基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 随便连接没有设置密码的wifi的情况下比较容易受攻击,因为这样就 ...

- 20145215《网络对抗》Exp7 网络欺诈技术防范

20145215<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名 ...

- 20145208 蔡野 《网络对抗》Exp7 网络欺诈技术防范

20145208 蔡野 <网络对抗>Exp7 网络欺诈技术防范 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体有(1)简单应用SET工具建立冒名网站(2) ...

- 20155304《网络对抗》Exp7 网络欺诈技术防范

20155304<网络对抗>Exp7 网络欺诈技术防范 实践内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 (1)简单应用SET工具建立冒名网 ...

- 20145316许心远《网络对抗》EXP7网络欺诈技术防范

20145316许心远<网络对抗>EXP7网络欺诈技术防范 实验后回答问题 通常在什么场景下容易受到DNS spoof攻击 公共共享网络里,同一网段可以ping通的网络非常容易被攻击 在日 ...

- 20145220韩旭飞《网络对抗》Exp7 网络欺诈技术防范

20145220韩旭飞<网络对抗>Exp7 网络欺诈技术防范 应用SET工具建立冒名网站 要让冒名网站在别的主机上也能看到,需要开启本机的Apache服务,并且要将Apache服务的默认端 ...

- 20145307陈俊达《网络对抗》Exp7 网络欺诈技术防范

20145307陈俊达<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 什么是dns欺骗攻击! 利用dns spoof运行DNS欺骗,如果是请求解析某个域名,dnsspoof会让该域名 ...

- 20145317彭垚《网络对抗》Exp7 网络欺诈技术防范

20145317彭垚<网络对抗>Exp7 网络欺诈技术防范 基础问题回答 通常在什么场景下容易受到DNS spoof攻击? 在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充 ...

随机推荐

- linux中查找包含指定内容的文件

Linux查找文件内容的常用方法 ##文件名+内容 grep -r "查询内容" 文件目录 ##只显示包含内容的文件名 grep -r -l "查询内容" 文件 ...

- Immediate Window

name="ZFF""ZFF"date=new DateTime(2017,02,03,21,19,45){2/3/2017 21:19:45 PM} Date ...

- C#获取文件夹下所有的文件名称

例如想获取后缀名为.txt的文件 //第一种方法 var files = Directory.GetFiles(path, "*.txt"); foreach (var file ...

- JS读取xml

xml文件 <?xml version="1.0" encoding="utf-8"?> <root> <data id=&quo ...

- 小鸟初学Shell编程(三)脚本不同执行方式的影响

执行命令的方式 执行Shell脚本的方式通常有以下四种 方式一:bash ./test.sh 方式二:./test.sh 方式三:source ./test.sh 方式四:. ./test.sh 执行 ...

- canvas的常用功能(电脑版)

前言: canvas可以单独算为前端的一大知识模块, 今天就研究一下. 先做下前文铺垫: ①创建canvas <canvas id="myCanvas" width=&quo ...

- 如何使用Postman发送get请求?

一.接口测试介绍 接口测试:就是针对软件对外提供服务的接口输入输出进行测试,以及接口间相互逻辑的测试,验证接口功能和接口描述文档的一致性. 接口测试好处:接口测试通常能对系统测试的更为彻底,更高的保障 ...

- LeetCode——Rank Scores

Write a SQL query to rank scores. If there is a tie between two scores, both should have the same ra ...

- InnoDB Multi-Versioning

InnoDB 是一个数据多版本的存储引擎,它会保持它修改的数据的旧版本数据以此来支持事务特性,比如并发操作和事务的回滚.这些旧版本数据存储在一个叫做rollback segment的数据结构中(回滚段 ...

- Ansible配置执行远程主机的ssh端口号

在线上的环境中,服务端的ssh会有进行变更的情况 例如:有些服务器的ssh端口号是 34567 等情况,那么该如何配置呢? 编辑 /etc/ansible/hosts [servers] 配置完毕后, ...