CTFHub - Web(一)

请求方法:

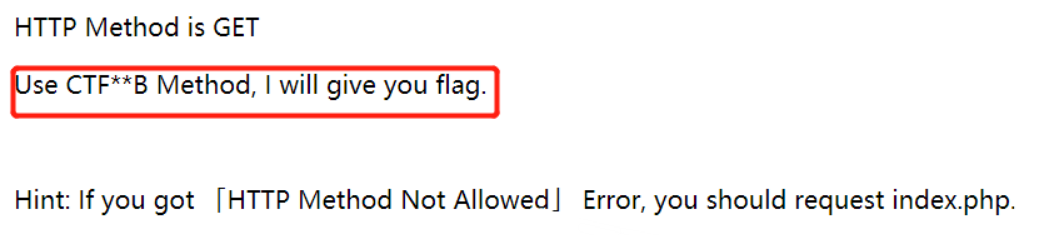

1.进入页面,提示:HTTP 请求方法, HTTP/1.1协议中共定义了八种方法(也叫动作)来以不同方式操作指定的资源。

2.当前http的请求方式是get请求,当你使用CTFHUB为请求方式时,你将获得flag(HTTP Method 是可以自定义的,并且区分大小写)

3.方法:

(1)burp抓包,修改HTTP Method为CTFHUB,发包,返回flag信息

(2)用curl命令行工具,执行命令,在返回的源代码里可以找到flag信息

- curl -v -X CTFHUB url地址/index.php

flag:

- ctfhub{2b1945aec02e1017a2aa962ccde88da0d53f94fa}

补充:

- -v 输出http 通信的整个过程,包括端口连接和 http request 头信息。

- -X 后面跟随去请求方式

302跳转:

1.提示:HTTP临时重定向

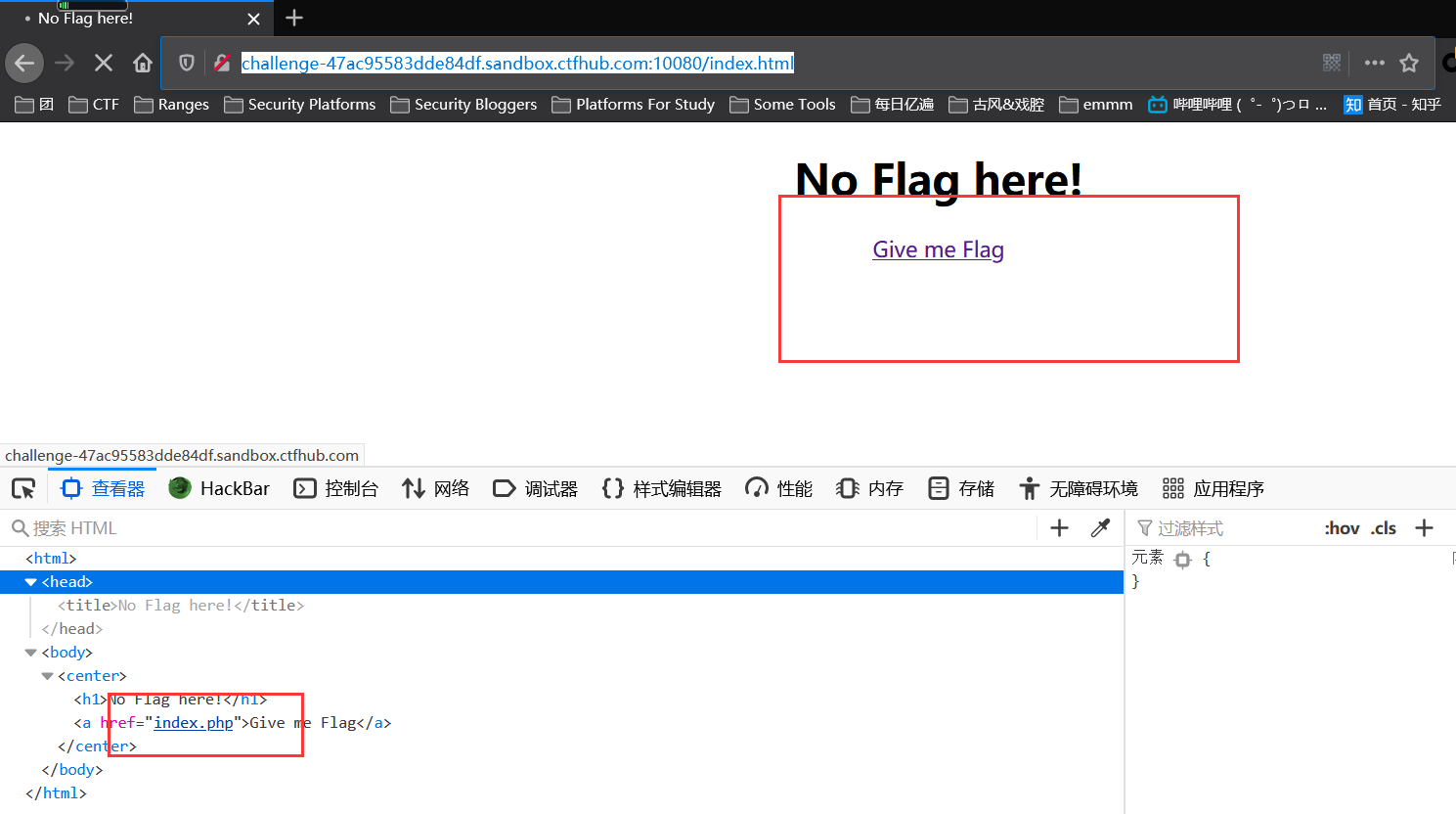

访问页面 有个链接 点击无变化但后来发现访问的页面时index.html,结合提示,应该是发生了302重定向(302->临时重定向页面 跳转到新的url)

2.进入页面,

3.利用curl命令行工具 执行命令直接访问index.php而不实现跳转,返回信息获得flag

- curl -i url/index

flag:

- ctfhub{233baff170a066e819b69ea588c25cfd1fc3e5ec}

补充:

- -i 显示http respond的头信息 连带网页源码

Cookie:

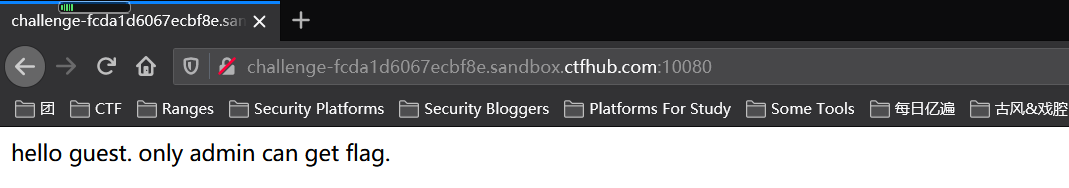

1.进入页面,

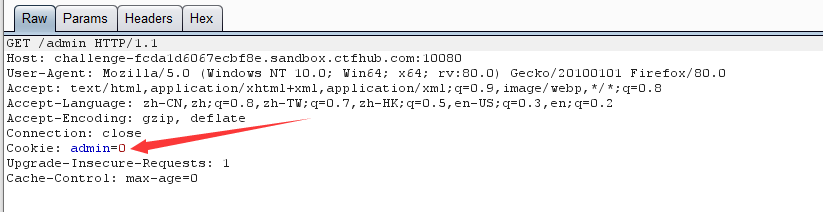

2.抓包,修改cookie中admin的值,改为1,放包,

flag:

- ctfhub{d1bdb5668518b84338062051ffd04c0c05431287}

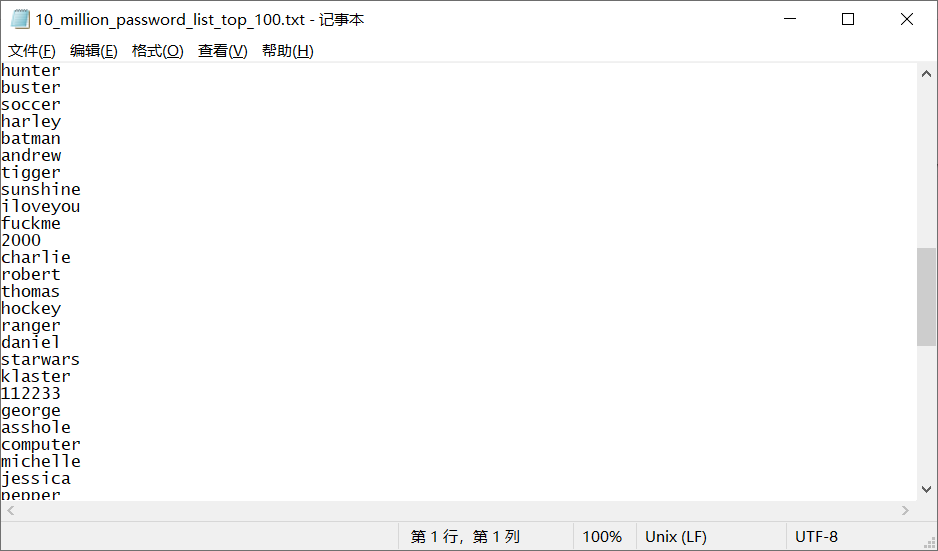

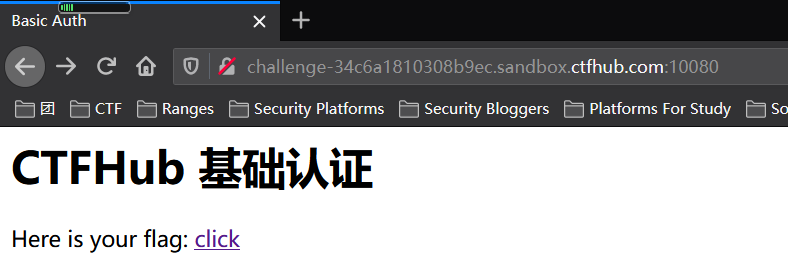

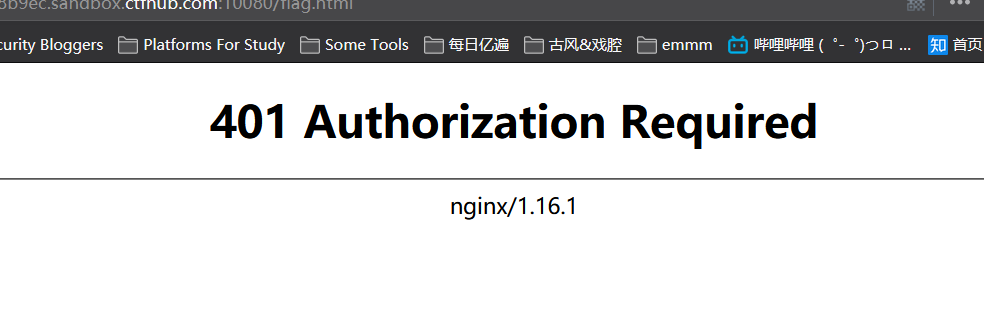

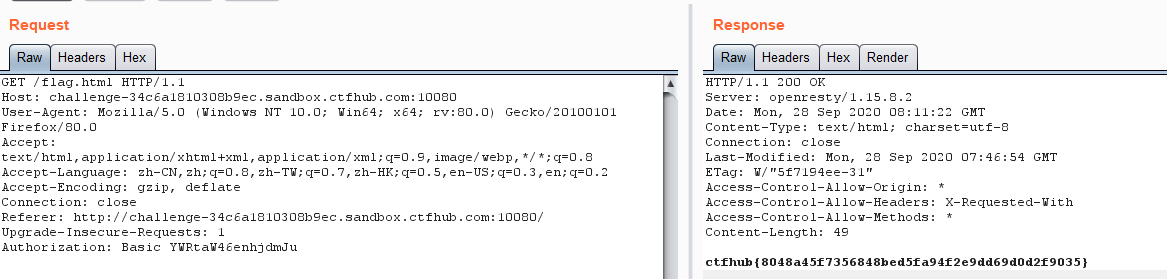

基础认证:

1.提示:在HTTP中,基本认证(英语:Basic access authentication)是允许http用户代理(如:网页浏览器)在请求时,提供 用户名 和 密码 的一种方式。详情请查看 https://zh.wikipedia.org/wiki/HTTP基本认证

2.下载附件,

3.进入页面,

4.打开提示链接,

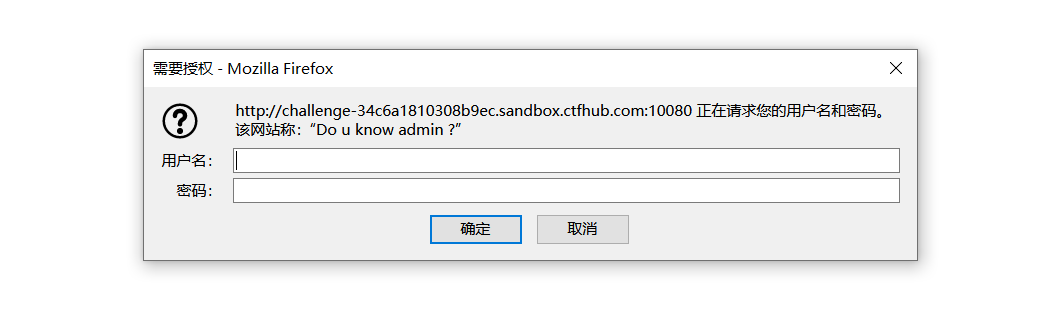

5.随意输入账号密码,

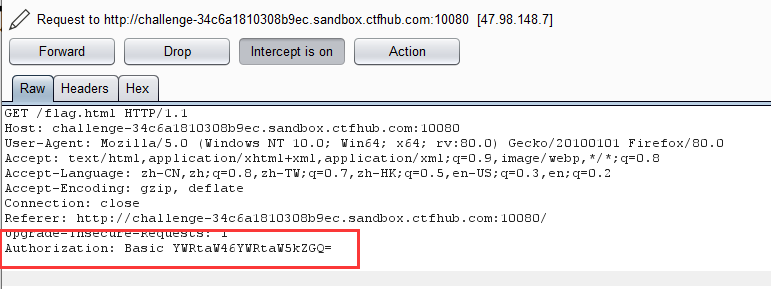

6.登录进行抓包,

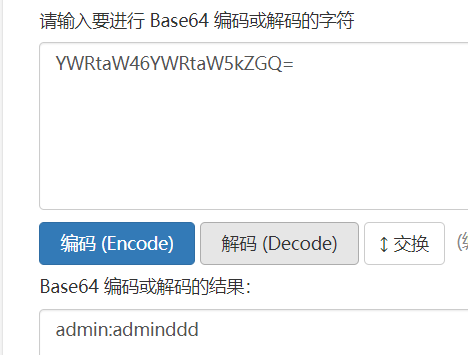

7.进行base64解码,得到之前输入的账号密码,可知登录过程对账密进行了加密,

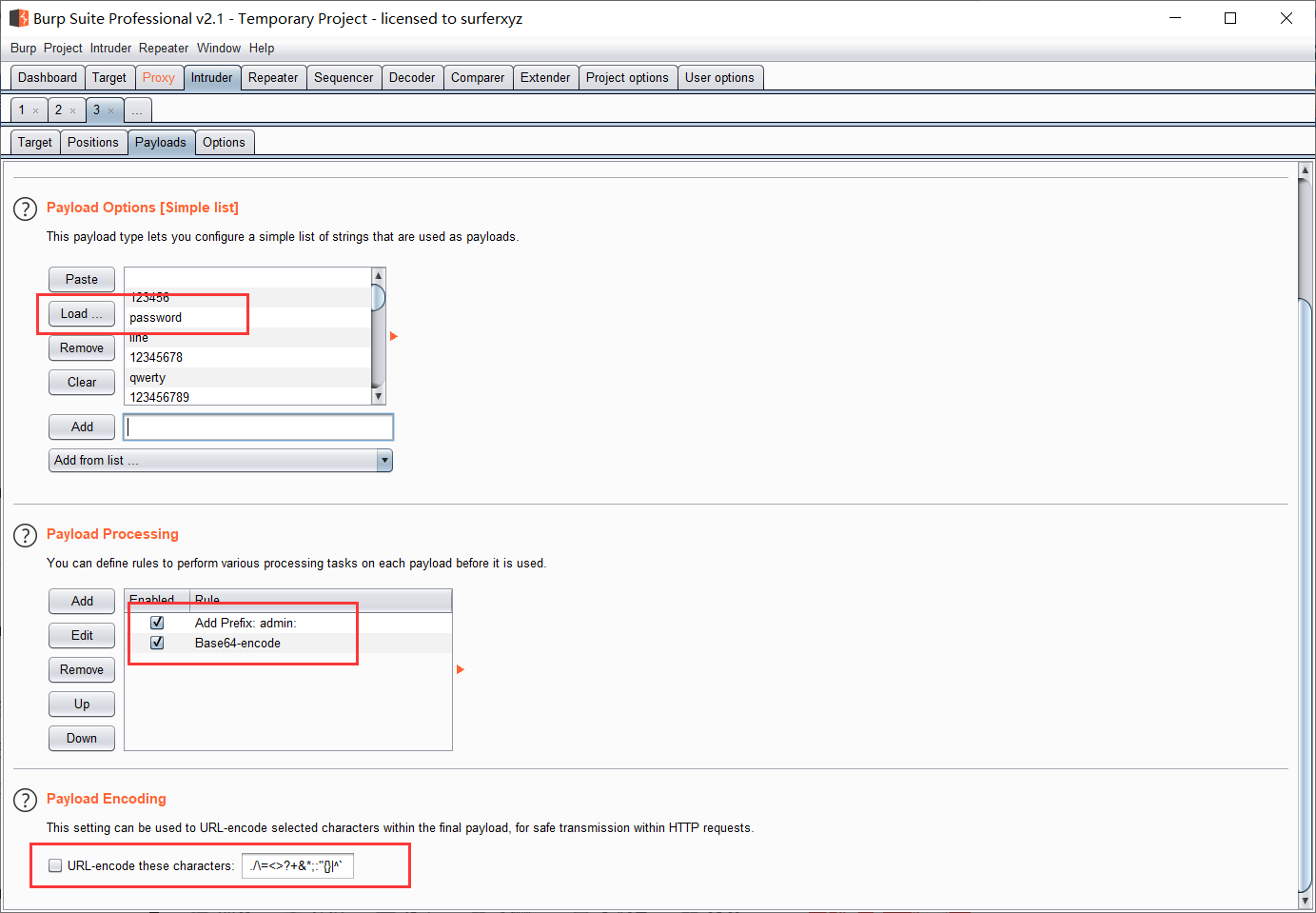

8.尝试爆破,添加附件中的字典,

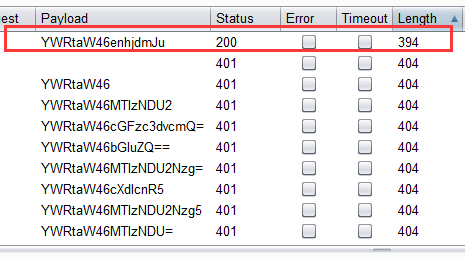

9.爆破成功,进行base64解码,登录即可得到flag,

flag:

- ctfhub{8048a45f7356848bed5fa94f2e9dd69d0d2f9035}

参考:

https://www.cnblogs.com/anweilx/p/12410622.html

https://blog.csdn.net/weixin_45254208/article/details/105118260

响应包源代码:

F12即可得到flag......

flag:

- ctfhub{5b35365e4952531d6b3522da15ce86277b5b623f}

CTFHub - Web(一)的更多相关文章

- CTFHub Web题学习笔记(SQL注入题解writeup)

Web题下的SQL注入 1,整数型注入 使用burpsuite,?id=1%20and%201=1 id=1的数据依旧出现,证明存在整数型注入 常规做法,查看字段数,回显位置 ?id=1%20orde ...

- CTFHub Web题学习笔记(Web前置技能+信息泄露题解writeup)

今天CTFHub正式上线了,https://www.ctfhub.com/#/index,之前有看到这个平台,不过没在上面做题,技能树还是很新颖的,不足的是有的方向的题目还没有题目,CTF比赛时间显示 ...

- CTFHub web技能树之RCE初步 命令注入+过滤cat

在一个大佬的突然丢了个题过来,于是去玩了玩rce的两道题 大佬的博客跳转链接在此->>>大佬召唤机 叫 命令注入 一上来就是源码出现,上面有个ping的地方 <?php $re ...

- CTFHub - Web(六)

命令注入: 1.进入页面,测试127.0.0.1, 关键代码: <?php $res = FALSE; if (isset($_GET['ip']) && $_GET['ip'] ...

- CTFHub - Web(五)

eval执行: 1.进入网页,显示源码, <?php if (isset($_REQUEST['cmd'])) { eval($_REQUEST["cmd"]); } els ...

- CTFHub - Web(四)

最近又是每天忙到裂开,,,淦 xss: 反射型: 1.第一个输入框与下面Hello后的内容相同,猜测可以通过该输入,改变页面内容. 测试语句: <script>alert(1)</s ...

- CTFHub - Web(三)

密码口令: 弱口令: 1.随意输入账号密码,抓包, 2.右击,"Send to Intruder",打开选项卡Intruder,点击position,椭圆框处软件已经自动为我们把要 ...

- CTFHub - Web(二)

目录遍历: 法一: 依次查看目录即可: 法二: 利用脚本: #!/usr/bin/python3 # -*- coding: utf-8 -*- # --author:valecalida-- ...

- ctfhub web 前置技能(请求方式、302跳转、Cookie)

第一题:请求方式 打开环境分析题目发现当前请求方式为GET 查看源码发现需要将请求方式改为CTFHUB就可以 使用bp抓包 发送到repeater模块修改请求方式 即可得到flag 第二题:302跳转 ...

随机推荐

- JavaSE11-多态&抽象类&接口

1.多态 1.1 多态的概述 什么是多态 同一个对象,在不同时刻表现出来的不同形态 多态的前提 要有继承或实现关系 要有方法的重写 要有父类引用指向子类对象 1.2 多态中的成员访问特点 成员访问特点 ...

- QQ音乐PB级ClickHouse实时数据平台架构演进之路

导语 | OLAP(On-Line Analytical Processing),是数据仓库系统的主要应用形式,帮助分析人员多角度分析数据,挖掘数据价值.本文基于QQ音乐海量大数据实时分析场景,通过Q ...

- elasticsearch-head 配置

elasticsearch-head install node.js Download node.js: 将下载的包,解压并配置环境变量 vim /etc/profile #set for n ...

- SQL注入fuzz字典

length Length + handler likeLiKe selectSeleCT sleepSLEEp databaseDATABASe delete having oroR asAs -~ ...

- Erlang那些事儿第1回之我是变量,一次赋值永不改变

第1回先从不变的变量说开来,学过其他编程语言的人都知道,变量之所以叫变量,是因为它会经常变,被修改.假设原本X = 10,后来再执行X = 24,那么X就从10变成了24,这对于程序新手和老鸟来说, ...

- 手把手教你使用Python轻松搞定发邮件

前言 现在生活节奏加快,人们之间交流方式也有了天差地别,为了更加便捷的交流沟通,电子邮件产生了,众所周知,电子邮件其实就是客户端和服务器端发送接受数据一样,他有一个发信和一个收信的功能,电子邮件的通信 ...

- 这嘎哒真TM那啥!Python版东北话编程火爆网络

还记得那个刷爆朋友圈的那个文言文编程语言么? 这个项目是一位名为Huang Lingdong的大四学生创建的,当时,就连中科院计算所研究员.机器翻译领域知名专家刘群老师都赞叹道: 后生可畏 近日,Gi ...

- x264编码demo定制修改介绍

x264编码器,提供了两个demo来验证编码功能:一个是大而全的x264.c,另外一个是简洁版的example.c. 其中,前者demo,可以配置很多编码参数,但太冗长繁杂,对初学者不太友好. 后者 ...

- java JButton按钮始终居中

怎么做的拖动窗口内部的按钮始终居中呢? 很简单把按钮放入Box中进行了. 代码如下: import javax.swing.Box; import javax.swing.JButton; impor ...

- MongoDb学习(五)---gridfs --http文件下载

现在网上的文章都是用的低版本的jar包,而最新的jar包,下载的方法进行了改变.在网上也没找到好的方法.就用原生的方法进行下载, 我也不知道对不对.反正可以下载了.就先这样吧.后期准备还是用低版本的开 ...