自定义监控lvs

1. 修改zabbix_agent配置文件添加以下内容,重启agent

Include=/etc/zabbix/zabbix_agentd.d/ 2. 在zabbix安装目录下的scripts目录下添加一下脚本

cat lvs_discovery_ActConn.sh ----监控lvs上的80端口连接数

#!/bin/bash

#filename: lvs_discovery.sh

#author:

#MY_KEY=(` sudo /sbin/ipvsadm -L -n |egrep -v 'TCP|UDP|Virtual|LocalAddress|ActiveConn' | grep 443 |grep "$1"|awk '{print $2}'|awk -F ":" '{print $1}'`)

MY_KEY=(` sudo /sbin/ipvsadm -L -n |egrep -v 'TCP|UDP|Virtual|LocalAddress|ActiveConn' | grep "$1"|awk '{print $2}'|awk -F"[ ]" 'NR<4{print $1}'`)

#MY_KEY=(`sudo /sbin/ipvsadm -L -n |egrep -v 'TCP|UDP|Virtual|LocalAddress|ActiveConn' | grep "$1"|awk '{print $2}'|awk '{print $1}' | sed -e 's/80/http/g' -e 's/443/https/g')

length=${#MY_KEY[@]}

printf "{\n"

printf '\t'"\"data\":["

for ((i=0;i<$length;i++))

do

printf '\n\t\t{'

printf "\"{#IFNAME}\":\"${MY_KEY[$i]}\"}"

if [ $i -lt $[$length-1] ];then

printf ','

fi

done

printf "]}\n" 3. 在zabbix.agentd.d下面新建配置文件

cat ../zabbix_agentd.d/lvs_ActConn.conf

# monitor lvs status

UserParameter=lvs.status.discovery,/etc/zabbix/scripts/lvs_discovery_ActConn.sh -----lvs.status.discovery为自动发现的key值

#UserParameter=lvs.status[*],sudo /sbin/ipvsadm -L -n | egrep -v 'TCP|UDP|Virtual|LocalAddress|ActiveConn' | grep "$1" | awk '$$5 > 0 {print $$5}' ----grep "$1"为位置变量

UserParameter=lvs.status[*],sudo /sbin/ipvsadm -L -n | egrep -v 'TCP|UDP|Virtual|LocalAddress|ActiveConn' | grep "$1" | awk '{print $$5}' ----lvs.status[*],*为lvs_discovery_ActConn.sh脚本传过来的参数

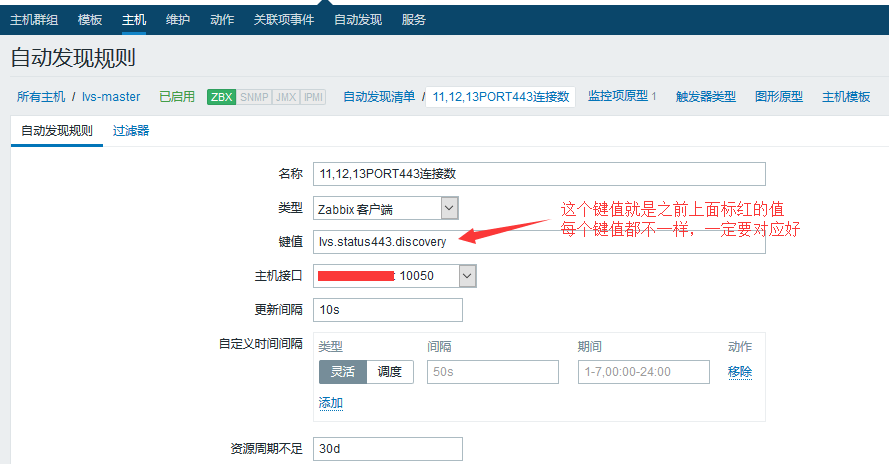

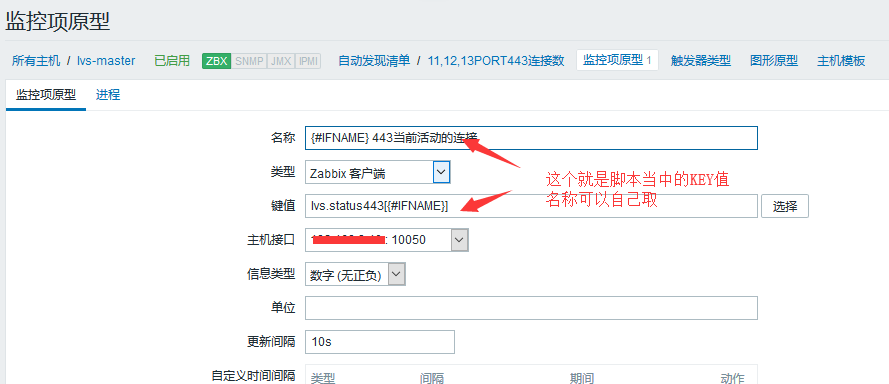

4. 监控lvs443端口的连接数

#!/bin/bash

#filename: lvs_discovery.sh

#author:

#MY_KEY=(` sudo /sbin/ipvsadm -L -n |egrep -v 'TCP|UDP|Virtual|LocalAddress|ActiveConn' | grep 443 |grep "$1"|awk '{print $2}'|awk -F ":" '{print $1}'`)

MY_KEY=(` sudo /sbin/ipvsadm -L -n |egrep -v 'TCP|UDP|Virtual|LocalAddress|ActiveConn' | grep "$1"|awk '{print $2}'|awk -F"[ ]" 'NR>3{print $1}'`)

#MY_KEY=(`sudo /sbin/ipvsadm -L -n |egrep -v 'TCP|UDP|Virtual|LocalAddress|ActiveConn' | grep "$1"|awk '{print $2}'|awk '{print $1}' | sed -e 's/80/http/g' -e 's/443/https/g')

length=${#MY_KEY[@]}

printf "{\n"

printf '\t'"\"data\":["

for ((i=0;i<$length;i++))

do

printf '\n\t\t{'

printf "\"{#IFNAME}\":\"${MY_KEY[$i]}\"}"

if [ $i -lt $[$length-1] ];then

printf ','

fi

done

printf "]}\n"

5. 新建监控lvs443端口连接数配置文件

cat ../zabbix_agentd.d/lvs_ActConnPort443.conf

# monitor lvs status

UserParameter=lvs.status443.discovery,/etc/zabbix/scripts/lvs_discovery_ActConnPort443.sh

#UserParameter=lvs.status[*],sudo /sbin/ipvsadm -L -n | egrep -v 'TCP|UDP|Virtual|LocalAddress|ActiveConn' | grep "$1" | awk '$$5 > 0 {print $$5}'

UserParameter=lvs.status443[*],sudo /sbin/ipvsadm -L -n | egrep -v 'TCP|UDP|Virtual|LocalAddress|ActiveConn' | grep "$1" | awk '{print $$5}'

6. 新建监控lvs443端口流量和包

cat lvs_discovery_ActConn80.sh

#!/bin/bash

#filename: lvs_discovery.sh

#author:

#MY_KEY=(` sudo /sbin/ipvsadm -L -n |egrep -v 'TCP|UDP|Virtual|LocalAddress|ActiveConn' | grep 443 |grep "$1"|awk '{print $2}'|awk -F ":" '{print $1}'`)

#MY_KEY=(` sudo /sbin/ipvsadm -L -n |egrep -v 'TCP|UDP|Virtual|LocalAddress|ActiveConn' | grep "$1"|awk '{print $2}'|awk -F"[ ]" 'NR<4{print $1}'`)

MY_KEY=(`sudo /sbin/ipvsadm -L -n |egrep -v 'TCP|UDP|Virtual|LocalAddress|ActiveConn' | grep "$1"|awk '{print $2}'|awk 'NR<4{print $1}'`)

length=${#MY_KEY[@]}

printf "{\n"

printf '\t'"\"data\":["

for ((i=0;i<$length;i++))

do

printf '\n\t\t{'

printf "\"{#IFNAME}\":\"${MY_KEY[$i]}\"}"

if [ $i -lt $[$length-1] ];then

printf ','

fi

done

printf "]}\n"

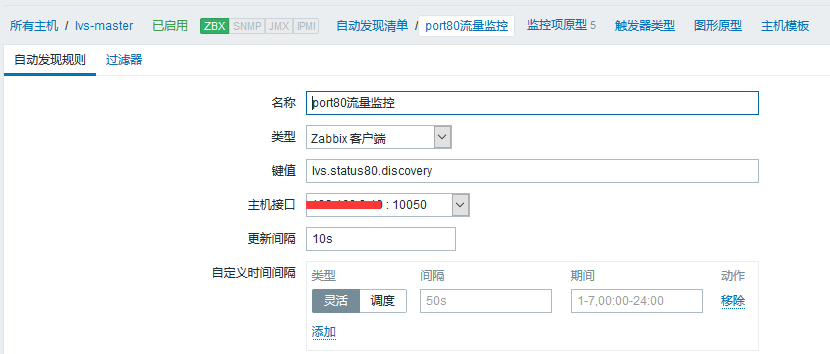

7. 新建监控lvs80端口的流量配置文件

cat lvs_ActConn443.conf

# monitor lvs status

UserParameter=lvs.status80.discovery,/etc/zabbix/scripts/lvs_discovery_ActConn80.sh

#UserParameter=lvs.status[*],sudo /sbin/ipvsadm -L -n | egrep -v 'TCP|UDP|Virtual|LocalAddress|ActiveConn' | grep "$1" | awk '$$5 > 0 {print $$5}'

#UserParameter=lvs.status[*],sudo /sbin/ipvsadm -L -n | egrep -v 'TCP|UDP|Virtual|LocalAddress|ActiveConn' | grep "$1" | awk '{print $$5}'

UserParameter=lvs.CPS80[*],sudo /sbin/ipvsadm -L --rate | egrep -v 'IP|Port|TCP' | sed '1,3s/http/80/g'| grep "$1" |awk '{print $$3}'

UserParameter=lvs.InPPS80[*],sudo /sbin/ipvsadm -L --rate | egrep -v 'IP|Port|TCP' | sed '1,3s/http/80/g' | grep "$1"| awk '{print $$4}'

UserParameter=lvs.OutPPS80[*],sudo /sbin/ipvsadm -L --rate | egrep -v 'IP|Port|TCP' | sed '1,3s/http/80/g'| grep "$1" | awk '{print $$5}'

UserParameter=lvs.InByte80[*],sudo /sbin/ipvsadm -L --rate | egrep -v 'IP|Port|TCP' | sed '1,3s/http/80/g'| grep "$1" | awk '{print $$6}'

#UserParameter=lvs.InByte[*],sudo /sbin/ipvsadm -L --rate | egrep -v 'IP|Port|TCP' | grep "$1" |grep 443 | awk '{print $$6}'

UserParameter=lvs.OutByte80[*],sudo /sbin/ipvsadm -L --rate | egrep -v 'IP|Port|TCP'| sed '1,3s/http/80/g' | grep "$1" | awk '{print $$7}'

8. 新建监控lvs443端口流量

cat ../scripts/lvs_discovery_ActConnhttp.sh

#!/bin/bash

#filename: lvs_discovery.sh

#author:

#MY_KEY=(` sudo /sbin/ipvsadm -L -n |egrep -v 'TCP|UDP|Virtual|LocalAddress|ActiveConn' | grep 443 |grep "$1"|awk '{print $2}'|awk -F ":" '{print $1}'`)

MY_KEY=(` sudo /sbin/ipvsadm -L -n |egrep -v 'TCP|UDP|Virtual|LocalAddress|ActiveConn' | grep "$1"|awk '{print $2}'|awk -F"[ ]" 'NR>3{print $1}' | sed 's/443/https/g'`)

#MY_KEY=(`sudo /sbin/ipvsadm -L -n |egrep -v 'TCP|UDP|Virtual|LocalAddress|ActiveConn' | grep "$1"|awk '{print $2}'|awk '{print $1}' | sed -e 's/80/http/g' -e 's/443/https/g')

length=${#MY_KEY[@]}

printf "{\n"

printf '\t'"\"data\":["

for ((i=0;i<$length;i++))

do

printf '\n\t\t{'

printf "\"{#IFNAME}\":\"${MY_KEY[$i]}\"}"

if [ $i -lt $[$length-1] ];then

printf ','

fi

done

printf "]}\n"

9. 新建监控lvs443端口流量配置文件

# monitor lvs status

UserParameter=lvs.stat.discovery,/etc/zabbix/scripts/lvs_discovery_ActConnhttp.sh

#UserParameter=lvs.status[*],sudo /sbin/ipvsadm -L -n | egrep -v 'TCP|UDP|Virtual|LocalAddress|ActiveConn' | grep "$1" | awk '$$5 > 0 {print $$5}'

#UserParameter=lvs.status[*],sudo /sbin/ipvsadm -L -n | egrep -v 'TCP|UDP|Virtual|LocalAddress|ActiveConn' | grep "$1" | awk '{print $$5}'

UserParameter=lvs.CPS[*],sudo /sbin/ipvsadm -L --rate | egrep -v 'IP|Port|TCP' | grep "$1" |awk '{print $$3}'

UserParameter=lvs.InPPS[*],sudo /sbin/ipvsadm -L --rate | egrep -v 'IP|Port|TCP' | grep "$1" | awk '{print $$4}'

UserParameter=lvs.OutPPS[*],sudo /sbin/ipvsadm -L --rate | egrep -v 'IP|Port|TCP' | grep "$1" | awk '{print $$5}'

UserParameter=lvs.InByte[*],sudo /sbin/ipvsadm -L --rate | egrep -v 'IP|Port|TCP' | grep "$1" | awk '{print $$6}'

#UserParameter=lvs.InByte[*],sudo /sbin/ipvsadm -L --rate | egrep -v 'IP|Port|TCP' | grep "$1" |grep 443 | awk '{print $$6}'

UserParameter=lvs.OutByte[*],sudo /sbin/ipvsadm -L --rate | egrep -v 'IP|Port|TCP' | grep "$1" | awk '{print $$7}'

监控脚本和配置文件有点乱,还来不及作修改,只需要在配置文件里面第二行UserParameter=lvs.stat.discovery,/etc/zabbix/scripts/lvs_discovery_ActConnhttp.sh与脚本名对上就OK.另外加红的部分每个配置文件必须不一样,这个是自动发现的key值.

10. 开始配置自动发现规则和key值

https://pan.baidu.com/s/1Sn7LVTdtjZHQvbyHjvNrqg 密码:302i这个模版还是有点问题的,不适合我们公司这种两个端口的Lvs,我在上面做了修改,以及自己加的图形。

先导入模版之后,创建主机,关联模版,进入主机,选择自动发现规则开始配置。

自定义监控lvs的更多相关文章

- Zabbix自定义监控8080端口的连接数

Zabbix自定义监控8080端口的连接数 一 zabbix自定义监控实现思路 实际上我们要想使用zabbix来监控一些服务的原理很简单,步骤分别是:1.写一个脚本用于获取待监控服务的一些状态信息2. ...

- Nagios监控lvs服务

1在lvs server上安装nrpe客户端: 1.1,rpm方式安装nrpe客户端 下载地址:http://download.csdn.net/detail/mchdba/7493875 [root ...

- 使用腾讯云“自定义监控”监控GPU使用率

欢迎大家前往云+社区,获取更多腾讯海量技术实践干货哦~ 作者:李想 随着人工智能以及比特币的火热,GPU云服务的使用场景是越来越广,在很多场景下我们也需要获取GPU服务器的性能参数来优化程序的执行.目 ...

- zabbix自定义监控项、添加图形、设置触发器、远程执行命令

监控项是在zabbix中手机数据的基础,没有监控项就没有数据,系统自带模板带有大量默认item,自定义item可以定义在模板中,在应用模板即可使用对应item:也可直接在host中定义 目标:自定义监 ...

- zabbix实现自定义监控

实现自定义监控项实例 .创建主机组 .创建主机 .创建监控项 .到需要监控的主机的agent中添加自定义的监控项目 cd /etc/zabbix/zabbix_agentd.d vi userpara ...

- zabbix监控实战<3> 之自定义监控实例

第一章 自定义监控tcp状态 命令可以选择ss 或者 netstat ss打印基于socket的统计信息,实际运行下来,ss的速度要比netstat要快得多 1.1 tcp的十一种状态 ...

- 分布式系统监视zabbix讲解六之自定义监控项--技术流ken

宏 概述 Zabbix支持许多在多种情况下使用宏.宏是一个变量,由如下特殊语法标识: {MACRO} 根据在上下文中, 宏解析为一个特殊的值. 有效地使用宏可以节省时间,并使Zabbix变地更加高效. ...

- zabbix自定义监控项

原因:zabbix监控系统自带的监控规则有限,如果需要更加灵活的定义监控项,可以通过修改配置文件实现 vim xxx/zabbix_agentd.conf UnsafeUserParameters=1 ...

- zabbix自定义监控

有的时候zabbix提供的监控项目,不能满足我们生产环境下的监控需求,此时我们就要按照zabbix的规范自定义监控项目,达到监控的目的 zabbix_get:模拟zabbix_server和agent ...

随机推荐

- CesiumJS 2022^ 原理[2] 渲染架构之三维物体 - 创建并执行指令

目录 回顾 预备知识:指令 预备知识:通道 1. 生成并执行指令 1.1. Primitive 生成指令 1.2. Context 对象负责执行 WebGL 底层代码 2. 多段视锥体技术 3. 指令 ...

- 使用 HTML5 input 类型提升移动端输入体验(转翻译)

在过去的几年里,在移动设备上浏览网页已变得难以置信的受欢迎. 但是这些设备上的浏览体验,有时遗留很多的有待改进.当涉及到填写表单时,这一点尤为明显.幸运的是,HTML5规范引入了许多新input类型, ...

- Java语言学习day36--8月11日

###10集合迭代中的转型 A:集合迭代中的转型 a:在使用集合时,我们需要注意以下几点: 集合中存储其实都是对象的地址. 集合中可以存储基本数值吗?jdk1.5版本以后可以存储了. 因为出现 ...

- Spring 源码 (2)Spring IOC 容器 前戏准备工作

Spring 最重要的方法refresh方法 根据上一篇文章 https://www.cnblogs.com/redwinter/p/16141285.html Spring Bean IOC 的创建 ...

- 元素滚动 scroll 系列

定义 : scroll翻译过来就是滚动的,我们使用scroll系列的相关属性可以动态的得到该元素的大小.滚动距离等. 常用属性 : 需要用到页面滚动事件scroll因为是页面滚动,所以事件源是docu ...

- JS获取Cookie失败

项目开发日记-bug多多篇(1) 在做评论功能的时候遇到了一个很无厘头的错误,我的思路是参照点赞功能,用Ajax技术异步完成评论信息的传输,然后展示在页面上. 那么在提交评论信息的同时,要连着用户名, ...

- mysql中的date、datetime、timestamp你还不知道怎么使用吗

在后端开发中经常会碰到涉及数据库的场景,不知道屏幕前的你有这样的疑惑没有,每每在遇到时间.日期字段总是让人头疼,分不清到底是选date还是datetime,亦或是timestamp,真是抓耳挠腮啊,怎 ...

- 1.7 Linux系统的优缺点

本节,我们介绍一下 Linux 系统的优缺点.Linux 不可比拟的优势如下. 1) 大量的可用软件及免费软件 Linux 系统上有着大量的可用软件,且绝大多数是免费的,比如声名赫赫的 Apache. ...

- Vue.js 3.x 中跨层级组件如何传递数据?

provide/inject 基本用法 在 Vue.js 中,跨层级组件如果想要传递数据,我们可以直接使用 props 来将祖先组件的数据传递给子孙组件: 注:上图来自 Vue.js 官网:Prop ...

- gol处理命令行参数 flag

os.Args获取命令行参数 os.Args是一个srting的切片,用来存储所有的命令行参数 package main import ( "fmt" "os" ...