[nginx] nginx源码分析--SNI性能分析

概念

我们已经知道什么是SNI,以及如何为用户配置SNI。

[nginx] nginx使用SNI功能的方法

问题

通过观察配置文件,可以发现,针对每一个SSL/TLS链接, nginx都会动态的查找(加载),找到正确的证书。

那么在这个过程中,与没有SNI配置的情况下,有什么性能异同呢?

通过对nginx相关部分的源码分析,将给出这个问题的答案。

(不关注源码的话,可以直接翻到后文查看“结论”章节。)

有图有真相

分析

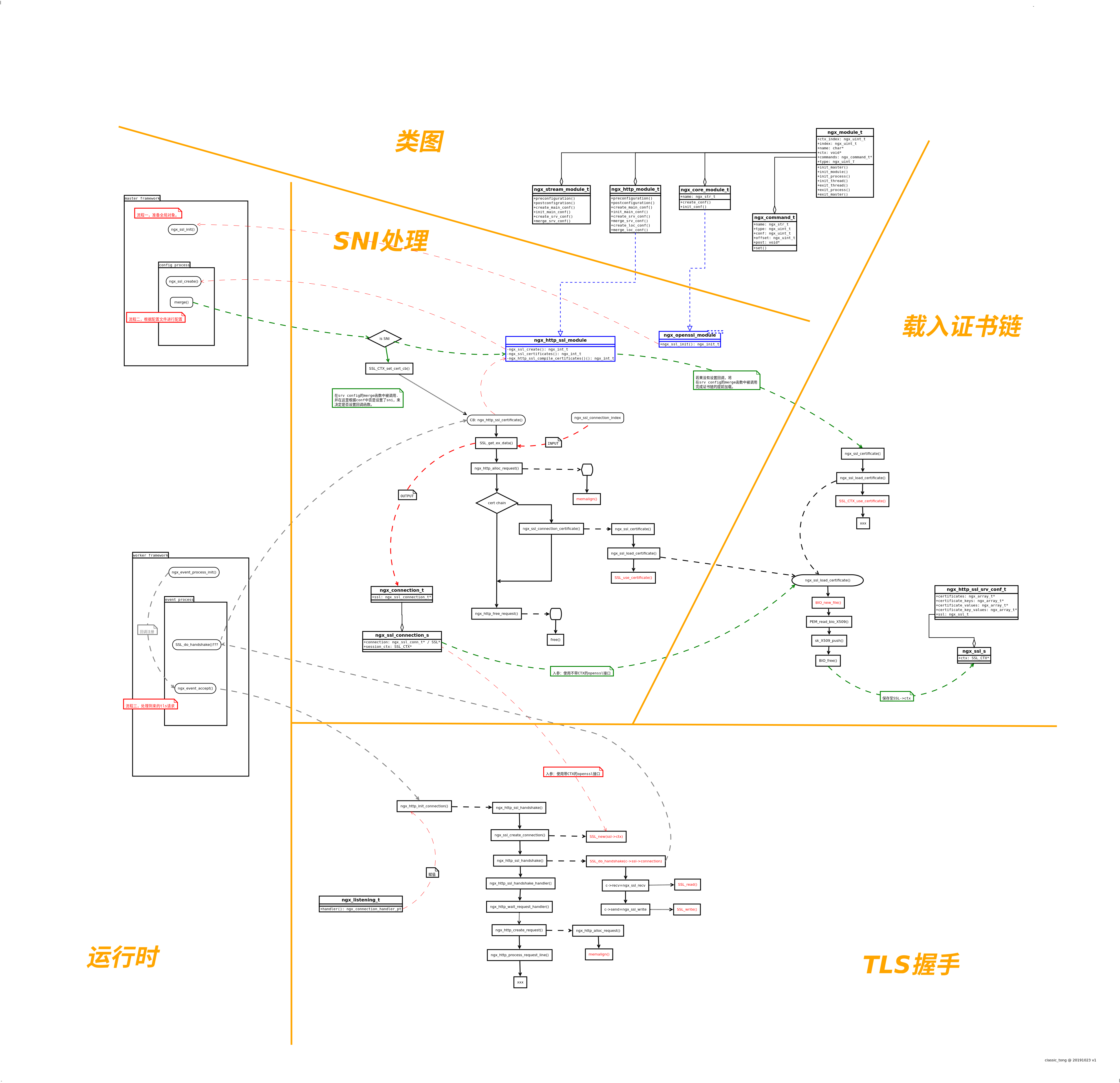

如上图所示

1 模块

nginx使用两个模块(这里只针对http进行分析,stream请自行类推)来完成tls的处理,ngx_openssl_module 与

ngx_http_ssl_module。其中前者为核心模块。后者为http模块。

核心模块会被master进程调用ngx_ssl_init()函数进行加载,完成全局处理,包括对openssl的初始化。

http模块将由http框架完成处理,可以分为配置阶段与connection的解析阶段。

2 配置阶段

见图中的红框“流程二”。这个阶段就是逐行处理配置文件的阶段。在这个阶段里,merge ssl server config的时候,

http_ssl_module将判断是否配置了SNI功能。

如果没有配置,将调用ngx_ssl_certificate()函数加载证书链里边的所有证书

,将其读进内存并保存在全局配置文件的ctx结构体呢。ctx结构体是openssl api中的全局上下文,会作为参数传入

给openssl的api,openssl在处理连接时,会将ctx里的证书链拷贝(由SSL_new接口完成)到connect结构里,

openssl的connect结构的作用域是tls连接级别。

如果配置了SNI,http_ssl_module将不会加载证书链,而是将配置中的变量解析编译好备用,为运行时做好准备。

同时,还会通过openssl的SSL_CTX_set_cert_cb()函数设置一个回调函数 ngx_http_ssl_certificate(), 该函数会在

ssl握手之前进入,给用户一个修改证书信息的机会。该回调是在SSL_do_handshake()中完成的。

# man SSL_CTX_set_cert_cb

cert_cb() is the application defined callback. It is called before a certificate will be used by a client or server.

The callback can then inspect the passed ssl structure and set or clear any appropriate certificates.

3 请求阶段

如图红框“流程三”

在请求阶段,“是否启用了SNI功能”是不被nginx感知的。所有与SNI相关的逻辑都会在前文设置的回调函数 ngx_http_ssl_certificate()

中完成。nginx框架与ssl模块只是正常的完成业务逻辑处理。

在回调函数中,首先会申请一个request结构体,作为中间存储。然后通过openssl的BIO接口完成证书链的加载,并关联至

openssl的connect结构里。然后,刚刚申请的request会被释放(这里边新建了一个pool,这个pool是从操作系统申请的内存)。

该过程与配置阶段共同复用了函数 ngx_ssl_load_certificate(), 整个过程都没有全局上下文ctx的参与,链接结束后证书链会被释放掉。

下次新的链接会重新再加载一次证书链。

4 openssl

分别观察有SNI和没有SNI的两个流程,将发现api的调用序列上有如下区别,关键在于是否使用ctx上下文。

无sni的时候,使用SSL_CTX_use_certificate()函数,有sni的时候,使用SSL_use_certificate()函数。

查找文档,对比一下区别:

# man SSL_CTX_use_certificate

The SSL_CTX_* class of functions loads the certificates and keys into the SSL_CTX object ctx. The information is passed

to SSL objects ssl created from ctx with SSL_new() by copying, so that changes applied to ctx do not propagate to already existing SSL objects. The SSL_* class of functions only loads certificates and keys into a specific SSL object. The specific

information is kept, when SSL_clear() is called for this SSL object.

从侧面印证我们的分析结果,感兴趣的可以完整的阅读手册,这里不在赘述。

5 实验

截止到目前所有的分析都是基于nginx的,将openssl作为黑盒。并不能严谨的排除openssl为此做了特别优化,去防止多次加载

证书链的可能。 为了印证分析,做如下实验,配置SNI后,使用相同的证书多次请求。通过gdb观察,是否每次都进入回调函数并重新加载

证书链。

if (ngx_strncmp(cert->data, "data:", sizeof("data:") - ) == ) {

(gdb) n

if (ngx_get_full_name(pool, (ngx_str_t *) &ngx_cycle->conf_prefix, cert)

(gdb)

bio = BIO_new_file((char *) cert->data, "r");

(gdb)

if (bio == NULL) {

(gdb)

x509 = PEM_read_bio_X509_AUX(bio, NULL, NULL, NULL);

(gdb) bt

# ngx_ssl_load_certificate (pool=0x55825f636240, err=0x7ffd32750868, cert=0x7ffd32750900, chain=0x7ffd32750870) at src/event/ngx_event_openssl.c:

# 0x000055825ed31d79 in ngx_ssl_connection_certificate (c=0x55825f64c0c0, pool=0x55825f636240, cert=0x7ffd32750900, key=0x7ffd32750910, passwords=0x55825f0df860 <empty_passwords.>) at src/event/ngx_event_openssl.c:

# 0x000055825ee378ef in ngx_stream_ssl_certificate (ssl_conn=0x55825f632c70, arg=0x55825f63def0) at src/stream/ngx_stream_ssl_module.c:

# 0x00007efed0277b3c in tls_post_process_client_hello () from /opt/openssl/lib/libssl.so.1.1

# 0x00007efed026d362 in state_machine () from /opt/openssl/lib/libssl.so.1.1

# 0x00007efed0265991 in SSL_do_handshake () from /opt/openssl/lib/libssl.so.1.1

# 0x000055825ed33f27 in ngx_ssl_handshake (c=0x55825f64c0c0) at src/event/ngx_event_openssl.c:

# 0x000055825ed34671 in ngx_ssl_handshake_handler (ev=0x55825f66dec0) at src/event/ngx_event_openssl.c:

# 0x000055825ed2dae8 in ngx_epoll_process_events (cycle=0x55825f62d4a0, timer=, flags=) at src/event/modules/ngx_epoll_module.c:

# 0x000055825ed185cf in ngx_process_events_and_timers (cycle=0x55825f62d4a0) at src/event/ngx_event.c:

# 0x000055825ed2a4d4 in ngx_worker_process_cycle (cycle=0x55825f62d4a0, data=0x0) at src/os/unix/ngx_process_cycle.c:

# 0x000055825ed26305 in ngx_spawn_process (cycle=0x55825f62d4a0, proc=0x55825ed2a3d4 <ngx_worker_process_cycle>, data=0x0, name=0x55825ee6e4fb "worker process", respawn=-) at src/os/unix/ngx_process.c:

# 0x000055825ed29018 in ngx_start_worker_processes (cycle=0x55825f62d4a0, n=, type=-) at src/os/unix/ngx_process_cycle.c:

# 0x000055825ed284fb in ngx_master_process_cycle (cycle=0x55825f62d4a0) at src/os/unix/ngx_process_cycle.c:

# 0x000055825ecdf1d9 in main (argc=, argv=0x7ffd327511a8) at src/core/nginx.c:

(gdb)

(留个调用栈,方便以后看。)

通过实验,证书每次都会通过api BIO_new_file 进行重新加载,除非该函数做了优化,否则每次链接的每个证书都将发生磁盘IO操作。

结论

配置了SNI功能之后,nginx对TLS链接请求的处理将产生性能损失。损失的粒度为每链接级别。

每个ssl/tls链接都将额外发生:一次内存申请与释放;一组加载证书链上全部证书的磁盘IO。

改进方案

我认为内存的申请可以忽略,因为原本处理request的时候也是需要向OS申请内存的。比较关键的在于磁盘IO。

第一个方案,可以将所有证书放置在内存文件系统中,此方案不需要调整代码。

第二个方案,重写ngx_http_ssl_certificate(), 虽然证书是动态选择的,但是只要在备选集合确定的情况下,我们依然

可以进行预加载,去除掉运行时的IO。引入的限制为:1备选集合不能实时变更,2证书集合元素数量需要设置上限。

[nginx] nginx源码分析--SNI性能分析的更多相关文章

- HashMap的源码学习以及性能分析

HashMap的源码学习以及性能分析 一).Map接口的实现类 HashTable.HashMap.LinkedHashMap.TreeMap 二).HashMap和HashTable的区别 1).H ...

- lesson8:AtomicInteger源码解析及性能分析

AtomicInteger等对象出现的目的主要是为了解决在多线程环境下变量计数的问题,例如常用的i++,i--操作,它们不是线程安全的,AtomicInteger引入后,就不必在进行i++和i--操作 ...

- ThreadLocal源码及相关问题分析

前言 在高并发的环境下,当我们使用一个公共的变量时如果不加锁会出现并发问题,例如SimpleDateFormat,但是加锁的话会影响性能,对于这种情况我们可以使用ThreadLocal.ThreadL ...

- 编译nginx的源码安装subs_filter模块

使用nginx的反向代理功能搭建nuget镜像服务器时,需要针对官方nuget服务器的响应内容进行字符串替换,比如将www.nuget.org替换为镜像服务器的主机名,将https://替换为http ...

- ArrayList源码和多线程安全问题分析

1.ArrayList源码和多线程安全问题分析 在分析ArrayList线程安全问题之前,我们线对此类的源码进行分析,找出可能出现线程安全问题的地方,然后代码进行验证和分析. 1.1 数据结构 Arr ...

- Nginx unit 源码安装初体验

Nginx unit 源码安装初体验 上次介绍了从yum的安装方法(https://www.cnblogs.com/wang-li/p/9684040.html),这次将介绍源码安装,目前最新版为1. ...

- Okhttp3源码解析(3)-Call分析(整体流程)

### 前言 前面我们讲了 [Okhttp的基本用法](https://www.jianshu.com/p/8e404d9c160f) [Okhttp3源码解析(1)-OkHttpClient分析]( ...

- Okhttp3源码解析(2)-Request分析

### 前言 前面我们讲了 [Okhttp的基本用法](https://www.jianshu.com/p/8e404d9c160f) [Okhttp3源码解析(1)-OkHttpClient分析]( ...

- Spring mvc之源码 handlerMapping和handlerAdapter分析

Spring mvc之源码 handlerMapping和handlerAdapter分析 本篇并不是具体分析Spring mvc,所以好多细节都是一笔带过,主要是带大家梳理一下整个Spring mv ...

随机推荐

- oracle的insert的时候&符号如何插入

chr(38)替换& insert into table values( 'http://localhost:8080/index.action?username=138& ...

- [Bayes] Concept Search and LDA

重要的是通过实践更深入地了解贝叶斯思想,先浅浅地了解下LDA. 相关数学知识 LDA-math-MCMC 和 Gibbs Sampling LDA-math - 认识 Beta/Dirichlet 分 ...

- 【Python学习之十】操作数据库

环境 虚拟机:VMware 10 Linux版本:CentOS-6.5-x86_64 客户端:Xshell4 FTP:Xftp4 python3.6 操作mysql数据库 1.安装pymysql模块p ...

- consul ACL 配置范例

service "dashboard" { policy = "write" } service "dashboard-sidecar-proxy&q ...

- Qt deletelater函数分析(2)

夫唯不争,故天下莫能与之争 -- 老子 在C++中,delete 和 new 必须 配对使用,Qt作为C++的库,显然是不会违背C++原则.但是,qt有自己的内存管理,有时候虽然使用了new, ...

- JAVA多态中的隐藏和覆盖

Java的引用变量有两个类型,一个是编译时类型,一个是运行时类型 编译时类型:由声明该变量时使用的类型决定 运行时类型:由该变量指向的对象类型决定 如果编译时类型和运行时类型不一致,会出现所谓的多态. ...

- wmi的作用

WMI是Windows 2K/XP管理系统的核心,对于其他的Win32操作系统,WMI是一个有用的插件. WMI的作用是: ①通过它可以访问.配置.管理和监视几乎所有的Windows资源,比如用户可以 ...

- python学习-64 面向对象三大特性----继承1

面向对象三大特性 1.三大特性? 继承,多态,封装 2.什么是继承? 类的继承和现实生活中的父与子,继承关系是一样的,父类为基类. python中的类继承分为:单继承和多继承 3.举例说明 class ...

- 使用VS Code快速编写HTML

VS Code 有自动补全HTML代码方法体的功能 1.打开VS Code并新建文件,点击底部右侧语言模式选项,默认为纯文本(plaintext),将其改为HTML. 2.在空文件第一行输入”!“,光 ...

- 如何配置php session使用redis集群

本实例基于phpredis 2.2.8,支持集群处理,php5.3及以上. 1.页面修改: ini_set('session.save_handler', 'rediscluster'); ini_s ...