docker 之网络配置

Docker 网络实现

首先,要实现网络通信,机器需要至少一个网络接口(物理接口或虚拟接口)来收发数据包;此外,如果不同子网之间要进行通信,需要路由机制。

Docker 中的网络接口默认都是虚拟的接口。虚拟接口的优势之一是转发效率较高。 Linux 通过在内核中进行数据复制来实现虚拟接口之间的数据转发,发送接口的发送缓存中的数据包被直接复制到接收接口的接收缓存中。对于本地系统和容器内系统看来就像是一个正常的以太网卡,只是它不需要真正同外部网络设备通信,速度要快很多。

Docker 容器网络就利用了这项技术。它在本地主机和容器内分别创建一个虚拟接口,并让它们彼此连通(这样的一对接口叫做 veth pair)。

创建网络参数

Docker 创建一个容器的时候,会执行如下操作:

创建一对虚拟接口,分别放到本地主机和新容器中;

本地主机一端桥接到默认的 docker0 或指定网桥上,并具有一个唯一的名字,如 veth65f9;

容器一端放到新容器中,并修改名字作为 eth0,这个接口只在容器的名字空间可见;

从网桥可用地址段中获取一个空闲地址分配给容器的 eth0,并配置默认路由到桥接网卡 veth65f9。

完成这些之后,容器就可以使用 eth0 虚拟网卡来连接其他容器和其他网络。

可以在 docker run 的时候通过 --net 参数来指定容器的网络配置,有4个可选值:

--net=bridge这个是默认值,连接到默认的网桥。--net=host告诉 Docker 不要将容器网络放到隔离的名字空间中,即不要容器化容器内的网络。此时容器使用本地主机的网络,它拥有完全的本地主机接口访问权限。容器进程可以跟主机其 它 root 进程一样可以打开低范围的端口,可以访问本地网络服务比如 D-bus,还可以让容器做一些影响整个主机系统的事情,比如重启主机。因此使用这个选项的时候要非常小心。如果进一步的使用--privileged=true,容器会被允许直接配置主机的网络堆栈。--net=container:NAME_or_ID让 Docker 将新建容器的进程放到一个已存在容器的网络栈中,新容器进程有自己的文件系统、进程列表和资源限制,但会和已存在的容器共享 IP 地址和端口等网络资源,两者进程可以直接通过lo环回接口通信。--net=none让 Docker 将新容器放到隔离的网络栈中,但是不进行网络配置。之后,用户可以自己进行配置。

四种单节点网络模式

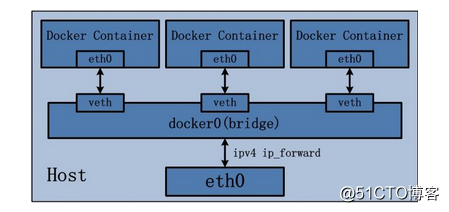

1、bridge 模式

Docker 容器默认使用 bridge 模式的网络。其特点如下:

使用一个 linux bridge,默认为 docker0

使用 veth 对,一头在容器的网络 namespace 中,一头在 docker0 上

该模式下Docker Container不具有一个公有IP,因为宿主机的IP地址与veth pair的 IP地址不在同一个网段内

Docker采用 NAT 方式,将容器内部的服务监听的端口与宿主机的某一个端口port 进行“绑定”,使得宿主机以外的世界可以主动将网络报文发送至容器内部

外界访问容器内的服务时,需要访问宿主机的 IP 以及宿主机的端口 port

NAT 模式由于是在三层网络上的实现手段,故肯定会影响网络的传输效率。

容器拥有独立、隔离的网络栈;让容器和宿主机以外的世界通过NAT建立通信

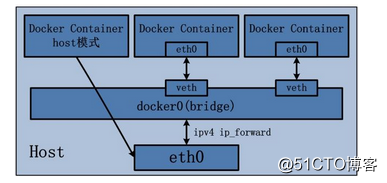

2、Host 模式

定义:

Host 模式并没有为容器创建一个隔离的网络环境。而之所以称之为host模式,是因为该模式下的 Docker 容器会和 host 宿主机共享同一个网络 namespace,故 Docker Container可以和宿主机一样,使用宿主机的eth0,实现和外界的通信。换言之,Docker Container的 IP 地址即为宿主机 eth0 的 IP 地址。其特点包括:

这种模式下的容器没有隔离的 network namespace

容器的 IP 地址同 Docker host 的 IP 地址

需要注意容器中服务的端口号不能与 Docker host 上已经使用的端口号相冲突

host 模式能够和其它模式共存

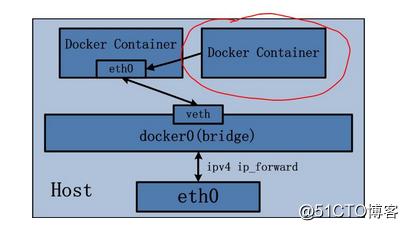

3、container 模式

定义:

Container 网络模式是 Docker 中一种较为特别的网络的模式。处于这个模式下的 Docker 容器会共享其他容器的网络环境,因此,至少这两个容器之间不存在网络隔离,而这两个容器又与宿主机以及除此之外其他的容器存在网络隔离。

4、none 模式

定义:

网络模式为 none,即不为 Docker 容器构造任何网络环境。一旦Docker 容器采用了none 网络模式,那么容器内部就只能使用loopback网络设备,不会再有其他的网络资源。Docker Container的none网络模式意味着不给该容器创建任何网络环境,容器只能使用127.0.0.1的本机网络。

实验:

rhel7.3 172.25.12.250(物理机)

启动一个容器,不指定时,容器默认使用 bridge 模式

[root@foundation12 ~]# docker run -it --name web ubuntu

查看物理机

物理机桥接情况

设定为none 模式

[root@foundation12 ~]# docker run -it --name vm1 --net none ubuntu

查看PID:

[root@foundation12 ~]# docker inspect -f '{{.State.Pid}}' vm1

虚拟化网络都是基于netns 实现,netns 可以创建一个完全隔离的新网络环境,这个环境包括一个独立的网卡空间,路由表,ARP表,ip地址表,iptables等。总之,与网络有关的组件都是独立的。

ip [ OPTIONS ] netns { COMMAND | help }

ip netns list - show all of the named network namespaces 列出所有名称空间

ip netns add NETNSNAME - create a new named network namespace 创建一个新的名称空间

ip netns delete NETNSNAME - delete the name of a network namespace 删除一个名称空间

ip netns exec NETNSNAME cmd ... - Run cmd in the named network namespace 在网络名称空间中执行系统命令

eg:

[root@foundation12 netns]# ip link add name veth0 type veth peer name veth1 添加网口到namespace(创建端口对)

在当前namespace可以看到veth0和veth1

[root@foundation12 ~]# ip link list 查看端口对

[root@foundation12 netns]# brctl addif docker0 veth0 将veth0加入docker0这个网桥

默认网桥都是down的,置为up状态

[root@foundation12 netns]# ip addr

[root@foundation12 netns]# ip link set up veth0

[root@foundation12 netns]# ip link set up veth1

[root@foundation12 netns]# ip link set veth1 netns 4943 增加端口到namespace

查看net namespace

修改名字,添加IP和网关

[root@foundation12 netns]# ip netns exec 4943 ip link set veth1 name eth0

[root@foundation12 netns]# ip netns exec 4943 ip link set up eth0

[root@foundation12 netns]# ip netns exec 4943 ip addr add 172.17.0.100/24 dev eth0

[root@foundation12 netns]# ip netns exec 4943 ip route add default via 172.17.0.1

如下效果,none网络变得可以通信

docker 之网络配置的更多相关文章

- docker.[5] 网络配置-1

docker[5] 网络配置-1 执行 ifconfig 可以看到有一个 docker01 ,这个其实就是容器的虚拟网桥,在执行指令:brctl show(如果该指令不能执行,请先安装: yum -y ...

- Docker容器网络配置

Docker容器网络配置 1.Linux内核实现名称空间的创建 1.1 ip netns命令 可以借助ip netns命令来完成对 Network Namespace 的各种操作.ip netns命令 ...

- Docker 基础 : 网络配置

大量的互联网应用服务包含多个服务组件,这往往需要多个容器之间通过网络通信进行相互配合.Docker 目前提供了映射容器端口到宿主主机和容器互联机制来为容器提供网络服务.接下来我们将讲述 Docker ...

- Docker(五):Docker高级网络配置

1.容器跨主机多子网方案 网络设计如下: 主机1:10.110.52.38 容器1: 192.168.0.1 vlan1 容器2: 192.168.0.2 vlan2 主机2:10.110.52.66 ...

- Docker(四):Docker基本网络配置

1.Libnetwork Libnetwork提出了新的容器网络模型简称为CNM,定义了标准的API用于为容器配置网络. CNM三个重要概念: 沙盒:一个隔离的网络运行环境,保存了容器网络栈的配置,包 ...

- Docker基础 :网络配置详解

本篇文章将讲述 Docker 的网络功能,包括使用端口映射机制来将容器内应用服务提供给外部网络,以及通过容器互联系统让多个容器之间进行快捷的网络通信,有兴趣的可以了解下. 大量的互联网应用服务包含多个 ...

- docker的网络配置

Docker的4种网络模式 我们在使用docker run创建Docker容器时,可以用–net选项指定容器的网络模式,Docker有以下4种网络模式: host模式:使用–net=host指定. c ...

- Docker之网络配置

目的: Docker网络配置 Docker部署SpringCloud项目 Docker网络配置 Docker网络模式介绍 Docker在创建容器时有四种网络模式:bridge/host/conta ...

- Docker——桥接网络配置

[root@localhost ~]# cd /etc/sysconfig/network-scripts/ [root@localhost network-scripts]# ls ifcfg-et ...

随机推荐

- Greenplum Segment 的检测机制

Greenplum集群具有较好的容错性和高可用性,其中一点就体现在segment镜像机制上.接下来本文会简单地阐述segment的作用以及segment镜像机制是如何保证GP高可用的. Segment ...

- YAML_01 YAML语法和playbook写法

ansible的playbook采用yaml语法,它简单地实现了json格式的事件描述.yaml之于json就像markdown之于html一样,极度简化了json的书写.在学习ansible pla ...

- am335x system upgrade kernel i2c rtc eeprom(六)

1 Scope of Document This document describes i2c bus hardware design and support i2c-devices: ee ...

- saltstack 发布 iis 站点

Saltstack 发布 iis 站点 saltstack 主服务器配置:切换到 salt 的主目录下 : 主目录示例:/home/salt 程序集放置目录: web/web1 sls 目录: web ...

- npm 删除指定的某个包以及再次安装

npm uninstall xxxx --save-dev //删除包及删除配置项 npm install xxx@version //安装指定版本 npm install //覆盖

- sudo与用户权限

sudo,以root的身份另起新进程 注意:cd是shell内置的,不会另起新进程,故sudo cd会提示找不到命令 sudo使用当前用户密码,su使用切换用户的密码,默认切换为root sudo通常 ...

- 《挑战30天C++入门极限》c++中指针学习的两个绝好例子

c/c++中指针学习的两个绝好例子 对于众多人提出的c/c++中指针难学的问题做个总结: 指针学习不好关键是概念不清造成的,说的简单点就是书没有认真看,指针的学习犹如人在学习饶口令不多看多学多 ...

- docker安装postgresql

1.在linux执行以下代码: docker run -p : -v /home/docker/postgresql/data:/var/lib/postgresql/data -e POSTGRES ...

- ZR#984

ZR#984 解法: 异或的一个性质: $ a+b \geq a \bigoplus b$ 所以一边读入一边把读进来的值加到答案就行了. #include<iostream> #inclu ...

- MYSQL安装报错需要.NET4.0

MySQL安装,提示需要.NET4.0 解决:下载安装.NET4.0即可 链接:https://pan.baidu.com/s/1u0e0lafBbR0QYEcXFsv9sQ 提取码:q6rr 复制这 ...