MVC Anti-XSS方案

/// <summary>

/// 用于标记某个属性是否允许html字符

/// </summary>

[AttributeUsage(AttributeTargets.Property, AllowMultiple = false, Inherited = true)]

public sealed class AllowHtmlAttribute : Attribute

{ }

Step2:元数据解析的时候,动态设定标记为AllowHtml的属性不激发验证。

public class CustomModelMetadataProvider : DataAnnotationsModelMetadataProvider

{ public CustomModelMetadataProvider()

{

} protected override ModelMetadata CreateMetadata(IEnumerable<Attribute> attributes, Type containerType,

Func<object> modelAccessor, Type modelType, string propertyName)

{

var metadata = base.CreateMetadata(attributes, containerType, modelAccessor, modelType, propertyName);

if (containerType == null || propertyName == null)

return metadata; foreach (Attribute attr in attributes)

{

if (attr is AllowHtmlAttribute)

{

metadata.RequestValidationEnabled = false;

break;

}

}

}

}

Step3:实现自定义ModerBinder,拦截所有的json数据,进行anti-xss验证。

/// <summary>

/// 检测Json数据中含有恶意字符,抛出HttpRequestValidationException

/// </summary>

public class AntiXssModelBinder : DefaultModelBinder

{

protected override bool OnPropertyValidating(ControllerContext controllerContext, ModelBindingContext bindingContext, System.ComponentModel.PropertyDescriptor propertyDescriptor, object value)

{

if (controllerContext.HttpContext.Request.ContentType.StartsWith("application/json", StringComparison.OrdinalIgnoreCase))

{

int index; if (controllerContext.Controller.ValidateRequest

&& bindingContext.PropertyMetadata[propertyDescriptor.Name].RequestValidationEnabled)

{

if (value is string)

{

if (AntiXssStringHelper.IsDangerousString(value.ToString(), out index))

{

throw new HttpRequestValidationException("Dangerous Input Detected");

}

}

else if (value is IEnumerable)

{

// 字符串数组或者集合,或者Dictionary<string, string>

// Dictionary的Key, Value会ToString后一起验证

foreach (object obj in value as IEnumerable)

{

if (obj != null)

{

if (AntiXssStringHelper.IsDangerousString(obj.ToString(), out index))

{

throw new HttpRequestValidationException("Dangerous Input Detected");

}

}

}

}

}

} return base.OnPropertyValidating(controllerContext, bindingContext, propertyDescriptor, value);

}

} /// <summary>

/// 检测绑定的单值字符串是否包含恶意字符

/// </summary>

public class AntiXssRawModelBinder : StringTrimModelBinder

{

public override object BindModel(ControllerContext controllerContext, ModelBindingContext bindingContext)

{

var value = base.BindModel(controllerContext, bindingContext);

if (value is string)

{

var result = (value as string).Trim();

int index;

if (AntiXssStringHelper.IsDangerousString(value.ToString(), out index))

{

throw new HttpRequestValidationException("Dangerous Input Detected");

}

} return value;

}

}

}

Step4:在Web站点启动的时候,配置MVC框架

RouteTableRegister.RegisterRoutes(_routes);

BundleConfig.RegisterBundles(BundleTable.Bundles);

ModelMetadataProviders.Current = new CustomModelMetadataProvider();

ModelBinders.Binders.DefaultBinder = new AntiXssModelBinder();

举例:

[Required]

[AllowHtml]

public string UserName{get;set;}

[Required]

public string Password{get;set;}

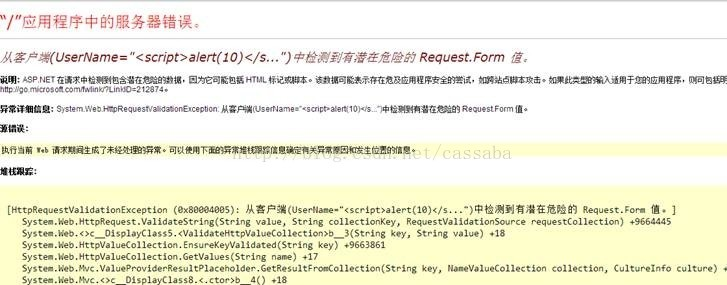

注意:这时通过JSON传过来的数据Password就会报错,而UserName则不会。

如果Ajax传入的JSON是封装好的对象,最好也要经过封装,以下为例:

public ActionResult Login(LoginModel model,[ModelBinder(typeof(AntiXssRawModelBinder))])

{

} //AntiXssRawModelBinder核心代码

/// <summary>

/// 检测绑定的单值字符串是否包含恶意字符

/// </summary>

public class AntiXssRawModelBinder : StringTrimModelBinder

{

public override object BindModel(ControllerContext controllerContext, ModelBindingContext bindingContext)

{

var value = base.BindModel(controllerContext, bindingContext);

if (value is string)

{

var result = (value as string).Trim();

int index;

if (AntiXssStringHelper.IsDangerousString(value.ToString(), out index))

{

throw new HttpRequestValidationException("Dangerous Input Detected");

}

} return value;

}

}

如果某些参数需要支持部分HTML代码,可以采取先将该参数设置为[AllowHTML],值传到Action时,再进行手动过滤,或者 使用AntiXSS库进行编码(微软提供的AntiXSSLibrary类库)。

MVC Anti-XSS方案的更多相关文章

- ASP.NET MVC 多语言方案

前言: 好多年没写文章了,工作很忙,天天加班, 每天都相信不用多久,就会升职加薪,当上总经理,出任CEO,迎娶白富美,走上人生巅峰,想想还有点小激动~~~~ 直到后来发生了邮箱事件,我竟然忘了给邮箱密 ...

- 360[警告]跨站脚本攻击漏洞/java web利用Filter防止XSS/Spring MVC防止XSS攻击

就以这张图片作为开篇和问题引入吧 <options>问题解决办法请参考上一篇 如何获取360站长邀请码,360网站安全站长邀请码 首先360能够提供一个这样平台去检测还是不错的.但是当体检 ...

- .net mvc 防止 xss 与 CSRF

CSRF(Cross-site request forgery跨站请求伪造,也被称成为“one click attack”或者session riding,通常缩写为CSRF或者XSRF,是一种对网站 ...

- Spring MVC里面xss攻击的预防

关于xss的介绍可以看 Asp.net安全架构之1:xss(跨站脚本)和 腾讯微博的XSS攻击漏洞 网页, 具体我就讲讲Spring MVC里面的预防: 第一种方法,使用Spring MVC web. ...

- 全面解析ASP.NET MVC模块化架构方案

什么叫架构?揭开架构神秘的面纱,无非就是:分层+模块化.任意复杂的架构,你也会发现架构师也就做了这两件事. 本文将会全面的介绍我们团队在模块化设计方面取得的经验.之所以加了“全面”二字,是因为本文的内 ...

- Anti XSS 防跨站脚本攻击库

https://wpl.codeplex.com/ Before understanding Anti-Cross Site Scripting Library (AntiXSS), let us u ...

- MVC模块化开发方案

核心: 主要利用MVC的区域功能,实现项目模块独立开发和调试. 目标: 各个模块以独立MVC应用程序存在,即模块可独立开发和调试. 动态注册各个模块路由. 一:新建解决方案目录结构 如图: 二:Eas ...

- NAXSI means Nginx Anti XSS & SQL Injection. NAXSI is an open-source, high performance, low rules maintenance WAF for NGINX

nbs-system/naxsi: NAXSI is an open-source, high performance, low rules maintenance WAF for NGINXhttp ...

- MVC防止xss攻击 ——Html.AntiForgeryToken的AJAX提交

1.在Html表单里面使用了@Html.AntiForgeryToken()就可以阻止CSRF攻击. 2.相应的我们要在Controller中也要加入[ValidateAntiForgeryToken ...

- 【jeecg-mybatis版本】 mybatis+spring mvc 完美整合方案 查询,保存,更新,删除自动生成

Jeecg-Mybatis版本代码生成器演示视频 http://pan.baidu.com/share/link?shareid=243717&uk=2668473880 简要说明 JE ...

随机推荐

- 享受Python和PHP动态类型检查语言的快感

前言 写这文章的时候特地查了资料,以确保我没有说错关于Python和PHP的类型机制. 所以这里放一张图,关于强弱类型与动态/静态类型检查的区分 从分类上看,PHP属于弱类型语言,而Python属于强 ...

- C# Dapper 轻量ORM调试对SQLServer

Dapper简介 Dapper只有一个代码文件,完全开源,你可以放在项目里的任何位置,来实现数据到对象的ORM操作,体积小速度快. 使用ORM的好处是增.删.改很快,不用自己写sql,因为这都是重复技 ...

- C#中??和?分别是什么意思?

在C#中??和?分别是什么意思? 1. 可空类型修饰符(?):引用类型可以使用空引用表示一个不存在的值,而值类型通常不能表示为空.例如:string str=null; 是正确的,int i=null ...

- [转载] java的动态代理机制详解

转载自http://www.cnblogs.com/xiaoluo501395377/p/3383130.html 代理模式 代理模式是常用的java设计模式,他的特征是代理类与委托类有同样的接口,代 ...

- [转]Oracle 索引质量分析

http://blog.csdn.net/leshami/article/details/23687137 索引质量的高低对数据库整体性能有着直接的影响.良好高质量的索引使得数据库性能得以数量级别的提 ...

- java-基础-泛型

java泛型通配符问题. java中的泛型基本用法参考<java编程思想>第四版 p.353 java泛型中比较难理解的主要是类型擦除和通配符相关. 1.类型擦除 在编译期间,类型 ...

- iOS设置圆角的方法及指定圆角的位置

在iOS开发中,我们经常会遇到设置圆角的问题, 以下是几种设置圆角的方法: 第一种方法: 通过设置layer的属性 代码: UIImageView *imageView = [[UIImageView ...

- 熟悉的“if __name__ == '__main__':”究竟是啥?

print(__name__) # 直接手动运行,打印"__main__",当做模块导入(别处import)时打印脚本名字即"name_main" if __n ...

- 智能合约开发环境搭建及Hello World合约

如果你对于以太坊智能合约开发还没有概念(本文会假设你已经知道这些概念),建议先阅读入门篇. 就先学习任何编程语言一样,入门的第一个程序都是Hello World.今天我们来一步一步从搭建以太坊智能合约 ...

- phpstorm-----实现实时编辑服务器代码

phpstorm是一款功能强大.广大码农钟爱的编辑器,也是我最常用的编辑器.这里介绍一个偷懒的功能. 用sftp协议与远程服务器相连接,实现直接编辑服务器代码的功能.而效果就是ctrl+s不仅可以保存 ...