HTTP/HTTPS自动加密上网方案

- BIND: 一个流行的域名解析服务器,我们可以设置哪些域名需要走加密线路。

- Stunnel: 使用TLS对tcp协议进行加密,也就是对tcp建立一条加密线路。

- SNI Proxy: 代理软件。对于HTTP协议,它可以根据Host请求头解析得出目标站IP;对于HTTPS协议,它可以根据SNI扩展中的域名解析得出目标站IP。

优点:

无需手动设置任何代理,就能够自动加密代理特定网站的HTTP或HTTPS协议

相对于我们常用的ssh隧道,ssh隧道是单路,而此方案是支持多并发连接,可以极大加速网站访问。

缺点:

对于代理HTTPS协议,需要发起HTTPS连接的客户端,比如浏览器支持TLS的SNI扩展。好消息是目前浏览器几乎都支持此扩展,但对于一些非浏览器的客户端,不支持SNI扩展。我们只能设置正向代理来解决此问题。

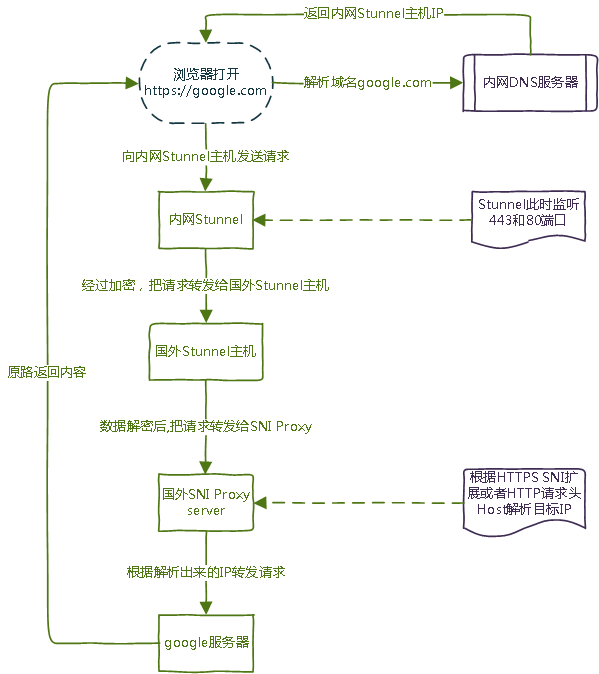

流程图:

原理介绍:

1、首先我们需要准备三台服务器,一台是内网DNS服务器(安装bind),一台是内网代理服务器(安装stunnel),另一台国外服务器(安装stunnel,sniproxy)。

2、我们还需要设置DNS为内网的DNS,并在内网bind dns设置谷歌域名解析的IP为内网代理服务器

3、当我们访问谷歌网站时,首先会向内网DNS服务器发送DNS A记录查询,此时内网DNS服务器会返回内网代理服务器的IP。

4、浏览器得到谷歌域名的解析IP后(即内网代理服务器的IP),会向内网代理服务器发送HTTP或HTTPS请求。

5、此时内网代理服务器(即stunnel),会接收到请求,经过加密,把请求转发到国外服务器(stunnel)的指定端口上。

6、国外服务器(stunnel)接收到来自国内服务器(stunnel)的加密数据后,经过解密,把请求转发到sniproxy。

7、sniproxy再根据HTTP Host请求头或者HTTPS sni扩展的域名解析出谷歌服务器的IP,并把请求转发给谷歌服务器。

8、谷歌服务器收到来自sniproxy发送的请求后,马上返回网页内容给sniproxy,sniproxy再原路返回数据给浏览器。

由于时间有限,我们仅在Ubuntu server 12.04演示安装。

系统:Ubuntu server 12.04

内网DNS IP: 10.96.153.201(主),10.96.153.204(从)

内网代理服务器: 10.96.153.204

国外服务器IP: 1.2.3.4

1、在主DNS和从DNS安装bind,即10.96.153.201(主),10.96.153.204(从)。

wget http://www.isc.org/downloads/file/bind-9-10-0b1-2/?version=tar.gz -O bind-9-10-0b1-2.tar.gz

tar xzf bind-9-10-0b1-2.tar.gz

cd bind-9-10-0b1-2

./configure --prefix=/usr/local/bind

make && make install

2、配置主DNS服务器(10.96.153.201)

2.1、生成/usr/local/bind/etc/rndc.key密钥文件

/usr/local/bind/sbin/rndc-confgen -a -k rndckey -c /usr/local/bind/etc/rndc.key

2.2、编辑/usr/local/bind/etc/named.conf,写入如何内容:

include "/usr/local/bind/etc/rndc.key";

controls { inet 127.0.0.1 port 953 allow { 127.0.0.1; } keys { "rndckey"; }; };

logging {

channel default_syslog { syslog local2; severity notice; };

channel audit_log { file "/var/log/bind.log"; severity notice; print-time yes; };

category default { default_syslog; };

category general { default_syslog; };

category security { audit_log; default_syslog; };

category config { default_syslog; };

category resolver { audit_log; };

category xfer-in { audit_log; };

category xfer-out { audit_log; };

category notify { audit_log; };

category client { audit_log; };

category network { audit_log; };

category update { audit_log; };

category queries { audit_log; };

category lame-servers { audit_log; };

};

options {

directory "/usr/local/bind/etc";

pid-file "/usr/local/bind/var/run/bind.pid";

transfer-format many-answers;

interface-interval 0;

forward only;

forwarders { 202.96.128.166;202.96.134.133; };

allow-query {any;};

};

zone "google.com" {

type master;

file "google.com.zone";

allow-transfer { 10.96.153.204; };

};

在这个named.conf文件中,我们只需要关心如下内容:

对于options{}区域,202.96.128.166和202.96.134.133这两个是ISP提供的本地DNS,需要修改为自己所在ISP的本地DNS。

对于zone “google.com”{}区域,这里定义了google.com域名的区域文件google.com.zone,还有允许10.96.153.204(即从DNS)同步区域文件。

2.3、建立google.com.zone区域文件:

$TTL 3600

@ IN SOA ns1.google.com. hostmaster.google.com. (

2014072015 ; Serial

3600 ; Refresh

900 ; Retry

3600000 ; Expire

3600 ) ; Minimum

@ IN NS ns1.google.com.

@ IN NS ns2.google.com.

ns1 IN A 10.96.153.201

ns2 IN A 10.96.153.204

@ IN A 10.96.153.204

* IN A 10.96.153.204

对于这个区域文件:

ns1 IN A 10.96.153.201 指向第一个dns服务器,即主DNS。

ns2 IN A 10.96.153.204 指向第二个dns服务器,即从DNS。

@ IN A 10.96.153.204和* IN A 10.96.153.204指向内网的代理服务器(stunnel)。我们只需要修改这三个地方就好了。

3、配置从DNS服务器(10.96.153.204)

编辑named.conf,写入如下内容

logging {

channel default_syslog { syslog local2; severity notice; };

channel audit_log { file "/var/log/bind.log"; severity notice; print-time yes; };

category default { default_syslog; };

category general { default_syslog; };

category security { audit_log; default_syslog; };

category config { default_syslog; };

category resolver { audit_log; };

category xfer-in { audit_log; };

category xfer-out { audit_log; };

category notify { audit_log; };

category client { audit_log; };

category network { audit_log; };

category update { audit_log; };

category queries { audit_log; };

category lame-servers { audit_log; };

};

options {

directory "/usr/local/bind/etc";

pid-file "/usr/local/bind/var/run/bind.pid";

transfer-format many-answers;

interface-interval 0;

forward only;

forwarders { 202.96.128.166;202.96.134.133; };

allow-query {any;};

};

zone "google.com" {

type slave;

file "google.com.zone";

masters { 10.96.153.201; };

};

配置从DNS就简单得多,只需要写入如上内容到named.conf文件。同样的,options{}中202.96.128.166和202.96.134.133这两个是当地ISP本地dns。zone “google.com”{}中10.96.153.201指明主DNS服务器IP。

4、启动bind dns服务器

/usr/local/bind/sbin/named

1、在内网代理服务器和国外主机安装stunnel

apt-get install stunnel4

2、内网代理服务器stunnel配置

编辑/etc/default/stunnel4,设置ENABLED=1。

client = yes

pid = /etc/stunnel/stunnel.pid

[http]

accept = 80

connect = 1.2.3.4:8082 [https]

accept = 443

connect = 1.2.3.4:4433

此配置文件表示,监听了80端口,并把此端口流量转发到1.2.3.4:8082,监听了443端口,并把此端口流量转发到1.2.3.4:4433

3、国外服务器stunnel配置

3.1、生成ssl证书stunnel.pem文件

openssl genrsa -out key.pem 2048

openssl req -new -x509 -key key.pem -out cert.pem -days 1095

cat key.pem cert.pem >> /etc/stunnel/stunnel.pem

3.2、编辑/etc/stunnel/stunnel.conf文件

client = no

[http]

accept = 1.2.3.4:8082

connect = 127.0.0.1:8082

cert = /etc/stunnel/stunnel.pem [https]

accept = 1.2.3.4:4433

connect = 127.0.0.1:4433

cert = /etc/stunnel/stunnel.pem

此配置文件表示,监听了1.2.3.4:8082,并转发此地址流量到127.0.0.1:8082,监听了1.2.3.4:4433,并转发给地址流量到127.0.0.1:4433。

3.3、编辑/etc/default/stunnel4,设置ENABLED=1。

4、启动stunnel

service stunnel4 start

sniproxy项目地址:https://github.com/dlundquist/sniproxy

1、安装sniproxy

同样只演示在ubuntu server 12.04安装。

1.1、安装UDNS

mkdir udns_packaging

cd udns_packaging

wget http://archive.ubuntu.com/ubuntu/pool/universe/u/udns/udns_0.4-1.dsc

wget http://archive.ubuntu.com/ubuntu/pool/universe/u/udns/udns_0.4.orig.tar.gz

wget http://archive.ubuntu.com/ubuntu/pool/universe/u/udns/udns_0.4-1.debian.tar.gz

tar xfz udns_0.4.orig.tar.gz

cd udns-0.4/

tar xfz ../udns_0.4-1.debian.tar.gz

dpkg-buildpackage

cd ..

dpkg -i *.deb

1.2、安装sniproxy

apt-get install autotools-dev cdbs debhelper dh-autoreconf dpkg-dev gettext libev-dev libpcre3-dev libudns-dev pkg-config

wget https://github.com/dlundquist/sniproxy/archive/master.zip

unzip master.zip

cd sniproxy-master/

dpkg-buildpackage

cd ..

dpkg -i *.deb

2、配置sniproxy

/etc/sniproxy.conf内容如下:

user daemon

pidfile /var/run/sniproxy.pid

error_log {

syslog deamon

priority notice

}

listen 127.0.0.1:8082 {

proto http

table http_hosts

}

table http_hosts {

.* *:80

} listen 127.0.0.1:4433 {

proto tls

table https_hosts

}

table https_hosts {

.* *:443

}

此配置文件表示,监听了127.0.0.1:8082地址,并解析http协议中的Host请求头为IP,然后转发请求到此IP;监听了127.0.0.1:4433地址,并解析TLS中SNI扩展中的域名为IP,并转发请求到此IP。

3、启动sniproxy

sniproxy

结束

到目前为止,我们已经搭建完成了整套HTTP/HTTPS加密代理方案。方案中的HTTP明文协议,利用stunnel使用了TLS加密,变成了HTTPS协议,使得数据包无法被解析出明文。方案中的HTTPS协议,本身是加密的,但为了防止SNI扩展的中域名被嗅探,还是走了stunnel的加密通道。对于发送HTTPS请求而不支持SNI扩展的客户端,需要手动设置下代理。

免费提供最新Linux技术教程书籍,为开源技术爱好者努力做得更多更好:https://www.linuxprobe.com/

HTTP/HTTPS自动加密上网方案的更多相关文章

- php 品牌全车零件订购平台( 带采集数据 及 账号自动登陆【已绕过https证书加密】,php源码 ,QQ: 876635409 )

php捷豹路虎 品牌全车零件订购平台 ( 带采集数据 及 账号自动登陆[已绕过https证书加密],php源码 ,QQ: 876635409 [由于咨询用户太多,请备注:汽车配件]) 一.php+m ...

- 八大免费SSL证书-给你的网站免费添加Https安全加密

评论» https://www.freehao123.com/top-8-free-ssl-cert/ 文章目录 Let's Encrypt StartSSL SSL CloudFlare SSL ...

- Tomcat9使用免费的Https证书加密网站

1.概述 Apache Tomcat是一款优秀的Java Web容器,对于各个站长来说,可以很方便的使用Tomcat将自己的网站博客放在公网的服务器上,分享自己的心得以及个人博客. 那么在公网中的访问 ...

- 图解HTTPS协议加密解密全过程

我们都知道HTTPS能够加密信息,以免敏感信息被第三方获取.所以很多银行网站或电子邮箱等等安全级别较高的服务都会采用HTTPS协议. HTTPS简介 HTTPS其实是有两部分组成:HTTP + SSL ...

- iOS - HTTPS接口加密和身份认证

为什么要使用HTTPS代替HTTP HTTPS和HTTP的区别 https协议需要到CA申请证书,一般免费证书很少,需要交费. http是超文本传输协议,信息是明文传输,https则是具有安全性的SS ...

- iOS ASIHTTPRequest用https协议加密请求

iOS 终端请求服务端数据时,为了保证数据安全,我们一般会使用https协议加密,而对于iOS的网络编程,我们一般会使用开源框架:ASIHTTPRequest,但是如果使用传统的http方式,即使忽略 ...

- HTTPS协议加密解密全过程(图解)

我们都知道HTTPS能够加密信息,以免敏感信息被第三方获取.所以很多银行网站或电子邮箱等等安全级别较高的服务都会采用HTTPS协议. HTTPS简介 HTTPS其实是有两部分组成:HTTP + SSL ...

- 一篇读懂HTTPS:加密原理、安全逻辑、数字证书等

1.引言 HTTPS(全称: Hypertext Transfer Protocol Secure,超文本传输安全协议),是以安全为目标的HTTP通道,简单讲是HTTP的安全版.本文,就来深入介绍下其 ...

- HTTPS 到底加密了什么?

关于 HTTP 和 HTTPS 这个老生常谈的话题,我们之前已经写过很多文章了,比如这篇<从HTTP到HTTPS再到HSTS>,详细讲解了 HTTP 和 HTTPS 的进化之路,对的没错, ...

随机推荐

- 20151007kaggle Titanic心得

Titanic是kaggle上一个练手的比赛,kaggle平台提供一部分人的特征,以及是否遇难,目的是预测另一部分人是否遇难.目前抽工作之余,断断续续弄了点,成绩为0.79426.在这个比赛过程中,接 ...

- openfire 最大连接数调优

https://community.igniterealtime.org/thread/48064#224126 https://community.igniterealtime.org/thread ...

- 第三百五十二天 how can I 坚持

如果要是今年找不到对象,明年去回济南, 怎么感觉那么不舍呢.生活总是有太多的无奈啊. 今天加了一天,倒是没感觉,只是感觉生活太空虚. 或许遗憾只是因为自己太懦弱.怎么说呢,还是那句话,经历的就会成长, ...

- Docker进入主流,PaaS大有可为(转)

add by zhj: 文章简单的说了PaaS所使用的传统容器的缺点,而docker这个容器在一定程度上解决了这些问题,越来越多的PaaS平台使用docker作容器,实现应用的隔离.不过,由于dock ...

- emWin(ucGui)的Edit控件退格处理方法 worldsing

在enWin(ucGui)中EDIT控件在数值模式(十进制/十六进制/二进制/浮点数)下编辑是,无法使用BackSpace键进行退格,主要涉及到的函数有: EDIT_SetBinMode() EDIT ...

- C#图解教程读书笔记(第15章 委托)

委托是C#的一个很重要的知识点. 1.什么是委托 委托在我认为,就是一系列格式相同的方法列表,可能就是定义的名称不一致,参数.返回值等都是一样的. 2.如何声明委托 delegate void MyF ...

- https,https的本地测试环境搭建,asp.net结合https的代码实现,http网站转换成https网站之后遇到的问题

一:什么是https SSL(Security Socket Layer)全称是加密套接字协议层,它位于HTTP协议层和TCP协议层之间,用于建立用户与服务器之间的加密通信,确保所传递信息的安 ...

- OC:继承、初始化方法、便利构造器

A继承 的作用就是为了,节省代码. 继承 :子类会继承父类 里面所有的内容 思想 :凡是继承过来的实例变量和方法 都是自己的(是从父类遗传过来的) 继承的使用场景 : 当我们多 ...

- 面向过程MySQL数据库链接操作

刚好今天复习到这个章节,将就发布出来,就当是为自己复习了 //链接数据库 $link = mysqli_connect('localhost/IP地址','用户名','密码','数据库名'); //设 ...

- Hadoop ecosystem

How did it all start- huge data on the web! Nutch built to crawl this web data Huge data had to save ...