android脱壳之DexExtractor原理分析[zhuan]

http://www.cnblogs.com/jiaoxiake/p/6818786.html内容如下

导语:

资源地址:

DexExtractor脱壳原理

原理分析:

<uses-permission android:name=”android.permission.WRITE_EXTERNAL_STORAGE”/>

DexExtractor脱壳法的脱壳步骤

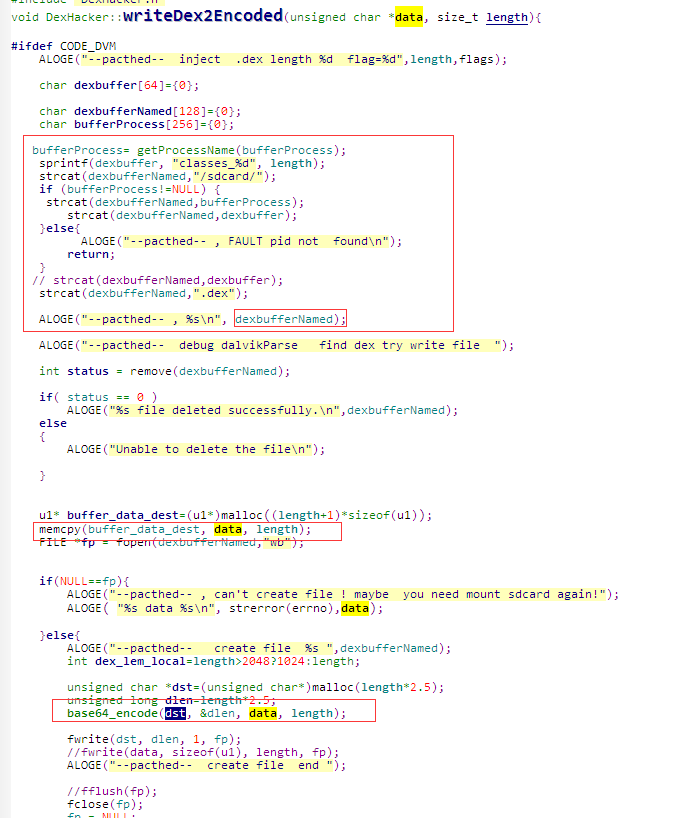

- 在Android源码(AOSP)中,添加DexExtractor功能, 然后编译生成system.img,但是这个system.img 只使用余google手机和模拟器(你如果不想编译,这里给出了一个修改之后的system.img下载地址:https://pan.baidu.com/s/1jG3WQMU,这个文件是Android4.4系统的)

- 你如果没有google手机,也不想使用模拟器, 你可以替换手机系统的libdvm.so,DexExtractor的github 有提供(ARM, X86两个版本)

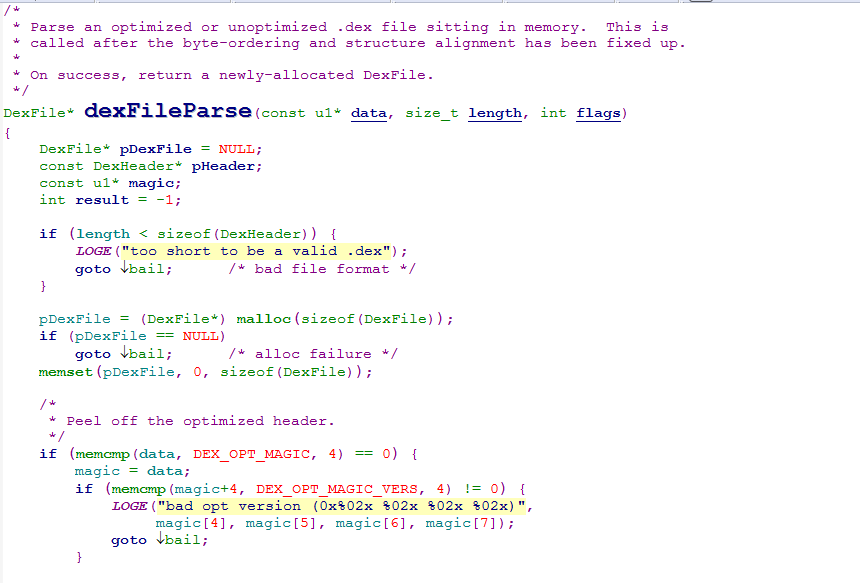

- 你使用你的手机支持 CM/LineageOS/TheMuppets 系统, 你可以下载他们源码,然后使用DexExtractor源码重写函数dexFileParse,然后编译,刷机。 (笔者支持这么干, 不过笔者还没弄过, 这么干,主动权全在我们手里)

android脱壳之DexExtractor原理分析[zhuan]的更多相关文章

- android脱壳之DexExtractor原理分析

导语: 上一篇我们分析android脱壳使用对dvmDexFileOpenPartial下断点的原理,使用这种方法脱壳的有2个缺点: 1. 需要动态调试 2. 对抗反调试方案 为了提高工作效率, ...

- (转)Android 系统 root 破解原理分析

现在Android系统的root破解基本上成为大家的必备技能!网上也有很多中一键破解的软件,使root破解越来越容易.但是你思考过root破解的 原理吗?root破解的本质是什么呢?难道是利用了Lin ...

- Android 系统 root 破解原理分析 (续)

上文<Android系统root破解原理分析>介绍了Android系统root破解之后,应用程序获得root权限的原理.有一些网友提出对于root破解过程比较感兴趣,也提出了疑问.本文将会 ...

- Android手机一键Root原理分析

图/文 非虫 一直以来,刷机与Root是Android手机爱好者最热衷的事情.即使国行手机的用户也不惜冒着失去保修的风险对Root手机乐此不疲.就在前天晚上,一年一度的Google I/O大会拉开了帷 ...

- Android 系统 root 破解原理分析

现在Android系统的root破解基本上成为大家的必备技能!网上也有很多中一键破解的软件,使root破解越来越容易.但是你思考过root破解的 原理吗?root破解的本质是什么呢?难道是利用了Lin ...

- Android系统root破解原理分析

http://dengzhangtao.iteye.com/blog/1543494 root破解过程的终极目标是替换掉系统中的su程序.但是要想替换掉系统中su程序本身就是需要root权限的,怎样在 ...

- DexHunter在Dalvik虚拟机模式下的脱壳原理分析

本文博客地址:http://blog.csdn.net/qq1084283172/article/details/78494671 在前面的博客<DexHunter的原理分析和使用说明(一)&g ...

- drizzleDumper的原理分析和使用说明

https://blog.csdn.net/qq1084283172/article/details/53561622 版权声明:本文为博主原创文章,未经博主允许不得转载. https://blog. ...

- android 脱壳 之 dvmDexFileOpenPartial断点脱壳原理分析

android 脱壳 之 dvmDexFileOpenPartial断点脱壳原理分析 导语: 笔者主要研究方向是网络通信协议的加密解密, 对应用程序加固脱壳技术很少研究, 脱壳壳经历更是经历少之甚少. ...

随机推荐

- 使用postman实现半自动化

前些日子项目要上一个活动,其中有一个功能是幸运大转盘,用户可以随机抽奖,奖品有多种满减券及多种商品,但是奖品都是有抽中概率的,且有的商品还设置有库存,所以测试点便是测试抽奖的概率和库存.接下来拆分一下 ...

- C#二次封装虹软arc研究

相信很多用C#又想用虹软的SDK的童鞋要花很多心思去研究怎么转换,所以写了一篇文章和一个demo方便用C#的童鞋方便调用虹软的接口, 文章的地址是:https://blog.xgcos.com/sho ...

- Python3 Tkinter-Canvas

1.创建 from tkinter import * root=Tk() cv=Canvas(root,bg='black') cv.pack() root.mainloop() 2.创建item f ...

- *.hbm.xml作用是什么

实体与表的映射关系通过XML来描述的文件.在 hibernate.cfg.xml中管理,在项目启动的时候加载到内存. hbm指的是hibernate的映射文件 映射文件也称映射文档,用于向Hibern ...

- Fluent Python: @property

Fluent Python 9.6节讲到hashable Class, 为了使Vector2d类可散列,有以下条件: (1)实现__hash__方法 (2)实现__eq__方法 (3)让Vector2 ...

- 软工2017团队协作第七周——个人PSP

10.27 --11.2本周例行报告 1.PSP(personal software process )个人软件过程. 类型 任务 开始时间 结束时间 中断时间 实际用时 ...

- 团队作业week9 情景测试

一.使用人群:学生.计算机工作者.对计算机感兴趣的人 1.学生:学生是学霸系统的主要用户.学生一般会通过网络寻找与自己的课程,作业有关的信息.首先,可以通过我们的搜索功能在我们的数据库中寻找我们从网络 ...

- 20172330 2017-2018-1 《Java程序设计》第三周学习总结

20172330 2017-2018-1 <Java程序设计>第三周学习总结 教材学习内容总结 这一章的主要内容是关于类与对象,通过对String类,Random类,Math类等一系列道德 ...

- Coursera:Internet History ,Techornology and Security

WEEK1 War Time Computing and Communication Bletchley Park 布莱彻利庄园:a top-secret code breaking effort b ...

- 福大软工1816:beta版本冲刺前准备

BETA 版冲刺前准备 队名:第三视角 作业链接 组长博客 应作业要求为了更加顺利地开展beta版本的冲刺,上次的alpha版本展示后,我们组对之前开发过程中存在的各种问题进行了全面的讨论,并对其进行 ...