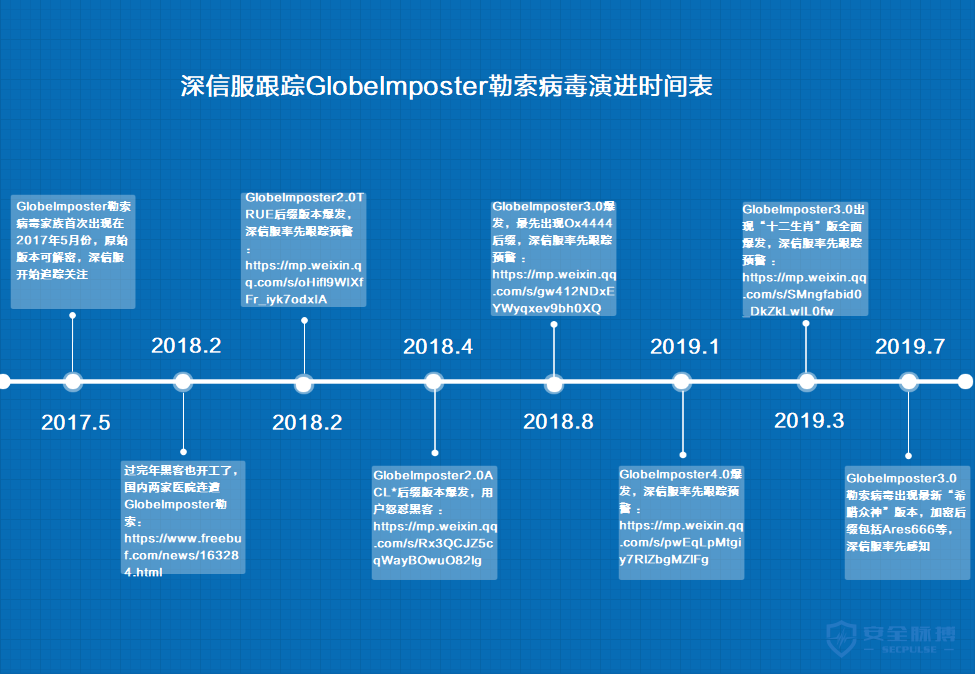

【转载】Globelmposter勒索病毒最新变种预警

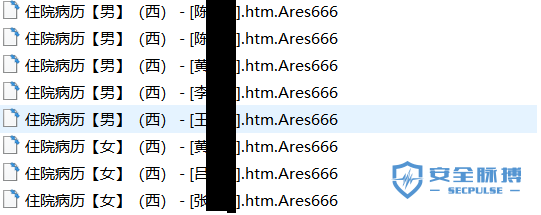

近日,深信服安全团队观察到Globelmposter勒索病毒又出现最新变种,加密后缀有Ares666、Zeus666、Aphrodite666、Apollon666等,目前国内已有多家大型医院率先发现感染案例!

Ares是希腊神话里的战神阿瑞斯,Zeus是主神宙斯,Aphrodite是爱与美之女神阿佛洛狄忒,Apollon是光明、音乐、预言与医药之神阿波罗,通过查阅资料意外发现,以上四位均是奥林匹斯十二主神,也就是古希腊宗教中最受崇拜的十二位神。从上图,可以看到,目前已经出现了四个以奥林匹斯十二主神名字+666的加密后缀版本,我们将此Globelmposter勒索病毒变种命名为Globelmposter“十二主神”版本,相信后续一定会不断出现以其他主神命名的新加密后缀。

(注:以上截图,来自百度百科,红色圈圈的,均为已出现的相应勒索加密后缀版本。)

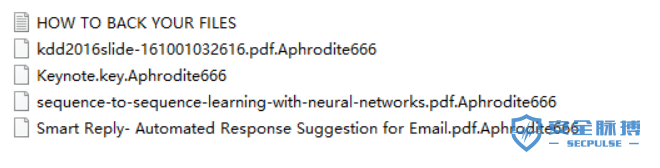

我们以Ares666加密勒索后缀为例,在VirusTotal上发现,样本上传时间点是2019年7月7号,而在其它威胁情报中也检索到,都集中在2019年7月初,可见这是最新升级并释放出来的版本。

其实,在早前,深信服已经跟踪到了Globelmposter“十二生肖”版本,也就是Globelmposter3.0,其加密后缀以*4444为主要特征,典型后缀包括十二生肖后缀Dragon4444(龙)、Pig4444(猪)、Tiger4444(虎)、Snake4444(蛇)、Rooster4444(鸡)、Rat4444、Horse4444(马)、Dog4444(狗)、Monkey4444(猴)、Rabbit4444(兔)、Goat4444(羊)等。

我们经过对比分析,确认“十二主神”版就是“十二生肖”的升级版本,也就是说,Globelmposter“十二主神”版,是Globelmposter3.0的更新版本,目前依然无法解密,已有多家医院的多台服务中招,业务出现瘫痪,危害巨大。

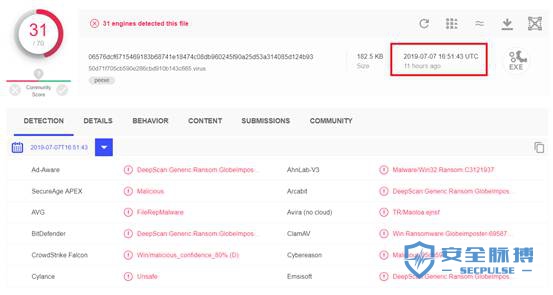

其实,国内一直饱受Globelmposter勒索病毒的侵害,涉及不同行业,覆盖行业有医疗、政府、能源、贸易等。其中,该勒索病毒对国内医疗行业危害最大。在受Globelmposter感染的各个行业中,医疗行业占到47.4%,接近一半,详情见下图:

医疗行业占比高的主要原因在于,该行业具有很大的业务紧迫性,一旦被勒索,将导致业务中断,造成的损失不可估量,受害者为了快速恢复业务,会选择给黑客支付赎金,这使得攻击者更容易达到他的目的。此外,境外黑客势力并不会管这个行业的特殊性和公益性,较之以往更加变本加厉,给医疗卫生行业带来了巨大的挑战。

2018年春节年后,影响最恶劣的医疗安全事件,就是Globelmposter做的,从此,黑客也开始不断向医院下手,可谓毫无人性。

(注:以上截图,来自Freebuf。)

虽然勒索病毒的传播感染方式多种多样,使用的技术也不断升级,但勒索病毒主要采用的加密算法依旧是RSA+AES相结合的高强度加密算法,导致加密后的文件,多数情况下是无法被解密,所以危害巨大。

Globelmposter勒索病毒变种通过社会工程,RDP爆破,恶意程序捆绑等方式进行传播,加密受害主机文件,释放勒索信息进行勒索,深信服安全团队密切关注该勒索病毒家族的发展动态,对捕获的变种样本进行了详细分析。

一、详细分析

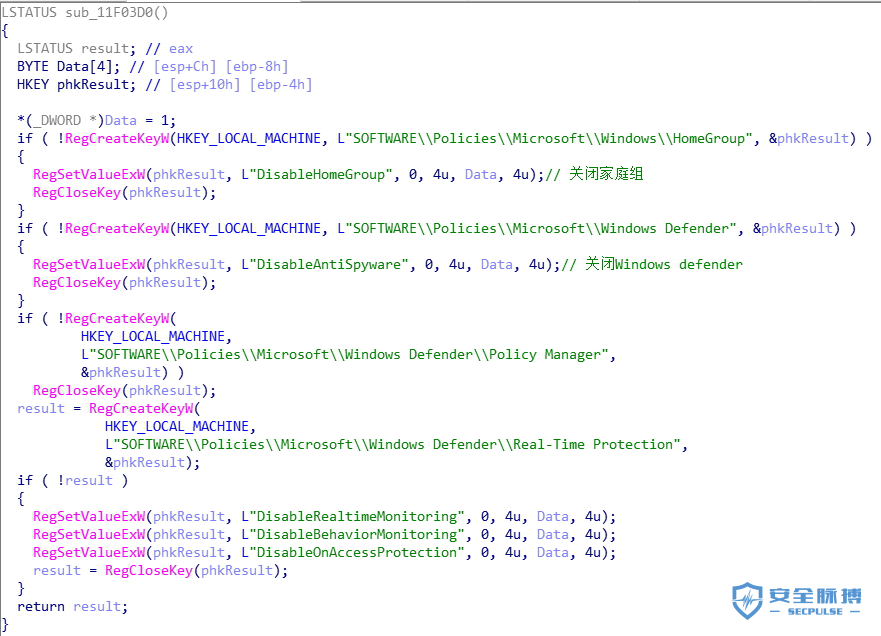

此勒索病毒为了保证正常运行,先关闭了Windows 。

defender:

defender:

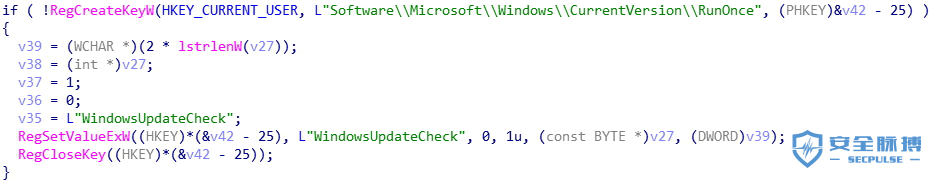

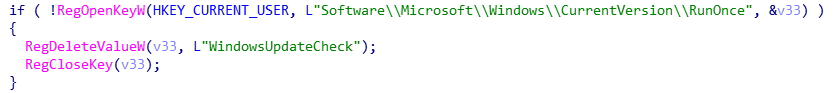

接着,创建自启动项,启动项命名为”WindowsUpdateCheck”:

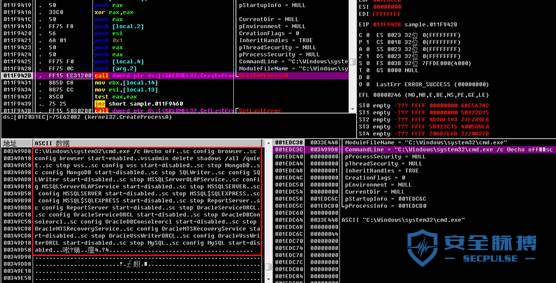

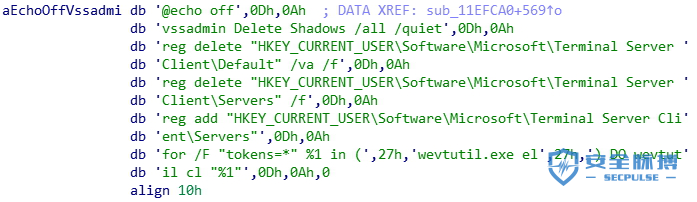

通过执行cmd命令删除磁盘卷影、停止数据库服务:

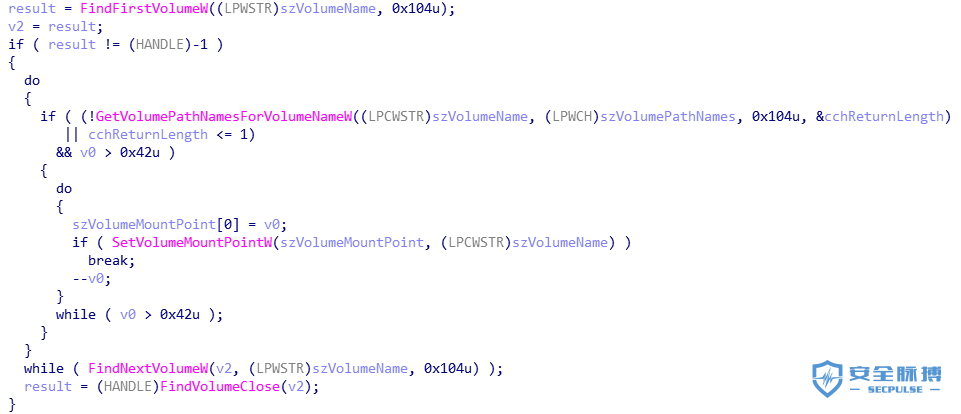

历卷并将其挂载:

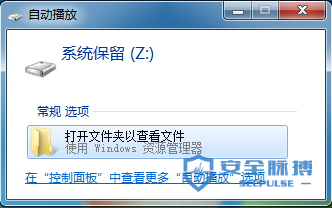

系统保留卷被挂载:

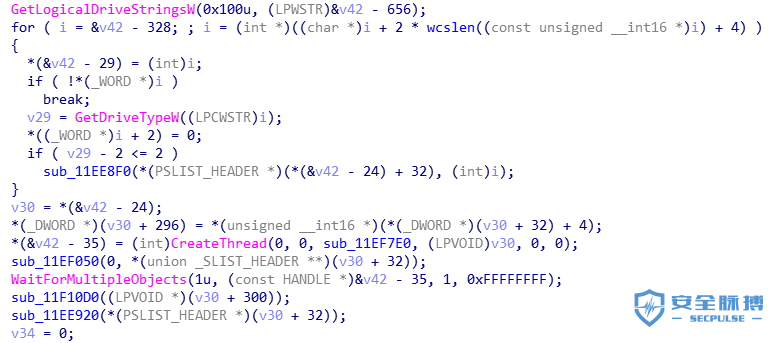

遍历磁盘文件:

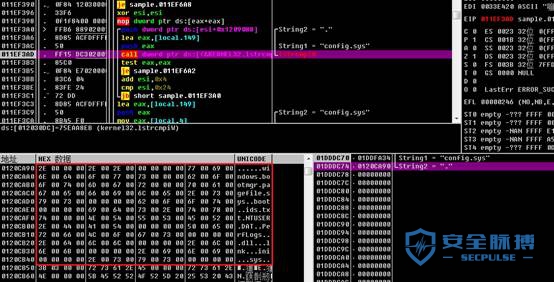

排除以下文件及目录:

“.”、“..”、windows、bootmgr、pagefile.sys、boot、ids.txt、NTUSER.DAT、PerfLogs;

排除以下后缀名的文件:

“.dll”、“.lnk”、“.ini”、“.sys”。

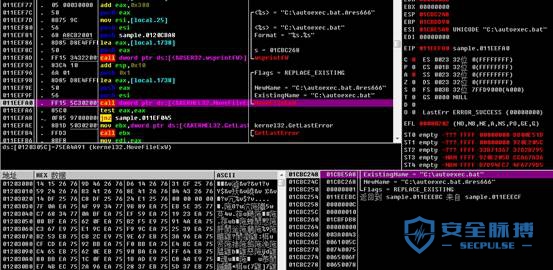

对其余文件进行加密,加密后缀名为”Ares666”:

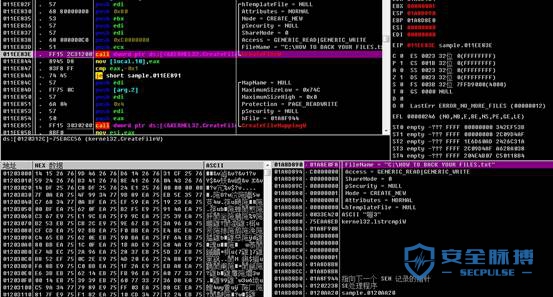

生成勒索信息文件“HOW TO BACK YOUR FILES.txt”:

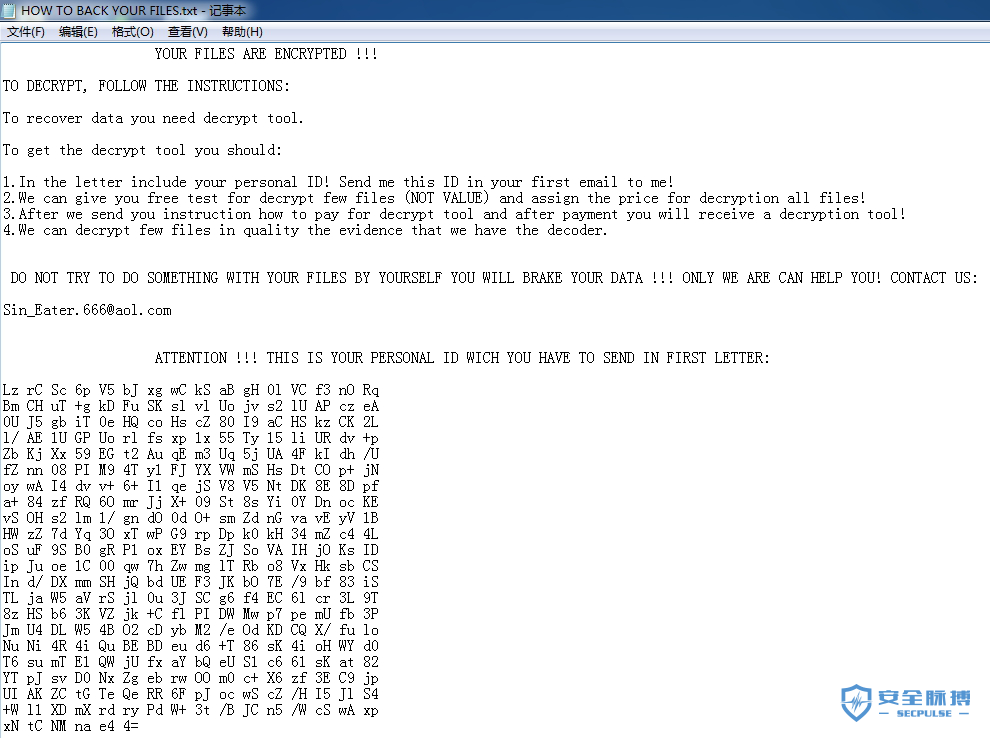

勒索信息如下:

加密完成后,删除自启动项:

执行cmd命令删除磁盘卷影、删除远程桌面连接信息、清除系统日志:

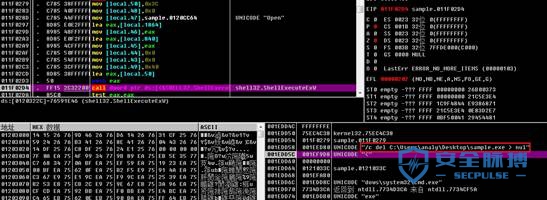

最后,病毒文件进行自删除处理:

二、解决方案

针对已经出现勒索现象的用户,由于暂时没有解密工具,建议尽快对感染主机进行断网隔离。深信服提醒广大用户尽快做好病毒检测与防御措施,防范该病毒家族的勒索攻击。

病毒检测查杀

1、深信服为广大用户免费提供查杀工具,可下载如下工具,进行检测查杀。

64位系统下载链接:

http://edr.sangfor.com.cn/tool/SfabAntiBot_X64.7z

32位系统下载链接:

http://edr.sangfor.com.cn/tool/SfabAntiBot_X86.7z

2、深信服EDR产品及防火墙等安全产品均具备病毒检测能力,部署相关产品用户可进行病毒检测。

病毒防御

深信服安全团队再次提醒广大用户,勒索病毒以防为主,目前大部分勒索病毒加密后的文件都无法解密,注意日常防范措施:

1、及时给电脑打补丁,修复漏洞。

2、对重要的数据文件定期进行非本地备份。

3、不要点击来源不明的邮件附件,不从不明网站下载软件。

4、尽量关闭不必要的文件共享权限。

5、更改账户密码,设置强密码,避免使用统一的密码,因为统一的密码会导致一台被攻破,多台遭殃。

6、如果业务上无需使用RDP的,建议关闭RDP。当出现此类事件时,推荐使用深信服防火墙,或者终端检测响应平台(EDR)的微隔离功能对3389等端口进行封堵,防止扩散!

7、深信服防火墙、终端检测响应平台(EDR)均有防爆破功能,防火墙开启此功能并启用11080051、11080027、11080016规则,EDR开启防爆破功能可进行防御。

8、深信服防火墙客户,建议升级到AF805版本,并开启人工智能引擎Save,以达到最好的防御效果。

9、使用深信服安全产品,接入安全云脑,使用云查服务可以即时检测防御新威胁。

最后,建议企业对全网进行一次安全检查和杀毒扫描,加强防护工作。推荐使用深信服安全感知+防火墙+EDR,对内网进行感知、查杀和防护。

【转载】Globelmposter勒索病毒最新变种预警的更多相关文章

- Oracle PL/SQL Dev工具(破解版)被植入勒索病毒的安全预警及自查通告

[问题描述] 近日,有项目组遇到了勒索软件攻击:勒索代码隐藏在Oracle PL/SQL Dev软件中(网上下载的破解版),里面的一个文件afterconnet.sql被黑客注入了病毒代码.这个代码会 ...

- Oracle 数据库勒索病毒 RushQL 处理办法

处理办法来自Oracle 官方: https://blogs.oracle.com/cnsupport_news/%E5%AF%B9%E6%95%B0%E6%8D%AE%E5%BA%93%E7%9A% ...

- 安全紧急预警-防范新型 Sigrun 勒索病毒

近日,互联网上出现一种 Sigrun 勒索病毒,其通过垃 圾邮件.网站捆绑软件等方式进行传播.该病毒一旦植入到 用户的服务器,将把系统文件加密为.sigrun 的文件,进而 向受害者勒索虚拟货币.该新 ...

- 《关于oracle数据库的勒索病毒的预警》

近日,接部分机构反馈和安全厂商提醒,针对oracle数据库的勒索病毒攻击数量增加.该病毒存在较长潜伏期,会根据数据库实例创建时间距今是否满足1200天决定是否发起攻击.攻击通过执行恶意SQL脚本,加密 ...

- "WannaCry"勒索病毒用户处置指南

"WannaCry"勒索病毒用户处置指南 原文: http://mp.weixin.qq.com/s/ExsribKum9-AN1ToT10Zog 卡巴斯基,下载官网:h ...

- WannaRen来袭:螣龙安科带你盘点那些年的勒索病毒

2020年4月7日,360CERT监测发现网络上出现一款新型勒索病毒wannaRen,该勒索病毒会加密windows系统中几乎所有的文件,并且以.WannaRen作为后缀.360CERT该事件评定:危 ...

- 技术分析 | 新型勒索病毒Petya如何对你的文件进行加密

6月27日晚间,一波大规模勒索蠕虫病毒攻击重新席卷全球. 媒体报道,欧洲.俄罗斯等多国政府.银行.电力系统.通讯系统.企业以及机场都不同程度的受到了影响. 阿里云安全团队第一时间拿到病毒样本,并进行了 ...

- WannaCry勒索病毒全解读,权威修复指南大集合

多地的出入境.派出所等公安网络疑似遭遇了勒索蠕虫病毒袭击,已暂时停办出入境业务:加油站突然断网,不能支持支付宝.微信.银联卡等联网支付:大批高校师生电脑中的文件被蠕虫病毒加密,需要支付相应的赎金方可解 ...

- 紧急通知:Onion勒索病毒正在大范围传播!已有大量学生中招!(转)

在5月12日晚上20点左右,全国各地的高校学生纷纷反映,自己的电脑遭到病毒的攻击,文档被加密,壁纸遭到篡改,并且在桌面上出现窗口,强制学生支付等价300美元的比特币到攻击者账户上.我们的一位成员和其多 ...

随机推荐

- HTML 002 基础

HTML 基础- 4个实例 HTML 标题 HTML 标题(Heading)是通过<h1> - <h6> 标签来定义的. 实例 <h1>这是一个标题</h1& ...

- myeclipse2018修改主题

- MongoDB 分片管理(二)查看网络连接

1.1 查看连接统计 connPoolStats,查看mongos与mongod之间的连接信息,并可得知服务器 上打开的所有连接 1.2 限制连接数量

- mutt/mail

邮件管理命令 发送和接收邮件

- Python多线程笔记(一)

Python中使用threading模块来实现多线程 threading提供一些常用的方法 threading.currentThread() 返回当前的线程变量 threading.enumerat ...

- Gym - 101981E 思维

Gym - 101981EEva and Euro coins 题意:给你两个长度皆为n的01串s和t,能做的操作是把连续k个相同的字符反转过来,问s串能不能变成t串. 一开始把相同的漏看了,便以为是 ...

- 使用Ajax和一般处理程序实现文件上传与下载

1.使用HTML的input标签 <input type="file" multiple="multiple" id="file_load&qu ...

- maven管理的jsp-web应用如何添加servlet、jsp相关依赖(org.apache.jasper.JasperException: java.lang.ClassNotFoundException: org.apache.jsp.index_jsp)

明明tomcat下面就有这些包,然而还需要在maven依赖里面加上这个依赖 <!--引入Servlet开始--> <dependency> <groupId>jav ...

- ssh免密码登录与常见问题

免密码登录 cd ~/.ssh ssh-keygen -t rsa #然后敲回车 mv id_rsa.pub master_rsa.pub cat master_rsa.pub >> au ...

- codeforces396C

On Changing Tree CodeForces - 396C You are given a rooted tree consisting of n vertices numbered fro ...